SSH-Snake: Ein Wurm, der sich selbst modifiziert und Netzwerke infiltriert

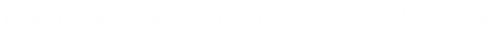

Das Sysdig Threat Research Team (TRT) hat die bösartige Verwendung eines neuen Netzwerk-Mapping-Tools namens SSH-Snake, das am 4. Januar 2024 veröffentlicht wurde, tiefer analysiert.

SSH-Snake ist ein Wurm, der sich selbst modifizieren kann und SSH-Anmeldeinformationen nutzt, die auf einem kompromittierten System entdeckt wurden, um sich im gesamten Netzwerk zu verbreiten. Der Wurm durchsucht automatisch bekannte Speicherorte für Anmeldeinformationen und Shell-Verlaufsdateien, um seinen nächsten Schritt zu bestimmen. SSH-Snake wird von Bedrohungsakteuren aktiv für offensive Operationen eingesetzt.

SSH-Snake – effizienter und erfolgreicher als herkömmliche SSH-Würmer

Nachdem sich ein Angreifer Zugang zu einem System verschafft hat, besteht eine der häufigsten Taktiken darin, andere Ziele auszukundschaften, was als „Lateral Movement“ bezeichnet wird. SSH-Snake hebt dieses Konzept der lateralen Bewegung auf eine neue Ebene, indem es bei der Erkennung privater Schlüssel noch gründlicher vorgeht. Normalerweise hinterlassen skriptgesteuerte Angriffe leicht erkennbare Muster. Dieses neue Tool hingegen ist heimlicher, flexibler, in höherem Maße konfigurierbar und zudem besser in der Lage, Anmeldeinformationen zu erkennen als typische SSH-Würmer. Das macht SSH-Snake effizienter und erfolgreicher.

In der Read-Me-Textdatei ist folgende Beschreibung zu SSH-Snake zu lesen: „SSH-Snake ist ein leistungsfähiges Tool, das entwickelt wurde, um eine automatische Netzwerkdurchquerung unter Verwendung von privaten SSH-Schlüsseln durchzuführen, die auf Systemen entdeckt wurden. Ziel ist es, eine umfassende Karte eines Netzwerks und seiner Abhängigkeiten zu erstellen und zu erkennen, inwieweit ein Netzwerk mit SSH und privaten SSH-Schlüsseln ausgehend von einem bestimmten System kompromittiert werden kann.“

SSH-Snake ist ein Bash-Shell-Skript, das das System, auf dem es ausgeführt wird, selbstständig nach SSH-Anmeldedaten durchsucht. Sobald die Zugangsdaten gefunden wurden, versucht das Skript, sich auf dem Zielsystem anzumelden und kopiert sich dann dorthin, um den Vorgang zu wiederholen. Die Ergebnisse der Aktivitäten des Wurms stehen dem Angreifer zur Verfügung, der sie später zur Fortsetzung seiner Operationen verwenden kann.

Für eine vollständige Erklärung der Funktionsweise von SSH-Snake hat der Autor sogar einen Artikel geschrieben, in dem er die Malware ausführlich erläutert.

Selbstmodifizierend und Datei-los

Ein einzigartiger Aspekt von SSH-Snake ist, dass er sich bei der ersten Ausführung selbst modifiziert, um sich zu verkleinern. Alle Kommentare, Leerzeichen und unnötigen Funktionen werden entfernt. Dies ist aufgrund der Art und Weise, wie das Shell-Skript Argumente weitergibt, notwendig und ermöglicht es ihm, ohne Dateien auszukommen. Im Vergleich zu früheren SSH-Würmern ist seine ursprüngliche Form aufgrund der erweiterten Funktionalität und Zuverlässigkeit viel größer.

Das Skript ist im Wesentlichen Plug-and-Play, lässt sich aber leicht an den Anwendungsfall anpassen. So lassen sich verschiedene Teile des Skripts aktivieren und deaktivieren, einschließlich der verschiedenen Strategien zur Ermittlung privater Schlüssel und der Ziele, zu denen diese privaten Schlüssel für die Verbindung verwendet werden können. Im Gegensatz zu herkömmlichen Skripten ist SSH-Snake so konzipiert, dass es auf jedem Gerät funktioniert. Es funktioniert nicht nur Datei-los, sondern ist zudem vollständig selbstreplizierend und selbstverbreitend.

Sysdig entdeckte den Zielserver der Operation

Sysdig TRT deckte den Command-and-Control-Server (C2) von Bedrohungsakteuren auf, die SSH-Snake einsetzen. Dieser Server enthält ein Repository mit Dateien, die die Ausgaben von SSH-Snake für jedes der Ziele enthalten, auf die sie Zugriff erhalten haben.

Die auf dem C2-Server gefundenen Dateinamen enthalten IP-Adressen von Opfern, so dass die Sicherheitsexperten von Sysdig mit hoher Wahrscheinlichkeit davon ausgehen, dass diese Bedrohungsakteure aktiv bekannte Confluence-Schwachstellen ausnutzen, um sich einen ersten Zugang zu verschaffen und SSH-Snake einzusetzen. Das schließt nicht aus, dass auch andere Exploits verwendet werden, aber viele der Opfer nutzen Confluence.

Die Ausgabe von SSH-Snake enthält die gefundenen Anmeldedaten, die IPs der Ziele und den Bash-Verlauf der Opfer. Sysdig TRT hat beobachtet, dass die Liste der Opfer wächst, was bedeutet, dass es sich um eine laufende Operation handelt. Zum Zeitpunkt der Erstellung dieser Meldung liegt die Zahl der Opfer bei etwa 100.

Wie man sich vor SSH-Snake schützt

SSH-Snake ist der nächste Schritt in der Malware-Evolution. Es ist intelligenter und zuverlässiger als vergleichbare Würmer, was es Bedrohungsakteuren ermöglicht, innerhalb eines Netzwerks weiter vorzudringen, sobald sie einmal dort Fuß gefasst haben. Die Verwendung von SSH-Schlüsseln ist eine empfohlene Praxis, die SSH-Snake für seine Verbreitung auszunutzen versucht. Dass die Malware dateilos ist, macht eine statische Erkennung zudem überaus schwierig.

Eine Lösung, die Runtime Insights zur Erkennung von Bedrohungen verwendet, kann hier Abhilfe schaffen. Besonders in Fällen von SSH-Snake ist es von entscheidender Bedeutung, Angriffe erkennen zu können, sobald sie geschehen und auch mehrschichtige Infrastrukturen kontinuierlich auf seitliche Bewegungen von externen Akteuren analysieren zu können. Potenzielle Sicherheitsverletzungen werden so schnellstmöglich identifiziert, der Untersuchungsprozess beschleunigt und die Gefährdung damit auf ein Minimum beschränkt.

Weitere Details und technische Informationen.