Ransomware Infektionen sind eines der größten Probleme der heutigen Zeit. Eine Infektion geschieht häufig mithilfe von Office Makros.

Kommt es zu einer erfolgreichen Ransomware Attacke, so können hohe Kosten für das betroffene Unternehmen entstehen.

Einer der Hauptangriffsvektoren von Ransomware Gangs sind dabei, spezielle präparierte Office Dokumente, welche gezielt darauf abzielen, dass die Ausführung von Office Makros auf dem Opfersystem aktiviert ist oder aktivierbar ist.

In den meisten Fällen manipuliert man ein Dokument so, dass der Eindruck entsteht, die Aktivierung von Makros sei erforderlich, um das eigentliche Dokument anzeigen zu können. Bei der Aktivierung der Makros wird jedoch ein schadhaftes Makro ausgeführt, welches zu einer Malware Infektion führt.

In der beiliegenden Phishingmail wird des Weiteren auf die Wichtigkeit des Dokuments hingewiesen.

Zusätzlich täuscht der Angreifer in den meisten Fällen eine gewisse Dringlichkeit vor, um das Opfer dazu zu verleiten, das Dokument zu öffnen und die Makros auszuführen.

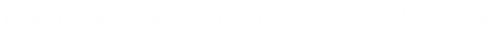

Es ist also zu empfehlen, die Makros unternehmensweit zu deaktivieren. In begründeten Ausnahmefällen ist es gestattet, diese zu aktivieren. Es ist jedoch wichtig, achtsam zu sein und Office-Dokumente aus dem Internet oder aus E-Mails nicht vorschnell zu öffnen.

Von der Ausnahme betroffene Mitarbeiter sind entsprechend zu schulen. Eine unternehmensweite Aktivierung ist zu vermeiden.