IT-Sicherheitsstrategien: Eher Marathon als Sprint

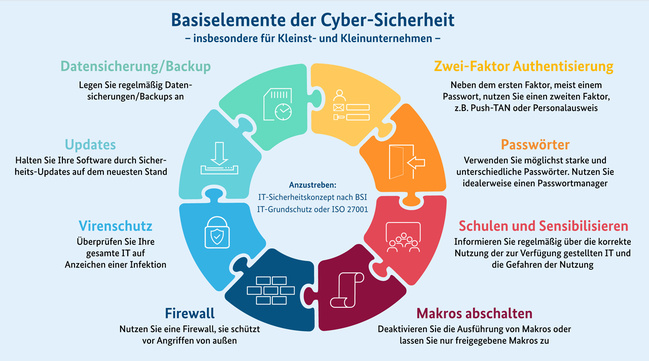

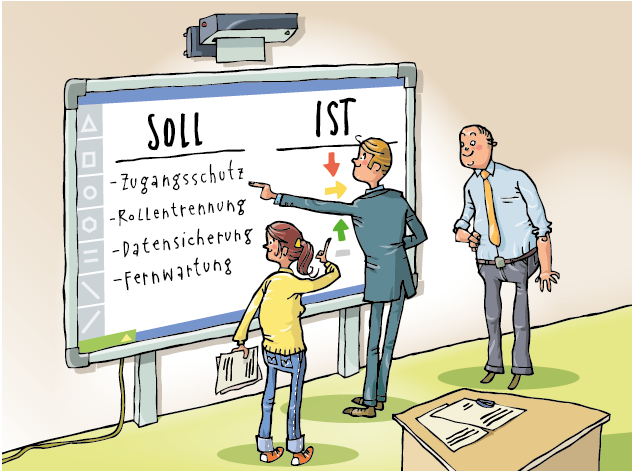

IT-Sicherheitsstrategien: Eher Marathon als Sprint IT-Sicherheitsstrategien sind längerfristige ausgerichtete, planvolle Vorgehen des Ziels, die vorhandenen Risiken eines Angriffs auf digitale […]

IT-Sicherheitsstrategien: Eher Marathon als Sprint Read More »