Startseite » Beiträge » Artikel

Artikel IT-Sicherheit

Fachartikel aus dem Bereich IT-Sicherheit

Trending

OT-Security in der Industrie: Schutz der Produktionsumgebungen muss priorisiert werden. Mit der zunehmenden Vernetzung [...]

CIAM–Systeme – Rendite-Boost für die Versicherungsbranche Immer mehr Versicherungen digitalisieren ihre Angebote, setzen auf [...]

Governance statt Zettelwirtschaft: IAM unterstützt bei Umsetzung von DSGVO, DORA, NIS2 und Co. Unternehmen [...]

Neuste Artikel

OT-Security in der Industrie: Schutz der Produktionsumgebungen muss priorisiert werden. Mit der zunehmenden Vernetzung [...]

Governance statt Zettelwirtschaft: IAM unterstützt bei Umsetzung von DSGVO, DORA, NIS2 und Co. Unternehmen [...]

Sicherheitslücken in Apport und systemd-coredump entdeckt: CVE-2025-5054 und CVE-2025-4598. Die Qualys Threat Research Unit [...]

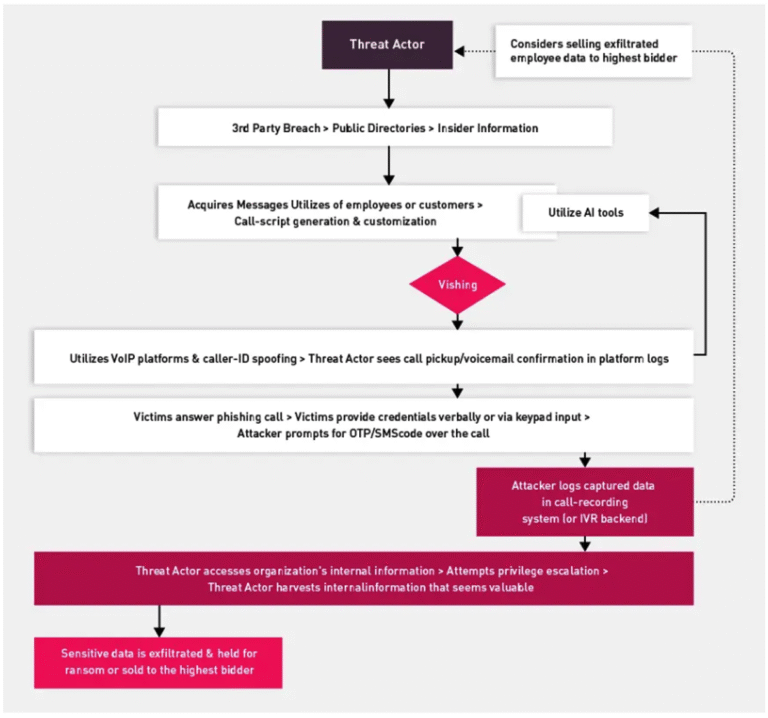

Smishing und Vishing: So können sich Unternehmen schützen. Die bedrohlichsten Phishing-Angriffe auf Unternehmen erfolgen [...]

Cyberkrise: Mit diesen sieben Ansätzen den Ernstfall vermeiden. Cyberattacken gewinnen zunehmend an Geschwindigkeit. Insbesondere [...]

NATO setzt verstärkten Fokus auf Cyber-Resilienz Check Point Software Technologies wirft einen Blick auf [...]

Vernetzte Endgeräte: Sicherheitslücken in der Gerätestrategie schließen Mit dem Siegeszug mobiler Kommunikation und der [...]

Realität Cyberwarfare: Warum Prävention entscheidend ist Laut einer aktuellen Studie von Armis sind fast [...]

Agenten-KI und die Zukunft der Cyber-Sicherheit Die technologische Entwicklung im Bereich der Künstlichen Intelligenz [...]

Besonders beliebt bei unseren Lesern

Von Cloudflare-Kunden konfigurierte Schutzmechanismen (z. B. Firewall, DDoS-Schutz) für Webseiten können aufgrund von Lücken [...]

Windows 10: Chefs riskieren privat zu haften Microsoft beendet den Support für Windows 10. [...]

Dreiklang der IT-Sicherheit: Mensch, Prozesse, Technologie Viele Unternehmen setzen Standards „wild” um oder kaufen [...]