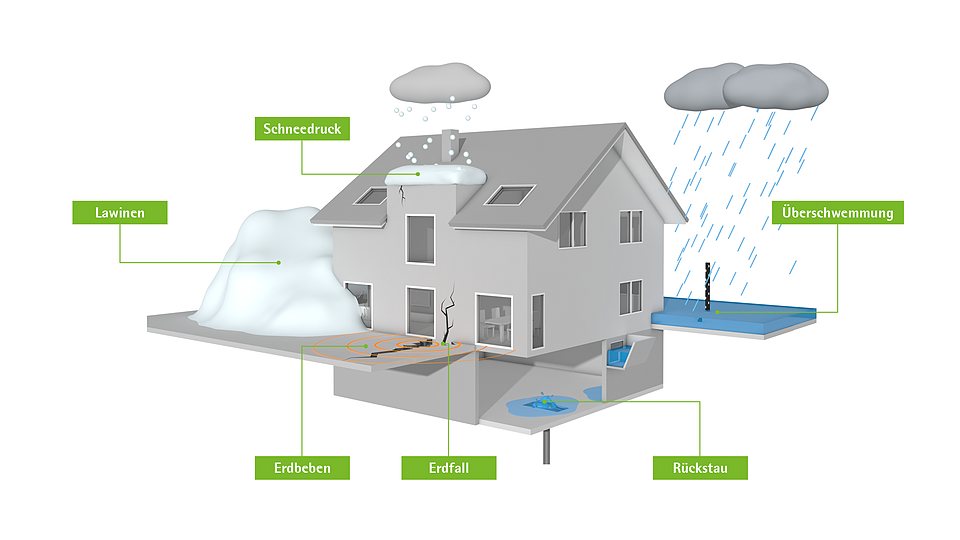

Cyber Risk Check

Die Nutzung eines Fernwartungszugangs bietet zahlreiche Vorteile, insbesondere die Möglichkeit für Administratoren, das System aus der Ferne zu konfigurieren. Dies gewährt Flexibilität, da der Administrator sich nicht in unmittelbarer Nähe zum System befinden muss

Ein Backup kann gegen einen Datenverlust schützen. Das wichtigste Gut eines Unternehmens in der heutigen Zeit sind seine Daten.

Diese sollten zum einen dementsprechend vor unberechtigtem Zugriff geschützt werden und zum anderen, ist es wichtig sich auf einen möglichen Datenverlust

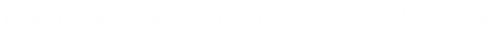

Elementarschäden sind Schäden, welche durch Naturereignisse verursacht werden, je nach Standort ist ein Gebäude mehr oder weniger stark durch Elementarschäden und Naturkatastrophen gefährdet. Organisationen können sich nur selten aktiv gegen Elementarschäden schützen. Ursachen für Naturkatastrophen können seismische, klimatische oder vulkanische Phänomene wie Erdbeben, Hochwasser, Erdrutsche, Tsunamis, Lawinen oder Vulkanausbrüche sein. Beispiele für meteorologische

Für das Unternehmen ist es wichtig, dass die Mitarbeiter in der Lage sind, verdächtige Ereignisse und Meldungen zu erkennen. Dazu müssen entsprechende Fähigkeiten geschaffen werden. Mitarbeiterschulungen ermöglichen es den Beschäftigten, sich sicherer in der IT-Landschaft zu bewegen. Die Schulungsinhalte variieren je nach Organisation. Mögliche Schulungsinhalte

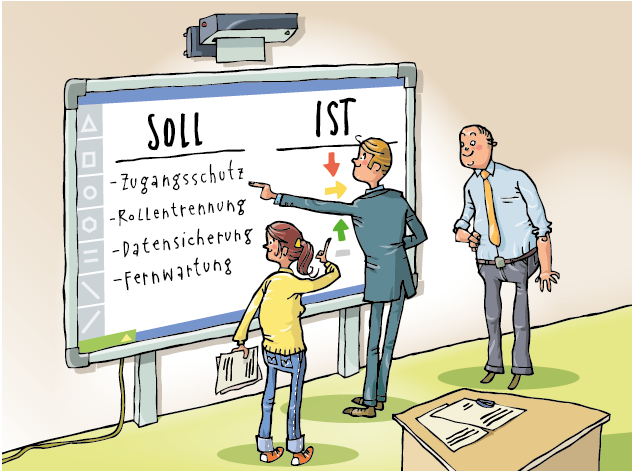

Notfallmanagement ist ein wesentlicher Bestandteil, da Fehler bei Menschen und technischen Systemen auftreten können. Insbesondere in zeitkritischen Situationen, wie zum Beispiel bei einem Cyber-Angriff, muss im Vorfeld klar definiert sein, was wann wie zu tun ist, um den Schaden so gering wie möglich zu halten. Zum Aufgabenmanagement gehört es, Aufgaben und Pläne zu

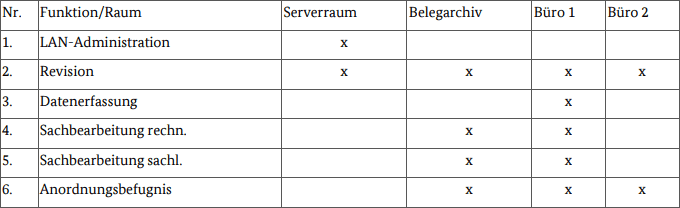

Zugangskontrollen ist der Prozess der Beschränkung von räumlichen Zugängen auf bestimmte Personengruppen. Zugangsbeschränkungen werden für Räumlichkeiten eingesetzt, welche unternehmensinterne Informationen, Systeme oder IT-Ressourcen wie Serverräume oder Netzwerkunterverteilungen beinhalten. Es muss geregelt werden, dass unberechtigte Personen keinen

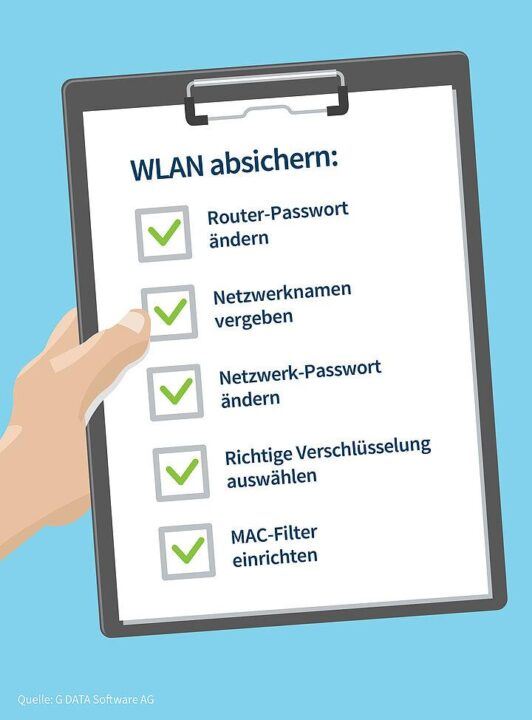

Wireless Local Area Networks (WLANs) ermöglichen drahtlose Verbindungen zu lokalen Netzwerken. Es basiert auf dem Technologiestandard IEEE 892.11. Die Daten werden über Funkwellen zwischen dem Client und den Access Points übertragen. Für die Netzwerkverbindung werden keine physischen Kabel benötigt. Um drahtlose Verbindungen sicherer zu machen, wurden verschiedene Verschlüsselungstechniken entwickelt.

Wired Eqivalent Privacy, kurz WEP, ist ein veraltetes

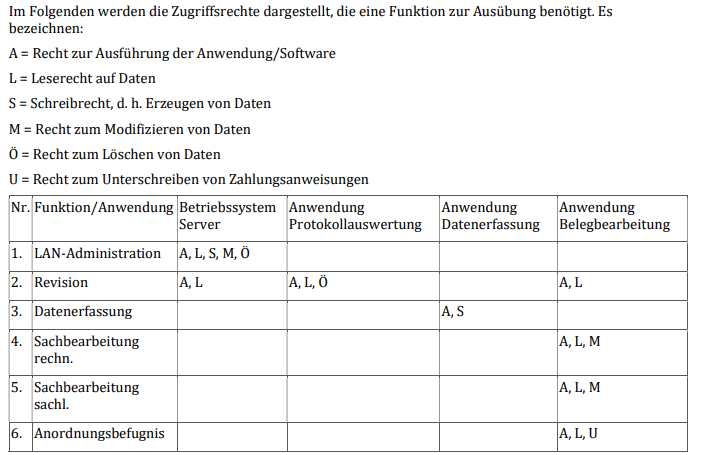

Der Zugang zu schützenswerten Ressourcen muss auf autorisierte Benutzer und Computersysteme beschränkt werden, mithilfe durch Berechtigungsstrukturen. Benutzer und Computer müssen eindeutig identifiziert werden, um eine Authentifizierung zu ermöglichen. Berechtigungsstrukturen sind eine Schlüsselfunktion im Bereich der IT-Sicherheit, bei der Benutzern und IT-Komponenten auf Basis ihrer Profile

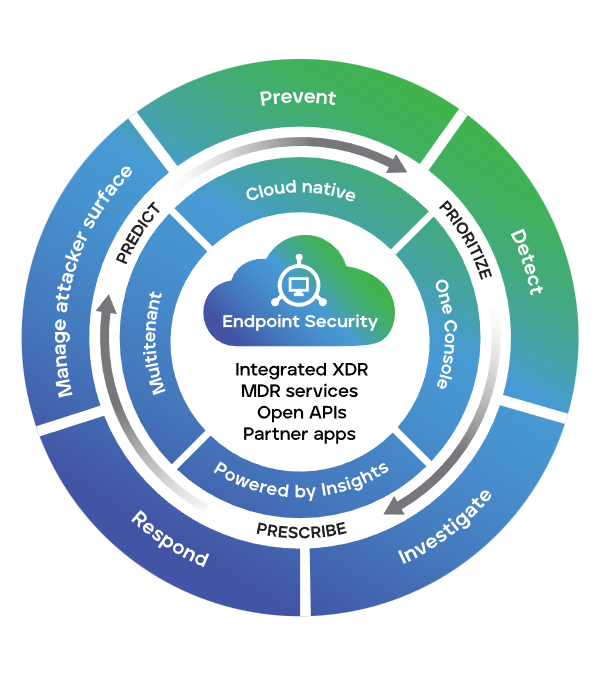

Eine Antiviruslösung soll die Endpunkte des Netzwerks vor Bedrohungen schützen. Endpunkte können Geräte wie Computer, Laptops, Tablets oder Server sein.

Die Betriebssysteme Windows und MAC OS X werden aufgrund ihrer weiten Verbreitung am häufigsten angegriffen. Die Aufgabe einer