Identity Sprawl – Zugriffsrechte im Wildwuchs

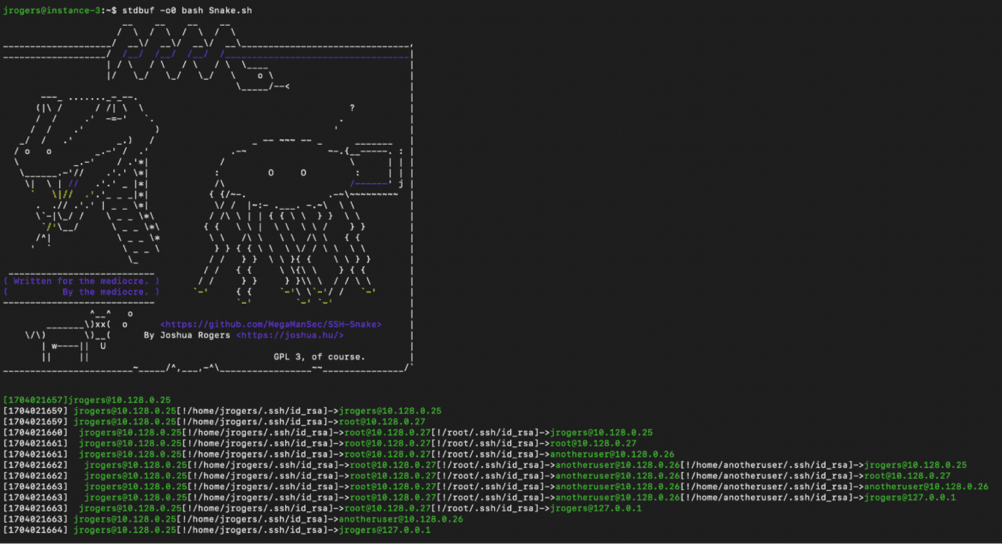

Großzügigkeit mag gemeinhin eine Tugend sein, in der IT-Sicherheit hingegen ist sie fahrlässig. Wer Zugriffsrechte generös verteilt oder Beschäftigten zu freie Hand bei der Erstellung von Konten lässt, riskiert das, was man im Englischen als Identity Sprawl bezeichnet.

Identity Sprawl – Zugriffsrechte im Wildwuchs Read More »