StrelaStealer-Kampagne attackiert Unternehmen in der EU und den USA

StrelaStealer-Kampagne attackiert Unternehmen in der EU und den USA Die neue StrelaStealer-Kampagne stellt trotz der

StrelaStealer-Kampagne attackiert Unternehmen in der EU und den USA

StrelaStealer-Kampagne attackiert Unternehmen in der EU und den USA Die neue StrelaStealer-Kampagne stellt trotz der

Wissenslücken für Fehler verantwortlich: 63% „bekennen“ sich schuldig

Sechs von zehn (63 Prozent) InfoSec-Experten in Europa geben zu, dass sie in ihrer Anfangszeit im Unternehmen durch fehlendes Wissen Fehler verursacht haben. Mehrheitlich handelte es sich hierbei um Fahrlässigkeit beziehungsweise Flüchtigkeitsfehler wie schlechtes Patch-Management oder Updateprozesse. Diese Ergebnisse gehen aus einer internationalen Studie von Kaspersky hervor.

Resilienz für IT-Sicherheitsanalysten: Burnout verstehen und verhindern

Viele neidische Beobachter denken, ein IT-Sicherheitsanalyst könne sich vor Angeboten nicht retten. Ebenso wenig vor

Cybersicherheitsvorfälle: 81 % der Unternehmen betroffen

Cybersicherheitsvorfälle: 81 % der Unternehmen betroffen 81 Prozent der Unternehmen in Deutschland waren in den

Neue Welt der Sicherheit: Microsofts Secure Future Initiative

Das vergangene Jahr hat der Welt einen nahezu beispiellosen und vielfältigen technologischen Wandel beschert. Fortschritte im Bereich der künstlichen Intelligenz beschleunigen Innovation und verändern die Art und Weise, wie Gesellschaften miteinander interagieren und arbeiten. Gleichzeitig kam es vermehrt zu gegnerischen Aktionen und Innovationen seitens Cyberkrimineller und staatlicher Angreifer, die die Sicherheit und Stabilität in Gemeinschaften und Ländern auf der ganzen Welt bedrohen.

BSI-Lagebericht: Cybersicherheitslage erfordert Neuaufstellung

Die Cybersicherheitslage in Deutschland ist weiter angespannt. Das geht aus dem aktuellen Bericht zur Lage der IT-Sicherheit in Deutschland hervor, den Bundesinnenministerin Nancy Faeser und Claudia Plattner, Präsidentin des Bundesamts für Sicherheit in der Informationstechnik (BSI), heute vorgestellt haben.

KI-Einsatz: Führungskräfte über Datenabfluss beunruhigt

Laut Bitkom sind 57 Prozent der Unternehmen in Deutschland der Meinung, dass die Verbreitung generativer KI die IT-Sicherheit gefährden wird, weil sie von Cyberkriminellen ausgenutzt werden kann.

Mehrheit der Unternehmen rechnet mit Cyberangriff

Mehrheit der Unternehmen rechnet mit Cyberangriff Unternehmen rechnen mit Cyberangriff: Commvault, Anbieter von Datensicherungs- und

Gitex Global kommt nach Berlin – Cybersecurity als Top-Thema

Gitex Global kommt nach Berlin – Cybersecurity als Top-Thema Die Gitex Global kommt nach Berlin:

Ransomware bedroht mehr als Daten

Ransomware bedroht mehr als Daten Zerto, ein Unternehmen von Hewlett Packard Enterprise, gibt die Ergebnisse

Multi-Malware-Kampagne mit Backdoors und Keyloggern

Eine aktuelle Untersuchung von Kaspersky enthüllt eine laufende Multi-Malware-Kampagne mit bisher über 10.000 identifizierten Angriffen

Studie zum Einsatz von Cyber Security as a Service (CSaaS)

Unternehmen stärken sich zunehmend mit externer Expertise: Für Unternehmen ist Cybersecurity in den letzten Jahren

Podcast „Nachgehackt“ beleuchtet IT-Sicherheit in neuen Folgen

IT-Sicherheit geht alle an – und ist wichtiger denn je. Pünktlich zum europäischen Cybersicherheits-Monat meldet

Security für KMU: Sicherheit trotz knapper Kasse

Security für KMU: Zu klein, um für Hacker attraktiv zu sein? Diese Selbsttäuschung funktioniert nicht

Gitex Global 2023: Tech-Messe setzt Fokus auf Cybersicherheit

Tech-Messe setzt Fokus auf Cybersicherheit: Cybersicherheitsexperten aus der ganzen Welt sind auf der Gitex Global

IT-Entscheider verkennen Bedeutung von IR-Plänen – Studie

IT-Entscheider verkennen Bedeutung von IR-Plänen: Denn vier von zehn sagen, die Erstellung dieser wäre eine

Sicherung des Blockchain-Krypto-Ökosystems

Der exponentielle Aufstieg der Blockchain-Technologie und der Kryptowährungen hat das Finanzwesen und digitaleTransaktionen neu definiert.

Cybersecurity, KI und der Sicherheitsfaktor Mensch

Cybersecurity, KI und der Sicherheitsfaktor Mensch: In der IT-Security nehmen Künstliche Intelligenz und Machine-Learning-Technologien seit

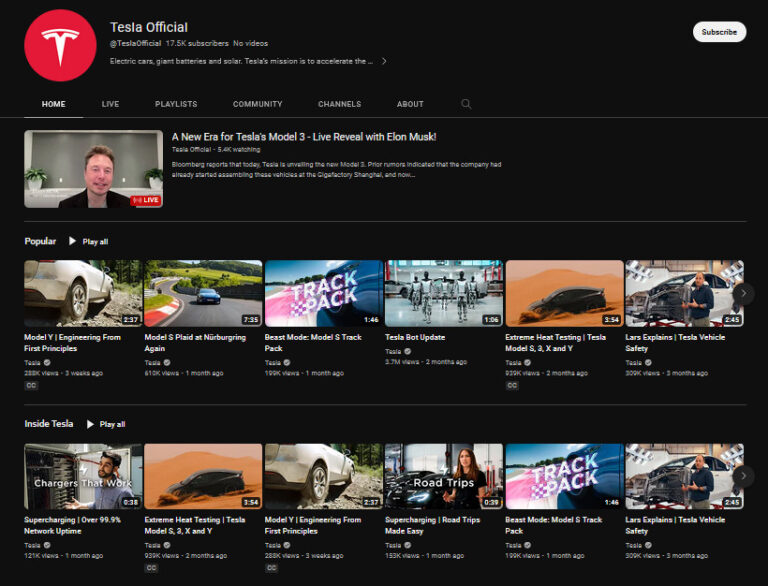

YouTube Streamjacking – YouTube-Kanäle gekapert

YouTube Streamjacking: Die Experten der Bitdefender Labs beobachten aktuell die verstärkte Übernahme von YouTube-Kanälen durch

Jedes zweite Immobilienunternehmen verzeichnet Cyberangriffe

Immobilienunternehmen verzeichnen Cyberangriffe: 45 Prozent der Immobilienunternehmen in Deutschland stellten in den vergangenen zwölf Monaten