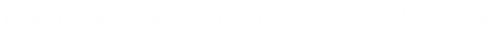

VPN – Virtual Private Network

Einer der am häufigsten verwendeten Zugangsarten zu einem Unternehmensnetzwerk ist das sogenannte Virtual Private Network – VPN. Hierbei wird sozusagen ein Tunnel zwischen dem Unternehmensnetzwerk und dem Heimnetzwerk des Mitarbeiters im Home-Office aufgebaut. Der Mitarbeiter

VPN – Virtual Private Network Read More »