Artikel

Fachartikel aus dem Bereich IT-Sicherheit

Alle Artikel

SASE ist die Anpassung der IT-Sicherheit an New Work-Prinzipien Nie zuvor war die Absicherung moderner Unternehmensnetzwerke eine solche Herausforderung. Immer […]

-

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH

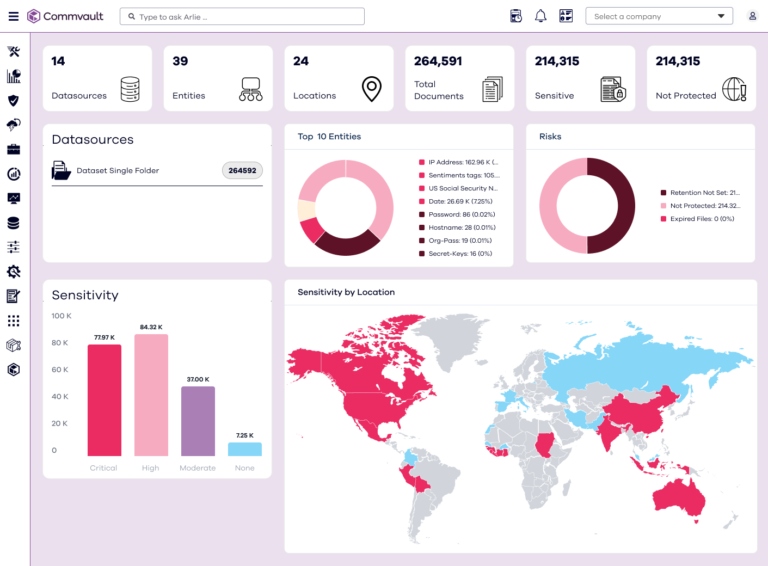

Cyberresilienz: Prozesse rund um Datensicherheit gehören neu aufgestellt Digitalisiertes Wirtschaften wälzt die Unternehmenskultur um. Denn der Zugriff auf in Echtzeit […]

-

Wege zur Cyber-Resilienz: Die Rolle von Active-Directory -Sicherung Je mehr betriebliche Prozesse Unternehmen digitalisieren, umso größer wird die Notwendigkeit von […]

-

Schaden durch Datenverlust: Von „verkraftbar“ bis „verheerend“ Oft liest man die Verlautbarung „In einem Unternehmen sind Daten das wertvollste Gut“. […]

-

Pig Butchering Scams – Schadensvolumen um 600 Prozent gestiegen Die Zahl der Angreifer, Angriffe und Opfer, die mit Romance Scams […]

-

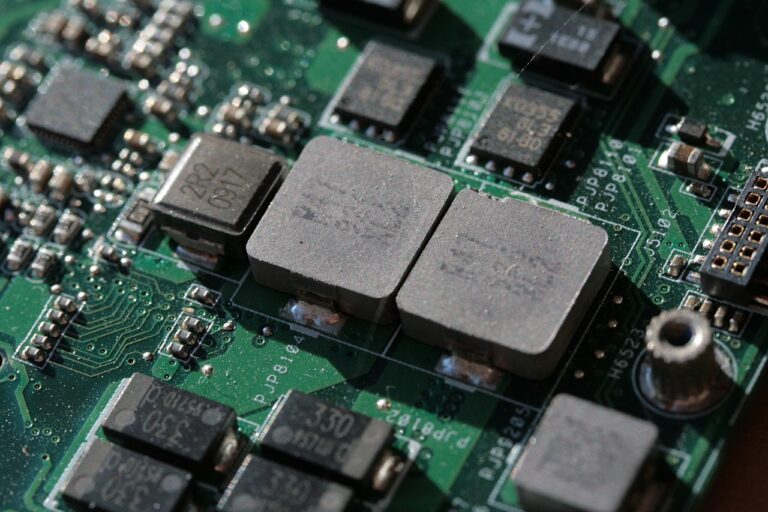

Cybersicherheit für OT – so können Unternehmen Betriebsumgebungen schützen Kritische Infrastrukturen und Produktionsumgebungen sind heute stärker denn je Cybersicherheitsrisiken ausgesetzt, […]

-

Akira Group zielte auf SonicWall-Schwachstelle: Firewalls im Fadenkreuz Firewalls sind eine vom Aussterben bedrohte Spezies. In diesem Jahr wurden bereits […]

-

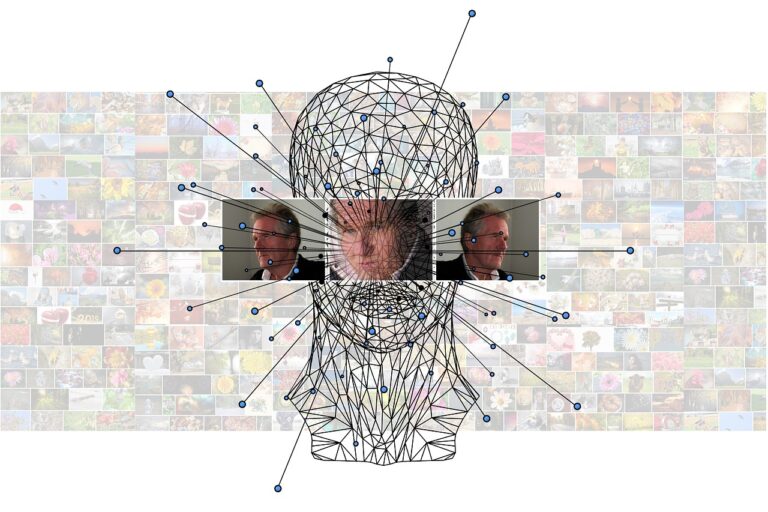

Deepfake-Tools werden immer zugänglicher Cyberkriminelle weiten ihr Angebot von Large Language Models (LLMs), Deepfake-Technologien und Deepfake-Tools aus, produzieren mehr und […]

-

Trend Micro

Trend Micro

EU-KI-Gesetz – Auswirkung auf Datenschutz, Sicherheit, Risiken und Audits Das EU-KI-Gesetz ist da und es hat Auswirkungen auf die Welt […]

-