Artikel

Fachartikel aus dem Bereich IT-Sicherheit

Alle Artikel

Maschinelle Identitäten von KI-Lösungen stehen zunehmend im Fokus der Angreifer Menschliche und maschinelle Identitäten stellen durch die Zugriffsmöglichkeiten auf kritische […]

-

Server- und Endpunkt-Backup in 5 Schritten – wie funktioniert das? Der Server ist das Herzstück einer jeden IT- Infrastruktur – […]

-

NinjaOne GmbH

NinjaOne GmbH

Passwort-Schutz: Tipps für bessere Passwörter Ein starkes Passwort ist der moderne Schlüssel zur Onlinewelt und die erste Linie der Verteidigung […]

-

mITSM GmbH

mITSM GmbH

Windows 10: Chefs riskieren privat zu haften Microsoft beendet den Support für Windows 10. Im Oktober 2025 ist Schluss. Viele […]

-

Phishen nach großen Fischen – verbesserte Sicherheit des C-Level Zeit ist nicht nur Geld, sie ist vor allem Mangelware – […]

-

Bitdefender

Bitdefender

PQC-Standards des NIST – drei Schritte zur quantensicheren Verschlüsselung Vor wenigen Wochen hat das US-amerikanische National Institute of Standards and […]

-

Entwicklung von NIS zu NIS2 –Herausforderungen für KRITIS-Unternehmen Das erste EU-weite Gesetz zur Cyber Security innerhalb der Europäischen Union (EU), […]

-

SASE ist die Anpassung der IT-Sicherheit an New Work-Prinzipien Nie zuvor war die Absicherung moderner Unternehmensnetzwerke eine solche Herausforderung. Immer […]

-

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH

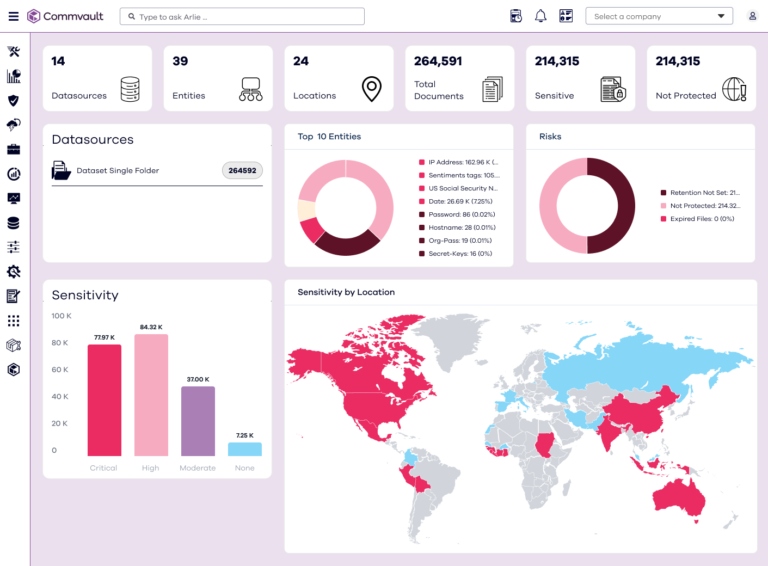

Cyberresilienz: Prozesse rund um Datensicherheit gehören neu aufgestellt Digitalisiertes Wirtschaften wälzt die Unternehmenskultur um. Denn der Zugriff auf in Echtzeit […]

-