Hypervisor-Ebene im Visier - neues Trendziel für Ransomware. Eine der größten Aufgaben für Cybersicherheitsverantwortliche ist es, mit den stets neuen Angriffstaktiken schrittzuhalten. Zu diesen zählen aktuelle Ransomware-Attacken, die Endpunkte ignorieren…

Bitdefender – Anbieter für IT-Sicherheit auf dem Marktplatz

Neue Ransomware-Trends zeigen eine Szene im Umbruch Das Damoklesschwert Ransomware ist nicht neu, aber es schlägt immer etwas anders aus. Große Akteure wie LockBit und ALPHV/BlackCat sind scheinbar passé, doch…

Gehackt – was nun? Was kleine Unternehmen wissen und tun sollten Eine erfolgreiche Cyberattacke ist nur noch eine Frage der Zeit. Diese Grundannahme ist auch für kleinere Unternehmen der entscheidende…

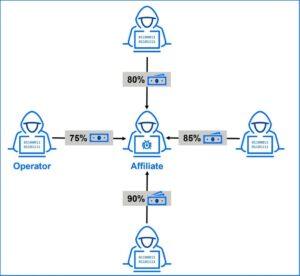

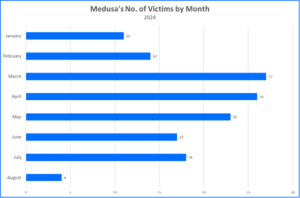

Medusa Ransomware: Hacker machen Öffentlichkeitsarbeit Auch Cyberkriminelle pflegen neben der direkten Kommunikation mit dem Opfer ihre Außendarstellung. Denn Reputation ist ein wichtiger Erfolgsfaktor für Ransomware-as-a-Service-Unternehmen. Der Großteil der Öffentlichkeitsarbeit findet…

Phishen nach großen Fischen - verbesserte Sicherheit des C-Level Zeit ist nicht nur Geld, sie ist vor allem Mangelware – das gilt insbesondere für Führungskräfte. Infolgedessen spenden diese ihrer digitalen…

Acht Fragen zum Thema narrative Angriffe Die Gefahr ist diffus und schwer greifbar: Während sich Unternehmen zunehmend in der komplexen Landschaft von Cyberangriffen zurechtfinden müssen, erweisen sich narrative Angriffe zusätzlich…

Vulnerability Management – Suche nach Software-Schwachstellen Neue Schwachstellen schnellstmöglich zu schließen (Vulnerability Management ), ist eine zentrale Aufgabe für IT-Sicherheitsverantwortliche. Professionelle Hacker sind schnell über Lücken informiert und führen oft…

Der Einsatz von KI kann Routineaufgaben automatisieren, Abläufe effizienter gestalten und die Produktivität erhöhen. Dies gilt für die legale Wirtschaft ebenso wie leider auch für die organisierte Cyberkriminalität. Gerade Large…

Bedingt durch die digitale Transformation und das hybride, lokal flexible Arbeiten verlangt eine enorm wachsende Menge an Geräten, Webapplikationen, Software-as-a-Service-Plattformen (SaaS) und andere Dienste von Drittanbietern den Anschluss an das Unternehmensnetzwerk.

Cyberkriminelle werden in 2024 verstärkt mit opportunistischer Ransomware und koordinierten Manövern Unternehmen attackieren: Einen Hinweis für die Gültigkeit dieses Trends liefert die in einer aktuellen forensischen Analyse von den Bitdefender Labs untersuchte Attacke auf zwei Unternehmen einer Unternehmensgruppe durch die Ransomware-Bande CACTUS (CACTUS-Mehrphasen-Attacke).

Politische und soziale Krisen, aber auch Großveranstaltungen wirken sich auf die IT-Sicherheit aus. Staatlich unterstützte Hacker arbeiten mit Unterstützung im Hintergrund. Cyberkriminelle nutzen schon länger geopolitische Ereignisse, um ihre Ziele zu verwirklichen. Politisch motivierte Hacker werden zu handelnden Personen in der wachsenden Weltunsicherheit.

Resilienz für IT-Sicherheitsanalysten: Burnout verstehen und verhindern Viele neidische Beobachter denken, ein IT-Sicherheitsanalyst könne sich vor Angeboten nicht retten. Ebenso wenig vor viel Geld angesichts des gerade in diesem Bereich…

Auch die komplexesten Attacken – neben den opportunistischen – starten oft mit ganz einfachen Werkzeugen. Viele Cybersicherheitsverantwortliche vergessen aber zu häufig, dass auch einfache, grundlegende Sicherheitsmaßnahmen die eigene Abwehr stärken können

Argumente für Pen-Testing, Red Teaming und Abwehr Viele Cybersicherheitsexperten haben erkannt, dass bloßes Reagieren in Sachen IT-Sicherheit nicht mehr ausreicht. Sie gehen in die Offensive: Pen-Testing, Red Teaming und proaktives…

Mobile Threat Defence ist mehr als Mobile Device Management Die meisten gefährlichen Angriffe starten über eine Phishing-Mail, die der Nutzer auf dem Smartphone liest. Mobile Hardware ist aus verschiedenen Gründen…

Vier Zielbranchen für Cyberkriminelle Industriespezifische Attacken auf die klassische IT: Sämtliche Bereiche in Wirtschaft und Gesellschaft durchlaufen einen fundamentalen Wandel. Zu der langfristigen Mission der digitalen Transformation gesellen sich aktuelle…

Global Leader In Cybersecurity

Kontakt

Timm Friedrichs

Lohbachstraße 1258239 Schwerte

Anstehende Veranstaltung

Aktueller Beitrag

Veröffentlicht am 25. Februar 2026 • In 3 Minuten gelesen

Malvertising gegen Mac-Nutzer über Evernote-Links entdeckt. Beliebte Software und Tools bleiben wirksame Lockvogel-Angebote im Dienste von Cyberkriminellen. Aktuell nutzen sie Google-Anzeigen für Mac-Nutzer mit Interesse an Anwendungen wie Microsoft Office, LibreOffice, Notepad++, 7-Zip, VLC oder Final Cut Pro. Zusammenfassung (TL; DR): In einer von Bitdefender analysierten Malvertising-Kampagne verleiten Cyberkriminelle vor allem Mac-User zum Ausführen schadhafter Malware auf […]