“You never know your enemy”: Insights aus dem ConSecur Cyber Defense Center

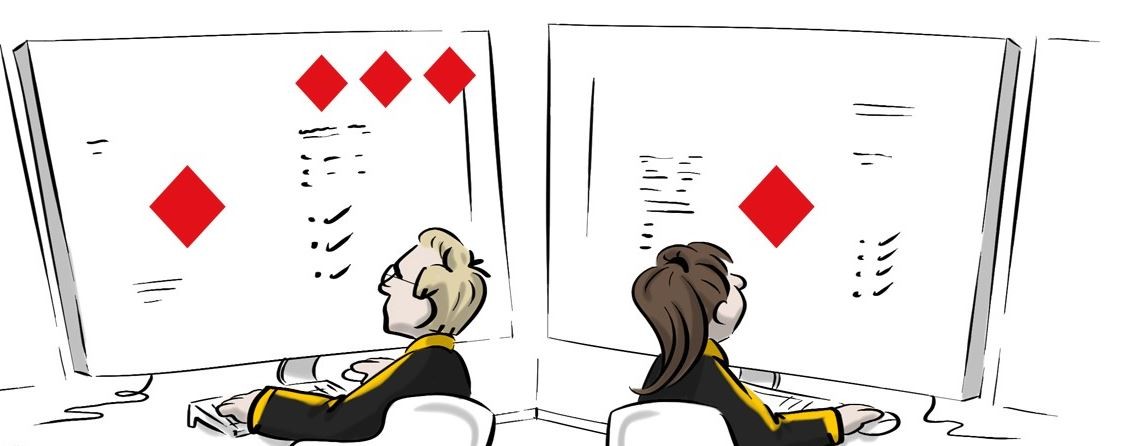

“You never know your enemy”: Insights aus dem ConSecur Cyber Defense Center. Wer Cyber-Attacken identifizieren will, braucht bestes Personal und beste Technologie. Diese traditionelle Gleichung haben wir bei ConSecur um ein Extra erweitert, das den Unterschied in der Cyber Defense ausmacht. Dieses Extra ist Securiosity. Securiosity ist die Motivation jedes einzelnen im Cyber Defense Center, […]

“You never know your enemy”: Insights aus dem ConSecur Cyber Defense Center Weiterlesen »