Unser Ziel ist es, die IT-Sicherheitskompetenz von Anwenderunternehmen mit relevanten Informationen zu steigern, damit diese sich besser schützen können.

News - Berichterstattungen zu IT-Sicherheitsthemen

Cloud-Ressourcen sind Hauptziel von Cyber-Angriffen Thales gibt die Veröffentlichung des 2024 Thales Cloud Security Berichts bekannt. Dabei handelt es sich […]

-

Webex by Cisco: Schwachstelle ermöglicht Abfluss von Metadaten BSI-Cyber-Sicherheitswarnung: Webex by Cisco ist ein Kommunikations- und Kolaborationstool, welches vor allem […]

-

Als einer der ersten Cybersecurity-Anbieter, der die „Secure by Design“-Selbstverpflichtung von CISA unterzeichnet hat, unterstreicht Fortinet sein Engagement für eine […]

-

dataglobal Group und SoSafe gemeinsam gegen Social Engineering Die Mail-Security-Experten der dataglobal Group und der SoSafe vereinbaren eine intensive Partnerschaft. […]

-

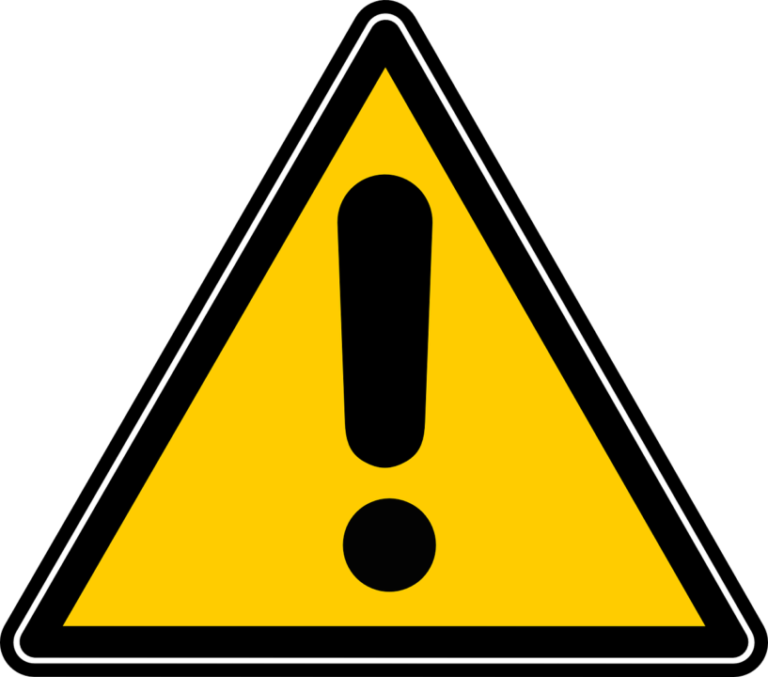

Android-Malware Rafel RAT: Tool für Spionage, Fernzugriff, Datenklau und Ransomware-Infektionen Check Point Research (CPR) hat die weitreichende Nutzung von Rafel, […]

-

Check Point Software Technologies GmbH

Cybersecurity & KI: Kriminelle rüsten KI auf, Unternehmen ringen um den Anschluss Künstliche Intelligenz (KI) ist im Arbeitsalltag angekommen: Rund […]

-

Artikel - zu relevanten Fragestellungen der IT-Sicherheit

Container und Kubernetes – Ursache für Cybersicherheitsvorfälle in Deutschland Containerisierung erlaubt die zügige Erstellung und Bereitstellung komplexer Anwendungen; ihr größter […]

-

Kaspersky Labs GmbH

Data Security Posture Management (DSPM) – Credos für die Praxis Der kürzlich veröffentlichte Cloud Security Report 2023 zeigt einen beunruhigenden […]

-

Check Point Software Technologies GmbH

Jede bedeutende Macht birgt ein ebenso großes Potenzial für Missbrauch. Unter den vielfältigen Methoden, mit denen Bedrohungsakteure ihre Ziele verfolgen, […]

-

EU-Vorstoß: Was bedeuten die neuen NIS2-Anforderungen konkret? In einer Zeit, in der Cyber-Bedrohungen größer und raffinierter denn je sind, hat […]

-

Cyberkriegsführung: Bedrohungen verstehen und Verteidigung stärken Das „Bundeslagebild Cybercrime / Cyberkriegsführung 2023“ des Bundeskriminalamtes (BKA) hat eine ernüchternde Tatsache ans […]

-

Boom bei Identitätsmissbrauch hält an – deutsche Großunternehmen reagieren Schon heute stellen kompromittierte digitale Nutzeridentitäten für Cyberkriminelle auf der ganzen […]

-

Blogeinträge - persönliche Sichtweisen und Meinungen von IT-Sicherheitsexperten

Eduard Serkowitsch ist Principal Systems Engineer bei Forescout Technologies und moniert im Interview, dass es mmer noch einige Manager gibt, […]

-

Wladimir Lenins These, dass eine wiederholt erzählte Lüge, also Desinformationskampagnen, letztendlich als Wahrheit akzeptiert wird, scheint den Kreml inspiriert zu […]

-

Cybernation – warum dies unser Ziel sein sollte Die BSI-Präsidentin Claudia Plattner spricht davon, dass wir eine Cybernation werden sollen, […]

-

CISOs in Rente: Alarmstufe Rot im Netzwerk Ärgerlich, geschäftsschädigend, kostenintensiv – die Medien finden viele Adjektive, um den Fachkräftemangel einzuordnen. […]

-

-

-