Zero-Trust-Segmentierung ist eine wichtige Komponente einer Zero-Trust-Architektur. Sie verhindert, dass sich Sicherheitsverletzungen und Ransomware über die hybride Angriffsfläche ausbreiten, reduziert die Auswirkungen von Angriffen und stärkt die Cyberresilienz.

Zero-Trust-Segmentierung (ZTS), auch bekannt als Mikrosegmentierung, ist die feinkörnige Regelung von Anwendungen, Kommunikation und Benutzerzugriff in der hybriden IT. Es handelt sich um einen Ansatz, der auf dem Zero-Trust-Prinzip des „assume breach“ basiert. Er unterteilt ein Unternehmensnetzwerk, ein Rechenzentrum, eine Cloud-Umgebung oder Endpunkte in kleine Segmente. Jedes Segment hat seine eigenen Zugriffs- und Authentifizierungsrichtlinien, bei denen Benutzeridentitäten, Geräte und Netzwerkkonfigurationen jedes Mal überprüft werden, wenn ein Benutzer Zugriff beantragt.

Man kann sich ZTS wie ein Hotel vorstellen. Der Hoteleingang ist die Begrenzung, und wenn jemand in die Hotellobby gelangt (durch Umgehung der Firewall), hat er nicht zwangsläufig Zugang zu den Zimmern. Die Gäste haben ihre eigenen Schlüsselkarten, mit denen sie nur zu den Etagen und Zimmern Zutritt haben, die sie tatsächlich benötigen. Wenn man also um 11.00 Uhr auscheckt und um 11.30 Uhr versucht, sein Zimmer zu betreten, erhält man keinen Zugang und muss sich an der Rezeption erneut verifizieren lassen. ZTS funktioniert auf die gleiche Weise, indem es Endpunkte, Clouds und Rechenzentren in Segmente unterteilt, um sie vor potenziellen Bedrohungen zu schützen.

Wie passt ZTS in eine Zero-Trust-Strategie?

Zero-Trust ist eine Strategie, die von Regierungen und Behörden als beste Lösung zur Eindämmung der Auswirkungen raffinierter Cyberangriffe befürwortet wird. Es ist eine Methode, die weltweit zunehmend eingeführt wird, wobei Deutschland laut Forrester in Europa die Vorreiterrolle spielt. ZTS ist ein Grundpfeiler jeder Zero-Trust-Architektur, neben Zero Trust Network Access (ZTNA) und Zero Trust Data Security (ZTDS).

Bei Zero-Trust wird der Zugriff auf Ressourcen, Anwendungen und Daten standardmäßig verweigert. Jede Zugriffs- oder Datenübertragungsanfrage wird als potenziell unsicher betrachtet und muss daher immer überprüft werden, unabhängig davon, ob sie von einem internen oder externen Benutzer, Gerät oder einer Anwendung stammt.

Zero-Trust-Segmentierung wendet diesen Ansatz auf die gesamte IT-Landschaft an, indem sie die Kommunikation von Workloads und Geräten in einer Erlaubnisliste erfasst. Anstatt nur das Schädliche zu identifizieren und zu verhindern, liegt der Fokus bei ZTS darauf, nur das Gültige zuzulassen – alle anderen Verbindungen werden automatisch verboten und standardmäßig blockiert.

Warum brauchen Unternehmen ZTS?

Die Bemühungen um die digitale Transformation haben in modernen IT-Umgebungen zu einer Fülle von Überlastungen geführt, meist um der Produktivität willen. Die Segmentierung ist seit langem eine etablierte Praxis im Bereich der Netzwerksicherheit. Allerdings wurde sie in der Regel mit traditionellen Netzwerk- oder Firewall-Ansätzen durchgeführt, die auf Netzwerkebene segmentieren und sehr arbeitsintensiv sind.

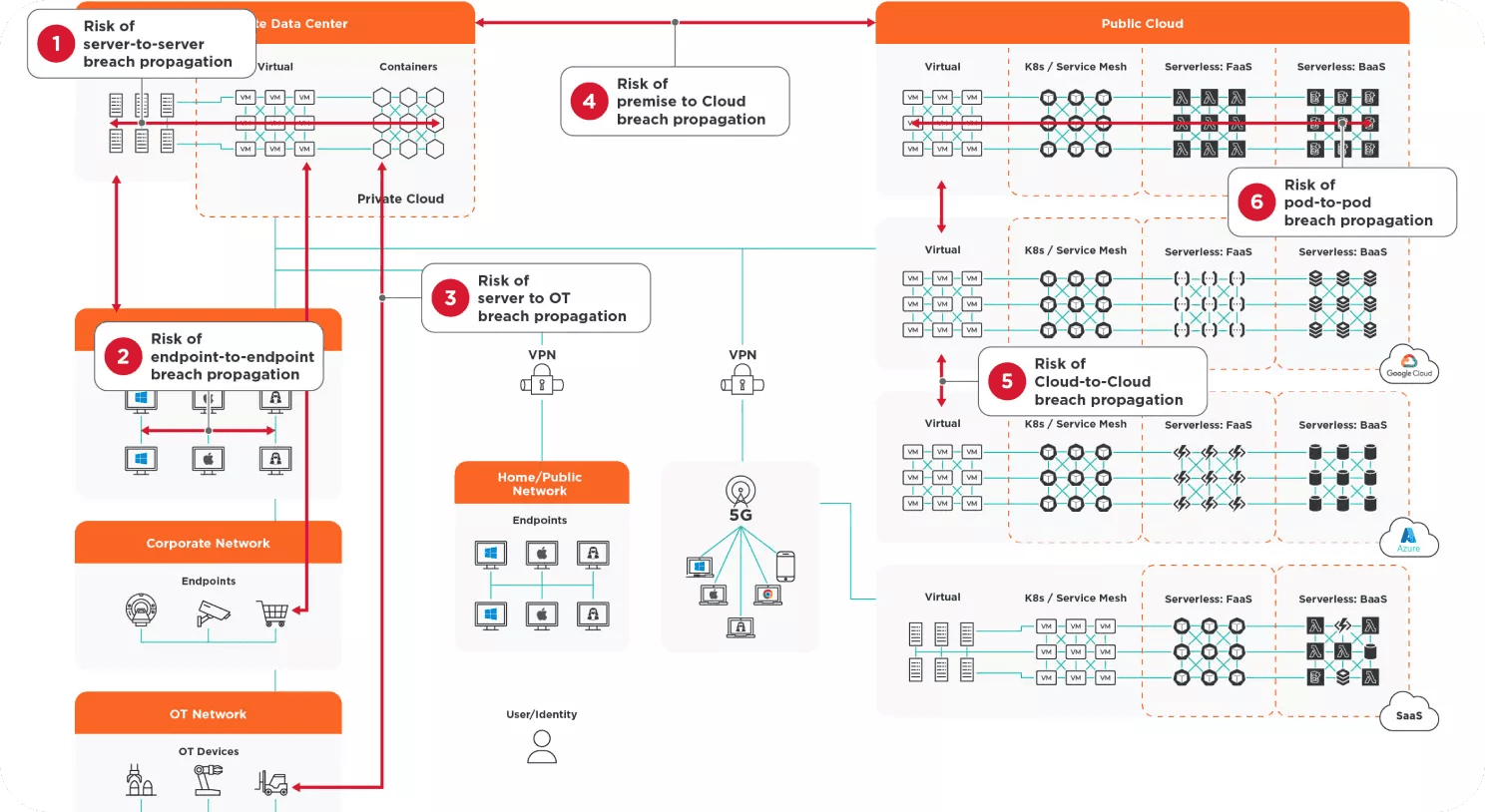

In den komplexen, hybriden IT-Umgebungen von heute und angesichts der explosionsartigen Zunahme von Ransomware und anderen Cyberangriffen sind solche Ansätze jedoch nicht mehr zeitgemäß. Um wirklich eine dynamische, skalierbare Resilienz aufbauen zu können, benötigen Unternehmen eine detailliertere Sichtbarkeit und Segmentierung der einzelnen Workloads.

Durch die sehr granulare Anwendung von Sicherheitsrichtlinien und Zugriffsrechten auf die gesamte IT-Landschaft werden laterale Bewegungen von Angreifern verhindert, so dass sie nicht von einem Endgerät über das Rechenzentrum oder die Cloud zu den wichtigsten Assets eines Unternehmens vordringen können.

Mit ZTS wird das Risiko infizierter Endpunkte oder von Sicherheitslücken in einzelnen Anwendungen stark reduziert. Auf diese Weise können Unternehmen ihre Sicherheitslage verbessern, unerwünschte Bewegungen stoppen und den Radius von Angriffen begrenzen.

Der neue Gartner Market Guide for Microsegmentation zeigt auch, dass ZTS immer wichtiger wird: Der Marktreport prognostiziert, dass bis 2026 60 Prozent der Unternehmen, die auf eine Zero-Trust-Architektur hinarbeiten, mehr als eine Form der Mikrosegmentierung einsetzen werden. 2023 sind es noch weniger als fünf Prozent.

>Wie funktioniert Zero-Trust-Segmentierung?

Zero-Trust-Segmentierung bietet drei entscheidende Schritte, um Organisationen beim Aufbau von Resilienz zu helfen:

- Risiko sehen: Man kann nur schützen, was man sehen kann. ZTS hilft Unternehmen dabei, die gesamte Kommunikation und den Datenverkehr zwischen Workloads und Geräten über die gesamte hybride Angriffsfläche hinweg zu visualisieren, indem Datenflüsse grafisch in Form einer übersichtlichen Karte dargestellt werden.

- Policies festlegen: Als Nächstes können Unternehmen damit beginnen, ihre IT-Umgebung zu segmentieren, indem sie Policies zur Kontrolle der Kommunikation zwischen Workloads und Geräten festlegen. Diese Richtlinien werden dann von der ZTS-Lösung in Firewall-Regeln umgesetzt und können vor der Anwendung in einer Simulation getestet werden, um das Risiko von Anwendungsausfällen zu verringern.

- Stoppen der Ausbreitung: Unternehmen können ZTS nutzen, um proaktiv besonders wertvolle Assets zu isolieren oder reaktiv kompromittierte Systeme während eines aktiven Angriffs zu isolieren, um die Ausbreitung eines Angriffs zu stoppen.

Was sind die Vorteile von Zero-Trust-Segmentierung?

Der Einsatz von ZTS bietet Unternehmen verschiedene Vorteile, die sich positiv auf ihre IT-Sicherheit auswirken:

- Bessere Sichtbarkeit: ZTS bietet einen umfassenden Einblick in den Datenverkehr über die gesamte hybride Angriffsfläche. Das ist sehr wichtig, denn man kann nur das schützen, was man sehen kann.

- Geringeres Risiko: Die Aufteilung der IT-Landschaft in kleinere Segmente verringert die Angriffsfläche und damit auch das Cyberrisiko erheblich.

- Schnellere Unterbindung von Angriffen: Simulationen von Bishop Fox zeigen, dass ZTS die Ausbreitung von Angriffen innerhalb von 10 Minuten stoppt, also fast viermal schneller als reine Detection and Response-Lösungen.

- Erhöhte Cyberresilienz: Die schnelle Eindämmung von Cyberattacken ermöglicht es Unternehmen, den Betrieb auch im Falle eines laufenden Angriffs aufrechtzuerhalten.

- Einhaltung von Compliance: ZTS ermöglicht es Unternehmen, die Anforderungen von Sicherheitsvorschriften wie NIS2 und DORA zu erfüllen.

- Vermeidung von Ausfallzeiten: Diejenigen, die ZTS implementiert haben, vermeiden mit größerer Wahrscheinlichkeit kritische Ausfälle, sparen Millionen an Down-Time und beschleunigen ihre digitale Transformation, laut einer Studie von ESG.

Aufbau von Cyberresilienz mit Zero-Trust-Segmentierung

Die Hyperkonnektivität zwischen Nutzern, Anwendungen, Daten und Dingen, die durch die digitale Transformation entstanden ist, vergrößert die Angriffsfläche von Unternehmen enorm. Dies allein erhöht das Cyberrisiko. Und die zunehmende Raffinesse, mit der Angreifer operieren, erhöht das Sicherheitsrisiko noch weiter. Unternehmen müssen daher den Schwerpunkt von der Abwehr von Angriffen am Perimeter auf das Überleben von Angriffen verlagern und Maßnahmen zum Aufbau von Resilienz ergreifen, indem sie laterale Bewegung innerhalb ihrer IT-Landschaft verhindern. Durch die Umsetzung eines Zero-Trust-Ansatzes und Einführung von Zero-Trust-Segmentierung können Unternehmen sicherstellen, dass ihre Cybersicherheit selbst den raffiniertesten und hartnäckigsten Angreifern standhält.

Illumio

Illumio