Startseite » Forum

Forum IT-Sicherheit

Raum für Austausch mit Experten und Community

Forum IT-Sicherheit

Wie sicher sind unsere Daten wirklich?

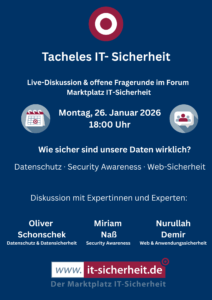

Tacheles IT-Sicherheit – Runde 1

Wie sicher sind unsere Daten wirklich?

Mit Tacheles IT-Sicherheit starten wir ein neues Diskussionsformat im Forum Marktplatz IT-Sicherheit.

Ziel ist ein offener, sachlicher Austausch zu aktuellen Fragen der IT-Sicherheit.

In der ersten Runde diskutieren folgende Expertinnen und Experten:

Oliver Schonschek Datenschutz und Datensicherheit

Miriam Naß Security Awareness

Nurullah Demir Web- und Anwendungssicherheit

Zum Auftakt möchten wir mit folgender Frage in die Diskussion starten:

Wo sehen Sie aktuell die größten Risiken für die Sicherheit unserer Daten?

Die thematischen Schwerpunkte der Diskussion liegen auf:

Datenschutz · Security Awareness · Web-Sicherheit

Fragen können auch bereits vorab gestellt werden, die Expertinnen und Experten greifen diese im

Rahmen der Diskussion auf und beantworten sie im Thread.

- Unterforen:

- Runde 1 - Wie sicher sind unsere Daten wirklich?

Datenschutz

Wie gelingt Datenschutz in der Praxis – rechtssicher, verständlich und umsetzbar?

Das Forum bietet eine zentrale Anlaufstelle für Fachleute, Unternehmen und Interessierte, die sich mit aktuellen Fragen rund um Datenschutz und DSGVO befassen.

Diskutiert werden Grundlagen, gesetzliche Entwicklungen sowie technische und organisatorische Maßnahmen zur Datensicherheit.

Ob erste Einblicke oder tiefergehende Fachfragen – hier finden Sie praxisnahe Unterstützung und Austausch auf Augenhöhe.

Bringen Sie sich ein, tauschen Sie Erfahrungen aus und erweitern Sie Ihr Wissen!

Moderator dieses Forums: Rainer Lukas

Penetrationstests

Wie sicher sind Ihre Systeme wirklich?

Das Forum bietet eine zentrale Plattform für den Austausch zu allen Aspekten rund um Penetrationstests.

Hier diskutieren Experten, Praktiker und Interessierte über aktuelle Entwicklungen, rechtliche Anforderungen, anerkannte Standards und verschiedene Testmethoden – von klassischen Verfahren bis zu spezialisierten Ansätzen.

Ob Sie praktische Einblicke suchen, konkrete Fragen haben oder eigene Erfahrungen weitergeben möchten – hier stehen Austausch und Expertise im Mittelpunkt.

Diskutieren Sie mit, teilen Sie Ihre Erfahrungen und bleiben Sie technisch auf dem neuesten Stand!

Moderatoren dieses Forums sind: Jan-Tilo Kirchhoff und Chris Wojzechowski

NIS 2

Wie gelingt die Umsetzung der NIS2-Richtlinie in der Praxis – rechtssicher, effizient und zukunftsfähig? Das Forum NIS2 auf dem Marktplatz IT-Sicherheit bietet eine zentrale Plattform für den Austausch zu allen Themen rund um die NIS2-Richtlinie als Schwerpunkt und angrenzende Themen (bspw. DORA, CRE und CSA). Hier können sich Experten, Praktiker und Interessierte über die neuesten Entwicklungen, Herausforderungen und Umsetzungsfragen zur NIS2-Richtlinie und ihrer Umsetzung im BSI-Gesetz austauschen. Das Forum deckt eine Vielzahl von Themen ab, darunter neue Anforderungen an Cybersicherheitsmaßnahmen, Meldepflichten, Sanktionen und nationale Umsetzungsrechtsakte. Ziel ist es, die wichtigsten Fragen und Lösungen zur praktischen Umsetzung der NIS2-Richtlinie bzw. des BSI-Gesetzes zu diskutieren und Erfahrungen auszutauschen.

Tauschen Sie sich aus, bringen Sie Ihre Perspektive ein und begleiten Sie die Umsetzung aktiv mit!

- Unterforen:

- Allgemeine Fragen zu NIS2

Stand der Technik in der IT-Sicherheit

Was gilt heute als Stand der Technik – und wie lässt sich dieses Niveau in der Praxis umsetzen?

Das Forum „Stand der Technik“ bietet eine zentrale Plattform für den Austausch zu allen Fragen rund um aktuelle Anforderungen an IT-Sicherheitsmaßnahmen.

Der Stand der Technik definiert die am Markt verfügbare Bestleistung, um gesetzliche IT-Sicherheitsziele zu erreichen und Systeme wirksam gegen heutige Bedrohungen zu schützen.

Dabei bewegt sich das technologische Niveau zwischen innovativer Forschung („Stand der Wissenschaft und Technik“) und bewährten Maßnahmen („allgemein anerkannte Regeln der Technik“).

Diskutieren Sie mit, teilen Sie Praxisbeispiele und beleuchten Sie technische wie rechtliche Aspekte gemeinsam mit der Community!

IT-Supply Chain Security

Wie lassen sich digitale Lieferketten wirksam absichern – trotz wachsender Komplexität und Abhängigkeit von Dritten?

Willkommen im Forum „IT-Supply Chain Security“ – der zentrale Ort für den Austausch zu Sicherheitsfragen rund um externe Dienstleister, digitale Abhängigkeiten und Softwarekomponenten.

Cyberangriffe zielen zunehmend auf Schwachstellen in der Lieferkette. Entsprechend wichtig ist es, Risiken frühzeitig zu erkennen und mit geeigneten Maßnahmen zu begegnen – etwa bei der Auswahl von Dienstleistern, beim Monitoring oder durch technische Standards.

Ein besonderer Fokus liegt auf der Transparenz von Softwarebausteinen: Mit Software Bill of Materials (SBOMs) lassen sich eingesetzte Komponenten nachvollziehbar darstellen und potenzielle Schwachstellen schneller erkennen und beheben.

Tauschen Sie Erfahrungen aus, diskutieren Sie Lösungen und gestalten Sie sichere IT-Lieferketten aktiv mit!