KI-Musteranalysen bei Identitätsmissbrauch: Angriffe, die auf Identitätsmissbrauch und Kontoübernahmen abzielen, sind im Laufe der Zeit immer raffinierter geworden. Denn für Cyberkriminelle sind sie ein leichtes Einfallstor ins Netzwerk von Unternehmen, um sensible Daten abzugreifen oder weitere Angriffe zu durchzuführen. In der ersten Jahreshälfte 2023 sammelte Barracuda fast eine Billion IT-Ereignisse. Die am häufigsten entdeckten Hochrisiko-Vorfälle, die sofortige Abwehrmaßnahmen erfordern, waren mit einer Art Identitätsmissbrauch verbunden.

Mit Hilfe von KI-basierter Kontenprofilierung können diese Angriffe jedoch erkannt und blockiert werden. Denn im Arbeitskontext hat jeder Mensch ein ausgeprägtes digitales Profil in Bezug darauf, wie, wo und wann er arbeitet. Wenn ein IT-Ereignis außerhalb dieses Musters liegt, schlägt das System Alarm. Selbst wenn Angriffe so subtil und ausgeklügelt sind, dass menschliche Expertise zur Untersuchung notwendig ist, sorgt die KI-basierte Erkennung dafür, dass ein erfahrener SOC-Analyst die böswillige Absicht des Angriffs bestätigt.

Die am häufigsten entdeckten risikoreichen Angriffe

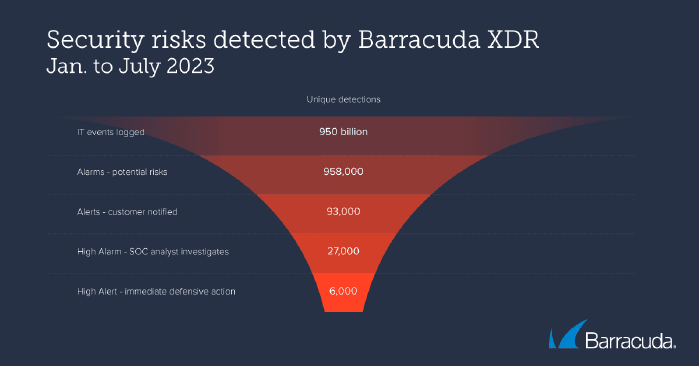

Zwischen Januar und Juli 2023 sammelte die Managed XDR-Plattform von Barracuda 950 Milliarden IT-Ereignisse aus den integrierten Netzwerk-, Cloud-, E-Mail-, Endpunkt- und Server-Sicherheitstools seiner Kundenunternehmen. Diese fast eine Billion Ereignisse umfassen alles von (erfolgreichen und nicht erfolgreichen) Anmeldungen, Netzwerkverbindungen und Verkehrsflüssen bis hin zu E-Mail-Nachrichten und -Anhängen, erstellten und gespeicherten Dateien, Anwendungs- und Geräteprozessen, Änderungen an der Konfiguration und Registrierung sowie spezifische Sicherheitswarnungen.

0,1 Prozent dieser Ereignisse (985.000) wurden als Alarme eingestuft, also als Aktivitäten, die bösartig sein könnten und weitere Untersuchungen erfordern. Davon wurde 1 von 10 (9,7 Prozent) dem Kunden zur Überprüfung gemeldet, während weitere 2,7 Prozent als hohes Risiko eingestuft und an einen SOC-Analysten zur genaueren Analyse weitergeleitet wurden. 6.000 Angriffe erforderten sofortige Abwehrmaßnahmen zur Eindämmung und Neutralisierung der Bedrohung.

Die drei häufigsten erkannten und von SOC-Analysten untersuchten Hochrisiko-Angriffe in den ersten sechs Monaten des Jahres 2023 waren:

Anmeldeereignis „Unmögliche Reise“

Diese Ereignisse treten auf, wenn eine Erkennung zeigt, dass ein Benutzer versucht, sich von zwei geografisch unterschiedlichen Standorten aus kurz hintereinander bei einem Cloud-Konto anzumelden – wobei die Entfernung zwischen den beiden Standorten in der Zeit zwischen den Anmeldungen unmöglich zu überwinden ist. Dies kann zwar bedeuten, dass der Benutzer für eine der Sitzungen ein VPN verwendet, ist aber oft ein Anzeichen dafür, dass ein Angreifer Zugriff auf das Benutzerkonto erhalten hat. Deshalb sollten „Unmögliche Reise“-Anmeldungen stets untersucht werden. Die Barracuda XDR „Impossible Travel“-Erkennung für Microsoft 365-Konten hat allein zwischen Januar und Juli 2023 Hunderte versuchte BEC-Angriffe (Business Email Compromise) erkannt und blockiert.

Ein Beispiel aus der Praxis: Bei einem vom Barracuda SOC-Team untersuchten Vorfall meldete sich ein Benutzer von Kalifornien und nur 13 Minuten später von Virginia aus bei seinem Microsoft 365-Konto an. Die IP-Adresse, die für die Anmeldung von Virginia aus verwendet wurde, war nicht mit einer bekannten VPN-Adresse verbunden, und der Benutzer meldete sich normalerweise nicht von diesem Standort aus an. Das SOC-Team benachrichtigte das Kundenunternehmen, das bestätigte, dass es sich um eine unbefugte Anmeldung handelte, sofort die Passwörter zurücksetzte und den Benutzer von allen aktiven Konten abmeldete.

Anomalie-Erkennungen

Mithilfe von KI-basierter Kontenprofilierung können zudem ungewöhnliche oder unerwartete Aktivitäten im Konto eines Benutzers identifiziert werden. Dazu zählen etwa seltene oder einmalige Anmeldezeiten, ungewöhnliche Dateizugriffsmuster oder die übermäßige Erstellung von Konten für einen einzelnen Benutzer oder eine Organisation. Abweichungen vom gewohnten Verhaltensmuster eines Benutzerkontos sollten stets untersucht werden, um die Ursache der Anomalie zu klären, denn diese kann ein Anzeichen für eine Vielzahl von Problemen sein, darunter Malware-Infektionen, Phishing-Angriffe und Insider-Bedrohungen.

Kommunikation mit bekannten bösartigen Artefakten

Diese Erkennungen identifizieren die Kommunikation mit verdächtigen oder bekannten bösartigen IP-Adressen, Domänen oder Dateien. Dies kann ein Zeichen für eine Malware-Infektion oder einen Phishing-Angriff sein. Bei der Entdeckung der Kommunikation mit einem bekannten bösartigen oder verdächtigen Artefakt sollte der Computer sofort unter Quarantäne gestellt und auf eine Infektion untersucht werden.

Während die obigen Ausführungen zeigen, wie KI die Sicherheit erheblich verbessern kann, kann sie von Angreifern auch für bösartige Zwecke eingesetzt werden. So können Cyberkriminelle mit generativen KI-Sprachtools beispielsweise äußerst überzeugende E-Mails erstellen, die dem Stil eines seriösen Unternehmens sehr ähnlich sind, so dass es für Einzelpersonen sehr viel schwieriger zu erkennen ist, ob eine E-Mail legitim ist oder ob es sich um einen Phishing-, Account-Takeover- oder BEC-Angriff handelt.

KI-Tools werden von Angreifern wahrscheinlich auch eingesetzt, um Verhaltensweisen bösartiger Software zu automatisieren und dynamisch zu emulieren, wodurch ihre Angriffe effektiver und schwieriger zu erkennen sind. KI-gestützte Befehlszeilenprogramme können sich beispielsweise schnell an Veränderungen in der Verteidigung eines Angriffsziels anpassen, Schwachstellen erkennen oder sogar aus früheren Fehlversuchen lernen, um nachfolgende Angriffe zu optimieren. Ein erstes Beispiel für ein solches Tool ist „WormGPT“, das bereits in einem Untergrundforum beworben wird und von Bedrohungsakteuren verwendet werden kann, um die Erstellung bösartiger Skripte und Befehle zu automatisieren und sie dynamisch an jedes spezifische Ziel anzupassen.

Sicherheit für die Bedrohungslandschaft

Da KI immer weiter voranschreitet, müssen sich Unternehmen der potenziellen Risiken bewusst sein und Maßnahmen ergreifen, um diese zu mindern. Dazu gehören robuste Authentifizierungsmaßnahmen, wie etwa mindestens Multifaktor-Authentifizierung, idealerweise aber auch Zero-Trust-Ansätze, sowie kontinuierliche Mitarbeiterschulungen, insbesondere im Hinblick auf Phishing-Angriffe.

IT-Sicherheitsteams und ihre externen Sicherheitsanbieter sollten versuchen, über die neuesten KI-gestützten Bedrohungen informiert zu bleiben und ihre Sicherheitsvorkehrungen anzupassen. Genauso wichtig ist es aber auch, sich an die Grundlagen zu erinnern: Systeme und Software sollten stets auf dem neuesten Stand sein und Fachkräfte sollten einen vollständigen Überblick über die IT-Umgebung haben.

Zudem kann der Einsatz integrierter Security-Services und -Plattformen für Managed Support, XDR und SOC-as-a-Service Unternehmen und ihr internes Sicherheitsteam dabei unterstützen, rund um die Uhr Cyber-Bedrohungen zu überwachen, zu erkennen und darauf zu reagieren, um sich gegen die immer komplexer werdende Bedrohungslandschaft zu verteidigen.

Barracuda Network AG

Barracuda Network AG