Energie- und Versorgungsunternehmen am ehesten Phishingopfer

Unternehmen im Energie- und Versorgungssektor nutzen zunehmend digitale Technologien, um komplexe verteilte Operationen und Remote-Standorte wie Windparks, Kraftwerke und Netze zu verwalten und zu integrieren. Das daraus resultierende Netz an IoT-Systemen vergrößert jedoch die Angriffsfläche für Cyberattacken – vor allem dort, wo sie eine Schnittstelle zu nicht ausreichend geschützter bestehender Infrastruktur bilden.

Erfolgreiche Angriffe auf Energie- und Versorgungsunternehmen zeigen, wie weitreichend deren Auswirkungen sein können. Ein Beispiel ist der Ransomware-Angriff auf Colonial Pipeline im Mai 2021, die größte Kraftstoffpipeline der USA. Dieser führte zu einer Lösegeldzahlung in Höhe von 4,4 Millionen Dollar sowie zu Treibstoffengpässen und Panikkäufen unter Autofahrern. Knapp ein Jahr später im April 2022 wurden in Deutschland drei Windenergieunternehmen Opfer von Cyberangriffen, die Tausende von digital gesteuerten Windkraftanlagen lahmlegten.

Den Cyberrisiken adäquat zu begegnen, mit denen die Energie- und Versorgungsbranche konfrontiert ist, ist daher eine globale Priorität. Ein guter Ansatzpunkt ist das E-Mail-basierte Risiko, denn E-Mails ist nach wie vor ein Hauptangriffsvektor mit hoher Erfolgsquote für Cyberkriminelle.

Energie- und Versorgungsunternehmen betroffen: E-Mail-Angriffe

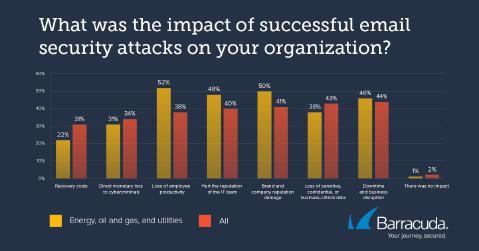

Energie- und Versorgungsunternehmen sind am ehesten Phishing-Opfer: Eine kürzlich im Auftrag von Barracuda durchgeführte internationale Studie unter mittelständischen Unternehmen ergab, dass im Jahr 2022 81 Prozent der Befragten aus der Energie-, Öl- und Gas- sowie Versorgungsbranche von einer E-Mail-Sicherheitsverletzung betroffen waren. Der Gesamtwert für alle befragten Branchen lag im Vergleich bei 75 Prozent. Von allen befragten Branchen waren Energie- und Versorgungsunternehmen zudem am stärksten vom Produktivitätsverlust der Mitarbeiter betroffen: mehr als die Hälfte (52 Prozent) gaben dies als Folge des Angriffs an – im Vergleich zu nur 38 Prozent insgesamt. Der Produktivitätsrückgang hängt wahrscheinlich damit zusammen, dass 48 Prozent der Befragten mehr als die Hälfte ihrer Belegschaft im Außendienst beschäftigt haben und diese Mitarbeiter während der Ausfallzeit nicht arbeiten konnten.

Ein überdurchschnittlich hoher Anteil im Energie- und Versorgungssektor (50 Prozent) gab zudem an, Imageschäden aufgrund von Verstößen gegen die E-Mail-Sicherheit erlitten zu haben. Denn als stark regulierte und wettbewerbsintensive kritische Infrastruktur mit einer breiten Endnutzerbasis kann hier ein Sicherheitsvorfall viele Menschen betreffen, Kundenbeziehungen schädigen und zu negativer Medienberichterstattung hinsichtlich Geldstrafen oder Verstößen gegen rechtliche Vorschriften führen.

Die Energie- und Versorgungsbranche war am wenigsten von allen Branchen der Meinung, dass die Wiederherstellungskosten wesentliche Auswirkungen darstellen (22 Prozent, verglichen mit 31 Prozent insgesamt). Die Untersuchung ergab jedoch auch, dass die tatsächlichen Wiederherstellungskosten in diesem Sektor zu den höchsten gehörten.

Die durchschnittlichen Kosten des teuersten Angriffs für diese Branche im Jahr 2022 – 1.316.190 US-Dollar – waren die dritthöchsten, verglichen mit einem branchenweiten Wert von 1.033.066 US-Dollar. Die hohen Wiederherstellungskosten dieses Sektors spiegeln wahrscheinlich die verteilten Standorte der digitalen Vermögenswerte sowie der Mitarbeiter wider – knapp die Hälfte (48 Prozent) arbeitet remote. Hinzu kommen etwaige Bußgelder.

Stark und häufig mehrfach von Ransomware-Angriffen betroffen

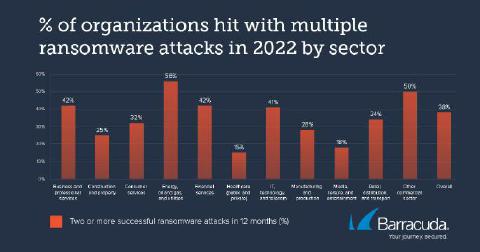

Der überdurchschnittlich hohe Anteil der Unternehmen, die von einem erfolgreichen E-Mail-Sicherheitsverstoß betroffen sind, macht es fast unvermeidlich, dass der Anteil der Unternehmen, die von anderen Angriffen, einschließlich Ransomware, betroffen sind, ebenfalls relativ hoch ist. Tatsächlich waren 85 Prozent der Befragten aus dem Energie- und Versorgungssektor vo

n Ransomware betroffen, im Vergleich zu 75 Prozent insgesamt. 56 Prozent in diesem Sektor berichteten von zwei oder mehr erfolgreichen Ransomware-Angriffen (gegenüber 38 Prozent insgesamt). Dies deutet darauf hin, dass Angriffe nicht immer vollständig neutralisiert oder Sicherheitslücken nach dem ersten Vorfall nicht immer erkannt und behoben werden.

Die gute Nachricht ist, dass fast zwei Drittel (62 Prozent) in der Lage waren, verschlüsselte Daten mithilfe von Backups wiederherzustellen (verglichen mit 52 Prozent insgesamt), obwohl 31 Prozent das Lösegeld für die Wiederherstellung ihrer Daten bezahlten.

Energie- und Versorgungsunternehmen Opfer von Spear-Phishing

Fast drei Viertel (73 Prozent) der Befragten in diesem Sektor waren 2022 von einem erfolgreichen Spear-Phishing-Angriff betroffen, verglichen mit 50 Prozent insgesamt, womit der Energie- und Versorgungssektor mit großem Abstand am stärksten von Spear-Phishing betroffen war.

Die Unternehmen, die Opfer von Spear-Phishing wurden, berichteten über Auswirkungen, die auch in anderen Branchen zu beobachten waren, allerdings selten in demselben Ausmaß. 64 Prozent gaben an, dass Computer oder andere Geräte mit Malware oder Viren infiziert wurden (im Vergleich zu 55 Prozent insgesamt). Zudem wurden bei 62 Prozent vertrauliche oder sensible Daten gestohlen (verglichen mit 49 Prozent insgesamt). Auch die Schädigung des Rufs scheint für diesen Sektor eine bemerkenswerte Auswirkung gewesen zu sein, auf die 45 Prozent verwiesen (gegenüber 37 Prozent insgesamt). Nur 37 Prozent gaben zudem an, über Viren- und Malware-Filter zu verfügen (verglichen mit 47 Prozent insgesamt).

Sektor nicht ausreichend gegen grundlegende Bedrohungen gerüstet

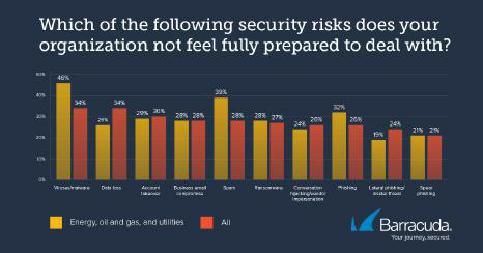

Mehr als viele andere Branchen fühlten sich Unternehmen der Energie- und Versorgungswirtschaft nicht ausreichend auf den Umgang mit relativ grundlegenden Bedrohungen, einschließlich Viren und Malware, vorbereitet (46 Prozent, verglichen mit 34 Prozent insgesamt). Ebenso fühlten sich 39 Prozent in diesem Sektor unzureichend auf den Umgang mit Spam vorbereitet (28 Prozent insgesamt), und 32 Prozent nannten Phishing (26 Prozent insgesamt).

Dies ist ein besorgniserregendes Ergebnis in Anbetracht des Umfangs der Cyberbedrohungen, die erfolgreich auf diesen Sektor abzielen. Grund könnte zum Teil die Tatsache sein, dass die Angaben dieses Sektors zu Investitionen in Sicherheitstechnologien wie E-Mail-Authentifizierung, computergestützte Sicherheitsschulungen, Zero-Trust-Access-Kontrollen, URL-Schutz, Schutz vor Kontoübernahmen und speziellem Spear-Phishing oder automatisierte Reaktion auf Vorfälle, unterdurchschnittlich sind.

Etwa vier Tage, bis ein Sicherheitsvorfall behoben wird

Zudem zeigt die Umfrage, dass Energie- und Versorgungsunternehmen etwas länger als viele andere Branchen benötigen, um einen E-Mail-Sicherheitsvorfall zu erkennen: im Durchschnitt 51 Stunden, verglichen mit 43 Stunden insgesamt. Der Sektor war jedoch schneller als die meisten anderen, wenn es darum ging, auf den Vorfall zu reagieren und ihn zu beheben – durchschnittlich 42 Stunden im Vergleich zu 56 Stunden insgesamt.

Als größte Hindernisse für eine schnelle Reaktion und Schadensbegrenzung nannten 46 Prozent der Befragten in diesem Sektor die fehlende Automatisierung (gegenüber 38 Prozent insgesamt) und 40 Prozent die mangelnde Transparenz (gegenüber 29 Prozent insgesamt).

Es handelt sich um einen Sektor, in dem digitale Technologien und Innovationen mit hoher Geschwindigkeit entwickelt und eingeführt und dann in veraltete, nicht ausreichend gesicherte Altsysteme integriert werden. Es überrascht daher nicht, dass mangelnde Transparenz im gesamten IT-Bestand und unvollständige Sicherheitsautomatisierung erhebliche Hindernisse für eine integrierte Sicherheit darstellen.

Absicherung kritischer Infrastrukturindustrien

Die Untersuchung zeigt, in welchem Ausmaß der Energie- und Versorgungssektor im Visier von Cyberkriminellen steht. Da viele der befragten Unternehmen angaben, dass es ihnen selbst an grundlegendem Schutz vor Malware und Viren mangelt, könnte dies bedeuten, dass sie die integrierten Filter, die in den meisten E-Mail-Sicherheitslösungen standardmäßig enthalten sind, nicht aktiviert oder richtig konfiguriert haben.

Eine regelmäßige Überprüfung der Sicherheitslage des Unternehmens ist deshalb entscheidend und sollte alle Tools ans Licht bringen, die bereits vorhanden sind, aber nicht richtig funktionieren. Zudem benötigt die Branche Sicherheitslösungen, die einfach zu implementieren, zu betreiben und zu verwalten sind. Automatisierte Security-Technologien können hier maßgeblich unterstützen, um die Cybersicherheit in diesem Sektor zu erhöhen.

Die Umfrage wurde im Auftrag von Barracuda vom unabhängigen Marktforschungsunternehmen Vanson Bourne durchgeführt. Befragt wurden IT-Fachleute von der ersten bis zur höchsten Führungsebene in Unternehmen mit 100 bis 2.500 Mitarbeitern aus verschiedenen Branchen in den USA sowie in EMEA- und APAC-Ländern. Die Stichprobe umfasste 129 Unternehmen aus den Bereichen Energie, Öl und Gas sowie Versorgungsunternehmen.

Barracuda Network AG

Barracuda Network AG