ChatGPT-Agenten: Gefahr durch eigenständige KI. Generative KI wird bisher vor allem als Assistenzwerkzeug verstanden, doch mit der Einführung von sogenannten „Agenten“ steht ein Paradigmenwechsel bevor. Diese autonomen Systeme führen nicht…

Trend Micro – Anbieter für IT-Sicherheit auf dem Marktplatz

Öffentlichen Sektor: Worauf ist bei Cybersicherheit zu achten? Das Jahr 2025 ist kaum einen Monat alt und doch schon in vollem Gange. Gerade politisch herrscht große Unruhe: Die Amtseinführung von…

Die Rolle des CISO im Generationenkonflikt Die Rolle des CISOs steht vor neuen Herausforderungen. Mussten sie sich früher Gehör verschaffen und Entscheidungsträger und Mitarbeiter davon überzeugen, wie wichtig IT-Sicherheit für…

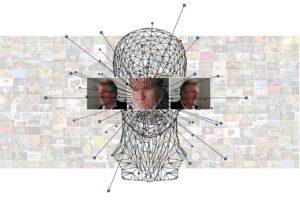

Deepfake-basierte bösartige digitale Zwillinge als neue Bedrohung Der Trend Micro-Bericht The Easy Way In/Out: Securing The Artificial Future zu den Prognosen für 2025 warnt im Jahr 2025 besonders vor dem…

Deepfake-Tools werden immer zugänglicher Cyberkriminelle weiten ihr Angebot von Large Language Models (LLMs), Deepfake-Technologien und Deepfake-Tools aus, produzieren mehr und vergrößern ihre Reichweite. Kriminelle Telegram-Marktplätze werben für neue ChatGPT-ähnliche Chatbots,…

Pawn Storm (APT28) und andere von APT-Akteuren kompromittierte Router. Trend Micro hat analysiert, wie Pawn Storm (auch APT28 oder Forest Blizzard) und andere APT-Akteure Router kompromittieren und diese dadurch zu…

Viele Unternehmen überlegen, ob sie ein eigenes SOC (Security Operations Center) aufbauen sollen, um ihre Cyberabwehr zu stärken. Dabei geht es in der Regel darum, die IT-Umgebung 24/7 zu monitoren, Bedrohungen frühzeitig zu erkennen und schnell zu reagieren.

Anstehende Veranstaltung

Aktueller Beitrag

Veröffentlicht am 3. Februar 2026 • In 4 Minuten gelesen

Kriminelle KI ist ein Geschäftsmodell – kein Experiment mehr. Trend Micro veröffentlicht neue Forschungsergebnisse zur kriminellen Nutzung von Künstlicher Intelligenz (KI). Demnach hat KI-gestützte Cyberkriminalität die experimentelle Phase hinter sich gelassen und ein stabileres, professionelleres Ökosystem entwickelt, das der Reifung anderer etablierter Untergrundmärkte ähnelt. Zusammenfassung (TL; DR): Umfrage kriminelle KI: Frühere Berichte zeigten das Auftreten […]