Ransomware-Gruppe DragonForce attackiert britische Handelsketten

DragonForce ging wahrscheinlich aus Hacktivismus hervor und steht für eine neue Ära hybrider Bedrohungen: ideologisch mehrdeutig, technologisch agil und äußerst opportunistisch.

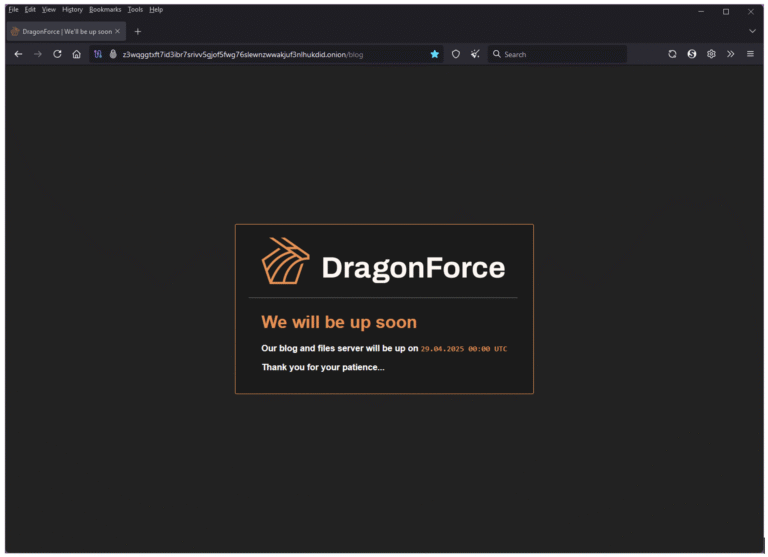

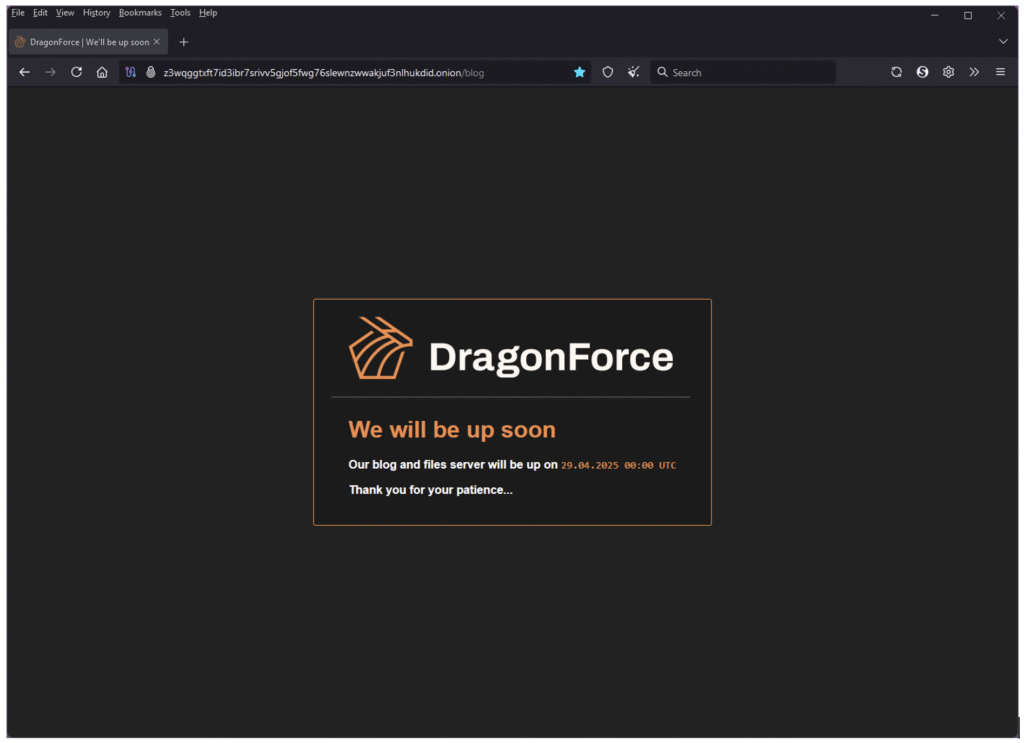

DragonForce wurde erstmals im Dezember 2023 gesichtet, als die Bande ihre Website DragonLeaks im Darknet startete. Seitdem berichtet sie dort über erfolgreiche Attacken. Einige Sicherheitsforscher führen die Gruppe auf DragonForce Malaysia zurück, eine Hacktivisten-Gruppierung. Die neue Truppe ist jedoch weit entfernt von rein ideologisch getriebenen Angriffen.

Seit Jahresbeginn lässt sich DragonForce mit Fug und Recht als Ransomware-Kartell beschreiben. Das Geschäftsmodell ist darauf ausgelegt, Hacker anzuziehen, die als ‘Freiberufler’ arbeiten, oder gerade ‘arbeitslos‘ sind. Es winken:

- 20 Prozent Gewinnbeteiligung, was weniger als bei den meisten anderen Ransomware-as-a-Service-Modellen (RaaS) ist.

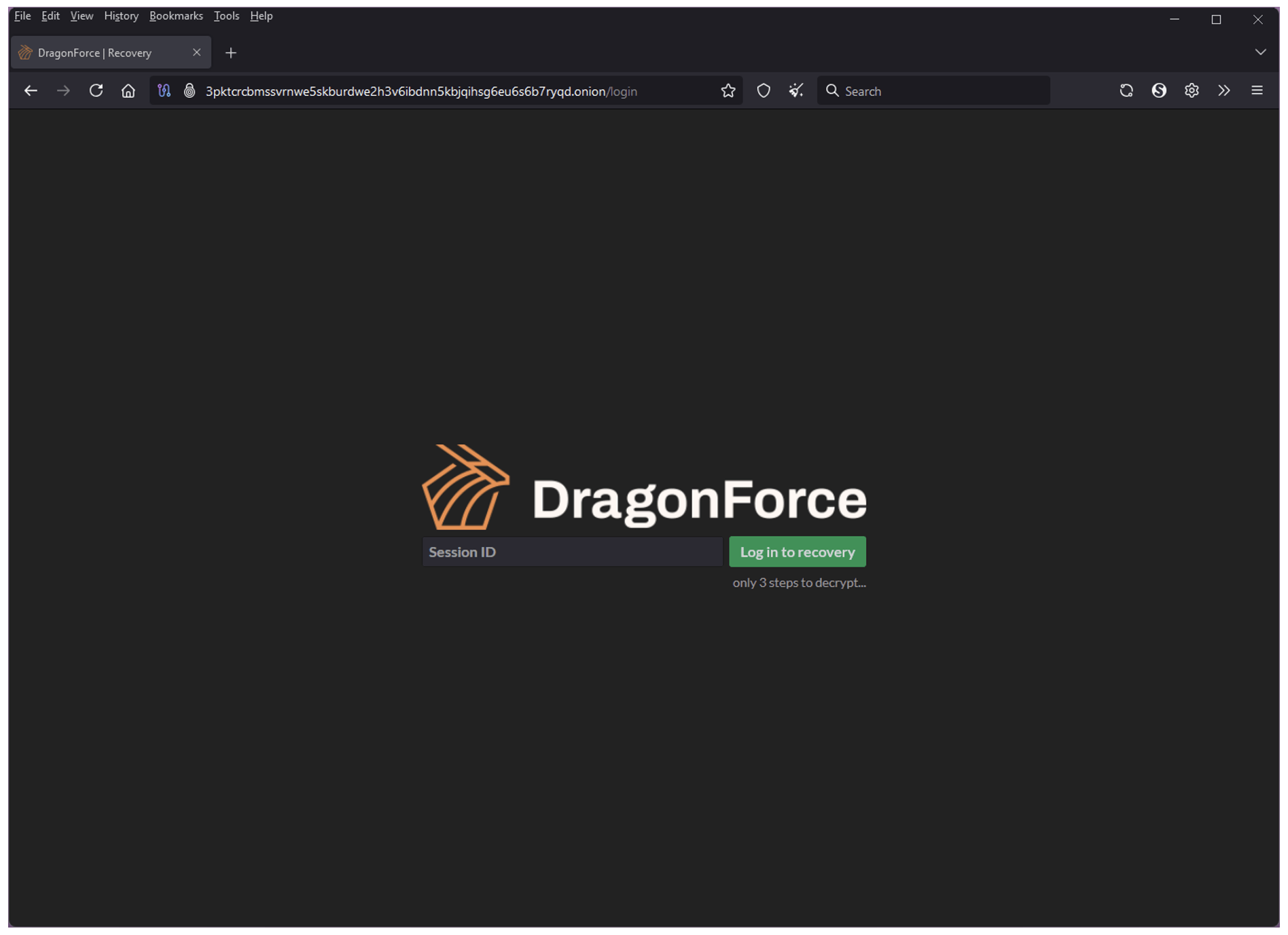

- Blanko-Ransomware-Bausätze, die Mieter frei ‘etikettieren‘ können. Außerdem ist es möglich, eigene binaries zu kompilieren, Datei-Endungen anzupassen und die Lösegeld-Forderung frei zu gestalten.

- Fertige Infrastruktur, die den Mietern zur Verfügung steht, mit Zugriff auf Tools zur Verhandlung, auf einen verschlüsselten Speicherplatz, auf Vorlagen für Veröffentlichungsseiten im Internet, die als ‘RansomBay‘ benannt werden.

Nach dem Verschwinden von RansomHub im April 2025 hat DragonForce rasch die mit ihm verbundenen ‘Unternehmen‘ übernommen und sich als agile Alternative zu den zusammengebrochenen, etablierten Betreibern positioniert. Während also das Vertrauen in namhafte RaaS-Marken schwindet, bietet DragonForce Anonymität, Flexibilität und Gewinn.

Der Aufstieg von DragonForce findet statt, während die weltweiten Ransomware-Aktivitäten einen Rekordanstieg verzeichnen.

Wichtige Ergebnisse des Berichts State of Ransomware Q1 2025

- Im ersten Quartal wurden 2289 öffentlich gemachte Opfer von Ransomware gemeldet – ein Anstieg von 126 Prozent gegenüber dem Vorjahr und ein neuer Rekordwert.

- Derzeit sind 74 verschiedene Ransomware-Gruppen gleichzeitig aktiv, was auf eine explosionsartige Zunahme neuer Akteure und vermietbarer Bedrohungen hindeutet.

- Sogar, wenn man übertriebene Behauptungen und wiederverwendete Opferlisten berücksichtigt, ist die bereinigte monatliche Durchschnittszahl der bestätigten Opfer auf über 650 pro Monat angestiegen – ein erschreckender Anstieg gegenüber etwa 450 pro Monat im Jahr 2024.

Ransomware nimmt außerdem nicht nur quantitativ zu, sondern entwickelt sich auch methodisch weiter. Viele Gruppen konzentrieren sich zunehmend auf Datenerpressung ohne Verschlüsselung, wodurch die Komplexität der Abläufe reduziert und die Monetarisierung beschleunigt wird.

Im April und Mai 2025 startete DragonForce eine Kampagne, die sich gegen namhafte britische Einzelhändler richtete.

Diese Angriffe führten zu mehrtägigen Ausfällen von E-Commerce-Plattformen, Treueprogrammen und internen Abläufen. Die Kampagne könnte eine umfassendere strategische Neuausrichtung widerspiegeln: weg von Einnahmen ausschließlich aus Lösegeldforderungen hin zur Erfassung großer Mengen personenbezogener Daten für die sekundäre Monetarisierung.

Daten von Check Point bestätigen diesen Trend: Der Sektor „Konsumgüter und Dienstleistungen“ (einschließlich Einzelhandel) ist derzeit die am fünftstärksten angegriffene Branche im Vereinigten Königreich und verzeichnet Folgendes:

- 1337 Cyber-Angriffe pro Woche und Unternehmen.

- acht Prozent höhere Angriffsrate als im nationalen Durchschnitt.

- Ein Anstieg von 22 Prozent gegenüber dem Vorjahr in der Branche.

Dies entspricht den allgemeinen Präferenzen von Ransomware-Angreifern – insbesondere von Gruppen wie Cl0p, die ebenfalls einen überproportionalen Fokus auf diese Branche legen.

DragonForce ist nicht die einzige Hacker-Gruppe, die sich anpasst

Nachdem LockBit und ALPHV im Jahr 2024 von Strafverfolgungsbehörden zerschlagen wurden, ist das Ransomware-Ökosystem fragmentiert:

- RansomHub füllte kurzzeitig die Lücke, bevor es im April 2025 verschwand.

- Dutzende von mittelgroßen Akteuren konkurrieren nun um Partner, darunter Gruppen wie Akira, Medusa und Play.

- Die Loyalität der Partner ist gering – und die Geschäftsmodelle werden aggressiver, viele bieten eine 80/20-Aufteilung, ohne Vorabkosten.

DragonForce zeichnet sich durch die Kombination der Einfachheit einer Plattform mit dem Einfluss einer Bewegung aus. Es bietet nicht nur Tools, sondern auch Identität und Ausrichtung – so vage oder flexibel diese auch sein mögen. Die Berichte weisen auch auf einen beunruhigenden Trend hin: den zunehmenden Einsatz von KI bei der Entwicklung von Malware und der Skalierung von Kampagnen.

- Verschiedene Gruppen wie FunkSec haben LLM-gestützte Malware-Builder eingesetzt und damit die technischen Einstiegshürden gesenkt.

- Deepfake-Tools zur Audio- und Video-Identitätsfälschung werden eingesetzt, um Social Engineering und die Manipulation von Opfern zu verbessern.

- Kriminelle nutzen GenAI mittlerweile, um mehrsprachige Phishing-Kampagnen, BEC-Angriffe und sogar OTP-Diebstahl durch automatisierte Anruf-Bots zu verwalten.

Dieser Trend beschleunigt die Professionalisierung von Ransomware-Operationen. Außerdem erschwert er die Arbeit der Verteidiger exponentiell.

Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Software fasst daher zusammen: “DragonForce ist nicht nur eine Ransomware-Bande – es ist eine Marketingstrategie, ein Geschäftsmodell und ein Ökosystem in einem. Das macht sie gefährlicher als die meisten anderen. Ihr Erfolg liegt nicht in ihrer technischen Raffinesse, sondern darin, dass sie die Hürden für Cyber-Kriminalität senken und indem sie ehemaligen Mitgliedern einer anderen Bande eine neue Tätigkeit bietet. Außerdem ermöglicht DragonForce neuen Akteuren, sich eine eigene Marke aufzubauen. Die Zukunft der Ransomware ist schlicht und einfach dezentralisiert, automatisiert und leicht zugänglich. DragonForce hat dies als erstes erkannt.”

Hacker versenden Geschäftsdateien und Rechnungen von kompromittierten Konten und fügen gefälschte Dynamics 365 Customer Voice Links bei. Die E-Mail-Konfiguration sieht legitim aus und verleitet die E-Mail-Empfänger dazu, den Köder zu schlucken.

Im Rahmen dieser Kampagne haben Cyberkriminelle über 3370 E-Mails verschickt, deren Inhalt die Mitarbeiter von über 350 Organisationen erreichte, von denen die meisten US-amerikanisch sind. Mehr als eine Million verschiedener Postfächer waren das Ziel. Zu den betroffenen Einrichtungen gehören unter anderem gemeinnützige Organisationen, Hochschulen und Nachrichtenagenturen.

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH