FakeUpdates ist die dominante Malware in Deutschland und der Welt

Check Point Software Technologies hat seinen Global Threat Index für März 2025 veröffentlicht. Darin zeigt sich die anhaltende Dominanz von FakeUpdates, einer Downloader-Malware, die sowohl in Deutschland als auch weltweit die am weitesten verbreitete Cyberbedrohung ist.

In diesem Monat haben Sicherheitsforscher eine neue Infiltrationskampagne aufgedeckt, in der die Ransomware-Gruppe RansomHub ihre Angriffe über die Malware FakeUpdates initiiert. Wie bereits im Vormonat ist diese die am weitesten verbreitete Malware und machte im März mit einer gefährlichen Angriffskette auf sich aufmerksam: in einer Reihe von Attacken kompromittierte sie Websites, schaffte betrügerische Keitaro-TDS-Instanzen und brachte gefälschte Browser-Updates in Umlauf, um Benutzer zum Herunterladen von FakeUpdates zu verleiten. Der verschleierte JavaScript-Loader ermöglicht die Exfiltration von Daten, die Ausführung von Befehlen und den dauerhaften Zugriff für weitere Angriffe. Diese Ergebnisse zeigen die neuen Taktiken von Hackern, die zunehmend legitime Plattformen wie Dropbox und TryCloudflare, ausnutzen, um sich der Erkennung zu entziehen und die Persistenz aufrecht zu erhalten.

In der Zwischenzeit haben andere Sicherheitsforscher eine massive Lumma-Stealer-Phishing-Kampagne aufgedeckt, die mehr als 1150 Unternehmen und 7000 Benutzer in Nordamerika, Südeuropa und Asien gefährdet hat. Die Angreifer verbreiteten fast 5000 bösartige PDFs, die im CDN von Webflow aufgesetzt wurden, und nutzten gefälschte CAPTCHA-Bilder, um die Ausführung von PowerShell auszulösen, damit sie Malware installieren können. Darüber hinaus brachten die Experten den Lumma Stealer mit gefälschten Roblox-Spielen und einem raubkopierten, mit Trojanern versuechten Windows-Total-Commander-Tool in Verbindung, das über gekaperte YouTube-Konten verbreitet wurde.

Maya Horowitz, VP of Research bei Check Point Software, kommentiert die Lage: „Cyber-Kriminelle passen ihre Taktiken weiterhin an und nutzen zunehmend legitime Plattformen, um Malware zu verbreiten und sich der Entdeckung zu entziehen. Unternehmen müssen wachsam bleiben und präventive Sicherheitsmaßnahmen implementieren, um die Risiken dieser Bedrohungen zu minimieren.“

Top-Malware in Deutschland

Die Pfeile beziehen sich auf die Veränderung des Rankings im Vergleich zum Vormonat.

FakeUpdates hat im vergangenen Monat Androxgh0st vom Thron gestoßen und ist mit einem Anteil von 4,87 Prozent an allen von CPR verzeichneten Malware-Infektionen die in Deutschland am weitesten verbreitete Malware gewesen, gefolgt von Androxgh0st mit 2,25 Prozent und AsyncRat mit 1,48 Prozent.

- ↑ FakeUpdates (4,87 %) – Fakeupdates (auch bekannt als SocGholish) ist eine Downloader-Malware, die erstmals im Jahr 2018 entdeckt wurde. Sie wird durch Drive-by-Downloads auf kompromittierten oder verseuchten Websites verbreitet und fordert Nutzer auf, ein gefälschtes Browser-Update zu installieren. Die FakeUpdates-Malware wird mit der russischen Hacker-Gruppe Evil Corp in Verbindung gebracht. Sie wird verwendet, um nach der Erstinfektion verschiedene sekundäre Nutzlasten einzuschleusen.

- ↓ Androxgh0st (2,25 %) – AndroxGh0st ist eine auf der Programmiersprache Python fußende Malware, die auf Anwendungen zielt, die das Laravel PHP-Framework verwenden. Sie sucht dafür nach ungeschützten .env-Dateien , die sensible Informationen, wie Anmeldedaten für Dienste, darunter AWS, Twilio, Office 365 und SendGrid, enthalten. Die Malware nutzt ein Bot-Netz, um Websites zu identifizieren, auf denen Laravel ausgeführt wird, und vertrauliche Daten zu stehlen. Sobald der Zugriff erfolgt ist, können Hacker zusätzliche Malware einsetzen, Backdoor-Verbindungen herstellen und Cloud-Ressourcen für Aktivitäten, wie das Mining von Krypto-Währungen, nutzen.

- ↔ AsyncRat (1,48 %) – AsyncRAT ist ein Trojaner für den Fernzugriff (Remote Access Trojan, RAT), der auf Windows-Systeme zielt und erstmals 2019 identifiziert wurde. Er leitet Systeminformationen an einen Command-and-Control-Server weiter und führt Befehle aus, wie das Herunterladen von Plugins, das Beenden von Prozessen, das Aufnehmen von Screenshots und die Aktualisierung seiner selbst. Er wird häufig über Phishing-Kampagnen verbreitet und für Datendiebstahl und System-Einbrüche genutzt.

Meist angegriffene Branchen und Sektoren in Deutschland

Im März war der Bildungssektor weiterhin der am häufigsten attackierte Bereich und behielt seinen Spitzenplatz inne. Auch der Biotechnologie- und Pharmazie-Sektor bleibt auf Platz drei. Den zweiten Platz übernimmt die Telekommunikationsbranche.

- ↔ Bildung

- ↑ Telekommunikation

- ↔ Biotechnologie und Pharmazie

Top Mobile Malware – FakeUpdates

Auch im März belegte Anubis den ersten Platz der am weitesten verbreiteten Handy-Malware, gefolgt von Necro und AhMyth.

- ↔ Anubis – Anubis ist ein vielseitiger Banking-Trojaner, der ursprünglich für Android-Geräte entwickelt wurde und inzwischen erweiterte Funktionen besitzt, wie das Umgehen der Multi-Faktor-Authentifizierung (MFA) durch das Abfangen von SMS-Einmal-Passwörtern (OTPs), Keylogging, Audioaufzeichnung und Ransomware-Funktionen. Er wird häufig über betrügerische Apps im Google Play Store verbreitet und hat sich zu einer der am weitesten verbreiteten Mobile-Malware-Familien entwickelt. Darüber hinaus enthält Anubis verschiedene RAT-Funktionen (Remote Access Trojan), die eine umfassende Überwachung und Kontrolle der infizierten Systeme ermöglichen.

- ↔ Necro – Necro ist ein betrügerischer Android-Downloader, der auf der Grundlage von Befehlen seiner Schöpfer schädliche Komponenten auf infizierten Geräten abruft und ausführt. Er wurde in mehreren beliebten Apps auf Google Play entdeckt, sowie in modifizierten Versionen von Apps auf inoffiziellen Plattformen, wie Spotify, WhatsApp und Minecraft. Necro ist in der Lage, gefährliche Module auf Smartphones herunterzuladen und gefährliche Aktionen, wie das Anzeigen und Anklicken von unsichtbarer Werbung, das Herunterladen ausführbarer Dateien und die Installation von Drittanbieter-Apps, zu ermöglichen. Er kann auch verborgene Fenster öffnen, um JavaScript auszuführen, wodurch Benutzer möglicherweise bei unerwünschten kostenpflichtigen Diensten angemeldet werden. Darüber hinaus kann Necro den Internet-Verkehr über kompromittierte Geräte umleiten und sie so in ein Proxy-Botnet für Cyber-Kriminelle verwandeln.

- ↔ AhMyth – AhMyth ist ein Fernzugriffstrojaner (RAT), der auf Android-Geräte zielt und sich in der Regel als legitime Anwendung, wie Bildschirmschreiber, Spiele oder Krypto-Währungs-Tools, tarnt. Nach der Installation erhält er weitreichende Berechtigungen, um nach einem Neustart weiter zu bestehen und sensible Informationen, wie Bankdaten, Krypto-Währungs-Wallet-Details, MFA-Codes (Multi-Faktor-Authentifizierung) und Passwörter, zu stehlen. AhMyth ermöglicht außerdem Keylogging, Screen-Capture, Kamera- und Mikrofonzugriff sowie das Abfangen von SMS und ist damit ein vielseitiges Tool für Datendiebstahl und andere kriminelle Aktivitäten.

Wichtigste Ransomware Gruppen

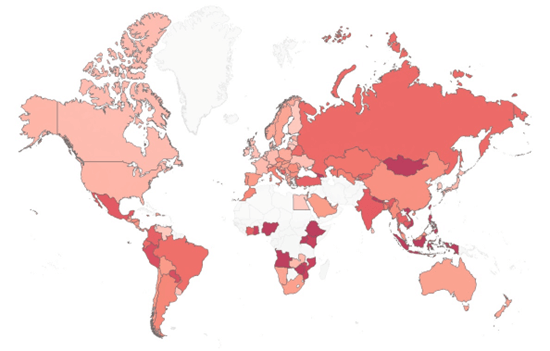

Die Daten basieren auf Erkenntnissen von Ransomware Shame Sites. RansomHub war in diesem Monat die am weitesten verbreitete Ransomware-Gruppe, die für 12 Prozent der veröffentlichten Angriffe verantwortlich ist, gefolgt von Qilin und Akira, die beide 6 Prozent ausmachen.

- RansomHub – RansomHub ist eine Ransomware-as-a-Service-(RaaS)-Operation, die als Rebranding-Version der zuvor bekannten Ransomware Knight entstanden ist. RansomHub tauchte Anfang 2024 in Untergrund-Cybercrime-Foren auf und erlangte schnell Berühmtheit für seine aggressiven Kampagnen, die auf verschiedene Systeme, wie Windows, macOS, Linux und insbesondere VMware ESXi-Umgebungen, zielten. Diese Malware ist dafür bekannt, dass sie ausgeklügelte Verschlüsselungsmethoden einsetzt.

- Qilin – Qilin, auch Agenda genannt, ist eine kriminelle Ransomware-as-a-Service-Operation, die mit Partnerunternehmen zusammenarbeitet, um Daten von kompromittierten Organisationen zu verschlüsseln und zu stehlen, um anschließend ein Lösegeld zu fordern. Diese Ransomware-Variante wurde erstmals im Juli 2022 entdeckt und wird in Golang entwickelt. Quilin ist dafür bekannt, dass es auf große Unternehmen und hochwertige Organisationen blickt, wobei der Schwerpunkt auf dem Gesundheits- und Bildungssektor liegt. Qilin infiltriert die Opfer in der Regel über Phishing-E-Mails, die schädliche Links enthalten, um sich Zugang zu ihren Netzwerken zu verschaffen und vertrauliche Informationen zu klauen. Nach dem Eindringen bewegt sich Qilin meist seitlich durch die Infrastruktur des Opfers und sucht nach wichtigen Daten, die es verschlüsseln kann.

- Akira – Akira Ransomware, die erstmals Anfang 2023 gemeldet wurde, zielt sowohl auf Windows- als auch auf Linux-Systeme. Sie verwendet symmetrische Verschlüsselung mit CryptGenRandom() und Chacha 2008 zur Dateiverschlüsselung und ähnelt der durchgesickerten Conti v2 Ransomware. Akira wird über verschiedene Wege verbreitet, einschließlich infizierter E-Mail-Anhänge und Exploits in VPN-Endpunkten. Nach der Infektion verschlüsselt die Ransomware wichtige Daten und fügt eine .akira-Erweiterung an Dateinamen. Dann präsentiert sie eine Lösegeldforderung, als Bedingung für die Entschlüsselung.

Den vollständigen Global Threat Index für März 2025 und weitere Informationen finden Sie hier.