Medusa Ransomware: Hacker machen Öffentlichkeitsarbeit

Auch Cyberkriminelle pflegen neben der direkten Kommunikation mit dem Opfer ihre Außendarstellung. Denn Reputation ist ein wichtiger Erfolgsfaktor für Ransomware-as-a-Service-Unternehmen. Der Großteil der Öffentlichkeitsarbeit findet im Darknet statt. Doch manche Gruppen, wie etwa Medusa, kommunizieren im offenen Internet und über soziale Medien mit und über ihre Opfer. Damit können sie bisweilen den Erfolg der eigenen Aktionen gefährden.

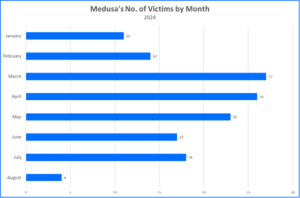

Die bekannte Ransomware-Gruppe Medusa – nicht zu verwechseln mit dem Ransomware-Blog MedusaLocker – ist seit 2023 aktiv. In dem Jahr zählte Medusa 145 Opfer: eine Bilanz, welche die Gruppe bis August 2024 bereits fast eingestellt hatte. Zum Jahresende dürfte die Gesamtzahl der Opfer bei 210 liegen. Ohne regionalen Fokus und mit hoher Schlagzahl sucht Medusa mit ihren opportunistischen Attacken Schwachstellen von Unternehmen und Organisationen in Gesundheitswesen, Industrie, Bildung, Behörden und Finanzen. Von den Gewinnen profitieren vor allem die sogenannten Affiliates, die professionellen Hacker, die als unabhängige „Zulieferer“ zentral für den wirtschaftlichen Erfolg, begehrt und daher teuer sind. Offensichtlich sind sie eine Zielgruppe der cyberkriminellen Außenkommunikation.

Im Gegensatz zu den meisten Konkurrenten in der cyberkriminellen Branche hat die Gruppe neben ihren traditionellen Dark-Web-Aktivitäten auch eine Präsenz im allgemein zugänglichen Teil des Internets aufgebaut. Mit Abstand von einigen Tagen veröffentlichten sie Nachrichten über Lecks und aktive Lösegeldverfahren auf einem Name-and-Shame-Blog sowie über die sozialen Plattformen X und Telegram.

Kommunikationskanal 1: Der Medusa Blog

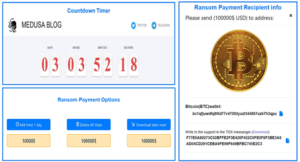

Namentlich prangert Medusa seine Opfer auf einem über Tor zugänglichen Blog an, der professionell und nach jedem Seitenupdate die Identität seiner Leser per CAPTCHA überprüft. Der Blog informiert über Opfer, die von den Angriffen betroffen sind, sowie über die gestohlenen oder offengelegten Daten. Ein Countdown-Timer zeigt an, wie viel Zeit den Opfern verbleibt, um die Gruppe zu kontaktieren und ein Lösegeld in Bitcoin zu zahlen. Das Opfer kann zwischen mehreren Optionen wählen: Zahlung, um Daten herunterzuladen, um gestohlene Daten im Besitz der Hacker zu löschen oder, um die Frist für das Lösegeld zu verlängern. Einige Beiträge haben mehr als 4.000 Leser aufgerufen.

Kommunikationskanal 2: OSINT Without Borders

Bei OSINT Without Borders (osintcorp.net) handelt es sich um einen zunächst einmal ungefährlich erscheinenden Website-Blog mit Informationen über Sicherheitsverletzungen, Lecks und Hacker-Aktivitäten. Mehrere Cybersicherheitsexperten vermuten, dass Medusa diesen Auftritt betreibt. Dafür spricht, dass die offizielle Datenleck-Website von Medusa mit einem Telegram-Kanal unter dem OSINT-Without-Borders-Logo verlinkt ist. Der Inhaber der osintcorp.net-Webseite bezieht sich häufig auf die Gruppe in einer Weise, die eine enge Verbindung vermuten lässt. Der mutmaßliche Betreiber könnte mit dieser Webpräsenz verschiedene Ziele verfolgen: Eine hohe Reputation in kriminellen Kreisen lockt Affiliates an. Außerdem lassen sich Informationen über unerlaubte Datenzugriffe oder ähnliche Angriffe sammeln und möglicherweise neue Ziele finden.

Die Kommunikation auf OSINT Without Borders ist durchaus professionell. Mehrere Beiträge enthalten Informationen zum Herunterladen von offengelegten Inhalten und sind von Videobeiträgen begleitet. Am Ende eines jeden Beitrags betonen die Verfasser, nur Informationen zu liefern, nicht beratend tätig und nicht an illegalen Aktivitäten beteiligt zu sein.

Kommunikationskanäle 3 und 4: X und Facebook

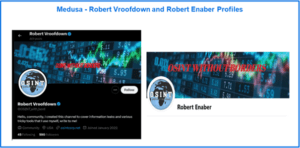

Zusätzlich agieren zwei aktive Konten in sozialen Medien im Namen des Medusa-Blogs: das X-Konto @osint_with_bord mit dem angezeigten Nutzer Robert Vroofdown und die OSINTwithoutborder-Facebook-Seite, die mit dem Konto eines Nutzers Robert Enaber verbunden ist. Die beiden Identitäten lassen sich keiner Region, Standort oder Netzwerk zuordnen. Eine solche Kommunikation widerspricht allen Gewohnheiten und Konventionen der Ransomware-Betreiber. Bis 2022 betrieb OSINT Without Borders einen Youtube-Kanal.

Kommunikationskanal 5: Telegram

Links auf osintcorp.net leiten den Nutzer zu einem Telegram-Support-Kanal, der offenbar seit Juli 2021 aktiv ist und seit November 2022 über Medusa berichtet.

Medusa: Kommunikationsrisiken für Cyberkriminelle

Der selbstbewusste Austausch von Informationen zu Daten und Opfern über das Internet ist nicht ohne Risiko für die Cyberkriminellen. Bei einem von den Dark-Web-Beobachtern Dark Atlas aufgedeckten Angriff im Sommer 2024 konnten die Darknet-Beobachter darauf aufbauend einen Fehler in der Cybersicherheit der operativen kriminellen Abläufe zum Nutzen der Opfer ausnutzen. Der Cloud-Account von Medusa war unbeabsichtigt einer falschen Gruppe sichtbar und zugänglich gemacht worden. Mit den Nutzerdaten begannen die Spezialisten, Informationen über Opfer zu entfernen, Daten herunterzuladen und Opfer bei der Wiederherstellung zu helfen.

Reputation mit Risiko für die Angreifer und Chancen für die Abwehr

Medusa hat ein Image gepflegt, das für die Anonymität suchende Ransomware-Branche-völlig neu ist. Die Kenntnis ihrer Kommunikationsmethoden im Laufe der Zeit – zusammen mit der ihrer aktuellen Fähigkeiten – ist entscheidend, um die Stärken der Gruppe und ihre jüngsten Schwächen zu verstehen.

Bitdefender

Bitdefender