Endpoint-Schutz wird zur strategischen Weichenstellung. Die Mehrheit der Unternehmen weltweit setzt inzwischen Lösungen zum Endpoint-Schutz ein. Branchenweit wird dafür mit ähnlichen Attributen wie „KI-gestützt“, „Next-Gen“ oder „integriert“ kommuniziert. Doch es…

Sophos – Anbieter für IT-Sicherheit auf dem Marktplatz

Cyber Security Divide – wie gelingt KMU bedarfsgerechte Cybersicherheit? Mittelständische und kleinere Unternehmen (KMU) haben dieselben Sicherheitsanforderungen wie große Konzerne. Allerdings mangelt es ihnen an einem ähnlich großen Security-Team und…

Lieber ganzheitlich statt separat – Grundlagen zur Cyberresilienz. Wie gelingt es Unternehmen, eine auf ihre Bedürfnisse und Besonderheiten zugeschnittene Cyberresilienz aufzubauen, die effektiv sowohl die potenziellen Bedrohungen als auch die…

Grundlagen für das Cybersicherheitsprogramm der Zukunft. Mit wenigen fundamentalen Grundlagen können Organisationen ihre Cyberrresilienz in einer sich ständig ändernden Bedrohungslandschaft maßgeblich stärken. Knapp zwei Tage – so lange ist die…

Die Lieferkette als primäres Ziel für Cyberangreifer Mit dem stetigen Voranschreiten der digitalen Transformation in den letzten Jahren wurden Unternehmen zunehmend abhängig von zahlreichen Partnern und Lieferanten. Diese Verschiebung hat…

Im Falle einer Verschlüsselung von Daten durch Ransomware müssen „Incident Responder“ und Task-Forces schnell und effizient vorgehen, um möglichst alle Daten beispielsweise von einer verschlüsselten virtuellen Maschine zu extrahieren. Wie…

Abwehr und Wiederherstellung sind Grundpfeiler der Cyber-Resilienz Bei ihrer Strategie für die Cyber-Resilienz sollten Unternehmen einen klaren Blick darauf haben, welche Gefahren drohen und welche taktische Umsetzung in der Abwehr…

„Wir haben gut vorgesorgt und ich glaube, dass wir gut abgesichert sind“. Dieser oft ausgesprochene Satz täuscht eine trügerische Sicherheit vor. Denn viele Unternehmen haben zwar in die Cybersicherheit investiert, erfahren allerdings erst im Ernstfall, ob die Sicherheitsresilienz tatsächlich an allen Stellen hält, was sie verspricht.

Sophos X-Ops untersuchte zwei Jahre lang die Machenschaften von Sha-Zhu-Pan-Betrügern und deckt eine zunehmend professionelle Betrugsmasche auf, die Opfer zu falschen Investitionen verleiten soll (Kryptowährungsbetrüger). Die Entwicklung zeigt dabei einen…

Cyberkriminelle sind gegenüber KI noch unentschieden Die Haltung der Cyberkriminellen zu KI ist bislang uneins und reicht von hoffnungsvoll bis regelrecht feindselig. Die KI-Early Birds unter den Cyberkriminellem teilen ihre…

Welche Rolle spielt der Mensch für moderne Cybersecurity? In einer sich ständig verändernden Bedrohungslandschaft spielt auch das menschliche Verhalten eine bedeutende Rolle – einerseits positiv als Verstärkung in der Abwehr,…

Faulheit als Strategie: Davon haben Cyberkriminelle 2023 profitiert Eine Wahrheit, die uns dieses Jahr erneut begegnet ist, hat mehr Nuancen als vielleicht erwartet: Nämlich wie faul Cyberkriminelle sind und wie…

Anstehende Veranstaltung

Aktueller Beitrag

Veröffentlicht am 30. Januar 2026 • In 4 Minuten gelesen

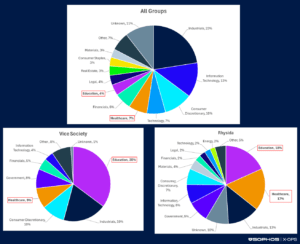

So wählen Ransomware-Gruppen ihre Opfer aus. Die Sophos X-Ops Counter Threat Unit (CTU) untersucht in einer neuen Studie, wie Ransomware-Akteure ihre Ziele auswählen. Das Ergebnis macht einmal mehr klar, dass die Cyberkriminelle gerne den Weg des geringsten Widerstands gehen: die überwiegende Mehrheit der untersuchten Ransomware-Angriffe erfolgte opportunistisch und nicht gezielt. Zusammenfassung (TL; DR): Die Analyse […]