Startseite » Ratgeber » Interaktive Listen » Hardware Sicherheitsmodule » Smartcard

Smartcard

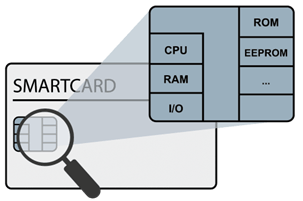

Eine Smartcard oder intelligente Chipkarte ist ein Hardware-Sicherheitsmodul in der genormten Größe der EC-Karte (86 × 54 × 0,76 mm), das Personen IT-Sicherheitsdienstleistungen zur Verfügung stellt. Eine Smartcard enthält einen Sicherheitschip mit CPU, RAM und ROM-Speicher, ein „schlankes“ und sicheres Betriebssystem im ROM, eine I/O-Schnittstelle, über die die gesamte Kommunikation stattfindet (Kontaktflächen oder kontaktloses Interface) und ein EEPROM, auf dem die geheimen Schlüssel, wie ein geheimer RSA-Schlüssel oder andere symmetrische Schlüssel sowie persönliche Daten (Passwörter etc.) sicher gespeichert sind. „Sonstiges“ ist beispielsweise ein Co-Prozessor, der symmetrische oder asymmetrische Verschlüsselung sehr schnell durchführt (Krypto-Prozessor).

Smartcard-Sicherheitschip

Der Sicherheitschip der Smartcard bietet zum Beispiel die folgenden Hardware-Sicherheitsmechanismen zum Schutz der sicherheitsrelevanten Informationen: Unter- und Überspannungsdetektion, Erkennung niedriger Frequenzen. Diese Sicherheitsmechanismen sorgen dafür, dass der Sicherheitschip immer in einem definierten Zustand arbeitet (Strom, Frequenz) und nicht bei einer Manipulation die sicherheitsrelevanten Informationen nach außen sendet.

Weitere Sicherheitsmechanismen im Sicherheitschip sind: Verwürfelte Busse, Sensoren für Licht, Temperatur usw. Passivierungs- beziehungsweise Metallisierungsschichten über Bus- und Speicherstrukturen oder über der gesamten CPU, Zufallszahlengenerator in der Hardware, spezielle CPU-Befehle für kryptografische Funktionen und Speicherschutzfunktionen.

Auch die Smartcard-Software bietet Software-Sicherheitsmechanismen an, wie Zugriffskontrolle auf Objekte und Zustandsautomaten, die in Abhängigkeit von Identifikations- und Authentisierungsmechanismen auf der Smartcard Befehle zulassen.

Die Sicherheit einer intelligenten Chipkarte beruht in der Regel auf zwei Faktoren: Wissen (PIN) und Besitz (Karte). Geheime Schlüssel verlassen den Sicherheitschip nie. Alle Operationen mit sicherheitsrelevanten Informationen finden direkt im Sicherheitschip statt. Geheime Schlüssel können benutzt werden, ohne sie zu kennen. Geheime Daten sind manipulationssicher im Sicherheitschip gespeichert.

Formen von Smartcards

Smartcard-basierte Sicherheitschips werden in Form von Smartcards, aber auch in der Form von USB-Token, NFC-Token usw. realisiert und genutzt. Die Nutzung der IT-Sicherheitsdienste kann dann aber performanter und ohne zusätzliches Lesegerät über USB und NFC vorgenommen werden. Die Aktivierung mithilfe einer PIN hat einige praktische Herausforderungen. In der Regel werden nur vier bis sechs Zeichen für die Aktivierung gefordert, was die Anzahl der möglichen Kombination sehr einschränkt. Oft benutzen die Nutzer für alle Smartcards die PIN ihrer EC-Karte, was selbstverständlich ein Sicherheitsrisiko darstellt.

Wird das Fingerabdruckverfahren anstelle der üblicherweise verwendeten PIN zur Aktivierung einer Smartcard verwendet, ist „Match on Card“ ein notwendiges und passendes Sicherheitskonzept. Dabei erfolgt der Vergleich des aktuellen Fingerabdrucks mit dem gespeicherten Referenzwert direkt im Sicherheitschip der Smartcard. In der Regel werden mehrere Fingerabdrucktemplates im Sicherheitschip der Smartcard abgelegt, damit der Nutzer unterschiedliche Finger nutzen kann, zum Beispiel, wenn er eine Verletzung am Zeigefinger hat. Die Vorteile des Match-on-Card-Verfahrens bezüglich Biometrie liegen vor allem in der hohen Sicherheit, da die Referenzwerte niemals den geschützten Bereich des Sicherheitschips der Smartcard verlassen und nicht ausgelesen werden können. Die sichere Speicherung des Referenzwerts nur im Sicherheitschip der Smartcard ist besonders datenschutzfreundlich, weil die personenorientierten Daten nicht zentral gespeichert werden müssen. Darüber hinaus ermöglicht ein direkt auf dem Sicherheitschip gespeicherter Referenzwert auch die Verwendung an verschiedenen Standorten (Roaming) oder auf offline betriebenen IT-Systemen.

Anwendungsfelder für Smartcards

EC-Karte, Kreditkarten, Personalausweis, Dienstausweise, Banken- und Kreditkarten, Gesundheitskarte, Heilberufsausweis, Authentifikationstoken, Verschlüsselungstoken, Bitcoin-Wallet, SSI-Wallet usw.

Level an IT-Sicherheit einer intelligenten Chipkarte

Diskussion über den Level an IT-Sicherheit eines smartcard-basierten Hardware-Sicherheitsmoduls. Die IT-Sicherheit soll in der Wirkung so stark sein, dass erst mit einem Aufwand von mehr als 1. Mio. EUR ein erfolgreicher Angriff auf die sicherheitsrelevanten Informationen umgesetzt werden kann.

Daher werden in der Regel nur abgeleitete Schlüssel auf der Smartcard gespeichert. Das bedeutet, bei einer Bankkarte, wenn die Smartcard geknackt wurde, kann nur der geheime Schlüssel des Bankkunden ausgelesen und damit auch nur das Konto des betroffenen Bankkunden mit einem begrenzten Schaden ausgeraubt werden. Die gesamte Sicherheit des Bankensystems und aller anderen Bankkunden bleibt bestehen