Startseite » Ratgeber » Interaktive Listen » Hardware Sicherheitsmodule » High-Level-Sicherheitsmodul (HSM)

High-Level-Sicherheitsmodul (HSM)

Ein High-Level-Sicherheitsmodul (HSM) ist ein Hardware-Sicherheitsmodul für besonders wertvolle sicherheitsrelevante Informationen (Master-Keys, Schlüssel von globaler Bedeutung etc.) und für sehr hohe Performance-Anforderungen konzipiert. Ein besonderer Unterschied zur Smartcard-Sicherheit und Trusted Platform Modules (TPMs) ist, dass bei Erkennung eines Angriffs auf ein High-Level-Sicherheitsmodul dieses die zu schützenden Informationen innerhalb des HSMs sofort aktiv und sicher löscht.

Dazu ist ein HSM typischerweise physisch gekapselt und mit einer aktiven Sensorik ausgerüstet, die Angriffe erkennt und dann Aktionen auslösen kann. Ein HSM ist in der Regel ein Vielfaches sicherer und leistungsfähiger als eine Smartcard oder ein TPM, aber auch sehr viel teurer (mehrere tausend Euro, in Abhängigkeit der Leistung).

Grundidee eines High-Level-Sicherheitsmoduls

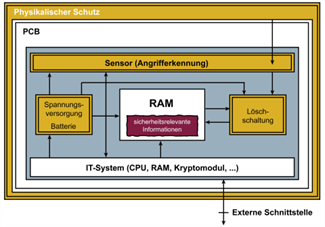

Die Grundidee eines HSM ist ein physikalisch geschütztes IT-System mit einem gepufferten RAM, in dem alle sicherheitsrelevanten Informationen gespeichert sind. Alle Sicherheitsdienstleistungen des HSM werden über eine definierte externe Schnittstelle zur Verfügung gestellt. Mithilfe eines physischen Schutzes wird der Inhalt des RAMs so geschützt, dass es einem Angreifer nicht möglich ist, Speicherinhalte auszulesen oder zu manipulieren. Ein physischer Schutz ist zum Beispiel eine komplex aufgebaute, flexible Leiterplatte mit vielen Layern und unterschiedlich verlaufenden Leiterbahnen, die den Prozessor und das RAM mit den sicherheitsrelevanten Daten umgeben. Der physische Schutz ist mit Sensorik untermauert, sodass jeder denkbare Angriff sofort erkannt und eine Löschschaltung aktiviert wird, die den Inhalt des RAM aktiv und sicher löscht. Eine interne Stromversorgung sorgt dafür, dass die Löschschaltung und die Sensorik immer funktionsfähig sind. Außerdem überwacht die Sensorik die interne Stromversorgung: Bevor die Energie dieser internen Stromversorgung zu Ende geht, wird der Löschvorgang aus Sicherheitsgründen aktiviert. Die Sensorik hat die Aufgabe, mögliche Angriffe wie Durchleuchten, Überhitzen und Unterkühlen, mechanische Attacken auf das RAM, chemische Attacken gegen den physischen Schutz, und Manipulation des ordentlichen Betriebs über Spannung und Frequenzen, zu erkennen. Die Überwindung dieses physischen Schutzes ist, wenn überhaupt, nur mit speziellem Werkzeug und sehr hohem zeitlichen und finanziellen Aufwand möglich.

Bei dieser wichtigen Sicherheitsfunktion wird deutlich, dass es einen verlässlichen und sicheren Backup-Prozess geben muss, der die sicherheitsrelevanten Daten wiederherstellen kann. Somit bleibt die eigentliche und gewollte Anwendung mit den besonders sensiblen sicherheitsrelevanten Informationen verfügbar.

Die Leistungsfähigkeit der verwendeten CPU bei einem HSM ist in der Regel sehr hoch; oft wird diese noch durch dedizierte Kryptografie-Beschleuniger im HSM erhöht. Auch die Kommunikation mit einem HSM ist sehr schnell. Weiterhin werden von den HSM-Herstellern Cluster-Lösungen bereitgestellt, die Lastverteilung und / oder eine hohe Verfügbarkeit zur Verfügung stellen, wie sie in sehr vielen Anwendungsfällen notwendig sind; dabei werden mehrere HSM in einem IT-System parallel und redundant genutzt.

Die Vorteile von HSMs im Vergleich zu Smartcards, Sicherheitschips und TPMs sind somit ihre hohe Leistungsfähigkeit und ihre physische Sicherheit.

Anwendungsfelder für High-Level-Sicherheitsmodule

Ein Hardware-Sicherheitsmodul für das Hoch-Sicherheitsumfeld ist in der Umsetzung meist ein High-Level-Sicherheitsmodul (HSM). Die Sicherheitsfunktionen eines HSM eignen sich für Master-Keys und Schlüssel von globaler Bedeutung.

Anwendungsfälle von HSMs sind: Public Key-Infrastruktur (Zertifikatsausstellung, Zeitstempeldienste, optional Schlüsselgenerierung), Bankenumfeld (Autorisierung von Bezahltransaktionen und Geldabhebungen mit Kredit- und Debitkarten, Speicherung von Wallets z.B. für Bitcoins, usw.), Cyber-Sicherheit für Netzbetreiber (im Bereich EC-Cash mit Mineralölunternehmen usw.) und Industrie (Schlüsselgenerierung für Autoschlüssel, Abrechnung in Maut-Systemen, Authentifikation im Mobilfunknetz, digitale Signatur von Rechnungen oder Dokumenten in Archivierungssystemen usw.), im behördlichen Umfeld (IT-Sicherheitsdienste des neuen Personalausweises, Speicherung von Schlüsseln für die Verschlüsselung …).

Level an IT-Sicherheit eines High-Level-Sicherheitsmoduls (HSM)

Diskussion über den Level an IT-Sicherheit eines High-Level-Sicherheitsmoduls (HSM). Die Wirkung gegen Angriffe auf die sicherheitsrelevanten Daten im High-Level-Sicherheitsmodul kann nur mit einem Aufwand von weit über 10. Mio. EUR umgesetzt werden. Daher werden in dem High-Level-Sicherheitsmodul auch Master- Schlüssel und Schlüssel von globaler Bedeutung gespeichert.