Startseite » Ratgeber » Interaktive Listen » E-Mail-Sicherheit » Technische Schutzmaßnahmen – Mehrstufige Verteidigung gegen E-Mail-Bedrohungen

Technische Schutzmaßnahmen – Mehrstufige Verteidigung gegen E-Mail-Bedrohungen

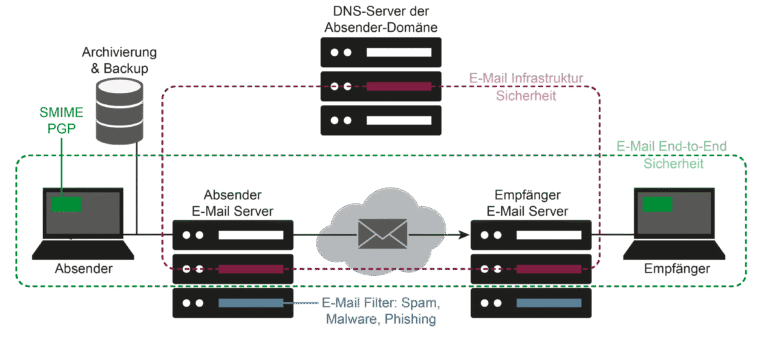

Die E-Mail-Sicherheit ist ein vielschichtiges Thema und muss daher auch aus verschiedenen Perspektiven umgesetzt werden.

Der technische Grundpfeiler: Authentifizierung und Ursprungssicherheit

Ein zentrales Problem bei der E-Mail ist, dass sie im ursprünglichen Design kein sicheres Authentifizierungsverfahren enthält. Ohne Schutzmechanismen kann jede beliebige Absenderadresse in einer E-Mail gefälscht werden – eine Schwachstelle, die von Angreifern systematisch ausgenutzt wird. Um dieser Gefahr zu begegnen, haben sich drei Verfahren zur Absenderüberprüfung etabliert:

- SPF (Sender Policy Framework) prüft, ob ein Mailserver berechtigt ist, E-Mails im Namen einer Domain zu versenden.

- DKIM (DomainKeys Identified Mail) fügt E-Mails eine digitale Signatur hinzu, die durch den Empfänger überprüft werden kann.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) kombiniert SPF und DKIM und legt zusätzlich fest, wie mit nicht verifizierten E-Mails umgegangen werden soll.

Dennoch zeigen Erhebungen, dass weltweit nur rund 30 % der Unternehmen alle drei Verfahren korrekt und vollständig einsetzen – in Deutschland liegt die Quote sogar darunter. Dabei sind diese Technologien heute Voraussetzung für ein vertrauenswürdiges E-Mail-System.

Schutz durch Verschlüsselung und digitale Signatur auf dem User Agenten

E-Mails enthalten häufig personenbezogene oder vertrauliche Daten, etwa Vertragsinhalte, Bankinformationen oder Gesundheitsdaten. Um diese zu schützen, ist eine sichere Übertragung zwingend erforderlich. Die bloße TLS-Verschlüsselung zwischen Servern reicht dabei nicht aus, da Inhalte auf den Servern im Klartext vorliegen können. Notwendig ist deshalb eine Ende-zu-Ende-Verschlüsselung – also eine Verschlüsselung, bei der nur Sender und Empfänger die Inhalte lesen können.

Zwei gängige Verfahren haben sich etabliert:

- S/MIME (Secure/Multipurpose Internet Mail Extensions) – ein Standard, der in vielen E-Mail-Programmen wie Outlook integriert ist.

- PGP / OpenPGP (Pretty Good Privacy) – ein flexibles, quelloffenes Verfahren mit breiter Unterstützung, z. B. über GnuPG.

Neben der Vertraulichkeit schützen digitale Signaturen auch die Integrität und Authentizität der E-Mail: Der Empfänger kann sicherstellen, dass der Absender tatsächlich der ist, der er vorgibt zu sein – und dass der Inhalt der E-Mail unverändert ist.

Filtertechnologien und Anomalieerkennung

Moderne Mailserver und Gateways setzen auf eine Vielzahl technischer Mechanismen, um gefährliche Nachrichten zu erkennen und zu blockieren:

- Spam-Filter und Blacklists für bekannte Angreifer

- Sandboxing, das Anhänge isoliert ausführt und analysiert

- KI-gestützte Mustererkennung, die verdächtige Betreffzeilen, Formulierungen oder Anhänge erkennt

- Verhaltensanalyse: z. B. plötzliche Massenversendung durch ein kompromittiertes Konto

Diese Schutzschichten lassen sich meist flexibel kombinieren und anpassen. Dennoch bleibt ein Restrisiko: Selbst bei modernen Systemen gelangen in etwa 1–3 % der gefährlichen E-Mails unentdeckt ins Postfach.

Zusätzliche Sicherheitsfunktionen im Umfeld

Moderne Sicherheitsarchitekturen ergänzen die genannten Maßnahmen um weitere Schutzschichten:

- URL-Rewriting analysiert und verändert verdächtige Links, bevor der Empfänger sie aufruft.

- Analyse verschlüsselter Anhänge durch Proxy-Entschlüsselung oder Policy-gesteuerte Blockierung.

- Erkennung von QR-Codes in E-Mail-Anhängen, die auf schädliche Seiten verweisen könnten.

- DLP (Data Loss Prevention) identifiziert versehentliche oder absichtliche Weitergabe sensibler Daten.

Erfolgreiche Sicherheitskonzepte kombinieren diese Bausteine zu einem mehrstufigen Verteidigungssystem, das an verschiedenen Punkten der Kommunikationskette greift.