Startseite » Ratgeber » Interaktive Listen » E-Mail-Sicherheit » E-Mail-Infrastruktur Sicherheit

E-Mail-Infrastruktur Sicherheit

Es gibt einige IT-Sicherheitsmechanismen, die auf der E-Mail-Infrastrukturebene für eine höhere Sicherheit umgesetzt werden können.

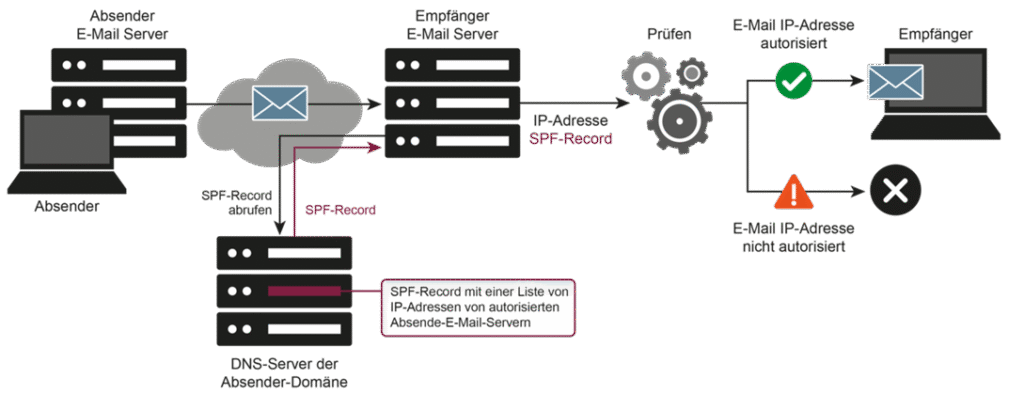

Sender Policy Framework (SPF)

SPF steht für Sender Policy Framework und soll helfen die E-Mail-Sicherheit zu erhöhen (RFC 7208). SPF ist ein Infrastruktur-Sicherheitsverfahren auf der Domänen-Ebene mit der Empfänger-E-Mail-Server überprüfen können, ob Absender-E-Mail-Servers mit seiner IP-Adresse vom Administrator der Domäne autorisiert ist, E-Mails von der genutzten Domäne zu versenden. Dadurch soll das Versenden von E-Mails über nicht autorisierte Absender-E-Mail-Servers erkannt und damit Angriffsversuche verhindert werden.

Ablauf bei SPF:

Beim E-Mail-Versand:

Der Absender sendet eine E-Mail über einen Absender-E-Mail-Server

Beim E-Mail-Empfang:

Der Empfänger-E-Mail-Server entnimmt den Domainnamen aus der Absender-E-Mail-Adresse (z. B. [email protected] -> internet-sicherheit.de). Der Empfänger-E-Mail-Server kann anhand des Domainnamens den SPF-Record bei dem DNS-Server, der die Domäne verwaltet, abrufen. Der DNS-Server liefert den TXT-Record in dem der SPF-Record mit der Liste der autorisierten IP-Adressen der möglichen Absender-E-Mail-Servers eingetragen sind

Vorteile von SPF

Schutz vor E-Mail-Spoofing:

SPF sorgt dafür, dass nicht autorisierte Absender-E-Mail-Servers und damit E-Mail Spoofing erkannt werden kann.

Reduzierung von Spam und Phishing:

Durch das Erkennen von nicht autorisierten Absender-E-Mail-Servers können Empfänger-E-Mail-Server besser filtern und damit Spam und Phishing eindämmen.

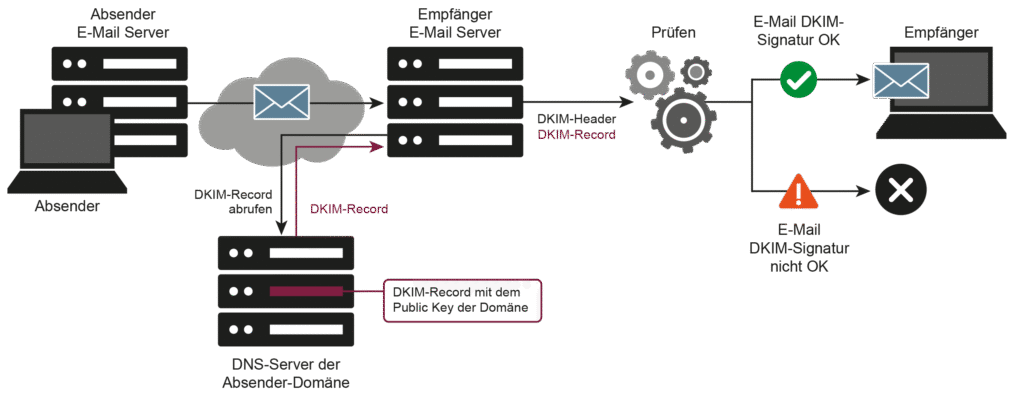

DomainKeys Identified Mail (DKIM)

DKIM steht für DomainKeys Identified Mail und soll helfen die E-Mail-Sicherheit zu erhöhen (RFC 6376, RFC 8463). DKIM ist ein Infrastruktur-Sicherheitsverfahren auf der Domänen-Ebene, mit der die Integrität des Inhaltes der E-Mail und die Authentizität des Absender-E-Mail-Servers überprüft werden kann.

DKIM fügt E-Mails eine digitale Signatur hinzu, die der Domaine der Absender-E-Mail-Adresse zugeordnet ist. Alle ausgehenden E-Mails werden vor dem Versenden durch den Absender-E-Mail-Server digital signiert. Die Empfänger-E-Mail-Server können auf diese Basis überprüfen, ob die E-Mail vom richtigen Absender, der angegebenen Domäne kommt und während der Übertragung nicht manipuliert worden ist.

DKIM wurde konzipiert, um bei der Eindämmung unerwünschter E-Mails wie Spam oder Phishing zu helfen sowie vor E-Mail-Spoofing zu schützen. Außerdem wird eine Manipulation der E-Mail erkannt.

Ablauf bei DKIM:

Beim E-Mail-Versand:

Beim Versenden einer E-Mail wird diese vom Absender (in der Regel ein E-Mail-Server) mit dem privaten DKIM-Schlüssel signiert. Diese Signatur umfasst in der Regel Teile des Headers und den Inhalt der E-Mail. Die Signatur wird dann in einem speziellen DKIM-Header in der E-Mail hinzugefügt.

Beim E-Mail-Empfang:

Wenn eine E-Mail beim Empfänger eintrifft, kann der Empfänger-E-Mail-Server den öffentlichen DKIM-Schlüssel der angegebenen Domain aus dem DNS abrufen. Mithilfe des öffentlichen DKIM-Schlüssels kann mit einem Public-Key-Verfahren die DKIM-Signatur überprüft werden. Dies bestätigt, dass die E-Mail tatsächlich von der angegebenen Domain stammt und seit dem Signieren nicht verändert wurde.

Vorteile von DKIM

Schutz vor E-Mail-Spoofing:

Mithilfe von DKIM kann der Empfänger-E-Mail-Server überprüfen, ob eine E-Mail tatsächlich von der angegebenen Domain gesendet wurde oder nicht.

Damit wird auch gegen Look-alike Domains geschützt.

Verbesserte Zustellbarkeit von E-Mails:

Mit DKIM können Empfänger-E-Mail-Server die Echtheit der E-Mails überprüfen. Dadurch werden E-Mails seltener als Spam gekennzeichnet und es ist wahrscheinlicher, dass E-Mails im Posteingang des Empfängers landen. Einige große E-Mail-Provider akzeptieren nur noch E-Mails die DKIM verwenden.

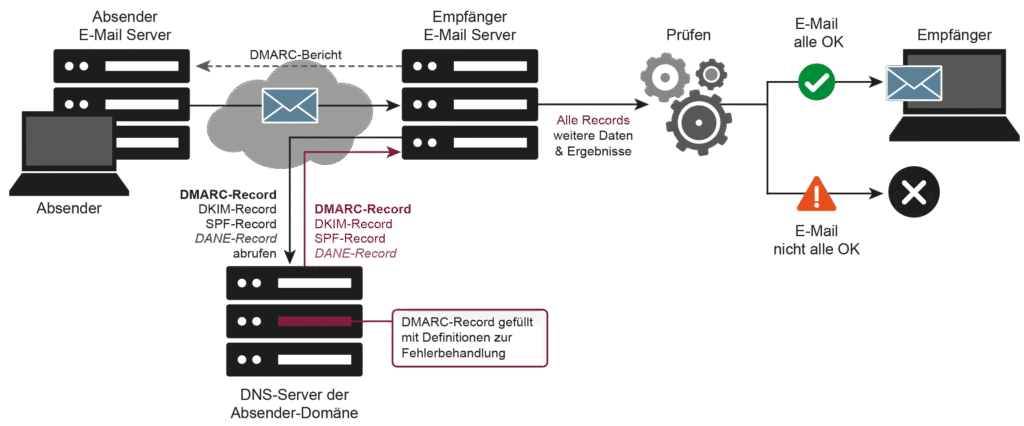

Domain-based Message Authentication, Reporting and Conformance

DMARC steht für „Domain-based Message Authentication, Reporting and Conformance“ und ist ein offenes E-Mail-Überprüfungsprotokoll, das E-Mails auf Domain-Ebene schützt (RFC 7489). DMARC erkennt und verhindert Spoofing-Techniken, die bei Phishing, Business-E-Mail Compromise (BEC), und anderen E-Mail-basierten Angriffen eingesetzt werden.

DMARC baut auf die Infrastruktur-Sicherheitsverfahren Sender Policy Framework (SPF) und DomainKeys Identified Mail (DKIM) auf, indem es für eine Absender-Domain festlegt, wie die Empfänger-Mail-Server die Überprüfung von E-Mails durchführen soll und wie im Falle eines Fehlers zu verfahren ist.

Mithilfe von DMARC kann der Absender zusätzlich eine DMARC-Richtlinie festlegen, auf welche Art der Empfänger mit einer E-Mail umgehen soll, die nicht den Anforderungen entspricht. Zusätzlich legt sie fest, was der Empfänger tun soll, wenn die Prüfungen fehlschlagen: trotzdem annehmen, in Quarantäne legen (z.B. Spam-Ordner) oder abweisen und nicht zustellen.

Vorteile von DMARC

Domain-Spoofing: Ein Angreifer fälscht die Domain eines Unternehmens,

um eine E-Mail legitim erscheinen zu lassen.

E-Mail-Spoofing: Ein Begriff für Spoofing-Aktivitäten mit E-Mails.

Business-E-Mail-Compromise (BEC): Eine E-Mail, die anscheinend von einem leitenden Angestellten innerhalb des Unternehmens stammt und darum bittet,

Geld oder vertrauliche Informationen zu senden.

Impostor E-Mails: Eine gefälschte E-Mail, in der ein Betrüger vorgibt,

jemand anderes zu sein.

Phishing-E-Mails: Eine E-Mail, in der Opfer dazu verleitet werden sollen, Malware zu installieren oder ihre Zugangsdaten mitzuteilen. Eine Phishing-Mail sieht oft wie die einer bekannten Firma/Organisation aus, um legitim zu erscheinen.

Consumer-Phishing: Eine gefälschte E-Mail, die an die Kunden eines Unternehmens gesendet wird, um Zugangsdaten zu stehlen.

Partner-Spoofing: Gefälschte Geschäfts-E-Mails zwischen Partnern in der Lieferkette, in denen versucht wird, Zahlungsdetails zu ändern, um Geld abzuschöpfen.

Whaling: Gefälschte E-Mails, die an einen leitenden Mitarbeiter des Unternehmens gesendet werden, um einen großen finanziellen Gewinn zu erzielen.

DNSSEC

DNSSEC steht für Domain Name System Security Extensions. Die Erweiterung DNSSEC wurde als Infrastruktur-Sicherheitsverfahren im Internet eingeführt, um die Authentizität und Integrität der Daten von DNS-Records sicherzustellen, sodass diese nicht unerkannt während der Übertragung manipuliert werden können (RFC 6781, RFC 4033).

DNSSEC schafft ein sicheres Domain Name System, indem digitale Signaturen zu bestehenden DNS-Records hinzugefügt werden. Diese digitalen Signaturen werden in den DNS-Nameservern neben den üblichen Eintragstypen wie A, AAAA, MX, CNAME usw. gespeichert. Durch Überprüfung der zugehörigen digitalen Signatur kann verifiziert werden, ob ein angefragter DNS-Record von seinem autorisierenden Nameserver für die entsprechende Domäne stammt und unterwegs nicht verändert wurde.

Durch DNSSEC ist sichergestellt, dass die DNS-Daten weder manipuliert wurden noch von einer anderen Quelle stammen.

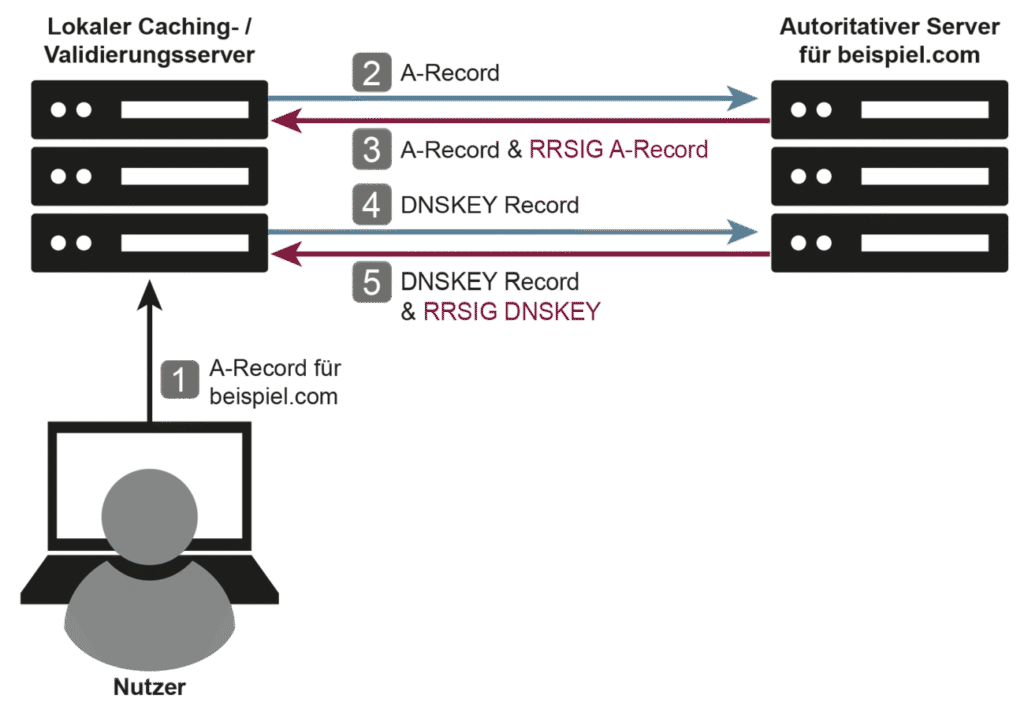

Ablauf von DNSSEC

Der DNS-Server, der eine abzusichernde Domäne verwaltet, signiert seine Resource Records mithilfe seines nur ihm bekannten privaten DNSSEC-Schlüssel.

Für jede Domäne existieren eigene Domänen-Schlüssel, jeweils bestehend aus privatem und öffentlichem DNSSEC-Schlüssel. DNSSEC spezifiziert mit dem RRSIG einen

neuen Resource-Record-Typ. Er enthält die digitale Signatur des jeweiligen DNS-Eintrags. Die verwendeten DNSSEC-Schlüssel haben eine bestimmte Gültigkeitsdauer und sind mit einem Start- und Enddatum versehen. Resource Records können mehrfach mit verschiedenen privaten DNSSEC-Schlüsseln unterschrieben sein, beispielsweise um rechtzeitig ablaufende DNSSEC-Schlüssel zu ersetzen.

Die anfragenden Clients prüfen die digitalen Signaturen mithilfe des authentischen öffentlichen DNSSEC-Schlüssels, der im Resource-Record-Typ DNSKEY des entsprechenden autorisierten DNS-Servers steht.

Ist die Überprüfung der digitalen Signatur erfolgreich, sind Manipulationen der Antwort ausgeschlossen und die Informationen stammen tatsächlich von der angefragten Quelle.

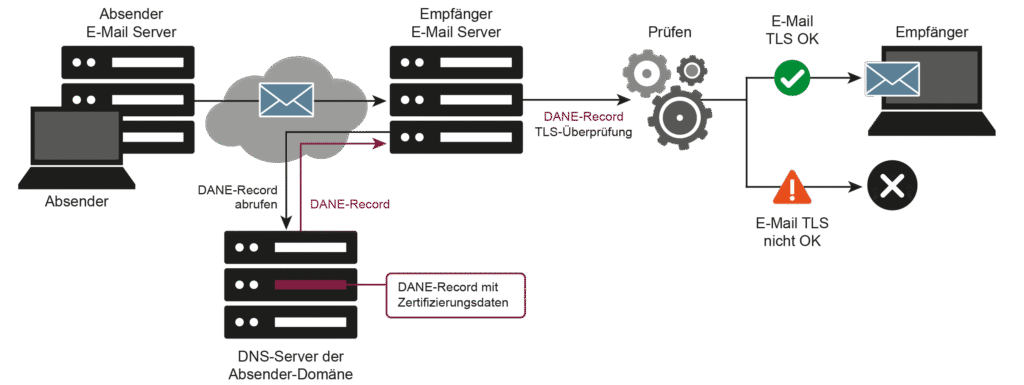

DANE – DNS-based Authentication of Named Entities

DANE steht für DNS-based Authentication of Named Entities und ist ein Sicherheitsverfahren, das dazu dient, den Datenverkehr auf der Transport-Ebene besonders zu schützen (RFC 7671). Das Sicherheitsverfahren erweitert die verbreitete Transportwegverschlüsselung SSL/TLS in der Weise, dass die verwendeten Zertifikate nicht unbemerkt durch Angreifer ausgewechselt werden können, z.B. für einen Man-in-the-Middle-Angriff (MITM)-Angriff. DANE erhöht so die IT-Sicherheit beim verschlüsselten Transport von E-Mails und beim Zugriff auf Webseiten.

Dazu werden X.509-Zertifikate mit DNS-Record verknüpft und per DNS-Security Extensions (DNSSEC) gesichert. DANE kann außerdem von Domäneninhabern dazu genutzt werden, eigene Zertifikate auszustellen, ohne bestehende Zertifizierungsstelle zu nutzen.