Startseite » Ratgeber » Interaktive Listen » E-Mail-Sicherheit » E-Mail-End-to-End Sicherheit

E-Mail-End-to-End Sicherheit

Eine Information wurde früher entweder auf einer Schreibmaschine getippt oder mithilfe eines Textverarbeitungssystems in ein IT-System eingegeben und anschließend ausgedruckt. Der Ausdruck wurde eigenhändig unterschrieben, in einen Briefumschlag gesteckt und vertraulich an den gewünschten Empfänger gesendet. Der Empfänger erkannte an der Unversehrtheit des Umschlags, dass die Information vertraulich übermittelt worden war. Nach dem Öffnen des Briefs konnte der Empfänger an der eigenhändigen Unterschrift die Echtheit des Absenders oder des Autors überprüfen. Die eigenhändige Unterschrift ist zudem eine rechtsgültige Unterschrift.

E-Mail-Sicherheit bedeutet, die gleiche IT-Sicherheit bei E-Mails zu haben, die auch für Briefe gilt. Die Funktionen der E-Mail-Sicherheit bieten hierzu das Verfahren der digitalen Signatur in Verbindung mit einem digitalen Zeitstempel an, dass in seiner Vertraulichkeit einer echten Unterschrift gleichkommt. Die Verschlüsselung des Dokuments hat die gleiche Wirkung wie der zugeklebte Briefumschlag.

Methoden, die eine End-to-End-Sicherheit für die E-Mail anbieten, sind: S/MIME und PGP

S/MIME – Secure/Multipurpose Internet Mail Extensions

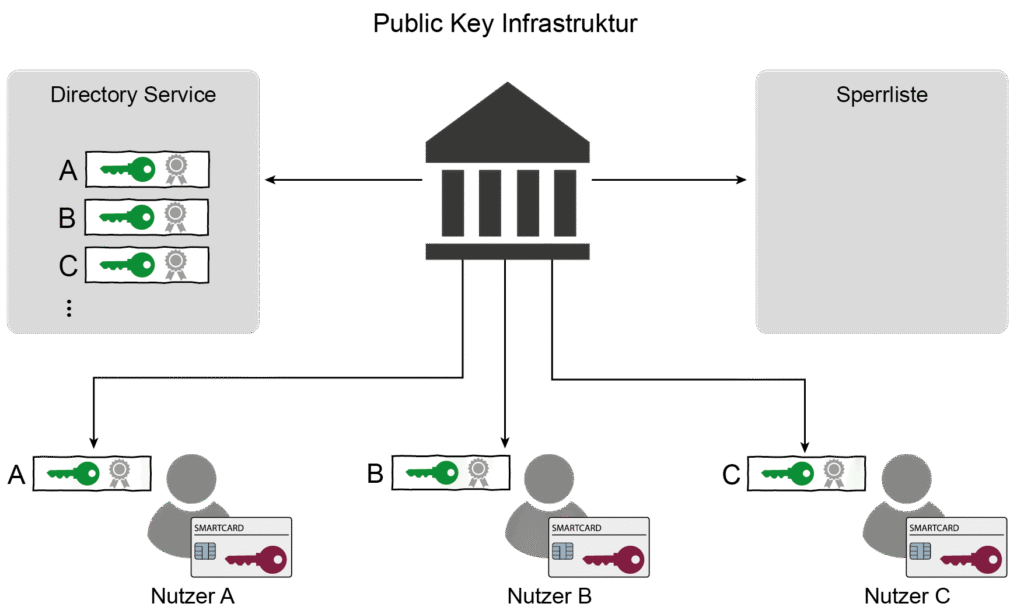

Secure/Multipurpose Internet Mail Extensions (S/MIME) ist ein weltweit etablierter Standard für verschlüsselte und signierte E-Mails. Es basiert auf dem X.509-Zertifikatssystem und wird von den meisten professionellen E-Mail-Clients (z. B. Outlook, Apple Mail, Thunderbird) unterstützt.

Mit S/MIME können:

- E-Mails digital signiert werden (Nachweis der Authentizität)

- Inhalte verschlüsselt werden (Schutz der Vertraulichkeit)

- Anhänge sicher mitgesendet werden

- Zertifikate zentral verwaltet und automatisiert ausgerollt werden

S/MIME eignet sich besonders für Organisationen mit zentralem Management und hohen rechtlichen Anforderungen – z. B. im Behördenumfeld oder bei Geschäftsverträgen.

Pretty Good Privacy – PGP

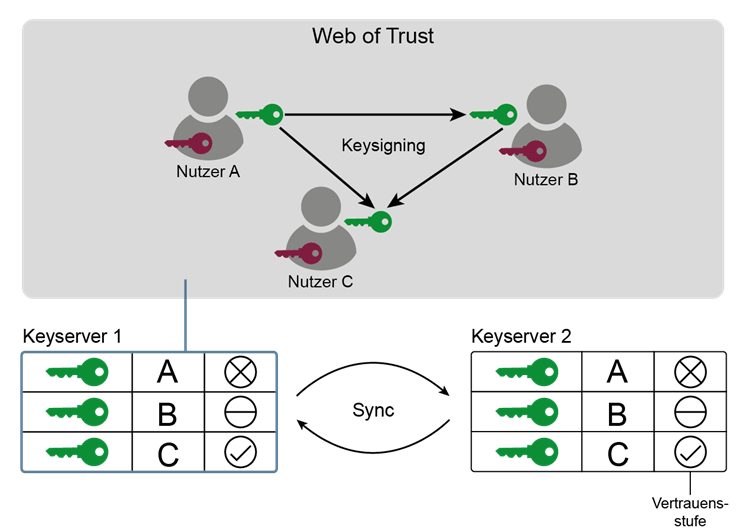

Pretty Good Privacy (PGP) und sein offener Nachfolger OpenPGP sind Alternativen zu S/MIME, die auf einem dezentralen Vertrauensmodell („Web of Trust“) beruhen. Statt zentraler Zertifizierungsstellen kommen hier selbst erzeugte Schlüsselpaare zum Einsatz, die durch persönliche Bestätigungen gegenseitig verifiziert werden können.

Vorteile:

- Plattformunabhängig und quelloffen

- Flexible Nutzung über Zusatzprogramme (z. B. Gpg4win, Thunderbird mit Enigmail)

- Besonders geeignet für Privatpersonen, NGOs und KMU

PGP ist technisch ebenso sicher wie S/MIME, erfordert jedoch etwas mehr Benutzerinteraktion und ist in Unternehmensumgebungen schwieriger zu automatisieren.

Kombination aus Signatur und Verschlüsselung

Beide Verfahren – S/MIME und PGP – ermöglichen nicht nur die Verschlüsselung, sondern auch die digitale Signatur. Diese ist vergleichbar mit einer handschriftlichen Unterschrift: Sie belegt, dass die Nachricht von einer bestimmten Person stammt und nicht verändert wurde.

In Verbindung mit einem Zeitstempel lässt sich zudem beweisen, wann eine Nachricht verschickt wurde – was für rechtliche Gültigkeit entscheidend sein kann. In vielen Geschäftsprozessen, etwa beim Versand von Verträgen oder Angeboten, ersetzt diese digitale Signatur bereits heute die klassische Unterschrift.