Berechtigungsstrukturen

Der Zugang zu schützenswerten Ressourcen muss auf autorisierte Benutzer und Computersysteme beschränkt werden, mithilfe durch Berechtigungsstrukturen. Benutzer und Computer müssen eindeutig identifiziert werden, um eine Authentifizierung zu ermöglichen.

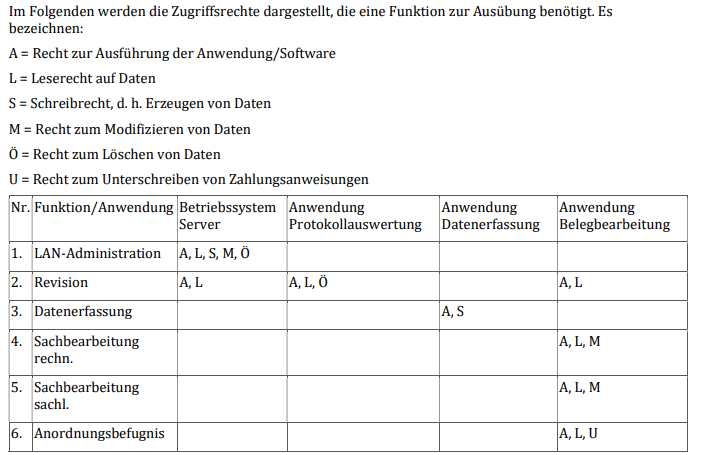

Berechtigungsstrukturen sind eine Schlüsselfunktion im Bereich der IT-Sicherheit, bei der Benutzern und IT-Komponenten auf Basis ihrer Profile Berechtigungen auf Ressourcen zugewiesen werden. Dabei werden in verschiedenen Berechtigungsstufen unterschieden. Das Berechtigungsmanagement definiert den Prozess, in dem Verantwortliche Berechtigungen vergeben, entziehen oder kontrollieren. Berechtigungen sollten in regelmäßigen Abständen überprüft und und hinterfragt werden. Ein klassisches Beispiel aus dem Alltag ist, wenn der Administrator keine Informationen über Personalveränderungen erhält und ausgeschiedene Mitarbeiter weiterhin Zugriff auf schützenswerte Ressourcen haben.

Wenn die Vergabe von Zugriffsrechten schlecht geregelt ist, kann es schnell zu gravierenden Sicherheitslücken kommen, wie zum Beispiel Wildwuchs in der Rechtevergabe.