Gemeinsam für mehr

IT-Sicherheit

Der zentrale Marktplatz für IT-Sicherheit bündelt alles, was Sie brauchen:

Aktuelles IT-Sicherheitswissen, bewährte IT-Sicherheitstools und praxisnahe IT-Sicherheitslösungen – kompakt, verständlich und einsatzbereit.

Schützen Sie sich jetzt effektiv vor Cyberangriffen – mit Wissen, Werkzeugen und Strategien für mehr Sicherheit an einem Ort.

Beiträge IT-Sicherheit

Aktuelle Informationen und Wissen rund um IT-Sicherheit

Raubkopierte Software als unterschätztes Einfallstor für Malware. Barracuda konnte im vergangenen Monat mehrere Fälle [...]

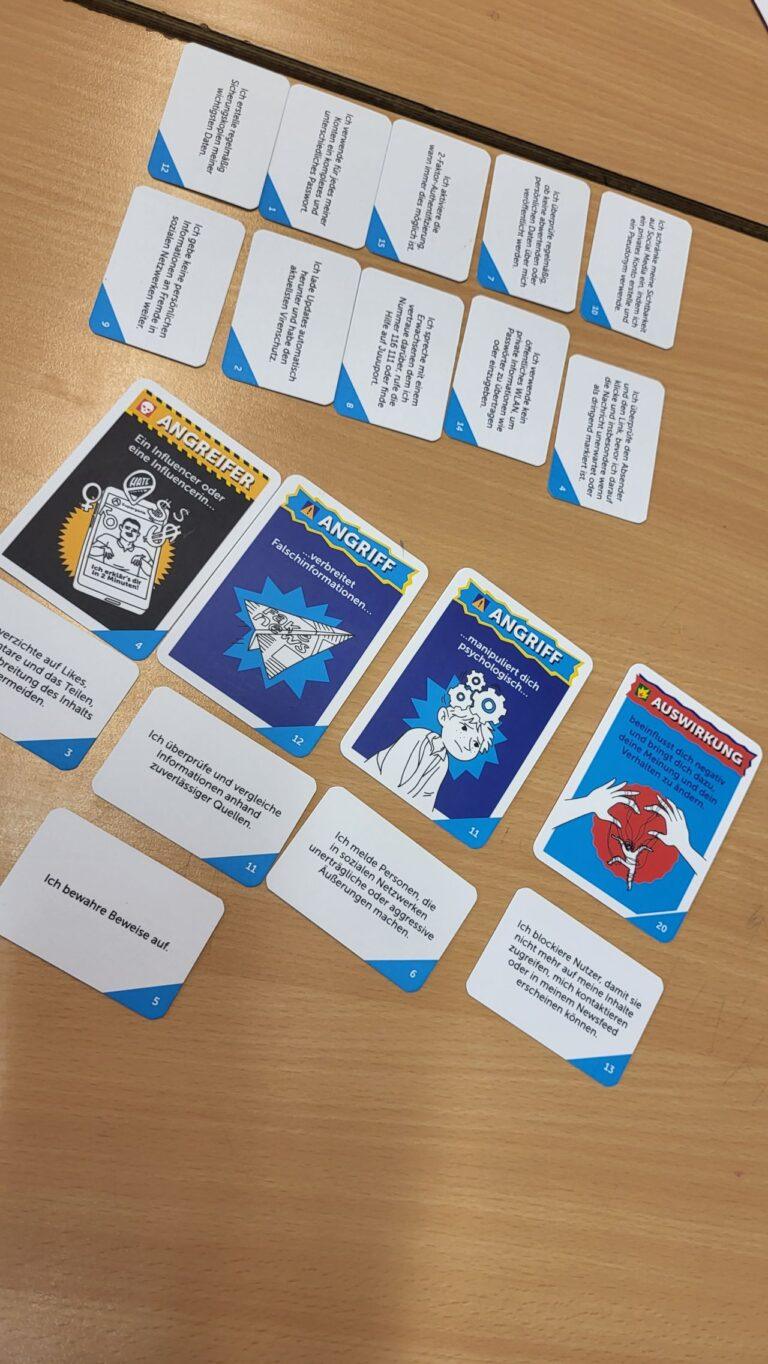

Kartenspiel „Fresque des Cybercitoyens“: Cyber-Awareness bei Jugendlichen. aDvens, Unternehmen für Cybersicherheit, setzt sich seit [...]

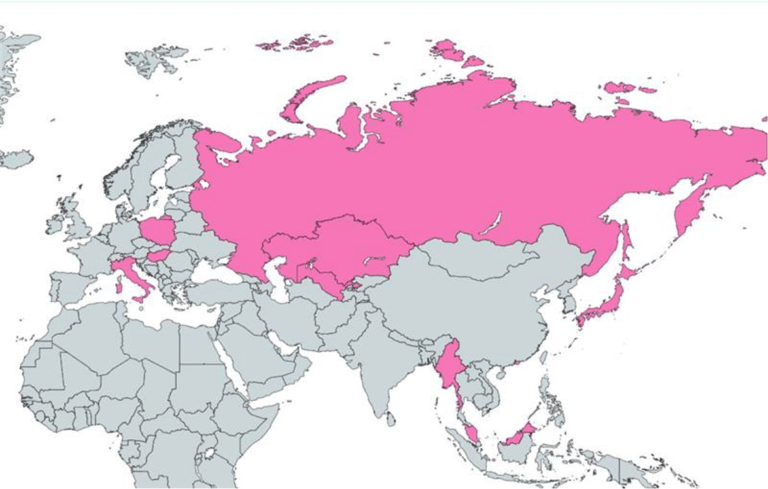

Silver Dragon: Chinesische Cyber-Spione zielen auf Behörden in Europa und Asien. Check Point Research [...]

Botnets sorgen für die volumenstärksten Netzwerkangriffe. WatchGuard ist ein Anbieter von Cybersicherheitslösungen, der sich [...]

IT-Sicherheitskultur durch Wissen. Cyberangriffe gehören zu den größten Risiken für Unternehmen. Phishing‑Mails, Social‑Engineering‑Methoden, Ransomware [...]

Security muss by Design und grenzenlos sein. Unternehmen stehen vor einer neuen Cyber-Realität: Klassische [...]

Vibe Coding – und die Security-Hölle ist offen, 2025 hat KI Schätzungen zufolge rund [...]

Das Versprechen von Agentic AI und die wachsende Herausforderung für die Cybersicherheit. Künstliche Intelligenz [...]

KI-Regulierung (KI-MIG): Wer DSGVO und AI Act nicht zusammendenkt, verliert wertvolle Zeit. Am 11. [...]

Cyberversicherung: Versichert heißt nicht abgesichert. Eins vorweg: Wer glaubt, eine Cyberversicherung hilft, sich gegen [...]

Digitale Souveränität – made in Europe. Europa steht an einem Wendepunkt: Wer die Kontrolle [...]

Ist eine Sicherheitsplattform das Richtige für Sie? Mittelständische Unternehmen mit kleinen IT- und Sicherheitsteams [...]

Starke IT-Bühne für das Staatstheater Nürnberg mit noris network. Das Staatstheater Nürnberg ist das [...]

Olympischen Spiele: Mit aDvens sicher vor Cyberattacken. Die Olympischen Spiele 2024 in Paris waren [...]

Wie aDvens mit CAIH französische Gesundheitseinrichtungen vor Cyberangriffen schützt. Gesundheitseinrichtungen sind im wahrsten Sinne [...]

Die Folge 19 des Security News Podcast beleuchtet die wachsende Bedeutung von Cyber-Resilienz angesichts steigender geopolitischer Spannungen, KI-gestützter Cyberangriffe und neuer technologischer Schwachstellen.

Die Folge 18 des Security News Podcast beleuchtet aktuelle Cyberbedrohungen wie staatlich gesteuerte Phishing-Angriffe und stellt neue Empfehlungen des BSI vor, etwa das geplante Ende klassischer asymmetrischer Verschlüsselung und schnellere, zertifizierte Software-Updates.

In dieser Folge trifft Oliver Schonschek den Founder und CEO von SECUINFRA Ramon Weil im Cyber Detection and Response Center (CDRC) in Berlin und erfährt, wie 24/7 Cyberdefence in der Praxis funktioniert. Neben dem Vor-Ort-Interview in Berlin gibt es spannende Impressionen aus dem CDRC und Einblicke, worauf der Erfolg von SECUINFRA basiert.

Neues und wichtiges vom Marktplatz

Angebote für Aussteller zur secIT 2026

-

Firmenname: einzeilig mit Angabe Ihres Slogans

-

Firmenlogo

-

Nennung des Ausstellerstandes mit Angabe der Halle, ggf. Standnummer und Ansprechpartner (Vorname, Name, Telefonnummer, Mailadresse)

-

Kurzstatement, warum man auf der secIT ausstellt (max. 500 Zeichen)

-

Alle Angaben erfolgen auf der Landingpage https://it-sicherheit.de/secit-2026/

- a)Premium oder Plus Mitglieder: kostenfrei

- c)Basis Mitglieder: 200,00 €

-

Alles vom Basispaket für die secIT 2026 zzgl.

-

5 Minuten IT-Sicherheit - Kurzvideo:

- Mit News-Analyst Oliver Schonschek

- 3 Fragen – 3 Antworten (FAQ, Fokus typische Kunden-/Anwender-Fragen).

- Das Kurzvideo wird über den Marktplatz IT-Sicherheit und über die sozialen Netzwerke veröffentlicht.

-

Mehr zu den Kurzvideos „5′ IT-Sicherheit" unter: https://it-sicherheit.de/markplatz-format/5-minuten-it-sicherheit/ .

- a)Premium Mitglieder: 400,00 €

- b)Plus Mitglieder: 500,00 €

- c)Basis Mitglieder: 700,00 €

Unsere Angebote

Interaktive Listen

Nützliche Listen und Kataloge zu verschiedenen Themen der IT-Sicherheit. Einfacher Zugriff auf spezialisierte Informationen.

Forum IT-Sicherheit

Tauschen Sie sich mit Experten und Gleichgesinnten zu allen Themen der IT-Sicherheit aus. Stellen Sie Fragen und teilen Sie Ihr Wissen.

Anbieterverzeichnis

Finden Sie den passenden IT-Sicherheitsdienstleister für Ihre spezifischen Anforderungen. Filtern Sie nach Standort, Zertifizierungen und mehr.

IT-Sicherheitstools

Praktische Werkzeuge für mehr Sicherheit, einfach zu nutzen und zu verstehen. Verbessern Sie Ihre IT-Sicherheit mit unseren Tools.

Zertifikate IT-Sicherheit

Qualifizierte Zertifizierungen im Bereich der IT-Sicherheit für Personen, Unternehmen und Produkte.

Ratgeber IT-Sicherheit

Hilfestellungen und praktische Tipps zu verschiedenen Aspekten der IT-Sicherheit für Unternehmen und Privatpersonen.

Veranstaltungen

Webinare, Workshops und Konferenzen zu IT-Sicherheitsthemen. Bleiben Sie informiert und erweitern Sie Ihr Netzwerk.

IT-Notfall

Sofortige Hilfe bei akuten IT-Sicherheitsvorfällen und Cyber-Angriffen. Unser Notfallteam steht bereit.

Was ist IT-Sicherheit?

IT-Sicherheit ist der Schutz Ihrer digitalen Werte. Sie hilft, die ständig wachsenden Risiken durch Cyber-Angriffe auf IT-Systeme zu minimieren, egal ob diese Bedrohungen von innen oder außen kommen. Das Ziel ist es, Schäden für Unternehmen, Behörden, Organisationen und Einzelpersonen zu verhindern oder zu reduzieren.

Sicherstellen, dass nur befugte Personen auf Informationen zugreifen können.

Gewährleisten, dass Informationen korrekt, vollständig und unverändert sind.

Sicherstellen, dass Systeme und Daten bei Bedarf zugänglich sind.

Überprüfung der Identität von Nutzern und der Echtheit von Daten.

Nachweisbarkeit von Aktionen und Transaktionen.

Schutz der Identität von Personen, wo immer möglich.

Kategorien von IT-Sicherheitsmaßnahmen

IT-Sicherheit wird durch eine Kombination aus verschiedenen IT-Sicherheitsmaßnahmen gewährleistet, die sich gegenseitig ergänzen.

Schulung der Mitarbeiter,

Sensibilisierung für Risiken.

Richtlinien, Prozesse und

Notfallpläne.

Firewalls, End-Point-Security,

Verschlüsselung, Zugriffskontrollen.

Werden Sie Teil der Community!

- Lösungen präsentieren vor einem breiten Publikum unserer Plattform

- Netzwerk erweitern und neue Kunden gewinnen

- Vertrauensvoll positionieren als Partner im Bereich IT-Sicherheit

- Passende Lösungen für Ihr Unternehmen finden

- Ratgeber & Beiträge nutzen - um sich rund um IT-Sicherheit zu informieren

- Immer aktuell bleiben zu Trends und Entwicklungen

Registrieren Sie sich kostenlos und profitieren Sie von exklusiven Inhalten, Kontakten und Ressourcen, die Ihre IT-Sicherheit unterstützen.

Über den Marktplatz und unser Mehrwert

Der Marktplatz IT-Sicherheit ist Ihr zentraler Marktplatz für umfassende IT-Sicherheitslösungen. Wir verbinden Anwenderunternehmen mit qualifizierten Anbietern und bieten wertvolle Ressourcen, um Cyber-Risiken effektiv zu minimieren. Unser Ziel ist es, gemeinsam mit Ihnen eine sicherere digitale Zukunft zu gestalten.

Werden Sie Teil unserer Community und tragen Sie aktiv dazu bei, die IT-Sicherheit in Deutschland zu stärken. Präsentieren Sie Ihre Lösungen einem breiten Publikum und finden Sie neue Kunden.