Ermittlern gelingt Schlag gegen Lumma-Infostealer.

Die Operation der Behörden führte zu einer erheblichen Störung der Infrastruktur des Lumma-Infostealers, hatte aber wahrscheinlich keine dauerhaften Auswirkungen auf den Großteil ihrer in Russland laufenden Infrastruktur.

Check Point Software Technologies analysiert die Tragweite des Lumma-Takedowns. Am 21. Mai 2025 gaben Europol, das FBI und Microsoft in Zusammenarbeit mit anderen Partnern aus dem öffentlichen und privaten Sektor eine Operation zur Zerschlagung der Aktivitäten des Infostealers Lumma bekannt. Die Malware, die als einer der produktivsten Infostealer gilt, wird über ein Malware-as-a-Service-Modell verbreitet. Lumma wird nicht nur von gewöhnlichen Cyber-Kriminellen zum Diebstahl von Anmeldedaten verwendet, sondern gehört auch zum Arsenal mehrerer bekannter Bedrohungsakteure, darunter Scattered Spider, Angry Likho und CoralRaider.

Die Abschaltung im Dark Web

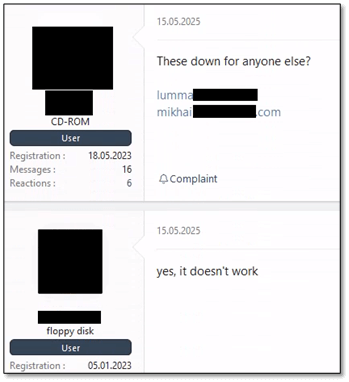

Den Berichten zufolge begann die Abschaltaktion am 15. Mai 2025. An diesem Tag überschwemmten Lumma-Kunden Dark-Web-Foren, in denen für den Stealer geworben wird, mit Beschwerden, dass sie keinen Zugriff auf die Command-and-Control-Server (C2) und Management-Dashboards der Malware hätten.

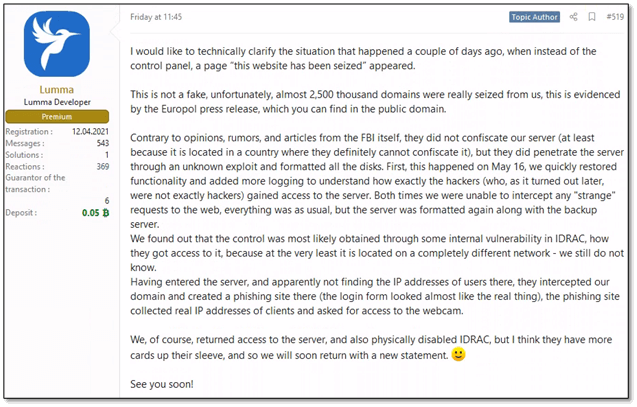

Der Entwickler von Lumma hat am Freitag, den 23. Mai 2025, öffentlich darauf reagiert. Er bestätigte, dass fast 2500 Domains von Strafverfolgungsbehörden beschlagnahmt oder gesperrt wurden.

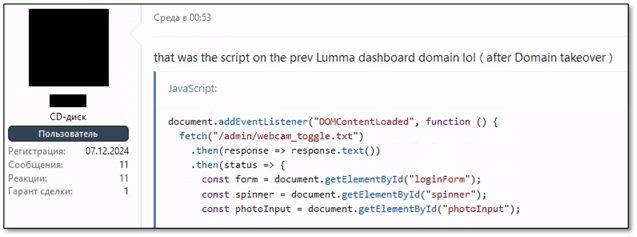

Laut dem Entwickler von Lumma konnten die Behörden den Hauptserver aufgrund seiner geografischen Lage nicht beschlagnahmen. Allerdings gelang es ihnen, diesen durch Ausnutzen einer unbekannten Schwachstelle im Integrated Dell Remote Access Controller (iDRAC) zu infiltrieren. So konnten sie den Server und seine Backups löschen. Der Entwickler hatte zwar die IP-Adressen seiner Kunden nicht protokolliert, doch die Strafverfolgungsbehörden erstellten eine Phishing-Anmeldeseite, um die Zugangsdaten und digitalen Spuren der Lumma-Kunden zu sammeln. Außerdem platzierten sie ein JavaScript-Snippet, das versuchte, auf die Web-Kameras der Kunden zuzugreifen.

Die Zukunft von Lumma

In Cybercrime-Foren gehen die Meinungen über die Zukunft des Infostealers auseinander. Einige glauben, dass die durch die Operation verursachten Schäden zur Schließung der Lumma-Dienste oder zumindest zur Einstellung des öffentlichen Bewerbens führen. Andere glauben, dass die Abschaltungsaktion keine langfristigen Auswirkungen haben wird.

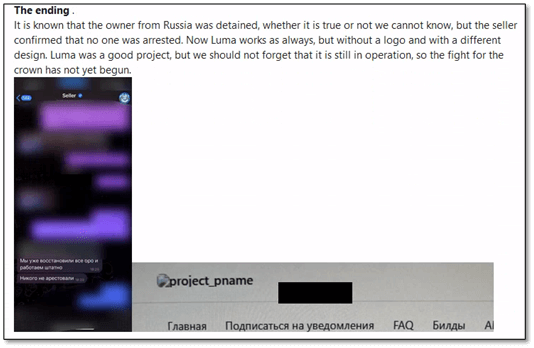

Die Entwickler von Lumma behaupten bereits, wieder betriebsbereit zu sein. Mehrere Cyber-Kriminelle veröffentlichten ihre Telegram-Unterhaltungen, in denen der Entwickler behauptete, dass niemand, der mit Lumma in Verbindung steht, verhaftet worden sei und dass „alles wiederhergestellt wurde und wir normal arbeiten“.

Darüber hinaus zeigt eine genauere Untersuchung der Infrastruktur der Malware, dass die in Russland registrierten C2-Server nicht deaktiviert wurden.

Ein weiteres Zeichen dafür, dass der Infostealer zwar außer Gefecht gesetzt, aber noch nicht ganz verschwunden ist, sind die weiterhin im Internet auftauchenden Informationen, die von kompromittierten Computern gestohlen wurden. So bot beispielsweise zwei Tage nach der Operation ein automatisierter Telegram-Bot, der von Lumma gestohlene Zugangsdaten verkauft, 95 Logs aus 41 Ländern zum Verkauf an. Am 29. Mai 2025 enthielt derselbe Bot 406 Logs, was einen stetigen Anstieg bedeutet.

Darüber hinaus enthält ein zentraler Shop für den russischen Markt, der Infostealer-Protokolle online verkauft, Daten von mit Lumma infizierten Computern nach dem Datum der Abschaltung.

Wie bei der Operation Cronos, bei der die Ransomware LockBit zerschlagen wurde, setzen Strafverfolgungsbehörden im Kampf gegen Cyber-Kriminalität häufig psychologischen Druck gegen die Täter ein, um Misstrauen unter ihnen zu säen. Die Behörden kompromittierten die Leak-Seite von LockBit und platzierten dort einen Countdown-Timer, der mit der Enthüllung der Identität des Anführers von LockBit drohte.

Bei der Operation veröffentlichten die Strafverfolgungsbehörden Nachrichten auf dem Haupt-Telegram-Kanal von Lumma, in denen sie behaupteten, dass die Administratoren und Partner bereits Informationen mit ihnen austauschten. Das JavaScript-Snippet, das in den gekaperten Panels platziert wurde und angeblich Fotos durch die Webcams der Nutzer aufnahm, kann ebenfalls als psychologischer Trick angesehen werden. Nach genauer Untersuchung des JavaScript-Codes behaupten die Hacker, dass der Code sehr einfach sei und nicht ordnungsgemäß ausgeführt werden könne.

Hintergründe zu Lumma Stealer

Lumma Stealer wurde erstmals im August 2022 identifiziert und ist derzeit im Trend. Der Infostealer wurde speziell entwickelt, um sensible Daten von kompromittierten Geräten illegal zu erlangen. Dies umfasst eine Reihe von Informationen, wie privaten Browserdaten, Browser-Erweiterungen, Konfigurationsdetails für Krypto-Wallet-Software, Wallet-Inhalte und sogar eine Grabber-Funktion, mit der ganze Dateien anhand bestimmter Muster gestohlen werden können.

Die Malware kann über Dark-Web-Foren und den offiziellen Shop erworben werden, der laut Beweisen vom Hacker Shamel betrieben wird. Die Preisstruktur umfasst eine Standardversion für 140 US-Dollar (≈123 Euro) pro Monat und eine erweiterte Version für 160 US-Dollar (≈140 Euro) pro Monat.

Lumma Stealer gilt als potentielle Bedrohung für Krypto-Nutzer und zielt auf Webbrowser, Krypto-Währungs-Wallets, 2FA-Erweiterungen und Instant-Messaging-Dienste wie Telegram ab, um wertvolle Daten zu stehlen. Die Malware verfügt außerdem über die Fähigkeit, mithilfe ihres Loader-Moduls zusätzliche Malware einzuschleusen und weitere Befehle auszuführen.

Der Stealer wurde erstmals im August 2022 identifiziert und seitdem mehrfach aktualisiert und verbessert. Da er darauf ausgelegt ist, sich der Erkennung zu entziehen, stellt er eine Herausforderung dar, wenn es darum geht, ihn auf einem kompromittierten System aufzuspüren und zu entfernen.

Trotz der erfolgreichen Operation gegen den Infostealer Lumma beobachtete Check Point Research erhebliche Bemühungen des Lumma-Entwicklers, seine Infostealer-Aktivitäten vollständig wieder aufzunehmen und seine Geschäfte wie gewohnt fortzusetzen. Über den Schaden für die technischen Fähigkeiten von Lumma hinaus stellt sich die Frage, wie groß der Schaden für die Marke und den Ruf von Lumma tatsächlich ist. Die Versuche der Strafverfolgungsbehörden, Misstrauen unter den Partnern und Kunden von Lumma zu säen, lassen sich möglicherweise nicht so leicht überwinden, wie dies in früheren Fällen zu beobachten war.

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH