Consecur Weekly Update zu Bedrohungsinfos in KW 07/2026.

In dieser Woche war laut Consecur Weekly Update ein DDoS Angriff durch AISURU/Kimwolf Botnet und ein Datenleck bei Bumble zu vermelden und es wurden zwei kritische Schwachstellen in SolarWinds Software aktiv ausgenutzt.

Zusammenfassung (TL; DR):

- Rekordverdächtiger DDoS Angriff durch AISURU/Kimwolf Botnet

- Datenleck bei Bumble

- Zwei kritische Schwachstellen in SolarWinds Software aktiv ausgenutzt

- Ransomware-Vorfall bei SmarterTools

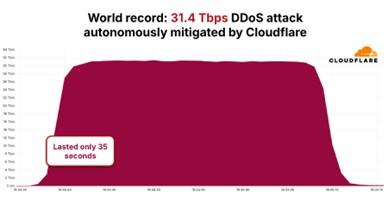

Rekordverdächtiger DDoS Angriff durch AISURU/Kimwolf Botnet: Im November 2025 blockierte Cloudflare einen DDoS-Angriff, der 35 Sekunden dauerte und einen Spitzenwert von 31,4 Terabit pro Sekunde (Tbps) erreichte, was einem neuen Rekordwert entspricht. Das geht aus dem DDoS-Bedrohungsbericht für das vierte Quartal 2025 hervor.

ch das AISURU/Kimwolf Botnetz ausgeführt, das auch für eine als „The Night Before Christmas“ bekannte Kampagne verantwortlich sein soll, die sich gegen Kunden sowie Cloudflare-Infrastruktur richtete. Diese begann am 19. Dezember, wobei Angriffe durchschnittlich 3 Milliarden Pakete pro Sekunde (Bpps), 4 Tbps und 54 Anfragen pro

Sekunde umfassten. Die maximalen Raten erreichten 9 Bpps, 24 Tbps und 205 Mrps.

AISURU/Kimwolf umfasst mehr als zwei Millionen kompromittierte Android-Geräte, überwiegend Fernseher, die beispielsweise über Tunneling durch private Proxy-Netzwerke wie IPIDEA kommunizieren.

Im vergangenen Jahr nahmen DDoS-Angriffe um 121 Prozent zu bei einem Durchschnitt von 5.376 automatisch abgewehrten Angriffen pro Stunde. Die Gesamtzahl der DDoS-Angriffe hat sich mit 47,1 Millionen mehr als verdoppelte.

Datenleck bei Bumble: Nachdem zuletzt Pornhub Opfer einer Datenexfiltration wurde, erschien am 29. Januar auch Bumble auf der Leak-Seite der Hackergruppe „ShinyHunters“.

Nach Informationen von Cybernews soll der Datensatz unter anderem Geschäftsabläufe sowie personenbezogene Daten von Mitarbeitern enthalten, von denen 30 GB als Beweis hochgeladen wurden. Die Informationen sollen aus genutzten Cloud-Diensten wie Slack und Google Drive stammen, wobei unklar ist, ob es sich dabei um die vollständigen Daten oder lediglich um eine Stichprobe handelt. Bumble bestätigte unterdessen einen Phishing-Vorfall über ein Auftragnehmer-Konto mit begrenzten Rechten und betont, dass weder Mitglieder-Datenbank noch Profile, Nachrichten oder Nutzerkonten kompromittiert wurden. Laut Analyse des veröffentlichten Samples sind u. A. Geschäftsabläufe sowie personenbezogene Daten von Mitarbeitern enthalten. Allerdings sollen auch Benutzer-IDs, Sitzungs-IDs und Cookies gefunden worden sein. Nutzern der Dating-App wird empfohlen, ihr Passwort zu ändern und Zwei-Faktor-Authentifizierung (2FA) zu aktivieren.

Was jetzt zu tun ist:

- Passwörter ändern

- 2FA aktivieren

- auf verdächtige Kontoaktivitäten achten

Zwei kritische Schwachstellen in SolarWinds Software aktiv ausgenutzt: Nachdem die US-Behörde CISA zuletzt eine kritische Schwachstelle in der SolarWinds Management Software Web Help Desk (WHD) in ihren „Known Exploited Vulnerabilities“-Katalog (KEV) aufgenommen hatte, verdichten sich die Hinweise auf eine Kampagne, die bereits am 16. Januar begann.

Nach Informationen von Huntress Security sollen dabei sowohl CVE-2025-40551 als auch CVE-2025-26399 genutzt werden. Bei letzterer handelt es sich um eine Schwachstelle in der AjaxProxy-Komponente, die aus der Ferne und ohne Authentifizierung ausgenutzt werden kann und die anschließende Ausführung von Schadcode ermöglicht. Im Anschluss setzen Angreifer häufig auf legitime Tools zur Tarnung. In beobachteten Fällen wurde die Remote-Management-Software Zoho zusammen mit Cloudflare-Tunneln für Persistenz sowie das DFIR-Tool Velociraptor für command and control (C2) nachgeladen.

Administratoren wird empfohlen, WHD umgehend zu patchen, öffentlichen Internetzugang zu den Admin-Schnittstellen zu entfernen und Anmeldedaten zurückzusetzen.

Was jetzt zu tun ist:

- Umgehend patchen

- Öffentlichen Zugang beschränken

- Passwörter ändern

- auf mögliche Kompromittierung prüfen

Ransomware-Vorfall bei SmarterTools: Nachdem SmarterTools einen Sicherheitsvorfall bestätigte, steht als Ursache eine kompromittierte SmarterMail-VM im Mittelpunkt, die intern betrieben, aber nicht mehr aktualisiert wurde. Der Einstieg erfolgte am 29. Januar 2026 über einen Authentication-Bypass in SmarterMail.

Die Schwachstelle ermöglichte den Angreifern, Admin-Konten zu übernehmen. Dabei bewegten sich die Täter seitlich über Active Directory, installierten Tools wie SimpleHelp und warteten üblicherweise mehrere Tage, bevor die Verschlüsselungsphase gestartet wurde. SmarterTools gibt an, dass Schutzmechanismen wie Endpoint-Security eine vollständige Verschlüsselung verhinderten und Systeme aus Backups wiederhergestellt wurden. Administratoren wird empfohlen, umgehend ein Update durchzuführen.

Was jetzt zu tun ist: Umgehend patchen

ConSecur GmbH

ConSecur GmbH