AppSheet: Phishing-Kampagne tarnt sich als Meta

Seit März 2025 hat das Team von Knowbe4 einen Anstieg von Phishing-Angriffen beobachtet, die die AppSheet-Plattform von Google ausnutzen, um eine sehr gezielte und ausgeklügelte Kampagne zu starten.

Dabei geben sich die Angreifer als der Social-Media-Plattformriese Meta aus. Die Angreifer nutzen dabei hochmoderne Taktiken wie polymorphe Identifikatoren, fortschrittliche Man-in-the-Middle-Proxy-Mechanismen und Techniken zur Umgehung der Multi-Faktor-Authentifizierung. So können sie Anmeldedaten und Codes für die Zwei-Faktor-Authentifizierung (2FA) abgreifen und erhalten Echtzeit-Zugang zu Social-Media-Konten.

Der größte Anstieg seit März ereignete sich am 20. April 2025: 10,88 Prozent aller globalen Phishing-E-Mails, die von KnowBe4 Defend identifiziert und neutralisiert wurden, wurden von AppSheet gesendet. Davon gaben sich 98,23 Prozent als Meta und die restlichen 1,77 Prozent als PayPal aus.

Überblick über die Phishing-Kampagne

Alle in dieser Kampagne analysierten Angriffe wurden von KnowBe4 Defend identifiziert und neutralisiert. Das Threat-Labs-Team führte weitere Untersuchungen durch.

Die Angreifer nutzten AppSheet, eine vertrauenswürdige Google-Plattform, und deren Workflow-Automatisierung, um großflächig Phishing-E-Mails zu versenden. Diese E-Mails stammten von der legitimen Domain [email protected] und konnten so Microsoft- sowie Secure-Email-Gateways (SEGs), die auf Domain-Reputation und Authentifizierungsprüfungen (SPF, DKIM, DMARC) angewiesen sind, umgehen.

In dieser Kampagne wurde nicht nur eine legitime Domain genutzt, sondern es wurde sich auch als Meta (Facebook) ausgegeben. Es wurden gefälschte Markennamen und dringliche Formulierungen – wie z. B. Warnungen vor der Kontolöschung – verwendet, um die Empfänger zum sofortigen Handeln zu bewegen. Die Verwendung einer vertrauenswürdigen Marke wie Meta verringert das Misstrauen und erhöht das Engagement der Benutzer, sodass die Phishing-E-Mails und die anschließende Website zum Sammeln von Anmeldeinformationen glaubwürdiger erscheinen.

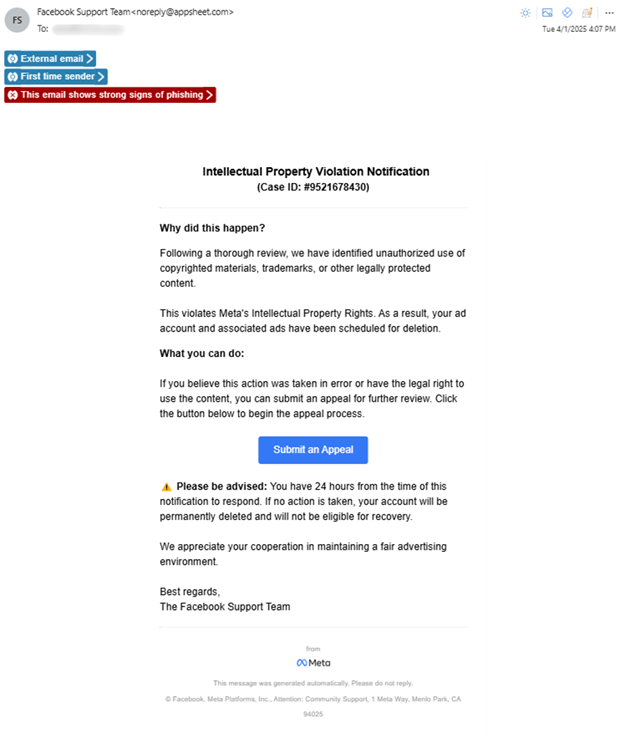

Beispiel einer über AppSheet versandten Phishing-E-Mail

Schritt 1: Die erste Phishing-E-Mail

Das obige Beispiel ist eine Phishing-E-Mail, die über AppSheet versendet wird und vorgibt, von Meta zu stammen. Die E-Mail gibt sich als Nachricht vom „Facebook Support Team“ aus und nutzt den legitimen Absender von AppSheet address-[email protected], um gängige E-Mail-Authentifizierungsprotokolle wie SPF, DKIM und DMARC zu umgehen.

Die Phishing-E-Mail ahmt das Branding von Meta nach, einschließlich einer überzeugenden E-Mail-Signatur, um authentisch zu erscheinen, obwohl alle Links in der Fußzeile nicht funktionieren.

Darüber hinaus setzt die Kampagne stark auf Social-Engineering-Taktiken, um die Empfänger dazu zu bringen, auf einen bösartigen Link zu klicken, der als Schaltfläche „Beschwerde einreichen“ dargestellt wird.

In der E-Mail wird fälschlicherweise behauptet, dass das Social-Media-Konto des Empfängers aufgrund eines Verstoßes zur Löschung vorgesehen ist. Dabei wird eine emotionale Sprache verwendet und eine knappe Frist von 24 Stunden gesetzt, um ein Gefühl der Dringlichkeit zu erzeugen. Betreffzeilen wie „Die Verletzung von Rechten an geistigem Eigentum hat dazu geführt, dass Ihr Konto gelöscht wird“ sollen Angst schüren und die Wahrscheinlichkeit einer Nutzerinteraktion erhöhen.

Um die Erkennung zu umgehen und Abhilfe zu erschweren, nutzen die Angreifer die Funktionen von AppSheet zur Generierung eindeutiger IDs. Diese werden als Case IDs im Text der E-Mail angezeigt. Das Vorhandensein eindeutiger, sich ständig verändernder Identifikatoren in jeder Phishing-E-Mail stellt sicher, dass sich jede Nachricht geringfügig unterscheidet. Dadurch können herkömmliche Erkennungssysteme, die sich auf statische Indikatoren wie Hashes oder bekannte bösartige URLs verlassen, umgangen werden. Dies stellt auch eine Herausforderung für IT-Teams dar, da das Fehlen einheitlicher Identifikatoren eine weitreichende Abhilfe und Filterung erheblich erschwert.

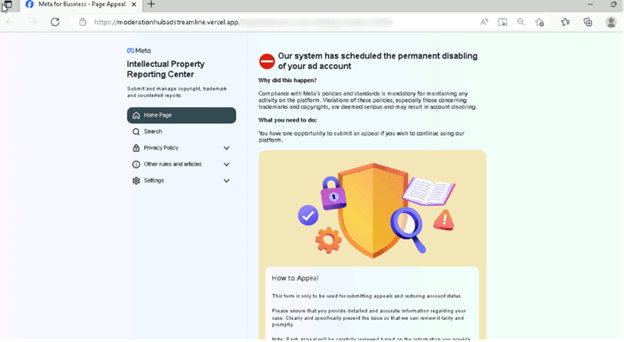

Schritt 2: Sammeln von Zugangsdaten

Klickt der Empfänger auf den Link in der Phishing-E-Mail, wird er auf eine ausgeklügelte Website weitergeleitet, um seine Anmeldedaten und 2FA-Codes zu stehlen. Die Seite zeigt zunächst ein animiertes Meta-Logo und weist ein sehr detailliertes Design auf, das die legitime Facebook-Benutzeroberfläche imitiert, um das Misstrauen des Empfängers zu verringern. Sobald die Seite vollständig geladen ist, behauptet sie fälschlicherweise, dass das Konto des Nutzers von der Löschung bedroht sei, und bietet die Möglichkeit, Einspruch einzulegen.

Die Website wird auf der Plattform Vercel gehostet, die für das Hosting moderner Webanwendungen bekannt ist und somit als seriös gilt. Durch diese strategische Entscheidung wird die Glaubwürdigkeit der Website erhöht und der bösartige Link kann viele herkömmliche URL-Reputationsprüfungen umgehen.

Um die Effektivität des Angriffs zu maximieren und den erfolgreichen Diebstahl von Zugangsdaten sicherzustellen, wendet die Phishing-Website mehrere fortschrittliche Taktiken an.

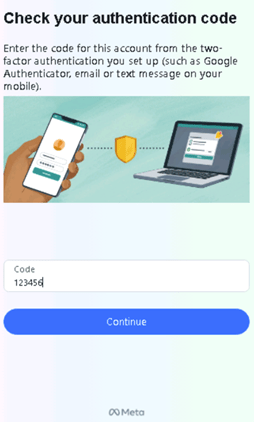

Eine dieser Methoden ist die doppelte Aufforderung zur Eingabe von Anmeldedaten. Nachdem der Benutzer sein Passwort und seinen 2FA-Code eingegeben hat, behauptet die Website fälschlicherweise, dass der erste Versuch falsch war, und fordert den Benutzer auf, es erneut zu versuchen.

Dies hat mehrere Zwecke: Zum einen erhöht es die Wahrscheinlichkeit, dass korrekte Informationen erfasst werden, indem es Benutzer dazu ermutigt, Daten, von denen sie glauben, dass sie sich vertippt haben, erneut einzugeben. Zum anderen stiftet es Verwirrung und erzeugt ein Gefühl der Dringlichkeit, wodurch die Fähigkeit des Opfers, kritisch zu denken, verringert wird. Darüber hinaus sorgt es für Datenredundanz, sodass der Angreifer die Eingaben vergleichen und die Gültigkeit der Anmeldedaten bestätigen kann, bevor er sie verwendet.

Darüber hinaus scheint die Phishing-Website als Man-in-the-Middle-Proxy zu fungieren. Wenn der Benutzer seine Anmeldeinformationen und den 2FA-Code eingibt, leitet die Website diese Daten sofort und in Echtzeit an den legitimen Dienst, beispielsweise Facebook, weiter. Auf diese Weise kann der Angreifer die Sitzung entführen, ein gültiges Sitzungs-Token erhalten und die Zwei-Faktor-Authentifizierung umgehen, wodurch er sofortigen Zugriff auf das Benutzerkonto erhält.

AppSheet und Erkennung von Phishing-Bedrohungen

Die Ausnutzung von AppSheet ist Teil eines umfassenderen Trends, bei dem legitime Dienste genutzt werden, um herkömmliche E-Mail-Sicherheitserkennungen zu umgehen. Dieses Muster hat das Threat-Labs-Team in jüngeren Analysen anderer Dienste wie Microsoft, Google, QuickBooks und Telegram beobachtet.

In Kombination mit ausgeklügelten Imitations-, Man-in-the-Middle- und Social-Engineering-Techniken macht diese Taktik die Kampagne sehr fortschrittlich und ermöglicht es, die in Microsoft 365 und SEGs eingesetzten Erkennungstechnologien zu umgehen. Deshalb wenden sich viele Unternehmen integrierten Cloud-E-Mail-Sicherheitsprodukten (wie KnowBe4 Defend) zu. Diese nutzen KI, um fortschrittliche Phishing-Bedrohungen zu erkennen und Mitarbeiter daran zu hindern, mit bösartigen Hyperlinks und Anhängen zu interagieren. Darüber hinaus werden die Mitarbeiter durch bedrohungsbasierte Sensibilisierung und Schulung über die Phishing-Angriffe aufgeklärt, mit denen sie am ehesten konfrontiert werden. Ein Beispiel hierfür ist die Umwandlung echter Phishing-E-Mails in Schulungssimulationen.