DDoS-Attacken und „Nuisance Attacks“: Cybercrime im steten Wandel.

Die Bedrohungslage durch DDoS-Attacken eskaliert. So verzeichnete Link11 im ersten Halbjahr 2025 einen Anstieg der Attacken um 225 Prozent. Die Angreifer setzen dabei auf Terabit-Volumen, mehrtägige Kampagnen und neue Taktiken. Besonders kritisch ist, dass politische Gruppen Angriffe gezielt entlang geopolitischer Ereignisse inszenieren – und Unternehmen sind darauf kaum vorbereitet.

Zusammenfassung (TL; DR):

- Alarmierend ist der Anstieg großvolumiger Backbone-Angriffe

- Es wächst eine neue Bedrohungskategorie: die sogenannten Nuisance Attacks

- Parallel dazu stieg die Zahl politisch motivierter Attacken deutlich an

Die DDoS-Lage 2025

Die Dimensionen sind beispiellos. So registrierte Link11 im ersten Halbjahr 2025 im eigenen Netzwerk eine Zunahme der DDoS-Attacken um 225 Prozent gegenüber dem Vorjahreszeitraum. Das bedeutet, dass es mehr als dreimal so viele Angriffe gab wie noch Anfang 2024.

Doch nicht nur die Menge, sondern auch die Qualität der Attacken hat sich verändert: Von massiver Gewalt im Terabit-Bereich bis hin zu subtilen Mini-Attacken, die unbemerkt Systeme schwächen, ist alles dabei.

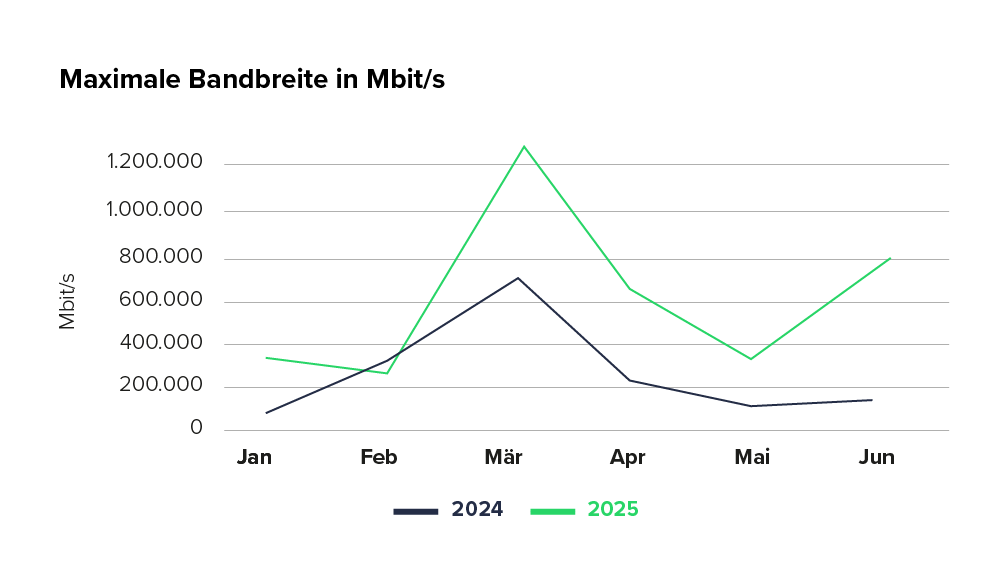

ISP-Killer im Terabit-Bereich

Besonders alarmierend ist der Anstieg großvolumiger Backbone-Angriffe, die wir „ISP-Killer“ genannt haben. Diese stiegen um 143 Prozent und bedrohen nicht nur einzelne Server oder Websites, sondern die Uplink-Kapazität ganzer Internetprovider und Rechenzentren. Mit Spitzenwerten von über 1,2 Tbit/s können solche Attacken selbst robuste Infrastrukturen lahmlegen. Im Gegensatz zu Website-Killern sind hier gleich mehrere Kundennetze und Dienste gleichzeitig betroffen, was hohe Ausfallkosten für alle Beteiligten nach sich zieht.

Website-Killer und „Störattacken“

Während klassische Angriffe auf Websites oder einzelne Server in ihrer Häufigkeit konstant geblieben sind, wächst eine neue Bedrohungskategorie: die sogenannten Nuisance Attacks. Sie bewegen sich oft unterhalb der automatischen Abwehrschwellen und sind nicht darauf ausgelegt, ganze Systeme lahmzulegen. Stattdessen erzeugen sie spürbare Störungen: Latenz, Paketverluste, instabile Verbindungen. Angreifer nutzen diese Taktik gezielt, um Unternehmen Kosten zu verursachen, ihre Aufmerksamkeit zu binden oder größere Attacken vorzubereiten.

Von Blitzattacken zu Dauerfeuer

Noch im Jahr 2024 waren die Angriffe oft „Turboattacken“: Sie waren kurz, intensiv und endeten abrupt. Im ersten Halbjahr 2025 änderte sich das Bild: Die Angriffe dauerten länger, waren besser koordiniert und es wurde häufiger die Angriffstaktik gewechselt. Die längste dokumentierte Attacke hielt mehr als acht Tage am Stück an – ein Rekord. Solche Dauerfeuer stellen Abwehrsysteme vor enorme Herausforderungen, da nicht nur Skalierbarkeit, sondern auch Ausdauer gefragt ist.

Datenflut in Rekordhöhe

Das kumulierte Angriffsvolumen wuchs von 110 Terabyte im ersten Halbjahr 2024 auf 438 Terabyte in den ersten sechs Monaten des Jahres 2025. Um diese Zahl greifbar zu machen: Sie entspricht sieben Jahren Netflix-Streaming in 4K, 1.700 Jahren Hörbuchwiedergabe oder 93 Millionen MP3-Songs – genug Musik für ein halbes Jahrtausend ohne Wiederholung.

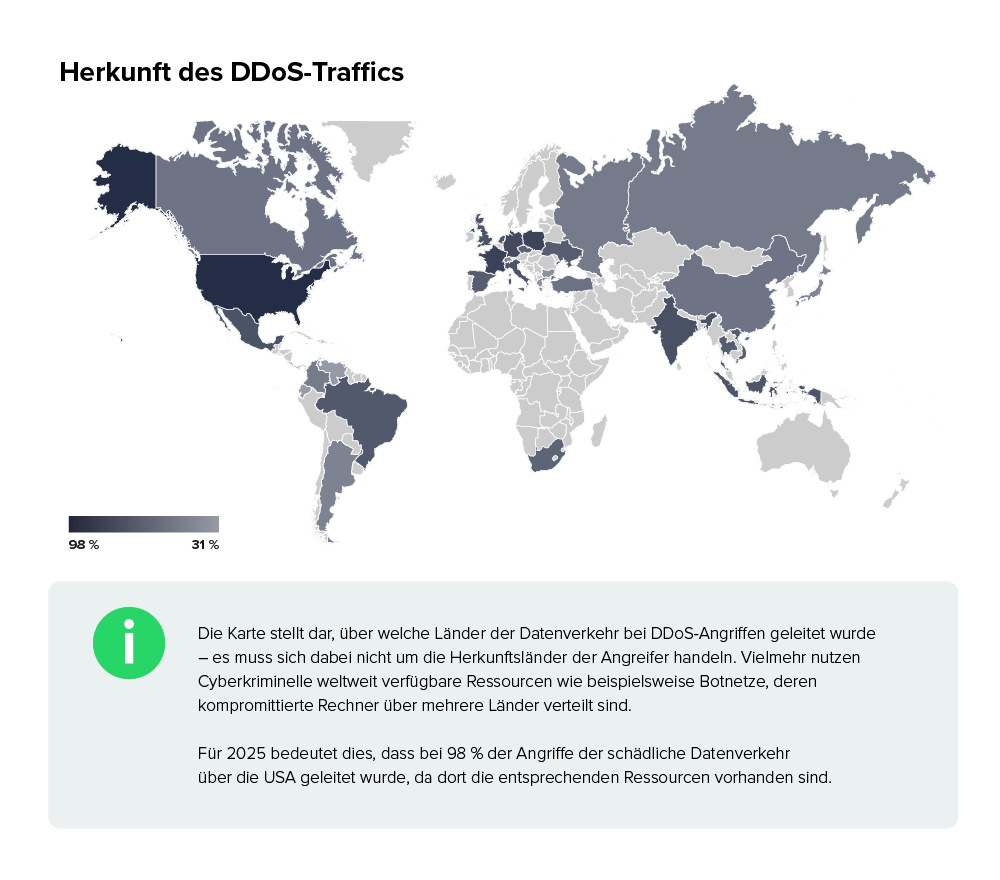

Politische Hacker im Einsatz

Parallel dazu stieg die Zahl politisch motivierter Attacken deutlich an. Besonders die prorussische Gruppe NoName057(16) fiel durch langanhaltende Wellen auf, die gezielt deutsche Ziele trafen, darunter Landesbanken, Energieversorger und Stadtverwaltungen. Weitere Gruppen wie Dark Storm oder Mr. Hamza folgten. Auffällig war, dass die Angriffe oft in direktem zeitlichen Zusammenhang mit geopolitischen Ereignissen standen, etwa der Münchner Sicherheitskonferenz oder der deutschen Ankündigung neuer Waffenlieferungen an die Ukraine.

Neue Qualität: Layer-7-DDoS

Nicht alle Angriffe setzen auf eine schiere Datenflut. Zunehmend kommen auch Layer-7-Attacken hinzu, die die Anwendungsebene gezielt treffen. Anstelle von Gigabit-Volumen nutzen Angreifer hierfür legitime HTTP-Anfragen, um die Backend-Ressourcen gezielt auszunutzen. Ein dokumentierter Fall aus dem April 2025 verdeutlicht diese Taktik: Mit 20.000 Anfragen pro Minute wirkten die Attacken auf den ersten Blick harmlos, doch Websites können auch durch solche vermeintlich harmlosen, gut getarnten Angriffe nicht erreichbar sein. Für Unternehmen wird klar: Klassische Abwehrmaßnahmen gegen Volumenangriffe reichen nicht mehr aus. Smarte WAAP-Lösungen (Web Application and API Protection) werden unerlässlich.

Neue Zielscheiben: Verteidigung, Logistik, E-Commerce

Auch die Auswahl der Angriffsziele verändert sich. Laut den Analysen von Link11 haben Attacken auf Verteidigungsinstitutionen, Logistikunternehmen und E-Commerce-Anbieter stark zugenommen. Damit rücken Sektoren ins Visier, die eine hohe Hebelwirkung entfalten, da sie unmittelbare Auswirkungen auf Versorgungsketten und digitale Dienstleistungen haben.

Globale Analysen unterstreichen die Dramatik

Die Ergebnisse decken sich mit internationalen Studien. So zeigt der IBM X-Force Threat Intelligence Index 2025, dass sich bereits im Jahr 2024 70 Prozent aller Angriffe gegen kritische Infrastrukturen richteten. Langsame Patch-Zyklen und veraltete Technologien erhöhen die Anfälligkeit. In seinem „Global Digital Trust Insights 2025“ kommt PwC zu dem Schluss, dass zwei Drittel der Unternehmen auf diese Bedrohungen kaum vorbereitet sind und nur 2 Prozent eine durchgängige Cyber-Resilienz etabliert haben. Gleichzeitig liegen die Kosten eines Vorfalls im Durchschnitt bei über 3,3 Millionen US-Dollar.

Crime-as-a-Service: Professionalisierung der Angreifer

Ein weiterer Treiber ist die Kommerzialisierung. Angriffe lassen sich heute als Dienstleistung mieten, beispielsweise DDoS-as-a-Service. Botnetze werden im Darknet gehandelt und durch KI-gestützte Tools ergänzt, die Taktiken automatisieren. Das World Economic Forum nennt diese Professionalisierung in seinem „Global Cybersecurity Outlook 2025“ einen der zentralen Risikofaktoren für die kommenden Jahre.

Fazit: Mehr Angriffe, längere Dauer, neue Taktiken

Die DDoS-Lage im Jahr 2025 markiert neue Rekordwerte. Die Angriffe sind größer, vielseitiger und strategisch besser orchestriert. Sie treffen nicht nur Websites oder einzelne Server, sondern bedrohen die Stabilität ganzer Infrastrukturen. Für Unternehmen und Provider bedeutet das: Cyber-Resilienz ist keine Zukunftsangelegenheit mehr, sondern eine akute Pflicht. Abwehrsysteme müssen skalierbar, automatisiert und anpassungsfähig sein – sowohl im Terabit-Bereich als auch bei präzisen Layer-7-Angriffen. Nur so lassen sich die wachsenden Risiken beherrschen.

Link11 GmbH

Link11 GmbH