EUSurvey für Phishing missbraucht.

Das KnowBe4 Threat Lab identifizierte zwischen dem 5. und 7. Mai 2025 eine Phishing-Kampagne, die von Accounts ausging, die über den legitimen Dienst „EUSurvey“ erstellt wurden. Obwohl es sich um eine gezielte Kampagne mit einem im Vergleich zu anderen vom Team identifizierten Kampagnen geringeren Umfang handelte, wurde eine Kombination ausgeklügelter Techniken eingesetzt, die es wert ist, hervorgehoben zu werden.

Dieser Angriff zeigt, wie Phishing-E-Mails, die scheinbar von offiziellen Stellen wie der EU stammen, bei den Empfängern ein falsches Vertrauen erwecken können. Diese vermeintliche Legitimität senkt die Wachsamkeit der Empfänger und erhöht die Wahrscheinlichkeit, dass sie mit der E-Mail interagieren. Die mit der EU verbundene Umfrageplattform wurde für eine ausgeklügelte Kampagne zum Sammeln von Anmeldeinformationen missbraucht.

EUSurvey ist eine legitime Plattform, die es EU- und Nicht-EU-Institutionen ermöglicht, Umfragen einfach zu erstellen und zu personalisieren. Im Rahmen dieser Kampagne haben der oder die Angreifer eine bösartige Payload in eine E-Mail mit einer Umfrage-Benachrichtigung eingebettet. Da die E-Mail von einer legitimen Domain stammte, konnte sie die standardmäßigen E-Mail-Authentifizierungsprotokolle SPF, DKIM und DMARC umgehen.

Mithilfe von polymorphen Hyperlinks zur Verschleierung der Payload wird der Empfänger auf eine Website zum Abfangen von Anmeldeinformationen geleitet. Dort versuchen die Angreifer, die Anmeldeinformationen zu stehlen und sich so unbefugten Zugriff auf sensible Systeme oder Daten zu verschaffen.

Beispiel eines EUSurvey-Phishing-Angriffs

Die Cyberkriminellen erstellten einen Account bei EUSurvey. Dadurch war es ihnen möglich, ihre Phishing-E-Mails über die legitime Domain [email protected] zu versenden. Auf diese Weise konnten sie herkömmliche E-Mail-Authentifizierungsprotokolle wie SPF, DKIM und DMARC umgehen. Diese Protokolle überprüfen in erster Linie die Autorisierung des Absenders und die Integrität der E-Mail während der Übertragung. Da die E-Mail von einem rechtmäßig autorisierten Server stammte und während der Zustellung nicht verändert wurde, wurden diese Prüfungen bestanden. Somit konnte der Angriff der anfänglichen Erkennung durch native Sicherheitssysteme und sichere E-Mail-Gateways (SEGs) leichter entgehen. Zwar könnte die hohe Domain-Reputation des legitimen Dienstes dazu beigetragen haben, dass die E-Mail die traditionellen Erkennungssysteme umging, jedoch ist es wichtig zu wissen, dass die Domain-Reputation kein direkter Bestandteil dieser traditionellen Authentifizierungsprotokolle ist.

Im folgenden Screenshot sehen Sie die obere Hälfte der Phishing-E-Mail. In diesem bösartigen Teil hat der Angreifer einen polymorphen Hyperlink eingeschmuggelt. Da jede E-Mail eine eindeutige URL enthält, erschwert dieses polymorphe Design die Erkennung des Angriffs durch herkömmliche Sicherheitslösungen wie SEGs erheblich. SEGs verlassen sich in der Regel auf reputations- und signaturbasierte Erkennung. Dabei werden bekannte bösartige Links identifiziert, die in Blocklisten aufgeführt sind. Bei polymorphen Links hat das Blockieren einer URL jedoch wenig Wirkung, da in der nächsten E-Mail ein neuer, eindeutiger Link verwendet wird.

Der Angreifer nutzt Social Engineering, indem er im Text der E-Mail auf „INV REMIT“ verweist – ein Begriff, der üblicherweise mit „Rechnungsüberweisung“ in Verbindung gebracht wird –, um zu suggerieren, dass die E-Mail finanzieller Natur ist. Durch die Aufforderung, auf den Link zu klicken, um die Details dieser vermeintlichen Überweisung anzuzeigen, erhöht der Angreifer die Wahrscheinlichkeit, dass der Empfänger reagiert. Denn Nachrichten, die Zahlungen oder Finanzdokumente beinhalten, erhalten in der Regel schnell Aufmerksamkeit und es werden umgehend Handlungen eingeleitet – vor allem, wenn sie aussehen, als kämen sie von einer EU-Institution.

Der versteckte, legitime Text

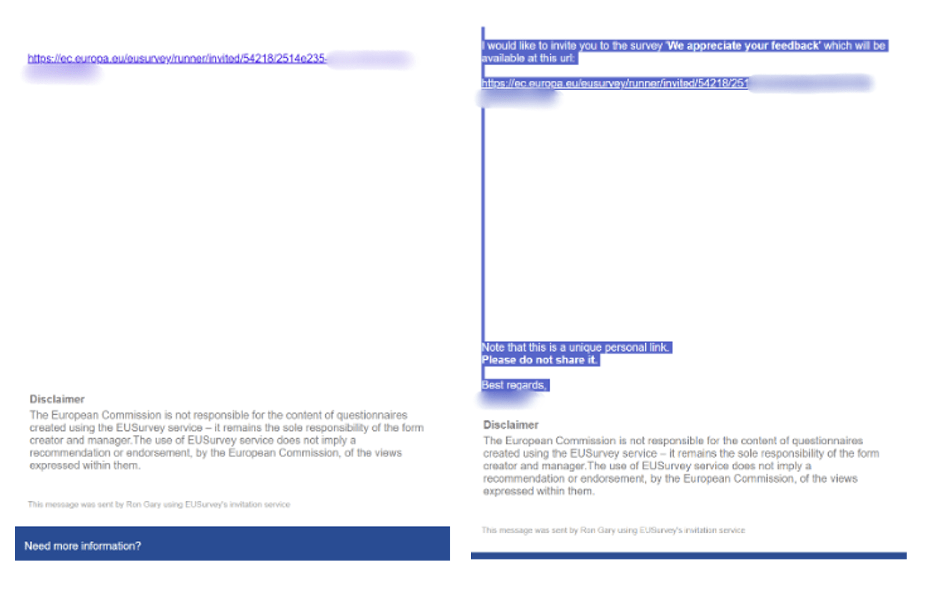

Es gibt jedoch noch eine zweite Hälfte des Angriffs. Da die Nutzlast über einen legitimen Dienst eingeschleust wurde, ist der ursprüngliche Text in der E-Mail immer noch vorhanden – er wurde lediglich vor einem weißen Hintergrund weiß eingefärbt. Der nächste Screenshot zeigt, was der Empfänger sehen würde, wenn er nach unten scrollt (links), und was, wenn er den weißen Bereich hervorhebt (rechts).

Um einige der legitimen Inhalte auf den ersten Blick weniger sichtbar zu machen, änderte der Angreifer die Textfarbe. Durch diese Taktik wird die Wahrscheinlichkeit verringert, dass die Empfänger mehrere Umfrageeinladungen oder verdächtige Links bemerken. Die Farbe des legitimen EUSurvey-Hyperlinks konnte jedoch nicht geändert werden, da er als Standard-Hyperlink formatiert ist und somit weiterhin deutlich sichtbar bleibt. Dieser Link führt zu einer einfachen Feedback-Umfrage. Dadurch kann die Phishing-E-Mail herkömmliche Erkennungstools umgehen, da weniger ausgefeilte Link-Scanner möglicherweise nur den harmlosen Umfrage-Link erkennen und die Nachricht als nicht bösartig einstufen.