Whisper 2FA: Neues, getarntes Phishing-Kit zielt auf Microsoft 365 ab.

Die Bedrohungsanalysten von Barracuda beobachten dieses neue und sich rasant weiterentwickelnde PhaaS-Kit seit Juli 2025. Allein im vergangenen Monat registrierte Barracuda fast eine Million Whisper 2FA-Angriffe auf Konten im Rahmen von mehreren groß angelegten Phishing-Kampagnen. Damit ist Whisper 2FA nach Tycoon und EvilProxy das am dritthäufigsten genutzte PhaaS-Kit.

Zusammenfassung (TL; DR):

- Neuer PhaaS-Kit (Whisper 2FA) stiehlt Anmeldedaten und Authentifizierungs-Token von Microsoft 365-Nutzern

- Phishing-Kits haben sich von einfachen Tools zum Stehlen von Anmeldedaten zu komplexen, vollwertigen Angriffsplattformenentwickelt

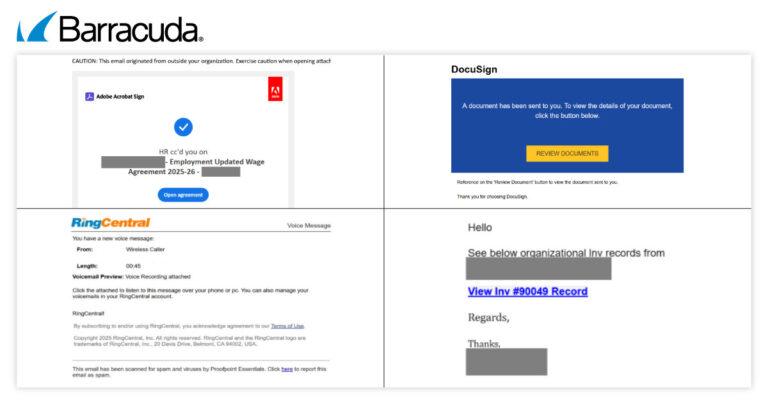

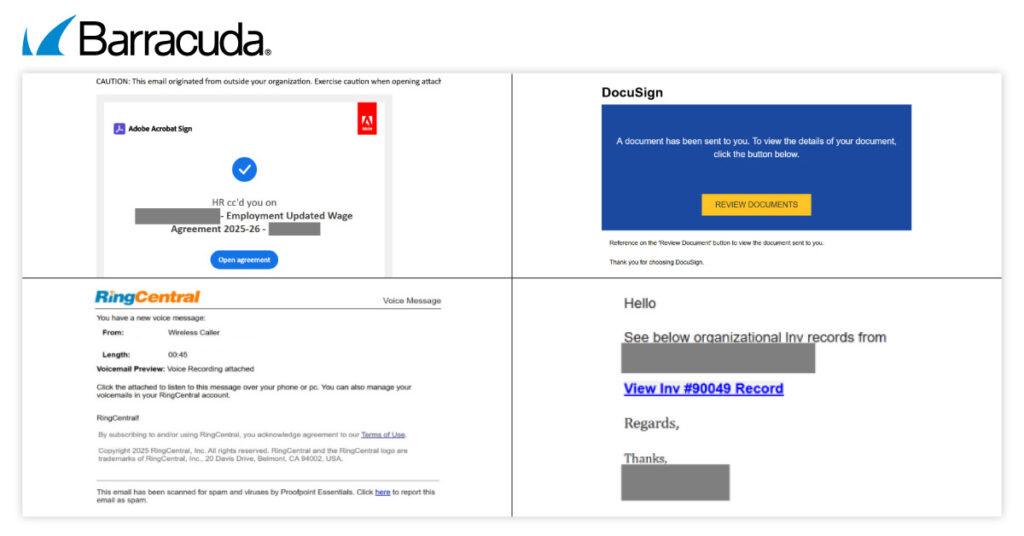

Ein neuartiges, getarntes und hartnäckiges PhaaS-Kit stiehlt Anmeldedaten und Authentifizierungs-Token von Microsoft 365-Nutzern, wie eine aktuelle Analyse von Barracuda zeigt. Die Bedrohungsanalysten von Barracuda beobachten dieses neue und sich rasant weiterentwickelnde PhaaS-Kit seit Juli 2025 und haben es „Whisper 2FA“ getauft. Im vergangenen Monat hat Barracuda fast eine Million Whisper 2FA-Angriffe auf Konten im Rahmen von mehreren groß angelegten Phishing-Kampagnen identifiziert. Damit ist Whisper 2FA nach Tycoon und EvilProxy das am dritthäufigsten genutzte PhaaS-Kit.

Die technische Analyse durch die Barracuda-Experten zeigt, dass das PhaaS-Kit sowohl technisch ausgereift als auch flexibel in seiner Funktionsweise ist. Die innovativen Funktionen des Kits umfassen kontinuierliche Schleifen zum Stehlen von Authentifizierungs-Token, mehrere Tarnungsebenen und ausgefeilte Verschleierungstaktiken, um eine Analyse des schädlichen Codes und der gestohlenen Daten zu verhindern. Whisper 2FA entwickelt sich zudem rasant weiter und stellt damit eine signifikante Bedrohung für Unternehmen dar.

Die wichtigsten Merkmale von Whisper 2FA

- Kontinuierliche Schleifen zum Stehlen von Anmeldedaten: Whisper 2FA kann den Diebstahl von Anmeldedaten für ein Konto so lange versuchen, bis dieser erfolgreich ist und die Angreifer ein funktionierendes Multi-Faktor-Authentifizierungs-Token (MFA) erhalten. Für Sicherheitsverantwortliche bedeutet dies, dass selbst abgelaufene oder falsche Tokens den Angriff nicht stoppen, da das Phishing-Kit das Opfer so lange auffordert, seine Daten erneut einzugeben und ein neues Token anzufordern, bis die Angreifer ein funktionierendes Token erhalten haben. Whisper 2FA wurde zudem so konzipiert, dass es sich an jede MFA-Methode anpassen kann, mit dem das Konto des potenziellen Opfers gesichert wird.

- Ausgefeilte Verschleierungstaktiken, um Erkennung und Analyse zu verhindern: Diese Taktiken umfassen mehrere Tarnungsebenen, wie beispielsweise das Chiffrieren und Verschlüsseln von schädlichem Code, das Setzen von Fallen für Analyse-Tools und das Blockieren gängiger Tastaturkürzel, die zur Überprüfung verwendet werden. Dies erschwert es Sicherheitsforschern und -tools, die Aktivitäten zu analysieren und verdächtige oder schädliche Aktivitäten automatisch zu erkennen.

- Ein flexibles Phishing-Formular: Das Phishing-Formular sendet alle vom Opfer eingegebenen Daten an den Angreifer, unabhängig davon, welche Schaltfläche das Opfer anklickt. Die Daten werden dabei sofort verschlüsselt, sodass es für Sicherheitsverantwortliche schwierig ist, zu erkennen, dass Anmeldedaten gestohlen wurden.

Verbindung stehen. (Bild: @Barracuda)

Whisper 2FA entwickelt sich rasant weiter, sowohl hinsichtlich seiner technischen Komplexität als auch in Bezug auf die von dem Kit verwendeten Methoden, um eine Erkennung zu verhindern. Die Analyse durch Barracuda zeigt, dass frühere Varianten des Kits Textkommentare enthielten, die von den Entwicklern hinzugefügt wurden, ebenso wie einige Verschleierungs- und Anti-Analysetaktiken, die hauptsächlich darauf abzielen, das Rechtsklick-Kontextmenü zu deaktivieren, dass bei der Code-Überprüfung verwendet wird.

Die neuesten, von Barracuda beobachteten Varianten enthalten keine solchen Kommentare. Außerdem weisen sie eine umfassendere und mehrschichtige Tarnung auf, ebenso wie neue Schutzmaßnahmen, um eine Analyse oder Manipulation des Kits zu erschweren. Dazu gehören Tricks zum Erkennen und Blockieren von Debugging-Tools, zum Deaktivieren von üblicherweise von Entwicklern genutzten Verknüpfungen sowie um Überprüfungs-Tools zum Absturz zu bringen. Diese Variante ermöglicht Angreifern auch die Validierung von Authentifizierungs-Tokens in Echtzeit über ein Befehls- und Kontrollsystem.

„Die Merkmale und Funktionen verdeutlichen noch einmal, wie sich Phishing-Kits von einfachen Tools zum Stehlen von Anmeldedaten zu komplexen, vollwertigen Angriffsplattformen entwickelt haben“, sagt Saravanan Mohankumar, Manager im Threat Analysis-Team bei Barracuda. „Durch eine Kombination von Echtzeit-MFA-Abfangtechniken, mehrschichtiger Tarnung und Anti-Analysetaktiken erschwert es Whisper 2FA sowohl Nutzern als auch Sicherheitsteams, Betrugsversuche zu erkennen. Um sich trotzdem erfolgreich zu schützen, müssen Unternehmen sich von statischen Abwehrmaßnahmen verabschieden und stattdessen mehrschichtige Strategien anwenden: Schulungen für Nutzer, Phishing-resistente MFA, kontinuierliche Überwachung und Austausch von Informationen über Cyberbedrohungen.“

Die Analyse durch Barracuda zeigt Ähnlichkeiten mit Salty 2FA, einem neuen PhaaS-Kit mit einem Fokus auf Diebstahl von Microsoft 365-Anmeldedaten, über das AnyRun kürzlich berichtet hat. Whisper 2FA weist zudem bemerkenswerte Unterschiede zu älteren, etablierten Wettbewerbern wie EvilProxy auf, insbesondere hinsichtlich einem vereinfachten Anmeldedatendiebstahl, der mit Whisper 2FA schwieriger zu erkennen ist.

Barracuda Network AG

Barracuda Network AG