Datenverkehr – meist verschlüsselt – macht 87% der Cyberbedrohungen aus

Laut dem neuen Zscaler ThreatLabz-Report setzen Cyberkriminelle zunehmend auf den verschlüsselten Datenverkehr, um Krypto-, Phishing- und andere fortschrittliche Angriffe zu starten .

Zscaler (Webseite) veröffentlicht im Zscaler ThreatLabz 2024 Encrypted Attacks Report eine Analyse der neuesten Bedrohungen. Datenverkehr – meist verschlüsselt – entwickelte sich zu einem wachsenden Einfallstor für immer raffiniertere Bedrohungen und dieser Trend wurde durch den Einsatz von Künstlicher Intelligenz (KI) auf Seiten der Malware-Akteure im letzten Jahr noch weiter verstärkt. ThreatLabz fand heraus, dass über 87 Prozent aller Bedrohungen zwischen Oktober 2023 und September 2024 über Kanäle verschlüsselt übertragen wurden – ein Anstieg von zehn Prozent im Vergleich zum Vorjahr.

„Die Zunahme verschlüsselter Angriffe ist ein echtes Problem, da ein erheblicher Anteil der Bedrohungen heutzutage über HTTPS übertragen wird“, sagt Deepen Desai, Chief Security Officer bei Zscaler. „Da sich Bedrohungsakteure auf verschlüsselte Kanäle fokussieren, um fortschrittliche Bedrohungen zu verbreiten und Daten zu exfiltrieren, müssen Unternehmen eine Zero Trust-Architektur mit umfangreicher TLS-/SSL-Inspektion implementieren. Dieser Ansatz hilft bei der Erkennung und Blockade von Bedrohungen und schützt Datenströme effizient und ohne Kompromisse in der Performanz.“

Malware (verschlüsselt) dominiert

Bei der Analyse der unterschiedlichen Schadcode-Arten entfielen auf Malware 86 Prozent der verschlüsselten Angriffe mit insgesamt 27,8 Milliarden Treffern, was einem Anstieg um 19 Prozent im Vergleich zum Vorjahr entspricht. Unter diese Kategorie der verschlüsselten Malware fallen bösartige Webinhalte, Malware-Payloads, makrobasierte Malware usw. Die zunehmende Verbreitung von Malware spiegelt einen strategischen Wandel in der Angriffstaktik wider. Payloads und schädliche Inhalte werden in verschlüsseltem Datenverkehr vor der Erkennung verborgen, wenn diese Datenströme nicht flächendeckend untersucht werden. Zu den am weitesten verbreiteten und aktivsten Malware-Familien, die auf verschlüsselte Übertragung setzen, zählen AsyncRAT, Choziosi Loader/ChromeLoader, AMOS/Atomic Stealer, Ducktail, Agent Tesla und Koi-Loader.

Darüber hinaus wurde ein deutlicher Anstieg webbasierter Angriffe im Vergleich zum Vorjahr festgestellt. Cryptomining/Cryptojacking nahm um 123 Prozent zu, Cross-Site-Scripting um 110 Prozent und Phishing stieg um 34 Prozent an. Es liegt die Vermutung nahe, dass der Anstieg auch durch den zunehmenden Einsatz generativer KI-Technologien durch Bedrohungsakteure angeheizt wurde.

Industriezweige im Fokus

Die Fertigungsindustrie war mit 42 Prozent der Angriffe (verschlüsselt) die am häufigsten angegriffene Branche und zeigte fast dreimal so viele Treffer wie der am zweithäufigsten betroffene Sektor Technologie und Kommunikation. Die Angriffe auf die Fertigungsindustrie nahmen im Vergleich zum Vorjahr um 44 Prozent zu, was auf die rasanten Fortschritte in der Industrie 4.0 und den umfassenden Einsatz vernetzter Systeme zurückzuführen ist. Durch die Konvergenz von IT mit der OT vergrößert sich die Angriffsfläche der Systeme und damit einhergehend die Anfälligkeit gegen Cyberattacken. Auf den weiteren Rängen folgen der Dienstleistungssektor, das Bildungswesen und der Groß-/ Einzelhandel.

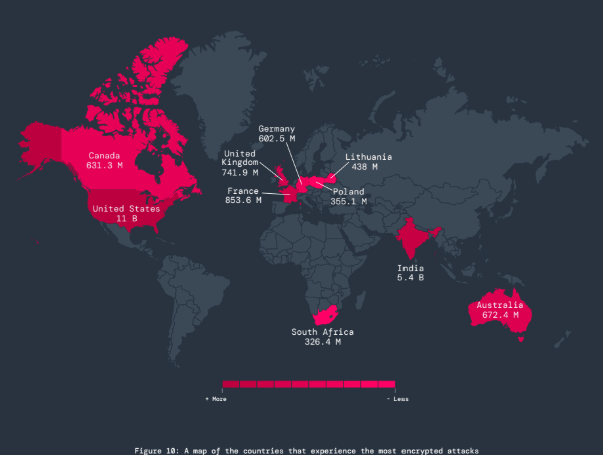

Länderranking der Angriffe (verschlüsselt)

Verschlüsselte Angriffe spielen weltweit eine Rolle. Laut dem ThreatLabz-Report entfielen auf die Vereinigten Staaten 11 Milliarden Angriffe gefolgt von Indien mit 5,4 Mrd. Angriffen. In Europa führen Frankreich mit 854 Mio. Angriffen und das Vereinigte Königreich mit 741 Mio. Angriffen die Hit-Liste an. Australien folgt auf Rang 5 mit 672 Mio. Angriffen. Deutschland rangiert mit 602,5 Mio. Angriffen auf Rang 7 hinter Kanada mit 631,3 Mio. Angriffen.

Mit Zero Trust verschlüsselte Angriffe stoppen

Ein Zero Trust-Sicherheitsansatz kann verschlüsselte Bedrohungen stoppen. Fortschrittliche Angriffe laufen in vier Phasen ab, die Ansatzpunkte für die Erkennung bieten:

- Zunächst suchen Angreifer einen Weg in das Zielnetz und führen dazu Erkundungen durch zum Beispiel über öffentlich verfügbare IP-Adressen.

- Anschließend dringen sie zum Beispiel über Schwachstellen, Exploits, Brute Force-Angriffe oder gestohlene Anmeldedaten in das Netzwerk ein.

- Sobald sie im Netzwerk sind, bewegen sie sich seitwärts durch die Infrastruktur, erweitern ihre Privilegien und setzen sich fest.

- Im letzten Schritt werden Daten exfiltriert, die für weitere Angriffe oder Erpressungen genutzt werden.

Um User und Unternehmensnetze vor Bedrohungen zu schützen, die verschlüsselt transportiert werden, sollten 100 Prozent der Datenströme kontrolliert werden. Darüber hinaus helfen die folgenden Maßnahmen:

- Implementieren von Mikrosegmentierung, um Zugriffsrechte selbst für authentifizierte User zu reduzieren und dadurch laterale Bewegungen einzudämmen.

- Verwenden einer KI-gesteuerten Cloud-Sandbox, um unbekannte Angriffe zu isolieren und unter Quarantäne zu stellen und Patient Zero Malware zu stoppen, bevor sie die User erreicht.

- Reduzieren der Anzahl von Eintrittspunkten in eine Netzwerkumgebung.

- Überprüfen des Nord-Süd-Datenverkehrs, um Command & Control-Kommunikation zu unterbinden und sensible Daten zu schützen.

Der ThreatLabz Encrypted Attack Report 2024 bietet zusätzlichen Einblick in die Gefahrenlage und bewährte Verfahren zum wirksamen Verhindern verschlüsselter Angriffe. Der Report steht hier zum Download zur Verfügung.