Ransomware-Prognosen: Die vier bedrohlichsten Gruppen 2024

Auch 2024 wird Ransomware zu den größten Gefahren für deutsche Unternehmen zählen. Insbesondere das Aufkommen von RaaS (Ransomware-as-a-Service) beflügelt Bedrohungsakteure weltweit, denn nun können auch Kriminelle ohne tiefes technisches Verständnis modernste Technologie nutzen. Trend Micro stellt in seinen Ransomware-Prognosen vier Ransomware-Familien vor, die anhand aktueller Bedrohungsanalysen im nächsten Jahr eine besondere Gefahr darstellen werden.

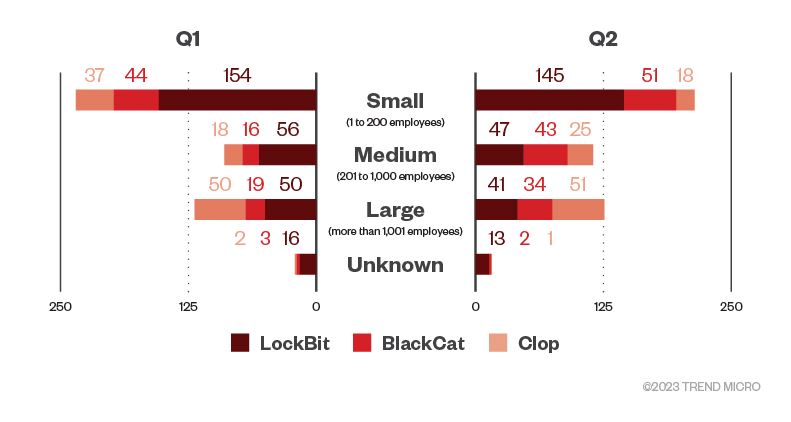

Die Welt der Ransomware ist im stetigen Wandel. Untersuchungen durch Trend Micro zeigen etwa, dass es viele Ransomware-as-a-Service-Gruppen nicht mehr nur auf „große Ziele“ abgesehen haben. Stattdessen konzentrieren sie sich auf kleinere Unternehmen, die weniger gut geschützt sind. Dieser besorgniserregende Trend zu kleineren und „weicheren“ Zielen wird sich wohl auch ins nächste Jahr ziehen. Die aktuelle Bedrohungsanalyse lässt dabei den Schluss zu, dass insbesondere die bekannten Ransomware-Familien LockBit, BlackCat und Clop auch 2024 weiterhin sehr umtriebig sein werden, soweit ein erstes Summary der Ransomware-Prognosen.

Zudem sind Newcomer wie die Gruppe „Akira“ auf dem Vormarsch. Letztere schaffte es erst kürzlich, mit einem Ransomware-Angriff auf die Südwestfalen-IT viele Kommunen in NRW lahmzulegen und kam so ins Rampenlicht. In der ersten Jahreshälfte entfiel über ein Viertel aller von Trend Micro erfassten RaaS-Angriffe auf LockBit, während BlackCat und Clop jeweils für rund zehn Prozent aller Attacken verantwortlich waren. Damit Unternehmen in Zukunft vermeiden können, Opfer dieser höchst aktiven Cyberkriminellen zu werden, braucht es ein besseres Verständnis des Modus Operandi der Bedrohungsakteure.

Ransomware-Prognosen für 2024

Hier ist also ein Steckbrief von vier Ransomware-Gruppen, die Unternehmen im nächsten Jahr besonders im Auge behalten sollten:

- LockBit: LockBit ist bereits seit 2019 aktiv und nach Einschätzung des Bundesamts für Sicherheit in der Informationstechnik „aktuell die größte Ransomware-Bedrohung in Deutschland wie auch weltweit“. Trend Micro meldete ganze 1.844 LockBit-Erkennungen in der ersten Hälfte des Jahres 2023, was sie zur am häufigsten erfassten Ransomware macht. Eine Vielzahl von unterschiedlichen Malware-Versionen und Affiliates, die diese einsetzen, erschwert es Unternehmen, sich zu schützen. Die aktuellste Version, die seit Januar 2023 im Umlauf ist, wird als „Lockbit Green“ bezeichnet. Im April deckte Trend Micro auf, wie böswillige Akteure LockBit als Schad-Payload bei der Ausnutzung von zwei Schwachstellen in der weit verbreiteten Druckverwaltungslösung PaperCut einsetzten. Im Juni 2023 nahm LockBit-Bande einen Lieferanten des weltweit größten Auftrags-Chipherstellers TSMC ins Visier und griff auf die Daten des Unternehmens zu. Die LockBit-Akteure verlangten von TSMC ein Lösegeld in Höhe von 70 Millionen US-Dollar, andernfalls drohten sie mit der Veröffentlichung der gestohlenen Daten. Zuletzt machte die Gruppe mit dem erfolgreichen Angriff auf den US-Flugzeughersteller Boeing Schlagzeilen, infolgedessen sie viele Gigabyte mutmaßlich gestohlener Daten veröffentlichte.

- BlackCat: BlackCat (auch ALPHV) wurde zunächst dadurch bekannt, weil es die erste professionelle Ransomware-Familie war, die in der Programmiersprache Rust entwickelt wurde. Die Sprache gilt als besonders sicher und beherrscht parallele Verarbeitung. Am berüchtigsten sind BlackCat für ihre dreifache Erpressungstechnik. Ransomware-Akteure, die die dreifache Erpressungstechnik anwenden, drohen nicht nur mit der Offenlegung exfiltrierter Daten, sondern kombinieren Datendiebstahl zudem mit Distributed-Denial-of-Service-Angriffen (DDos) auf die Infrastruktur ihrer Opfer. Dies erhöht immens den Druck zur Zahlung des Lösegelds. Mitte November beschritten die Kriminellen erstmals einen neuen Weg, um ein Opfer zur Zahlung zu bewegen: Sie reichten gegen den von ihnen angegriffenen Finanztechnologie-Anbieter MeridianLink Beschwerde bei der US-Finanzaufsicht SEC ein, da das Unternehmen seiner Meldepflicht für den Angriff nicht nachgekommen sei. Zwar sind für MeridianLink keine rechtlichen Konsequenzen zu erwarten, da die besagte Meldepflicht erst am 15. Dezember diesen Jahres in Kraft tritt. Leider steht jedoch zu erwarten, dass dieses Vorgehen Schule macht und künftig häufiger zu beobachten sein wird, um angegriffene Unternehmen noch stärker unter Druck zu setzen. Zu weiteren prominenten Opfern von BlackCat zählen neben den Hotelketten MotelOne und MGM Resorts auch die Kärntner Landesregierung sowie die Online-Plattform Reddit.

- Clop: Clop, manchmal auch als Cl0p bezeichnet, erlangte zuerst Berühmtheit, weil die Gruppe mit mehrstufigen Erpressungstechniken hochrangige Organisationen in verschiedenen Branchen kompromittierte. In jüngerer Zeit konzentriert sie sich verstärkt auf den Diebstahl von Daten und damit verbundene Erpressungsmodelle. Die Bedrohungsakteure hinter der Ransomware behaupten, 130 Organisationen unter Ausnutzung einer Sicherheitslücke in der GoAnywhere-Dateiübertragungssoftware von Fortra kompromittiert zu haben. Zu den Opfern des Massenangriffs soll unter anderem die Stadt Toronto zählen. Die Clop-Gruppe war auch für einen weit verbreiteten Datendiebstahl-Angriff verantwortlich, bei dem eine Zero-Day-Schwachstelle in MOVEit Transfer, einer Plattform für die sichere Datenübertragung, ausgenutzt wurde. Der Angriff betraf über 2.000 Unternehmen und mehr als 62 Millionen Kunden. Berichten vom Juli zufolge sollen die Kriminellen im Rahmen dieser Angriffs-Serie mittlerweile über 100 Millionen Dollar erbeutet haben.

- Akira: Mit dem verheerenden Angriff auf den Dienstleister Südwestfalen-IT, der seit Ende Oktober über 70 Kommunen in NRW lahmlegt, trat Akira ins Rampenlicht der Cybersecurity-Branche. Die Cyberattacke brachte die Verwaltung von betroffenen Behörden zum Stillstand, manche Bürgerbüros mussten komplett geschlossen werden. Die Arbeiten zum Wiederaufbau laufen zwar, gehen aber nur langsam voran, weshalb in den betroffenen Kommunen noch immer zahlreiche staatliche Dienstleistungen eingeschränkt sind. Die Bedrohungsakteure hinter dem neuen Namen scheinen hingegen Altbekannte aus der Szene zu sein. So lassen Prozess-Analysen des seit März 2023 zirkulierenden Schadcodes auf die früheren Strippenzieher von Conti schließen. Zu den Ähnlichkeiten mit Conti gehören etwa die Verschleierung von Strings, die Verschlüsselungsweise von Daten und das Vermeiden bestimmter Dateiendungen. Akira hat es bisher zumeist auf Ziele in Frankreich (53 Prozent) oder in den USA abgesehen, wobei vor allem kleine und mittlere Unternehmen im Fokus stehen. Mit 508 Erkennungen im Monat ist die Angriffsrate im Juni 2023 deutlich angestiegen. Wie die meisten anderen Gruppen setzt Akira auf doppelte Erpressungstaktiken, die Lösegeldforderungen liegen dabei zwischen 200.000 und mehreren Millionen Dollar.

Fazit: Mehr Angriffe auf weichere Ziele

Die Ransomware-Prognosen zeigen: Die Cyberkriminellen weltweit professionalisieren sich und bieten ihre Dienste als RaaS auch Bedrohungsakteuren mit weniger technischem Sachverstand an. Dies in Kombination mit einer Konzentrationsverschiebung auf „weiche“ Ziele führt dazu, dass Ransomware auch im nächsten Jahr zu den größten wirtschaftlichen Bedrohungen für den deutschen Mittelstand zählen wird.

Gerade altbekannte Akteure wie LockBit und Co haben mittlerweile eine hochvernetzte und professionelle Infrastruktur, deren Zerschlagung noch in den Sternen steht. Und auch wenn laut Ransomware-Prognosen Ransomware-Gruppen ausgeschaltet werden, so können sie sich einige Zeit später einfach neuformieren, wie etwa die Conti-Ähnlichkeiten im Akira-Code nahelegen. Unternehmen sollten sich dementsprechend gut vorbereiten und ihre derzeit bestehende Sicherheitsarchitektur dringend auf Schwachstellen überprüfen und nachbessern, wo es noch geht. Denn die Bedrohungsakteure planen sicherlich schon ihre nächsten Coups.