Online-Hosting-Dienst Hugging Face als Provider für Fernzugangstrojaner.

Social Engineering im vertrauenserweckenden Gewand mit hoher Flexibilität ist eine Gefahr für Nutzer, wenn sie aus einer vermeintlich legitimen Quelle kommt. Die Bitdefender Labs beobachten aktuell eine Kampagne zum Ausspielen von Remote Access Payload (RAT) über den bekannten Online-Hoster Hugging Face.

Zusammenfassung (TL; DR):

- Die Bitdefender Labs beobachten aktuell eine Kampagne zum Ausspielen von Remote Access Payload (RAT) über den bekannten Online-Hoster Hugging Face.

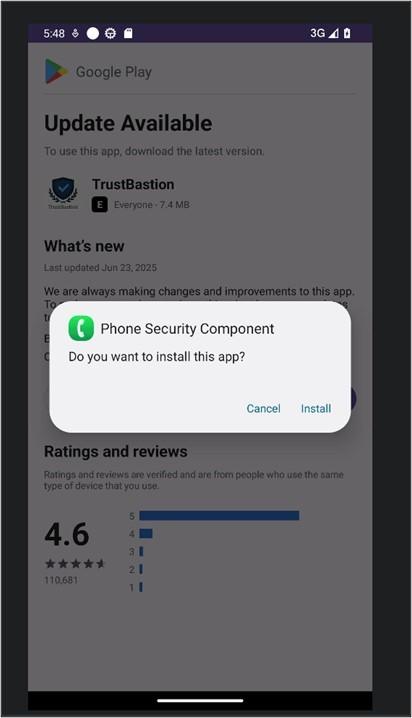

- Die visuelle Schnittstelle, die das Opfer zum Download des Payloads veranlassen soll, ähnelt dabei legitimen Dialogfeldern von Google Play oder von Android-Systemupdates zum Ausspielen von Updates.

Die visuelle Schnittstelle, die das Opfer zum Download des Payloads veranlassen soll, ähnelt dabei legitimen Dialogfeldern von Google Play oder von Android-Systemupdates zum Ausspielen von Updates. Nahezu alle fünfzehn Minuten generiert die Kampagne neue Payloads. Als die Bitdefender-Experten die Kampagne entdeckten, war die Repsository rund 29 Tage alte und enthielt mehr als 6.000 Commits, bestätigte Freischaltungen einer oder mehrerer Änderungen in einer Software. Angreifer versuchen Bildschirminhalte und Zugriffsdaten zu erhalten und eine persistente Kontrolle über die Geräte zu erlangen.

Hugging Face ist ein beliebter Online-Hosting-Dienst für Machine-Learning-Modelle. Nutzer erhalten hier Ressourcen, um ihre Open-Source-Modelle, Datensätze und andere Entwicklungstools für Entwickler zu hosten. Offenbar können aber auch Cyberkriminelle diesen Raum für ihre Zwecke missbrauchen. Die Plattform verfügt offenbar nicht über wirksame Filter, um die Uploads der Nutzer zu verwalten. Laut eigenen Angaben scannt der Hoster alle Uploads mit der Open Source Antivirus Engine von ClamAV.

Wichtige Eigenschaften der analysierten Kampagne

- zweigliedrige Infektionskette aus Dropper und bösartigem Payload;

- Missbrauch von Hugging Face für das Hosten und die Verteilung gefährlicher Android Package Kits (APK);

- Missbrauch von Zugangsdiensten für persistente Sichtbarkeit und Kontrolle;

- gefälschte System- und Finanzdienst-Schnittstellen, um Zugangsdaten und Lock-Screen-Sicherheitsinformationen zu entwenden sowie

- ein zentraler Command-and-Control (C2) -Server, der das Ausspielen von Payloads sowie die Exfiltration von Daten koordiniert.

Bitdefender

Bitdefender