LummaStealer-Informationsdiebstahl wieder aktiv.

LummaStealer, eine der weltweit im negativen Sinne produktivsten Malwarekampagnen für Informationsdiebstahl, erlebt aktuell eine Renaissance.

Zusammenfassung (TL; DR):

- Trotz umfangreicher Abschaltung der kriminellen IT-Infrastruktur durch Strafvollzugsbehörden im Mai 2025 zeigt LummaStealer derzeit erneute Aktivitäten im großen Maßstab.

- Falsche CAPTCHAs, Downloads vermeintlicher Spiele, Filme (auch Adult-Inhalte) oder gecrackter Software als Köder.

- Ziel: Spionage von sensiblen persönlichen Daten.

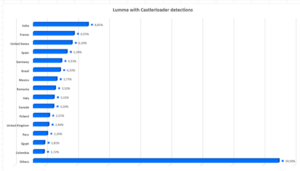

LummaStealer, eine der weltweit im negativen Sinne produktivsten Malwarekampagnen für Informationsdiebstahl, erlebt aktuell eine Renaissance. Trotz umfangreicher Abschaltung der kriminellen IT-Infrastruktur durch Strafvollzugsbehörden im Mai 2025 zeigt LummaStealer derzeit erneute Aktivitäten im großen Maßstab, wie eine aktuelle Analyse der Bitdefender-Labs zeigt. Weniger als ein Jahr nachdem Behörden die IT der kriminellen Betreiber mit 2.300 Command-and-Control-Domänen stillgelegt hatten, zeigt das Wiederaufleben die Comeback-Qualitäten cyberkrimineller Infrastrukturen, um persönliche Daten auch von Endverbrauchern zu erheben. Die langfristigen Auswirkungen auf den Datenschutz der Opfer sind beträchtlich. Hacker können Nutzerkonten übernehmen, Finanzbetrug durchführen, digitale Identitäten stehlen sowie die Betroffenen erpressen.

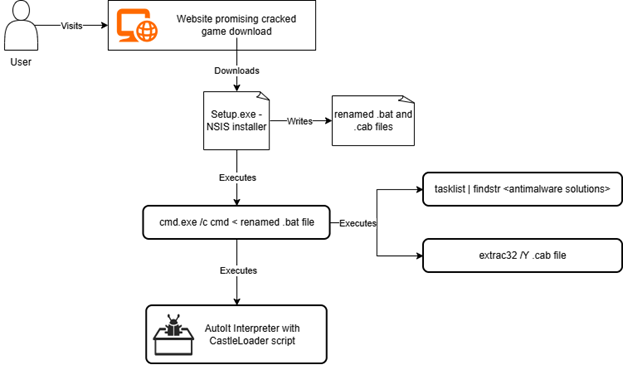

Die Studie belegt detailliert, wie LummaStealer zügig seine Infrastruktur wieder aufgebaut hat. Die Akteure passten ihre Techniken zum Ausspielen der Malware an. Um die Tools global zu verteilen, nutzen sie den Malware-Loader CastleLoader, verwenden falsche CAPTCHA- Bilder und ködern die Opfer mit Social Engineering und geeigneten Film- und Games-Inhalten im großen Stil.

Wichtige Eigenschaften der LummaStealer-Wiederauflage

- Social Engineering – anstelle von Exploits – als Hauptvehikel zum Angriff

- Fake-CAPTCHAs („ClickFix”) oder vermeintliche Spiel- und Media-Inhalte als Köder

- In-Memory-Execution und aufwändige Verschleierungstechniken durch den Malware Loader CastleLoader

- Nutzen legitimer Plattformen und Netzwerke für das Verbreiten von Inhalten wie Steam Workshop oder Discord Shared Files

LummaStealer kann auf folgende Informationen zugreifen:

- in Webbrowsern gespeicherte Zugangsdaten;

- Cookies;

- persönliche Dokumente (z.B. .docx, .pdf);

- sensible Daten mit Bank-Informationen, geheime Schlüssel (auch für die Cloud) – Backup-Codes für die Zweifaktorauthentifizierung, Server-Passwörter;

- private Kryptoschlüssel und Wallet-Daten

- persönliche Daten (Ausweisnummern, Adressen, medizinische Berichte, Kreditkartennummern, Geburtsdaten);

- Krpytowallets und Browser-Erweiterungen mit Bezug zu bekannten Diensten wie MetaMask, Binance, Electrum, Ethereum, Exodus, Coinomi, Bitcoin Core, JAXX und Steem Keychain;

- Daten von Remote Access Tools und Passwort-Managern (etwa AnyDesk KeePass);

- Informationen zu VPNs (.ovpn files);

- Informationen zu E-Mail-Klienten (Gmail, Outlook, Yahoo) und FTP-Klienten; sowie

- Metadaten zu Systemen (CPU, Betriebssystem, installierte Anwendungen, Nutzername, Hardware ID, Bildschirmauflösung) als Informationen für das Profiling der Opfer für zukünftige Exploits.

Die hochskalierbare Kampagne zum Informationsdiebstahl als Malware-as-a-Service tauchte erstmals Ende 2022 in russischsprachigen Foren auf.

Bitdefender

Bitdefender