Kypto-Websites: In den letzten Wochen wurden mehr als hundert Angriffe über Google Looker Studio verzeichnet, die sich derzeit schnell ausbreiten. Google Looker Studio ist ein Tool, das Informationen in visualisierte Daten, wie Diagramme und Grafiken, umwandelt.

Hacker nutzen dieses, um gefälschte Kypto-Websites zu erstellen, über die sie Geld und Anmeldedaten stehlen. Es handelt sich dabei um einen weiteren Fall, bei dem Hacker legitime Dienste für sogenannte BEC 3.0-Angriffe nutzen. Die Sicherheitsforscher von Check Point Harmony haben analysiert, wie Hacker eine Google-Domain einsetzen, um Nutzer zu verleiten, Anmeldedaten zu übermitteln.

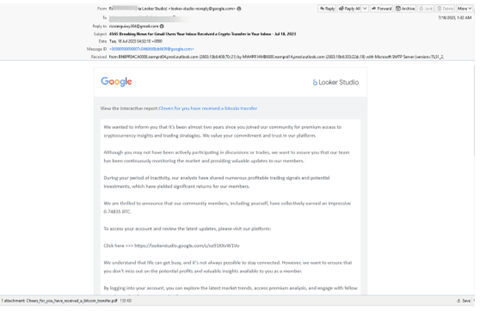

E-Mail-Beispiel: Der Angriff beginnt mit einer E-Mail, die direkt von Google kommt – in diesem Fall von Google Looker Studio. Diese enthält einen Link, der zu einem Bericht führt, den die Hacker in Looker Studio erstellt haben. In diesem steht, dass der Nutzer durch das Befolgen einer empfehlenswerten Anlagestrategie eine hohe Rendite erzielt habe. Um auf das Konto zuzugreifen, wird der Nutzer angewiesen, auf den Link zu klicken.

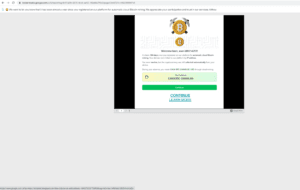

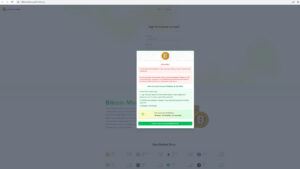

Wer dem Link folgt, wird wiederum auf eine legitime Google-Looker-Seite geleitet (Bild links). Dort haben die Hacker eine Google-Slideshow erstellt (Bild unten), die erklärt, wie man mehr Bitcoins anfordern kann. Von dort aus geht es zu einer Anmeldeseite, die darauf ausgelegt ist, die Anmeldedaten des Nutzers zu stehlen. Um die Situation zu verschärfen, üben die Hacker Zeitdruck aus.

Um sein Konto zu speichern, muss der Nutzer sich angeblich sofort anmelden (Bild 3). Damit werden die Daten des Nutzers gestohlen. Abbildung 4 (unten) demonstriert, wie das Ganze technisch aussieht.

Technische Vorgehensweise

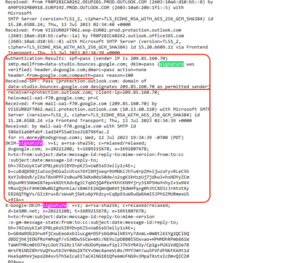

Im Backend ist die Signatur zu sehen, die Google zur Legitimierung dieser Seite verwendet (Bild 5 unten). Mit der E-Mail-Authentifizierungsmethode Sender Policy Framework (SPF) soll E-Mail-Spoofing verhindert werden, indem sie angibt, welche IP-Adressen oder Server berechtigt sind, E-Mails für eine bestimmte Domain zu versenden. In diesem Fall wurde die SPF-Prüfung bestanden (spf=pass), da die IP-Adresse des Absenders (209.85.160.70) als autorisierter Absender für diese Domain aufgeführt ist: data-studio.bounces.google.com

Dann gibt es noch DomainKeys Identified Mail (DKIM). Dabei handelt es sich um ein weiteres E-Mail-Authentifizierungstool, das kryptografische Signaturen verwendet, um zu prüfen, dass der Inhalt der E-Mail während der Übertragung nicht verändert wurde und sie tatsächlich von der angegebenen Domain stammt. In diesem Fall wurde auch die DKIM-Signatur bestanden (dkim=pass) und für die Domain google.com überprüft.

Als Nächstes folgt die Domain-based Message Authentication, Reporting, and Conformance (DMARC). DMARC ist ein Richtlinienrahmen, der auf SPF und DKIM baut und die E-Mail-Authentifizierung verbessert. Es ermöglicht Domain-Inhabern festzulegen, welche Maßnahmen für E-Mails ergriffen werden sollen, die SPF oder DKIM nicht erfüllen. In diesem speziellen Fall wurde die DMARC-Prüfung für die Domain google.com bestanden (dmarc=pass) – die angegebene Aktion ist „none“. Das bedeutet, dass für fehlgeschlagene E-Mails keine spezifischen Maßnahmen ergriffen werden.

Somit missbrauchen Hacker die Glaubwürdigkeit von Google. Eine herkömmliche E-Mail-Sicherheitslösung wird sich all diese Faktoren ansehen und mit ziemlicher Sicherheit davon ausgehen, dass es sich nicht um eine Phishing-E-Mail handelt und sie von Google stammt. Da der Angriff so tief verschachtelt ist, werden alle Standardprüfungen mit Bravour bestanden.

Ohne die Mitarbeit des Nutzers, der alle Links durchgehen und die erforderlichen Informationen eingeben muss, kann jedoch nichts passieren. Daher liegt es an ihm, nicht auf den Trick hereinzufallen. Dennoch die Warnung: Ein erfolgreicher Angriff reicht aus, um großen Schaden anzurichten.

Sicherheitstipps

Um sich vor diesen Angriffen zu schützen, können Sicherheitsexperten Folgendes tun:

- KI-gestützte Technologie einsetzen, die in der Lage ist, zahlreiche Phishing-Indikatoren zu analysieren und zu erkennen, um komplexe Angriffe proaktiv zu vereiteln.

- Umfassende Sicherheitslösungen verwenden, die Funktionen zum Scannen von Dokumenten und Dateien enthält.

- Ein robustes URL-Schutzsystem etablieren, das gründliche Scans durchführt und Webseiten für mehr Sicherheit emuliert.

Die Forscher von Check Point haben Google am 22. August 2023 informiert.

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH