Internet Explorer wird für Zero-Day-Spoofing-Angriffe missbraucht

Die Sicherheitsforscher von Check Point warnen vor der Schwachstelle CVE-2024-38112, mit deren Hilfe sich Hacker mittels Internet Explorer einen Zugriff auf Computer von Windows-10 und -11-Benutzern verschaffen können.

Check Point Research (CPR, Webseite) warnt vor einem neuen Spoofing-Angriff durch Hacker, die Internet Explorer-Verknüpfungsdateien nutzen, um Windows-Nutzer zur Ausführung von Remotecodezu verleiten. CPR empfiehlt Microsoft-Kunden einen sofortigen Patch.

Die Angreifer verwenden spezielle Windows-Internet-Verknüpfungsdateien (.url-Erweiterungen), dieden ausgedienten Internet Explorer (IE) aufriefen, um die vom Angreifer kontrollierte URL zu besuchen. Außerdem wenden sie einen zusätzlichen Trick im IEan, um den bösartigen“.hta”-Erweiterungsnamen zu verbergen. Durch das Öffnen der URL mit dem IE anstelle des modernen und viel sichereren Edge-Browsers unter Windows sicherten sichAngreifer erhebliche Vorteile, obwohl auf den Computern der Opfer ein modernes Windows-Betriebssystem läuft.

Es ist nicht ungewöhnlich, dass Hacker die .url-Dateien als ersten Angriffsvektor für ihre Kampagnen verwenden. Sogar neue oder Zero-Day-Schwachstellen im Zusammenhang mit URL-Dateien wurden bereits ausgenutzt. Ein gutes Beispiel dafür ist die CVE-2023-36025, die erst im vergangenen November geschlossen wurde.

Die von CPR entdeckten bösartigen .url-Samples könnten bereits von Januar 2023 bis zum 13. Mai 2024 und darüber hinaus datiert werden. Dies deutet darauf hin, dass die Hacker die Angriffstechniken schon seit geraumer Zeit anwenden.

CPR empfiehlt Windows-Anwendern, bei .url-Dateien, die von nicht vertrauenswürdigen Quellen gesendet werden, wachsam zu sein. Dieser trickreiche Angriff ermöglicht es Angreifern, den IE (anstelle der sichereren Chrome-undEdge-Browser) zu nutzen. Er funktioniert auf zwei Arten:

- Der “mhtml”-Trick, der es dem Angreifer ermöglicht, den IE-Browser aufzurufen (oder wieder aufleben zu lassen).

- Der Benutzer wird dazu verleitet, eine vermeintliche PDF-Datei zu öffnen, bei der es sich jedoch in Wirklichkeit um eine gefährliche .hta-Anwendung handelt.

Beispiele Internet Explorer

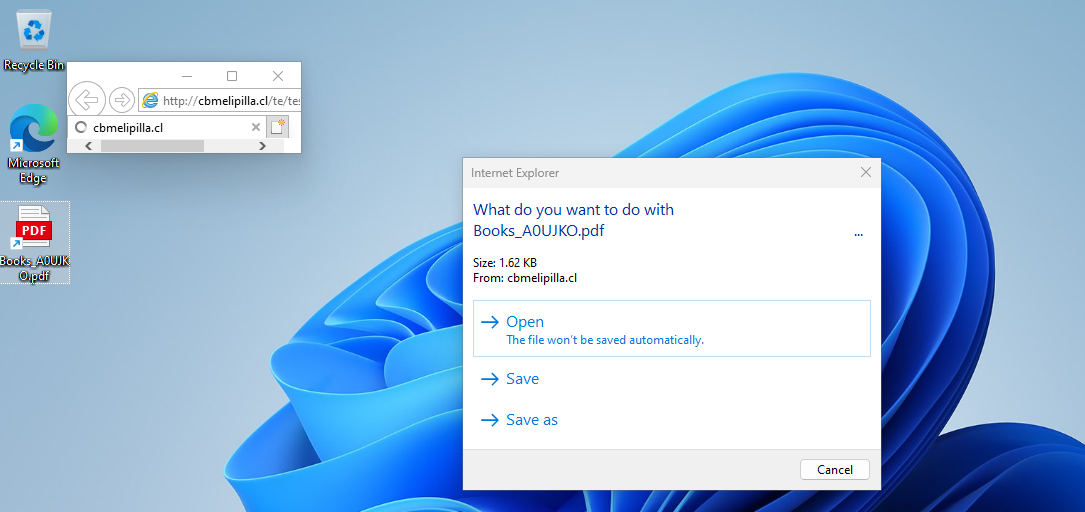

Wenn wir das Beispiel unten in “Books_A0UJKO.pdf.url” umbenennen (der von den Sicherheitsforschern gefundene Name), sieht die .url-Datei unter dem (vollständig gepatchten) Windows 11 wie folgt aus – sie erscheint als Link zu einer PDF-Datei.

Wenn wir uns wie ein potenzielles Opfer verhalten (wir wollen die PDF-Datei öffnen), doppelklicken wir auf die Verknüpfungsdatei.

Laut dem Dialogfeld (IE) scheint es den Benutzer aufzufordern, eine PDF-Datei mit dem Namen “Books_A0UJKO.pdf” zu öffnen.

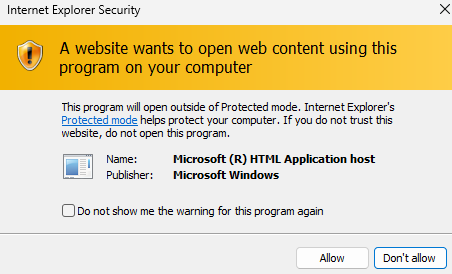

Dahinter steckt aber keine PDF-Datei. Wenn wir im obigen IE-Dialog auf “Öffnen” (die Standardoption) klicken, erhalten wir einen anderen Dialog (siehe unten). Der Grund dafür ist der geschützte Modus des IE (eine relativ schwache Browser-Sandbox).

Check Point Research beobachtet weiterhin die Aktivitäten im Zusammenhang mit dieser Art von Angriffen auf der ganzen Welt.

Die vollständige Analyse dieses Angriffs finden Sie im CPR-Blog.