Google Play Store: 77 bösartige Apps mit über 19 Millionen Downloads entdeckt.

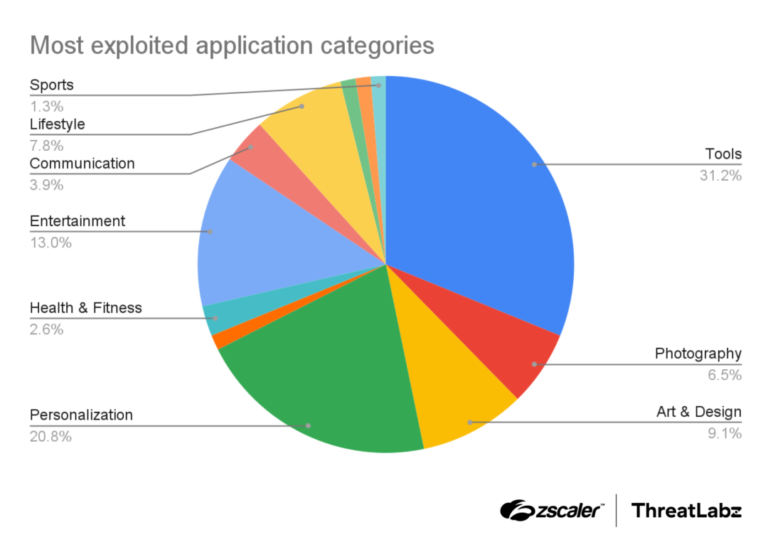

Das Zscaler ThreatLabz-Team hat 77 bösartige Apps im Google Play Store identifiziert und an Google gemeldet, die zusammen über 19 Millionen Installationen verzeichnen. Im Rahmen der kontinuierlichen Analyse von Anwendungen mit Schadcode haben die Security Researcher die folgenden Trends ausgemacht: Zu den entdeckten Bedrohungen zählen vorrangig Adware-Anwendungen, bekannte Malware-Varianten wie Joker und Harly aber auch fortschrittliche Banking-Trojaner wie Anatsa mit hohem Schadpotenzial.

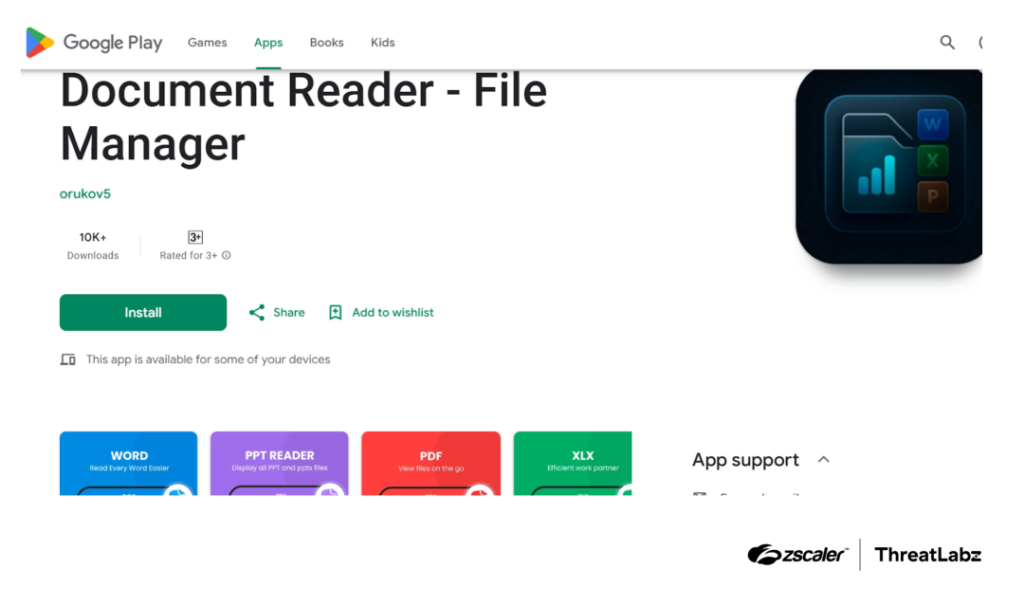

Die Analysten haben Anatsa, auch bekannt als TeaBot, einer genaueren Analyse unterzogen und zeigen damit, wie Angreifer mit Hilfe von Finanz-Apps Anmeldedaten stehlen, Tastatureingaben überwachen und betrügerische Transaktionen durchführen. Einige Anatsa Köder-Apps wurden mehr als 50.000 Mal aus dem Play Store heruntergeladen, was das alarmierende Ausmaß der Verbreitung verdeutlicht. Anatsa-Kampagnen wurden erstmals im Jahr 2020 entdeckt und konzentrierten sich zunächst auf Angriffe auf 650 Finanzinstitute in Europa, den USA und Großbritannien. Seitdem hat sich der Aktionsradius deutlich erweitert und umfasst nun über 831 Institutionen weltweit, darunter neue Regionen wie Deutschland, Südkorea oder auch Plattformen für Cyptowährungen, die mit mehr als 150 neuen Apps ins Visier genommen wurden.

Google Play Store: Analyse moderner Angriffsmethoden

Anatsa nutzt eine Dropper-Technik mit Köder-Anwendungen, um Geräte zu infiltrieren und gleichzeitig die Erkennungsmechanismen im Google Play Store zu umgehen. Diese als scheinbar legitime Apps getarnten Köder-Anwendungen installieren harmlos aussehende Software. Nach dem Herunterladen ruft der bösartige Trojaner seine als Update getarnte Payload von einem Remote Command and Control-Server ab. Durch dieses nachgelagerte Abrufen der Payload entgehen die Malware-Akteure der Erkennung durch Google und können Geräte erfolgreich infizieren. Häufige Änderungen des Paketnamens und des Installations-Hashs der App sorgen dafür, dass die Malware nicht erkannt wird und im Umlauf bleibt.

Im Unterschied zu früheren Kampagnen nutzt Anatsa dynamisch generierte Data Encryption Standard Keys (DES), die resistenter gegen statische Analyse-Tools sind. Auch die Haupt-Payload wurde um eine neue Keylogger-Variante aktualisiert und die Malware nutzt einen bekannten Android APK Zip Obfuscator, um die Erkennung zu umgehen. Die DEX Payload ist dazu in einer JSON Datei versteckt, die dynamisch ausgebracht und ebenso schnell wieder gelöscht wird. Der APK nutzt ein beschädigtes Archiv mit ungültigen Kompressions- und Verschlüsselungs-Flags zum Verstecken der DEX-Datei. Da statische Analysetools von Standard ZIP Header-Checks in Java Bibliotheken abhängen, können sie diese Anwendung nicht ausführen, und die Anwendung kann auf dem Android-System aktiv werden.

Zu den Fähigkeiten des Trojaners gehört das Abgreifen von Anmeldedaten über die Anzeige von gefälschten Login-Seiten von Finanz-Apps, die vom C2-Server nachgeladen werden. Diese Anmeldeseiten sind auf die Apps zugeschnitten, die die Malware auf dem infizierten Gerät ausmacht.

Handlungsbedarf erkennen

Da Angreifer ihre Methoden fortlaufend verfeinern, müssen Cybersicherheitsexperten sowie User gleichermaßen wachsam bleiben, um sich vor den sich ständig weiterentwickelnden Bedrohungen zu schützen. Android-User sollten es sich zur Gewohnheit machen, die von Anwendungen angeforderten Berechtigungen zu überprüfen und damit sicherstellen, dass diese mit der beabsichtigten Funktionalität der Anwendung übereinstimmen. Die mehrschichtig aufgebaute Cloud-Sicherheitsplattform von Zscaler erkennt die Indicators of Compromise von Anatsa auf verschiedenen Ebenen, die mit den folgenden Namen verbunden sind:

- Banker.Anatsa

- AND/Agent5.AE

- AndroidOS/Agent.BOI