GitHub Abuse Engine: Mit KI gegen Bedrohungen.

Check Point Software Technologies stellt eine KI-gestützte Bedrohungserkennung vor, die auf GitHub zugeschnitten worden ist: GitHub Abuse Engine.

Diese Engine nutzt fortschrittliche Algorithmen und künstliche Intelligenz (KI), um betrügerische Benutzerkonten und Repositories auf GitHub zu identifizieren, die Datendiebstahl und Drive-by-Downloads durchführen sollen. Sie wurde in die ThreatCloudAI integriert, und bietet umfassenden Schutz über die Quantum Security Gateways, Harmony Email, Harmony Endpoint und Harmony Mobile.

Die GitHub Abuse Engine analysiert Benutzerkonten, anonyme Profile und aktive GitHub-Nutzer mit öffentlich zugänglichen Profilen. Die Engine extrahiert Informationen über den Nutzer, seine Repositories, Haupt- und JavaScript-Dateien. Mithilfe von KI führt sie eine umfassende Code-Analyse durch, um schädlichen Code zu enttarnen oder Techniken zu erkennen, die auf den Diebstahl von Zugangsdaten zugeschnitten wurden.

Inhalt des mehrschichtigen Algorithmus

- Datensammlung: Beständige Überwachung von GitHub Repositories, darunter Änderungserkennung, Nutzeraktivitäten und Repository-Meta-Daten.

- Merkmalserkennung: Ermittlung wichtiger Merkmale, die auf schädliches Verhalten hinweisen, wie ungewöhnliche Commit-Muster und verdächtige Benutzeraktivitäten.

- Mustererkennung: Einsatz fortschrittlicher Algorithmen für maschinelles Lernen zur Erkennung von Mustern, die mit betrügerischen Aktivitäten in Verbindung stehen.

- Bedrohungsklassifizierung: Klassifizierung möglicher Bedrohungen nach Schweregrad und Art, um Prioritäten für die Reaktion festzulegen.

- Abgleich mit ThreatCloud AI: Sicherstellung einer genauen Identifizierung und Klassifizierung von Bedrohungen mithilfe der umfangreichen Datenbank von ThreatCloud AI.

GitHub ist mit seiner umfangreichen Sammlung von Open-Source-Projekten zu einem attraktiven Ziel für Cyber-Kriminelle geworden. Hacker nutzen GitHub, um Malware zu verbreiten, sensible Informationen zu stehlen und Angriffe gegen Benutzer zu starten. Aufgrund der hohen Reputationswerte von GitHub bleiben Subdomain-Angriffe von herkömmlichen Reputationssystemen oft unentdeckt.

Traditionell ist das zuverlässigste Tool zur Analyse dieser URLs die Inhaltsanalyse durch aktives Browsing. Diese Methode ist jedoch sowohl kostspielig als auch begrenzt, da Angriffe erst nach ihrem Start sichtbar werden. Die neue Engine ist dagegen in der Lage, Angriffe präventiv zu erkennen.

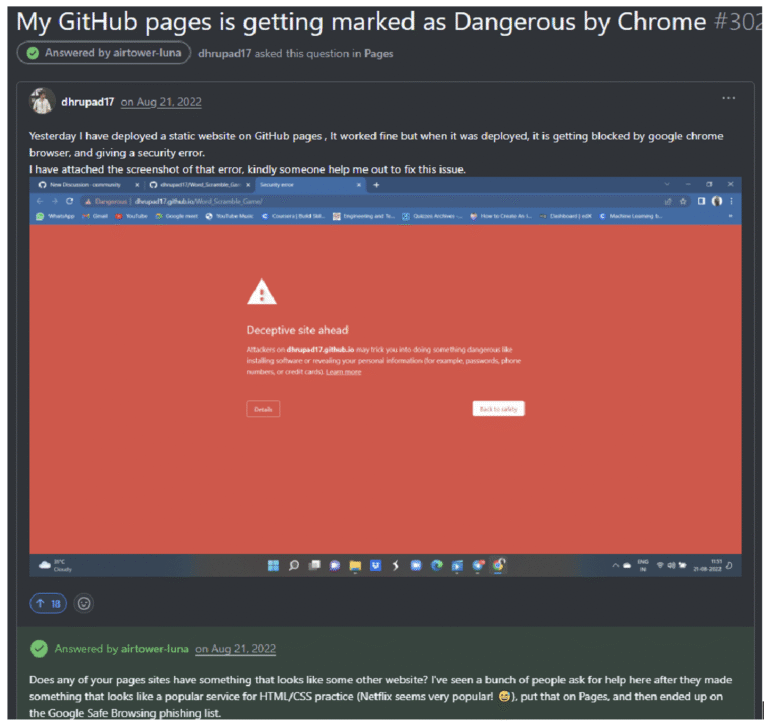

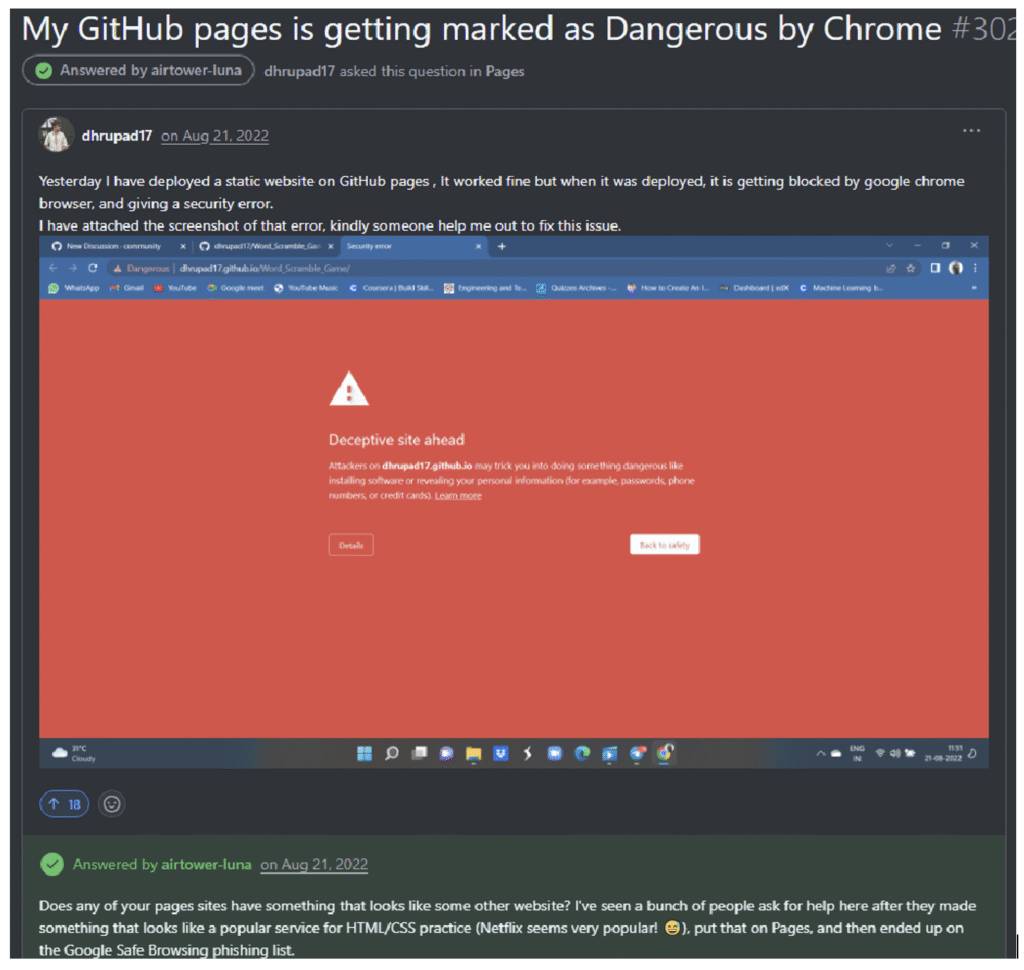

Darüber hinaus wird die Cyber-Sicherheitsbranche mit vielen falsch-positiven Alarmmeldungen konfrontiert. Beispielsweise werden GitHub-Entwickler, die zu Schulungszwecken eine Seite, wie Netflix, statisch nachbilden, sofort von Anbietern, wie dem Browser-Betreiber, blockiert und landen sogar auf der Google-Safe-Browsing-Liste. Die GitHub Abuse Engine nutzt KI und Code-Analyse, um Verhaltensmuster und Anomalien zu analysieren, wodurch nur sehr wenige falsch-positive Meldungen auftreten.

Fallbeispiel: Umgehung der Verschleierung

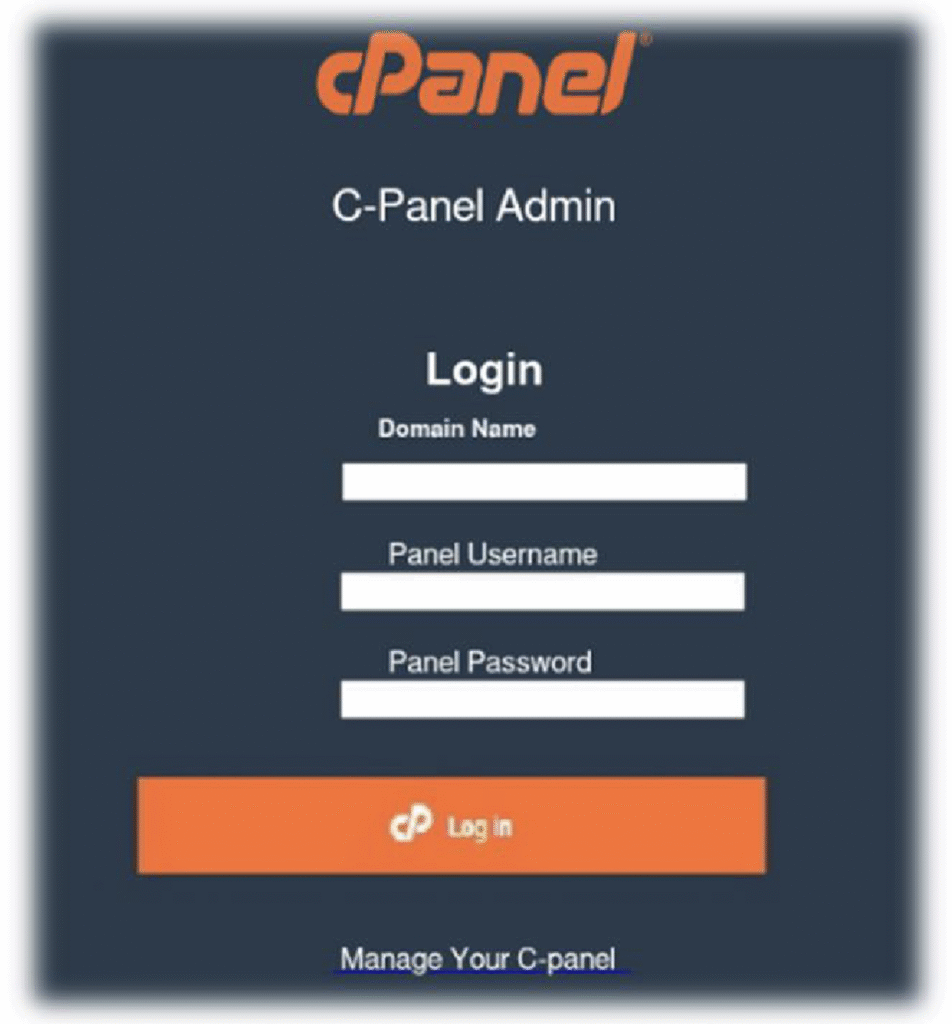

Eine gefälschte Website, die für den Diebstahl von Zugangsdaten genutzt wurde, hat ein neulich geschaffener, anonymer Nutzer verbreitet, der den Spitznamen cpanel-rcpfghygfdrftgyujt nutze.

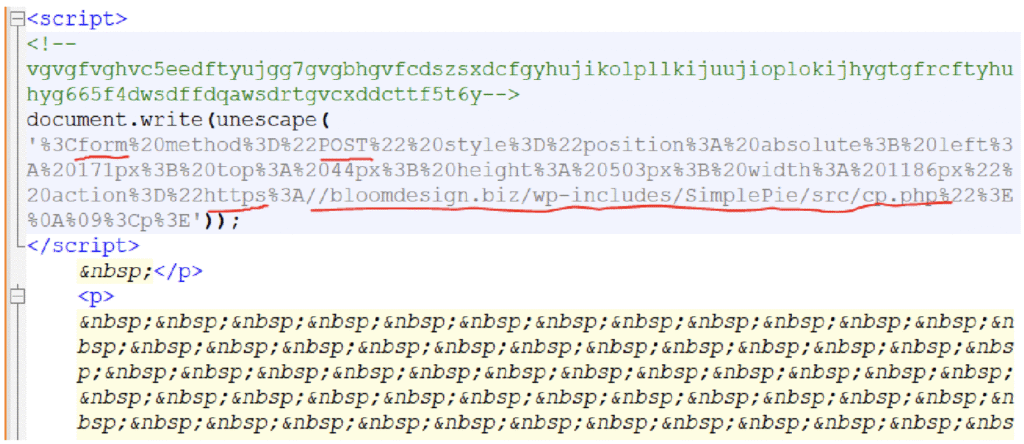

Der Angriff nutzte eine auf Escape basierende Verschleierungstechnik, um den Diebstahl von Anmeldedaten zu verbergen.

Es wurde ein verdächtiges Muster erkannt, welches das KI-Modell zu weiteren Untersuchungen veranlasste. Es stellte fest, dass mithilfe von JavaScript heimlich ein Formular zur Webseite hinzugefügt worden war. Dieses Formular übermittelte Daten an eine externe Website, die vom Angreifer kontrolliert wurde und nicht mit cPanel in Verbindung stand. Dies deutet eindeutig auf böswillige Aktivitäten hin. So konnte Check Point diese URL blockieren und seine Kunden gegen diesen Betrug schützen.

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH