Falsch konfiguriertes KI-Tool führt KI-generierte Payloads aus.

Kürzlich hat das Sysdig Threat Research Team (TRT) einen böswilligen Angreifer beobachtet, der es auf ein falsch konfiguriertes KI-Tool abgesehen hatte, auf dem Open WebUI gehostet wurde. Dabei handelt es sich um eine beliebte Anwendung, die eine erweiterbare, selbst gehostete KI-Schnittstelle zur Verbesserung großer Sprachmodelle (LLMs) bereitstellt. Über diesen Zugriff konnte der Angreifer bösartigen Code einschleusen und einen Cryptominer einschleusen.

Wichtigste Erkenntnisse über das falsch konfigurierte KI-Tool

- Open WebUI wurde versehentlich im Internet freigegeben und gleichzeitig so konfiguriert, dass ein Administratorzugriff möglich war.

- Ein vom Angreifer hochgeladenes bösartiges, KI-generiertes Python-Skript wurde mithilfe von Open WebUI-Tools, die auf Linux und Windows abzielten, ausgeführt.

- Die Windows-Payload ist hochentwickelt und nahezu unauffindbar.

- Ein Discord-Webhook wurde für die Befehls- und Kontrollfunktion (C2) genutzt und Cryptominer wurden heruntergeladen.

- Der Angreifer verwendete selten gesehene Tools, um Abwehrmaßnahmen zu umgehen und seine Aktivitäten zu verbergen. Er wurde jedoch durch die sofort einsatzbereiten Echtzeit-Erkennungsfunktionen von Sysdig aufgedeckt.

Erstmaliger Zugriff

Das Sysdig TRT stellte fest, dass das Schulungssystem eines Kunden, auf dem Open WebUI ausgeführt wurde, versehentlich ohne Authentifizierung und mit Administratorrechten für das Internet zugänglich war. Dadurch konnte jeder beliebige Befehle auf dem System ausführen – eine gefährliche Schwachstelle, die von Angreifern gezielt ausgenutzt wird. Nachdem die Angreifer das offen zugängliche Schulungssystem entdeckt hatten, begannen sie, Open-WebUI-Tools zu verwenden. Dabei handelt es sich um ein Plug-in-System zur Erweiterung der LLM-Funktionen. Open WebUI ermöglicht das Hochladen von Python-Skripten, die LLMs zur Erweiterung ihrer Funktionalität nutzen können.

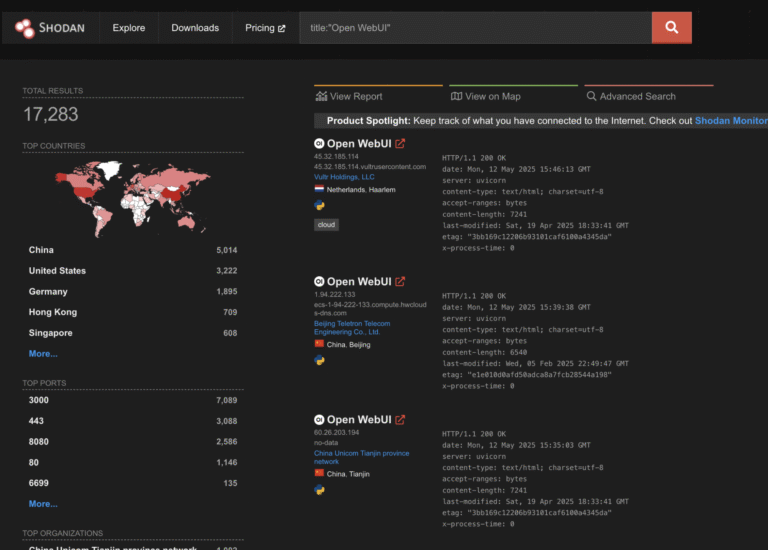

Nach dem Hochladen als Open-WebUI-Tool wurde der bösartige Python-Code ausgeführt. Die Angreifer verwendeten wahrscheinlich ein automatisiertes Skript, um das Tool hinzuzufügen, anstatt die Benutzeroberfläche manuell zu verwenden. Dass Open WebUI dem Internet ausgesetzt ist, ist nicht ungewöhnlich. Wie die folgende Shodan-Abfrage zeigt, sind derzeit über 17.000 Instanzen gelistet. Es ist jedoch unklar, wie viele davon falsch konfiguriert sind oder andere Schwachstellen aufweisen.

Schlussfolgerung

Versehentliche Fehlkonfigurationen, durch die Systeme wie Open WebUI dem Internet ausgesetzt sind, stellen nach wie vor ein ernstes Problem dar. In diesem Fall ermöglichte eine solche Fehlkonfiguration Angreifern das Hochladen und Ausführen eines bösartigen, KI-generierten Python-Skripts. Die Payload lud einen Cryptominer herunter, verwendete ungewöhnliche Tools zur Umgehung von Abwehrmaßnahmen wie Processhider und Argvhider und nutzte einen Discord-Webhook für Befehls- und Kontrollzwecke. Der Angreifer zielte sowohl auf Linux- als auch auf Windows-Systeme ab. Die Windows-Version enthielt dabei ausgefeilte Infostealer- und Umgehungstechniken. Um Bedrohungen dieser Komplexität zu entdecken und darauf zu reagieren, ist eine Runtime-Sicherheit mit mehrschichtiger Bedrohungserkennung unerlässlich.

Weitere Informationen, darunter eine ausführliche technische Analyse und Threat Detection, finden Sie hier.