Facebook – Meta Business Suite für Phishing genutzt.

Die Sicherheitsforscher von Check Point sind einer neuen Hacker-Kampagne auf die Schliche gekommen, die den serösen Namen von Facebook missbraucht. Über 40 000 Phishing-E-Mails wurden an mehr als 5000 Kunden vor allem in den USA, Europa, Kanada und Australien geschickt.

Zusammenfassung (TL; DR):

- Check Point hat entdeckt, dass die Meta Business Suite und facebookmail.com für eine großangelegte Phishing-Kampagne missbraucht werden

- Der Angriff beginnt damit, dass Cyber-Kriminelle gefälschte Facebook-Unternehmensseiten erstellen

Check Point hat entdeckt, dass die Meta Business Suite und facebookmail.com für eine großangelegte Phishing-Kampagne missbraucht werden. Die Cyber-Kriminellen nutzen deren Funktionen, um überzeugend gefälschte Benachrichtigungen zu versenden, die scheinbar direkt von Meta stammen. Diese Methode macht die Kampagnen äußerst treffsicher, denn sie umgeht viele herkömmliche Sicherheitsfilter und zeigt zudem, wie Angreifer das Vertrauen in bekannte Plattformen ausnutzen können. Mit mehr als 5,4 Milliarden Nutzern weltweit (laut Statista) ist Facebook die einflussreichste soziale Plattform und ein wichtiger Marketing-Kanal für kleine und mittlere Unternehmen (KMU).

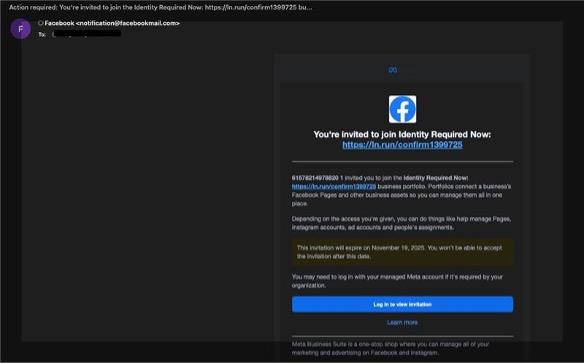

Der Angriff beginnt damit, dass Cyber-Kriminelle gefälschte Facebook-Unternehmensseiten erstellen. Diese Seiten werden mit Logos und Namen versehen, die dem offiziellen Facebook-Branding sehr ähnlich sind. Anschließend nutzen die Angreifer die Funktion „Unternehmensanfrage“, um Phishing-E-Mails zu versenden, die wie offizielle Facebook-Benachrichtigungen aussehen.

Entscheidend ist, dass diese Nachrichten von der legitimen Domain facebookmail.com versendet werden. Die meisten Nutzer sind darauf trainiert, seltsam aussehenden Absenderadressen zu misstrauen. In diesem Fall jedoch stammen die E-Mails von einer bekannten und vertrauenswürdigen Quelle. Dadurch wirken die Phishing-Nachrichten weitaus überzeugender.

Die gefundenen E-Mails wurden so gestaltet, dass sie echten Facebook-Benachrichtigungen glichen. Sie verwendeten dringliche Formulierungen wie:

- „Maßnahme erforderlich: Sie sind eingeladen, am kostenlosen Werbegutschriftenprogramm teilzunehmen“

- „Einladung zum Meta Agency Partner“

- „Kontoüberprüfung erforderlich“

Jede E-Mail enthielt einen bösartigen Link, der als offizielle Facebook-Benachrichtigung getarnt war. Nach dem Anklicken wurden die Opfer auf Phishing-Websites weitergeleitet. Diese wurden auf Domains wie vercel.app aufgesetzt und dienten dazu, Anmeldedaten und andere sensible Informationen zu stehlen.

Um die Angriffsmethode zu validieren, führte die Forschungsgruppe von Check Point ein internes Experiment durch, das zeigte, wie leicht die Einladungsfunktion von Facebook Business missbraucht werden kann. Die Experten erstellten eine gefälschte Unternehmensseite, betteten eine Nachricht und einen Link in ihren Namen ein, verwendeten ein Logo im Facebook-Stil und nutzten den Einladungsmechanismus der Plattform, um Testnachrichten zu versenden.

Die Kampagne richtete sich in erster Linie gegen kleine und mittlere Unternehmen (KMU) sowie den Mittelstand. Auch eine kleinere Anzahl großer, bekannter Unternehmen war betroffen. Insbesondere Branchen, die für die Kundenbindung auf Meta-Plattformen angewiesen sind, gaben ideale Ziele ab, da ihre Mitarbeiter häufig echte Meta-Business-Benachrichtigungen erhalten und daher eher dazu neigen, solchen Nachrichten zu vertrauen.

Diese Kampagne verdeutlicht mehrere wichtige Trends in der Bedrohungslandschaft:

- Ausnutzen des Vertrauens in große Plattformen: Hacker gehen über gefälschte Domains hinaus und nutzen nun die integrierten Funktionen weit verbreiteter Plattformen. Indem sie sich hinter der legitimen Infrastruktur von Facebook verstecken, gewinnen sie sofort an Glaubwürdigkeit.

- Umgehung traditioneller Abwehrmaßnahmen: Viele E-Mail-Sicherheitssysteme stützen sich stark auf die Reputation der Domain und die Validierung des Absenders. Wenn bösartige Nachrichten jedoch von einer vertrauenswürdigen Domain wie facebookmail.com stammen, versagen diese Abwehrmaßnahmen oft.

- Fragen zur Verantwortung der Plattformen: Diese Kampagne wirft wichtige Fragen auf, ob Technologie-Giganten genug tun, um den Missbrauch ihrer Geschäfts-Tools zu verhindern. Wenn Angreifer legitime Funktionen manipulieren können, um Phishing-Angriffe zu starten, sind Nutzer und Organisationen erheblichen Risiken ausgesetzt. Zwar ist es wichtig, dass Plattformen wie Facebook diese Sicherheitslücken schließen, doch auch Unternehmen und Einzelpersonen müssen präventive Maßnahmen ergreifen, um ihr Risiko zu verringern:

- Aufklärung der Nutzer: Schulungen sollten über das Erkennen verdächtiger Domains hinausgehen. Mitarbeiter und Nutzer müssen lernen, ungewöhnliche Anfragen zu hinterfragen, selbst wenn sie aus vertrauenswürdigen Quellen stammen.

- Implementierung fortschrittlicher Erkennungsmethoden: Sicherheitslösungen sollten Verhaltensanalysen und KI-gestützte Erkennungsmethoden umfassen, die verdächtige Aktivitäten auch dann melden können, wenn Nachrichten legitim erscheinen.

- Aktivieren der Multi-Faktor-Authentifizierung (MFA): Gestohlene Anmeldedaten sind nach wie vor das Hauptziel von Phishing-Kampagnen. MFA stellt sicher, dass Angreifer selbst bei kompromittierten Anmeldedaten nicht ohne Weiteres Zugriff erhalten.

- Überprüfung des Absenders und der URL: Immer auf Domain-Unstimmigkeiten achten (z. B. Meta-Branding mit Nicht-Meta-Links).

- Nicht auf Links in unaufgeforderten E-Mails klicken: Stattdessen direkt über die offizielle Plattform auf das Meta-Business-Konto zugreifen.

Check Point Software Technologies GmbH

Check Point Software Technologies GmbH