Consecur Weekly Update zu den aktuellsten Bedrohungsinfos in KW 47/2025.

In der vergangenen Woche waren laut Consecur Weekly Update Cyberangriff fast 10.000 Mitarbeiter der Washington Post von Datenleck betroffen, es wurde weiter eine kitische Schwachstelle in Asus Routern gefunden und es fand ein 15 Tbps DDoS Angriff gegen Azure statt.

Zusammenfassung (TL; DR):

- Fast 10.000 Mitarbeiter der Washington Post von Datenleck betroffen

- Kritische Schwachstelle in Asus Routern

- Datenleck nach Angriff auf Logitech

- 15 Tbps DDoS Angriff gegen Azure

- Stadtwerke Detmold nach Angriff nicht erreichbar

Fast 10.000 Mitarbeiter der Washington Post von Datenleck betroffen: Die Washington Post, eine der größten Tageszeitungen der USA, informierte vergangene Woche fast 10.000 Mitarbeiter und Auftragnehmer über die Offenlegung einiger ihrer persönlichen und finanziellen Daten durch Datenklau bei Oracle.

Ende September nutzen Angreifer eine bis dato unbekannte Schwachstelle in der Oracle E-Business Suite, eine weit verbreitete Plattform für die Unternehmensressourcenplanung (ERP), die große Organisationen intern nutzen, um die Washington Post zu erpressen, nachdem der Zero Day ihnen den Einstieg ermöglichte.

Eine Untersuchung der Zeitung „The Post“ zu diesem Vorfall wurde am 27. Oktober abgeschlossen und ergab, dass die folgenden Arten von Daten von insgesamt 9.720 Mitarbeitern und Auftragnehmern kompromittiert worden waren:

- Vollständige Namen

- Bankkontonummern und Bankleitzahlen

- Sozialversicherungsnummern (SSNs)

- Steuer- und Identifikationsnummern

Betroffene Personen erhielten über IDX einen 12-monatigen kostenlosen Identitätsschutzservice und ihnen wird empfohlen, eine Sicherheitssperre für ihre Kreditakte zu beantragen und Betrugswarnungen für ihre Kreditauskunft einzurichten. Im Juni gab die Zeitung bekannt, dass die E-Mail-Konten mehrerer ihrer Journalisten bei einem Cyberangriff durch ausländische staatliche Akteure kompromittiert worden waren.

Beide Vorfälle ereigneten sich zwar kurz nacheinander, jedoch gebe es keine Hinweise auf einen Zusammenhang zwischen ihnen. Neben der Post waren auch andere große Unternehmen und Organisationen wie die prestigeträchtige Harvard University vom Angriff betroffen.

Kritische Schwachstelle in Asus Routern: Einer Warnmeldung von Asus zufolge ist es Angreifern möglich, die Authentifizierung einiger Router Modelle zu umgehen und diese so vollständig zu kompromittieren. Konkret betroffen sind die DSL-Router DSL-AC51, DSL-AC750 und DSL-N16. Wie genau die Anmeldung umgangen werden kann und ob dies bereits aktiv in Angriffen ausgenutzt wird, ist derzeit nicht bekannt. Unbekannt ist auch ob davon auch Router betroffen sind, für die der Support (End-of-Life, EOL) bereits ausgelaufen ist.

Der Hersteller empfiehlt betroffenen Nutzern ein Firmwareupdate auf Version 1.1.2.3_1010 durchzuführen. Falls das temporär nicht möglich ist, wird empfohlen, Fernzugriff beispielsweise über VPN und damit die Erreichbarkeit aus dem Internet, zu deaktivieren. Bereits im Juni dieses Jahres gab es Angriffe auf Asus-Router.

Was jetzt zu tun ist: Unverzüglich patchen

Datenleck nach Angriff auf Logitech: Das multinationales Schweizer Elektronikunternehmen Logitech ist laut Consecur Weekly Update das neueste Opfer eines Datenlecks nach einem Cyberangriff der Erpresserbande Clop, die im Juli Daten aus der Oracle E-Business Suite gestohlen hatte.

Das Unternehmen reichte am Montag ein Formular 8-K bei der US-Börsenaufsichtsbehörde SEC ein, in dem bestätigt wird, dass Daten bei einem Angriff gestohlen wurden. Einer aktuellen Pressemitteilung zufolge geht der Hersteller derzeit davon aus, dass die Angreifer eine Zero-Day-Schwachstelle in einer Drittanbieter-Softwareplattform erfolgreich ausnutzten. Dadurch drangen sie in interne IT-Systeme ein und konnten Daten exfiltrieren.

Logitech vermutet, dass die Daten wahrscheinlich begrenzte Informationen über Mitarbeiter sowie Kunden und Lieferanten enthalten, glaubt jedoch nicht, dass die Angreifer Zugriff auf sensible Informationen wie nationale Identifikationsnummern oder Kreditkartendaten erhalten haben, da diese Informationen nicht in den betroffenen Systemen gespeichert waren.

Der Name des Drittanbieters ist derzeit nicht bekannt, da Clop Logitech vor kurzem in ihre Opferliste aufnahm, handelt es sich vermutlich aber um Oracle, die von der Erpresserbande im Juli angegriffen wurden.

15 Tbps DDoS Angriff gegen Azure: Aktuellen Informationen von Microsoft zufolge, wurden die Azure Server vergangenen Montag von einer DDoS-Attacke von 15,72 Terabit pro Sekunde (Tbps) getroffen, die von über 500.000 IP-Adressen aus gestartet wurde.

Dazu wurden schnelle UDP-Floods genutzt, die auf eine bestimmte öffentliche IP-Adresse in Australien abzielten und fast 3,64 Milliarden Pakete pro Sekunde (bpps) erreichten. Sean Whalen, Senior Product Marketing Manager bei Azure Security erklärte: „Der Angriff ging vom Aisuru-Botnetz aus. Aisuru ist ein IoT-Botnetz der Turbo-Mirai-Klasse, das häufig rekordverdächtige DDoS-Angriffe verursacht, indem es kompromittierte Heimrouter und Kameras ausnutzt, hauptsächlich bei privaten Internetdienstanbietern in den Vereinigten Staaten und anderen Ländern“

Dasselbe Botnetz wurde von Cloudflare mit einem DDoS-Angriff mit einer Geschwindigkeit von 22,2 Terabit pro Sekunde (Tbps) im September 2025 in Verbindung gebracht. Nach einer Untersuchung der Forschungsabteilung XLab des chinesischen Cybersicherheitsunternehmens Qi’anxin zielt das Netzwerk auf Sicherheitslücken in IP-Kameras, DVRs/NVRs, Realtek-Chips und Routern von T-Mobile, Zyxel, D-Link sowie Linksys ab. Im April 2025 wuchs es plötzlich stark an, nachdem seine Betreiber einen Firmware-Update-Server für TotoLink-Router geknackt und etwa 100.000 Geräte infiziert hatten.

Cloudflare zufolge überfluteten die Betreiber von Aisuru den DNS-Dienst von Cloudflare (1.1.1.1) absichtlich mit bösartigem Abfrageverkehr, um die Popularität ihrer Domain zu steigern und gleichzeitig das Vertrauen in die Rangliste zu untergraben. Im Jahr 2024 blockierte das Unternehmen 21,3 Millionen DDoS-Angriffe auf seine Kunden sowie weitere 6,6 Millionen Angriffe auf die eigene Infrastruktur während einer 18-tägigen Multi-Vektor-Kampagne.

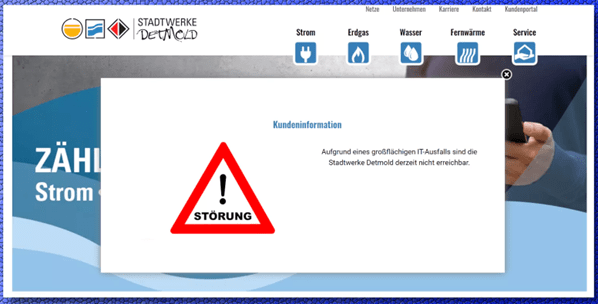

Stadtwerke Detmold nach Angriff nicht erreichbar: Seit dem vergangenen Montag sind die Stadtwerke Detmold weder online noch telefonisch erreichbar. Die Homepage weißt Nutzer auf einen „großflächigen IT-Ausfall“ hin.

Derzeit ist laut Consecur Weekly Update nicht bekannt, was genau vorgefallen ist. Nach Angaben des WDR sei aber “Versorgungssicherheit in den Bereichen Trinkwasser, Strom, Gas und Fernwärme weiter gewährleistet”.

Informationen der Datenbank censys.io nach war ein System beispielsweise über HTTP im Internet zugreifbar, auf dem alte PHP-Skripte mit Zeitstempeln aus dem Jahr 2013 zu finden waren. Die entsprechende PHP-Version 5.4.36 stammt aus dem Dezember 2014. Auch der Debian-Kernel 3.2.65 dem Jahr 2015 ist veranstaltet. Sämtliche Informationen sind mithilfe weniger Klicks über das Internet frei zugänglich.

Laut WDR ermittelt das LKA derzeit in dem Fall.

Cloudflare Störung betrifft digitale Infrastruktur weltweit: Am Dienstag vorletzter Woche kam es bei Cloudflare zu einer schweren Störung, die weltweit zahlreiche Online-Dienste zeitweise unerreichbar machte. Betroffen waren u. a. Spotify, Twitter, OpenAI, AWS, Google sowie Spiele wie League of Legends und Valorant. Besonders stark traf es europäische Knotenpunkte, aber auch Nutzer in Südamerika und Australien meldeten Ausfälle.

Cloudflare erklärte zunächst, man untersuche „weit verbreitete 500-Fehler“ und auch das Dashboard sowie die API seien gestört. Sechs Stunden nach Beginn meldete das Unternehmen die vollständige Wiederherstellung.

Laut CEO Matthew Prince war kein Cyberangriff die Ursache. Auslöser war eine Routineänderung von Datenbankberechtigungen, die dazu führte, dass das Bot-Management-System fehlerhafte, übergroße Konfigurationsdateien erzeugte. Diese überschritten interne Größenlimits, lösten Softwareabstürze aus und ließen das Netzwerk im Fünf-Minuten-Takt zwischen funktionierendem und gestörtem Zustand schwanken. Nachdem sich die defekten Dateien verbreitet hatten, stürzte auch das zentrale Proxy-System ab.

Gegen 14:30 UTC stabilisierte sich der Kernverkehr wieder; um 17:06 UTC liefen alle Dienste normal. Betroffen waren zentrale CDN- und Sicherheitsfunktionen, Turnstile, Workers KV, das Dashboard, E-Mail-Sicherheit und die Zugriffsauthentifizierung.

ConSecur GmbH

ConSecur GmbH