APT-Angriff gegen Militärunternehmen auf den Philippinen entdeckt. Waren es die Chinesen?

Südostasien ist zwar geographisch weit entfernt, aber es ist zentraler Brennpunkt der Geopolitik. Daher ist es sicher kein Zufall, dass Sicherheitsforscher der Bitdefender Labs Anfang 2024 in dieser Region Angriffe mit einem neuen komplexen Fileless-Malware-Toolset – EggStreme – entdeckt haben. Adressat ein philippinisches Militärunternehmen, Absender offenbar eine APT-Gruppe aus China. Verwendete Taktiken, Techniken und Abläufe (TTPs) des Angriffs vor dem geopolitischen Kontext des Südchinesischen Meeres zeigen Übereinstimmungen mit Aktionen chinesischer Advanced-Persistent-Threat (APT)-Operatoren.

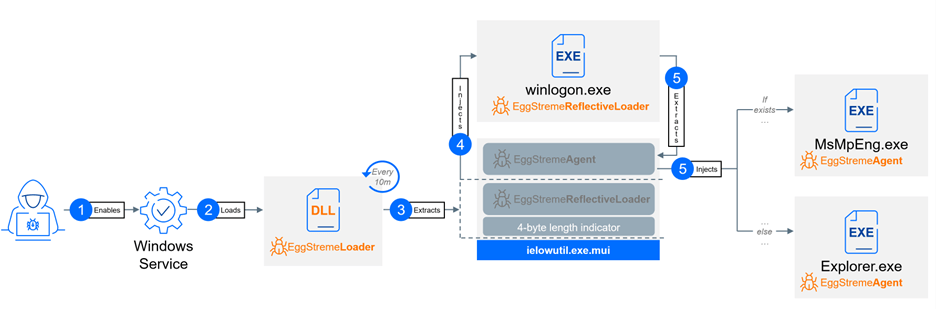

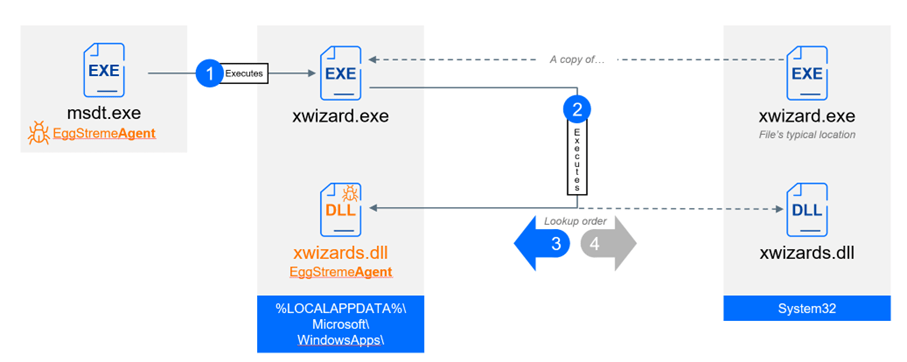

Die Hacker erlangten bei dem APT-Angriff mit dem funktionsreichen und mehrstufigen Toolset EggStreme eine persistente, im Hintergrund agierende und so nur schwer zu entdeckende Spionagepräsenz im Opfernetz. EggStreme injizierte bösartigen Code direkt in den Speicher und führte Payloads durch DLL-Sideloading aus. Das Kernelement des Malware-Frameworks EggStremeAgent schloss eine funktionsstarke Hintertür auf, um Systeme auszuspähen sowie um Seitwärtsbewegungen und Datendiebstahl über einen injizierten Keylogger auszuführen.

Mit der Backdoor standen den Hackern 58 Kommandos für eine intensive Spionage im lokalen System und im Netzwerk zur Verfügung. Damit listeten sie Systemressourcen auf, führten Shellcode aus und implementierten weitere Payloads. Zudem konnten die Hacker:

- Privilegien eskalieren,

- Daten exfiltrieren,

- Directories manipulieren,

- Dateien anlegen, löschen oder modifizieren sowie

- bösartige Malware in Prozesse injizieren.

Der Fileless-Charakter des Angriffs machte es schwer, den Angriff zu erkennen. Zugleich erzeugten DLL-Sideloading und anspruchsvoll gestaffelte Ausführungen von Prozessen auf verschiedenen Schauplätzen eine wirksame und persistente Gefahr mit einem flachen, für eine Cyberabwehr kaum sichtbaren Aktivitätsprofil.

Die Hacker tarnten ihre Aktivitäten unter dem Schutz legitimer Tools, wenn etwa beim Ausführen von WinMail.exe eine bösartige DLL geladen wurde. Teil des Angriff-Toolsets war auch die Backdoor EggStremeFuel, die weitere legitime Tools wie MSiSCSI – für das Verwalten von iSCSI-Sessions -, AppMgmnt – für die Installation, das Entfernen oder Aufzählen von Software, die über eine Gruppenrichtlinie eingeführt wurde – oder SWPRV – für die Administration von Software-basierten Shadow-Volume-Kopien – missbrauchte.

Eine eingehende Analyse der Möglichkeiten des APT-Angriff samt Auflistung der den Hackern zur Verfügung stehenden Kommandos haben die Experten von Bitdefender hier vorgelegt.

Bitdefender

Bitdefender