Ransomware Report Q3/2025: Über 500 neue Opfer von Ransomware pro Monat.

Die Sicherheitsforscher von Check Point beobachten eine immer fragmentiertere Ransomware Bedrohungslandschaft. Nach diversen Takedown-Operationen internationaler Behörden scheint es, als ob sich die Täter schlicht in neuen Gruppen formieren und wieder zur Tagesordnung übergehen. Check Point analysiert im Report die Machenschaften bekannter und neuer Akteure.

Zusammenfassung (TL; DR):

- Check Point hat seinen Ransomware Report für Q3/2025 veröffentlicht

- Von Juli bis September 2025 beobachteten die Sicherheitsforscher mehr als 85 aktive Data Leak-Seiten (DLS), die zusammen 1.592 neue Opfer listeten

- Deutschland war in Q3 das bevorzugte Ziel der Gruppen Safepay und DragonForce; Ransomware-Gruppen formieren sich nach erfolgreichen Takedown-Operationen der Strafverfolgungsbehörden neu

Check Point hat seinen Ransomware Report für Q3/2025 veröffentlicht. Von Juli bis September 2025 beobachteten die Sicherheitsforscher mehr als 85 aktive Data Leak-Seiten (DLS), die zusammen 1.592 neue Opfer listeten. Im Vergleich zu den 1.607 Opfern, die im zweiten Quartal 2025 gemeldet wurden, blieb die Veröffentlichungsrate konstant. Sie liegt jedoch immer noch deutlich über den 1.270 Opfern von Q3 2024 (ein Anstieg von 25 Prozent im Vergleich zum Vorjahr). Insgesamt gibt es etwa 520 bis 540 neue Opfer pro Monat – ein historisches Hoch für Ransomware-Aktivität.

Die Ransomware-Bedrohungslandschaft ist fragmentiert, doch aggressiver denn je

Im vergangenen Quartal wurde eine stetige Zunahme von Doppelerpressungen beobachtet. Verantwortlich für diese waren hauptsächlich kleine aber schnell wachsende Hackergruppen. Zudem sondierten die Sicherheitsforscher im vergangenen Quartal 85 Data Leak-Seiten. Dort veröffentlichten 47 Gruppen jeweils bis zu zehn Opfer. Das deutet darauf hin, dass eine wachsende Zahl von Akteuren sich nicht allein auf Ransomware-as-a-Service (RaaS)-Programme verlässt, sondern auch Angriffe unabhängig durchführt.

Diese Fragmentierung folgt auf die Schließung (oder mutmaßliche, selbst initiierte Stilllegung) mehrerer großer RaaS-Anbieter im Laufe des Jahres unter anderem durch Operationen der Strafverfolgungsbehörden, darunter RansomHub, 8Base, BianLian, Cactus und andere. Allein im dritten Quartal veröffentlichten jedoch 14 neue Gruppen Listen ihrer Opfer. Die Gesamtzahl der neu beobachteten Akteure im Jahr 2025 erhöhte sich damit auf 45. Im ersten Quartal entfielen auf die zehn aktivsten Gruppen 71 Prozent aller DLS-Postings. Im zweiten Quartal sank ihr Anteil auf 63 Prozent und im dritten Quartal auf nur noch 56 Prozent.

Begrenzte Wirkung von Polizeischlägen und Festnahmen

Diese Ergebnisse verdeutlichen: Langfristig verringern Strafverfolgungsmaßnahmen die Zahl der Vorfälle bisher nur begrenzt. Trotz mehrerer aufsehenerregender Takedowns im vergangenen Jahr ist das Gesamtvolumen der Angriffe nicht signifikant zurückgegangen. Stattdessen setzen die Angriffe einen allmählichen Aufwärtstrend fort: Waren es im zweiten Quartal 2024 durchschnittlich noch etwa 420 Opfer pro Monat, wuchs diese Zahl auf etwa 535 pro Monat im gleichen Zeitraum 2025.

Grund für diese nur beschränkten Auswirkungen scheint der Schwerpunkt der Durchsetzungsmaßnahmen zu sein: Die Takedown-Operationen zielen in erster Linie auf die RaaS-Infrastruktur und die Administratoren ab, was sich nicht auf die angeschlossenen Betreiber auswirkt, die die Infiltrationen durchführen und die operative Ausführung vorantreiben. Wenn eine große RaaS-Plattform abgeschaltet wird, wandern die Beteiligten in der Regel zu alternativen Programmen ab oder richten ihre eigenen Data Leak-Seiten ein, was nur zu kurzfristigen Unterbrechungen der Gesamtaktivität führt.

Ransomware-Gruppen verzeichnen steigende Opferzahlen

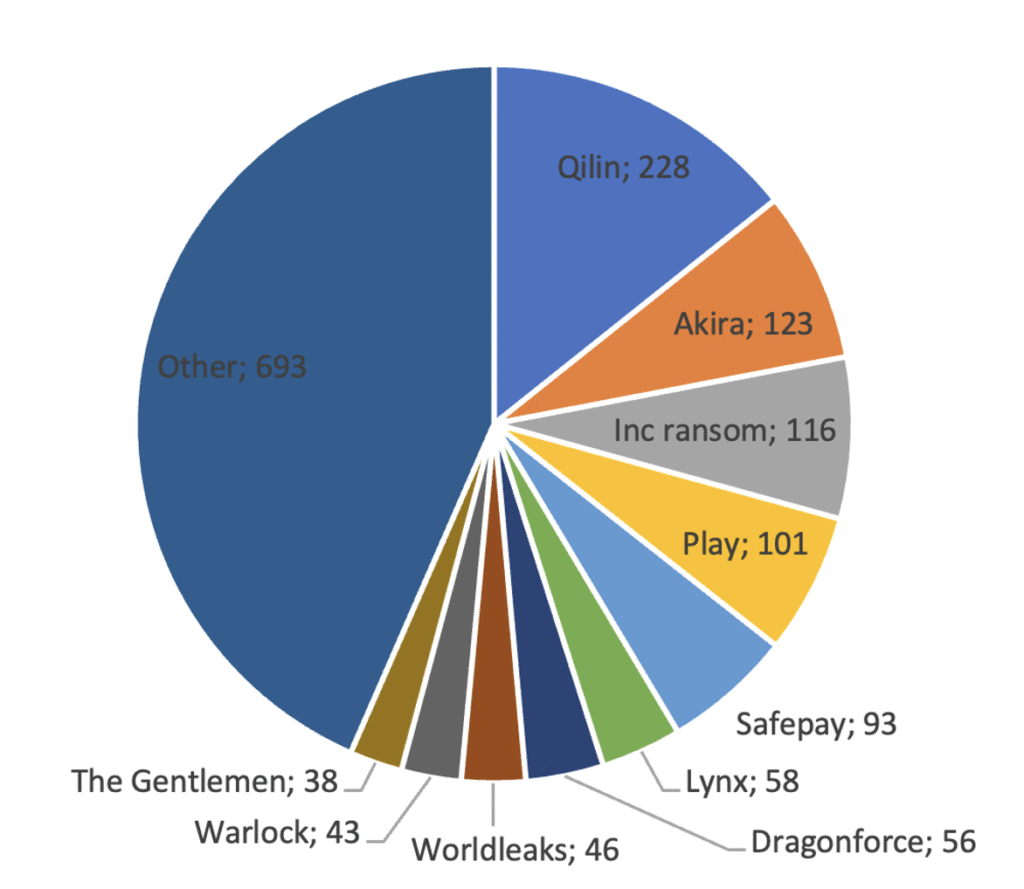

Die Flexibilität dieser Partner und Beteiligten ist sowohl an der Verbreitung neuer Data Leak-Seiten als auch an der steigenden Aktivität bestehender Gruppen zu erkennen. Qilin, der aktivste Akteur im dritten Quartal 2025, und einer der aggressivsten Rekrutierer ehemaliger RansomHub-Mitglieder, verzeichnete im Durchschnitt rund 75 Opfer pro Monat, gegenüber 36 im ersten Quartal vor der Schließung von RansomHub im April. Bei INC Ransomware stieg die Zahl der monatlichen Opfer von 23 auf 39 und bei Play von 28 auf 33 im gleichen Zeitraum (siehe Abbildung 1 für Gesamtzahl der Opfer pro Quartal).

Diese anhaltende Fragmentierung des Ransomware-Ökosystems schädigt jedoch das „Ansehen“ einzelner Ransomware-Betreiber. Die Opfer verlassen sich traditionell auf den Ruf der Angreifer und ob diese dafür bekannt sind, nach der Zahlung auch wirklich Entschlüsselungsschlüssel zu liefern. Große RaaS-Marken haben einen kommerziellen Anreiz, ihre Glaubwürdigkeit aufrechtzuerhalten und die Schlüssel bereitzustellen. Kleinere, kurzlebige Gruppen hingegen nicht, was zu geringeren Zahlungsraten führt, die derzeit auf 25-40 Prozent der Gesamtangriffe geschätzt werden.

Geografische Verteilung der Opfer

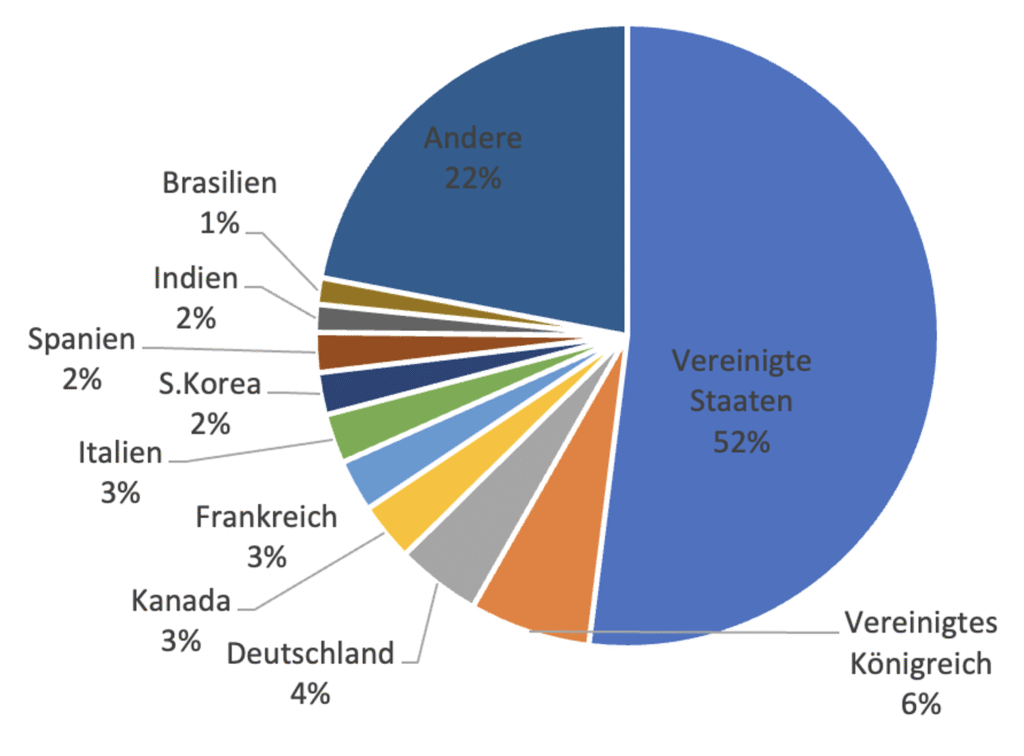

Die geografische Verteilung der Ransomware-Opfer im 3. Quartal 2025 folgt weiterhin den etablierten Trends im globalen Ransomware-Ökosystem. Auf die USA entfiel etwa die Hälfte aller gemeldeten Fälle, was ihre Position als Hauptziel für finanziell motivierte Täter bestätigt. Die meisten öffentlich aufgelisteten Opfer sind weiterhin westliche, entwickelte Volkswirtschaften, in denen die Drahtzieher davon ausgehen, dass Unternehmen über größere finanzielle Ressourcen verfügen und eher bereit sind, Lösegeld zu zahlen.

Die Hackergruppe Safepay konzentrierte sich zuletzt weiterhin stark auf Deutschland und Großbritannien, auf die im dritten Quartal jeweils etwa zehn Prozent der gesamten Opfer entfielen. Zwanzig Prozent der Opfer von DragonForce waren in Deutschland ansässig, womit die Gruppe die aktivste Ransomware-Gruppe war.

Ransomware-Angriffe nach Branche

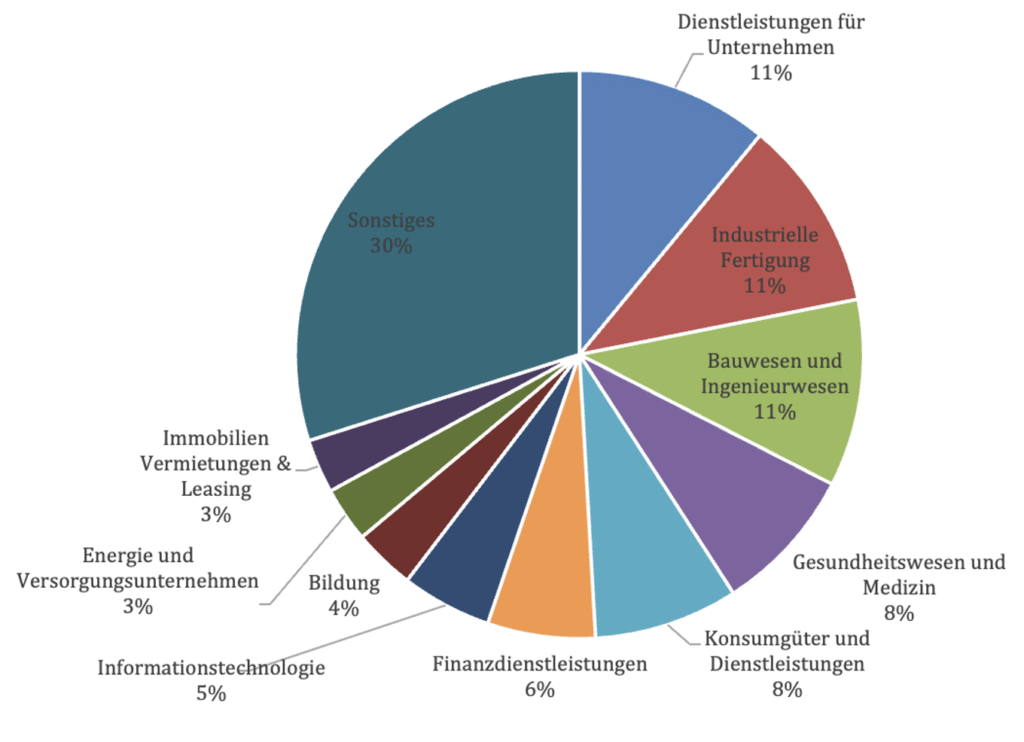

Nach Branchen betrachtet blieb die Verteilung der Opfer von Ransomware in Q3 2025 weitgehend unverändert. Gewinnorientierte Unternehmen mit hohen Ausfallkosten, wie die industrielle Fertigung, und Unternehmen mit sensiblen oder regulierten Daten, wie Unternehmensdienstleistungen, sind nach wie vor die am stärksten betroffenen Branchen, auf die jeweils etwa zehn Prozent aller Erpressungsversuche entfallen. Organisationen des Gesundheitswesens und der Medizin sind aufgrund der kritischen Natur ihrer Abläufe und der Sensibilität der gespeicherten Daten nach wie vor ein ständiges Ziel von Angriffen.

Neuigkeiten aus dem Ransomware-Untergrund: Die Rückkehr von LockBit?

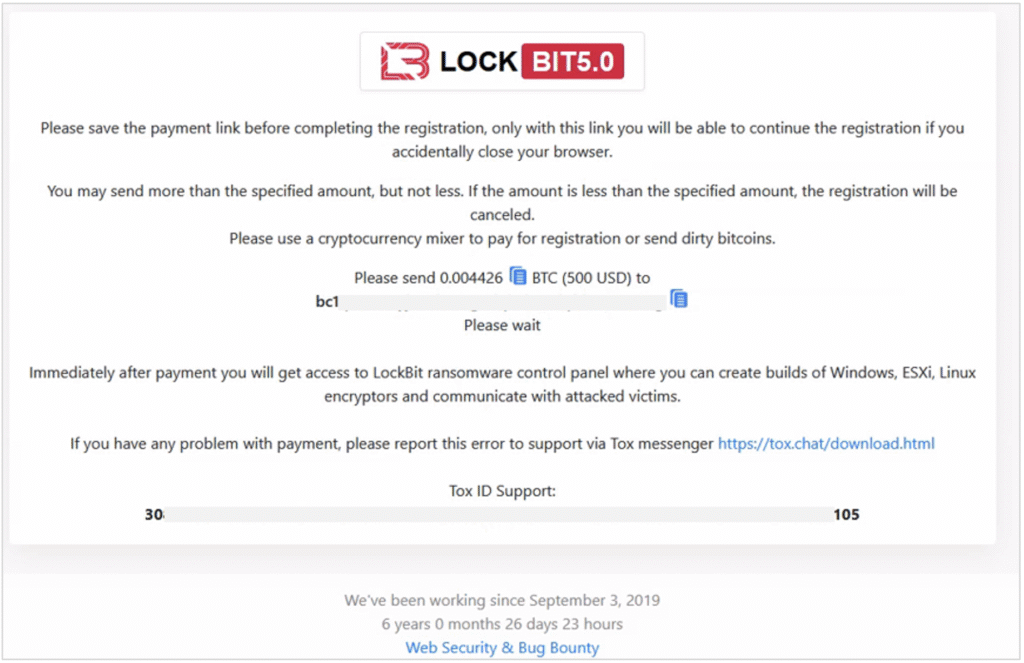

Im Darkweb hat Check Point zudem die mutmaßliche Wiederauferstehung einer der berühmt berüchtigten Ransomware-Gruppen beobachtet: Anfang September 2025 kündigte LockBit auf RAMP den offiziellen Start von LockBit 5.0 an, der mit dem sechsten Jahrestag der Hackergruppe zusammenfiel. Neue potenzielle Partner (im englischen als „Affiliates“ bezeichnet, sind damit meist Personen gemeint, die die Dienste der jeweiligen Gruppe oder RaaS in Anspruch nehmen) wurden gebeten, eine Bitcoin-Einlage von etwa 500 US-Dollar zu leisten, um Zugang zu einem neuen Verschlüsselungsprogramm und einem aktualisierten Bedienfeld zu.

Seit dieser Ankündigung hat Check Point mehr als 15 verschiedene Opfer identifiziert, die von LockBit 5.0 betroffen sind. Mit der Version 5.0 scheint die frühere 4.0-Version ersetzt worden zu sein, die noch bis April 2025 aktiv eingesetzt wurde. LockBit setzt weiterhin strenge Sicherheitsvorkehrungen durch: Für alle Partnerschnittstellen sind individuelle Anmeldedaten erforderlich, und auf der Website der Gruppe für Datenlecks wurden keine Opfer öffentlich aufgeführt. Aufgrund seiner umfangreichen Erfahrung und der niedrigeren Eintrittsbarriere für neue Partner stellt das Wiederauftauchen der Gruppe ein erneutes Risiko für Unternehmen in vielen Bereichen dar.

Schlussfolgerung

Das Ransomware-Ökosystem ist im dritten Quartal 2025 zwar fragmentiert, aber aktiver denn je und gleichzeitig zunehmend anpassungsfähig. Die Auflösung der großen RaaS-Programme hat das Gesamtvolumen der Angriffe nicht verringert, sondern die Last auf zahlreiche kleinere und agilere Akteure verteilt. Gruppen wie Qilin und DragonForce haben sich diesen Trend zunutze gemacht und expandieren durch aggressive Anwerbung von Partnern und innovative Dienste. Das Wiederauftauchen von LockBit signalisiert einen potenziellen Trend zur Rezentralisierung um vertrauenswürdige Marken.

Trotz regelmäßiger polizeilicher Zugriffe durch die Strafverfolgungsbehörden bleibt die grundlegende Dynamik des Ransomware-Marktes mit Partner-Operationen, Datenerpressungsmodellen und plattformübergreifenden Tools intakt. Die fortlaufende Beobachtung von Migrationsmustern von Affiliates und neuen Erpressungstechniken ist wichtig, um zu verstehen, wie sich dieses dezentrale Ökosystem bis 2025 weiterentwickelt.

Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Software, kommentiert die Ergebnisse: „Im dritten Quartal 2025 hat sich gezeigt, dass Operationen von Strafverfolgungsbehörden gegen Ransomware-Gruppen leider nicht bedeuten, dass auch die Angriffe zurückgehen. Wir beobachten ein äußerst anpassungsfähiges Ökosystem, in dem Akteure frei zwischen verschiedenen RaaS-Anbietern wechseln, wöchentlich neue auftauchen und Daten-basierte Erpressung weiterhin die dominierende Strategie darstellt. Die Zukunft von Ransomware liegt in Automatisierung, Informationsaustausch und Agilität und das muss auch für die Strategien der Verteidiger gelten.“

Weitere Informationen und eine tiefergehende, technische Analyse aller Bedrohungen finden Sie hier.