Amaranth-Dragon: Zielgerichtete Cyber-Spionage gegen Behörden in Südostasien.

Check Point hat hochgradig zielgerichtete Cyberspionagekampagnen aufgedeckt. Sie richteten sich im Jahr 2025 gegen Regierungs- und Strafverfolgungsbehörden in der ASEAN-Region. Die Aktivitäten werden einem bislang öffentlich nicht dokumentierten Bedrohungsakteur namens „Amaranth-Dragon“ zugeschrieben, der eng mit dem chinesisch zugeordneten APT-41-Ökosystem verbunden ist.

Zusammenfassung (TL; DR):

- In 2025 beobachtete Check Point Research Spionage-Kampagnen gegen Regierungs- und Strafverfolgungsstellen, bei denen WinRAR-Schwachstellen schnell ausgenutzt und länderspezifische Infrastrukturen genutzt wurden.

- Die Kampagnen nutzten Köder, die an reale politische und sicherheitsrelevante Ereignisse gekoppelt waren (z. B. Regierungsentscheidungen, Gehaltsankündigungen, regionale Übungen).

- Seit März 2025 wurden mehrere Kampagnen dokumentiert, die Kambodscha, Thailand, Laos, Indonesien, Singapur und die Philippinen betrafen.

Amaranth-Dragon: Die wichtigsten Ergebnisse im Überblick

- Gezielte Spionage statt Massenkampagne: Die Sicherheitsforscher beobachteten im Jahr 2025 eng umrissene Operationen gegen staatliche Ziele und Strafverfolgungsbehörden in Südostasien, die auf die langfristige geopolitische Informationsgewinnung ausgerichtet waren.

- Extrem schnelle Ausnutzung neuer Schwachstellen: Amaranth-Dragon integrierte neu veröffentlichte Sicherheitslücken innerhalb weniger Tage in reale Angriffe – darunter CVE-2025-8088 in WinRAR.

- Lokal zugeschnittene Köder: Die Kampagnen nutzten Köder, die an reale politische und sicherheitsrelevante Ereignisse gekoppelt waren (z. B. Regierungsentscheidungen, Gehaltsankündigungen, regionale Übungen).

- Staatstypische Präzision: Infrastruktur war geografisch eingeschränkt (nur Zielstaaten), nutzte vertrauenswürdige Cloud-Plattformen und verborgene Tools, um unauffällig Intelligence zu sammeln.

Im Verlauf des Jahres 2025 beobachteten die Sicherheitsforscher eine Serie von Cyber-Spionage-Kampagnen, die sich deutlich von opportunistischer Cyberkriminalität abgrenzen. Anstatt auf Reichweite zu setzen, wählten die Angreifer ihre Ziele präzise aus, planten ihre Aktionen taktisch klug und hielten die operative Kontrolle hoch. Die Platzierung der Operationen erfolgte häufig rund um sensible politische Entwicklungen, offizielle Entscheidungen oder regionale Sicherheitsereignisse. Dieser Ansatz erhöht die Wahrscheinlichkeit, dass Empfänger die Inhalte öffnen und ihnen vertrauen.

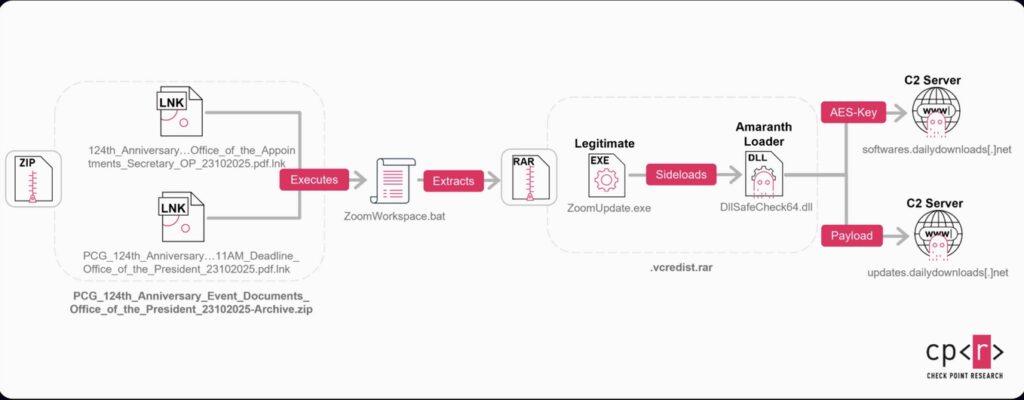

Seit März 2025 wurden mehrere Kampagnen dokumentiert, die Kambodscha, Thailand, Laos, Indonesien, Singapur und die Philippinen betrafen. Typisch war dabei, dass jeweils nur ein oder zwei Länder im Fokus standen. Die genutzten Verteilungskanäle konnten nicht abschließend bestätigt werden, doch die hohe Zielgenauigkeit spricht laut den Sicherheitsforschern stark für direkt an ausgewählte Opfer gesendete Phishing-E-Mails. Oft waren bösartige Archive auf bekannten Cloud-Plattformen gehostet, was dem Angriff zusätzliche Glaubwürdigkeit verleihen und Misstrauen reduzieren kann.

Ein entscheidender Faktor war die Geschwindigkeit, mit der Amaranth-Dragon neue Schwachstellen ausnutzte. So integrierte die Gruppe die Lücke CVE-2025-8088 (WinRAR) innerhalb weniger Tage in aktive Kampagnen, obwohl kurz nach der Veröffentlichung bereits Exploit-Code online auftauchte. Dieses Tempo unterstreicht die technische Reife und Vorbereitung des Akteurs.

Auffällig ist außerdem die strikte geografische Durchsetzung: Die Angriffsinfrastruktur wies Verbindungen aus Ländern außerhalb der gewünschten Zielregion aktiv zurück. Dadurch wird die Sichtbarkeit der Operationen begrenzt, externe Analysen werden erschwert und dies gilt als typisches Merkmal staatlich ausgerichteter Spionage. Im späteren Verlauf steigerten die Kampagnen ihre Komplexität weiter, bis hin zu Operationen Ende 2025, die auf philippinische Regierungs- und maritime Behörden abgestimmt waren und um offizielle nationale Ereignisse herum getimt wurden.

Zur Einordnung der Urheberschaft sieht Sicherheitsforscher mehrere technische und operative Überschneidungen mit APT-41: ähnliche Zielprofile und Vorgehensweisen beim Infrastruktur-Management und bei der Kampagnenplanung sowie Entwicklungs- und Arbeitsmuster, die auf ein gut ausgestattetes Team in der UTC+8-Zeitzone hindeuten. In Summe legt dies nahe, dass Amaranth-Dragon eng mit dem APT-41-Ökosystem verbunden ist oder als Teil davon agiert, wobei er unter einer neuen operativen Identität handelt.

Fazit

Amaranth-Dragon veranschaulicht, wie professionell und kontrolliert moderne Spionageoperationen inzwischen ablaufen können: Sie nutzen neue Schwachstellen schnell aus, sind lokal perfekt getarnt und sind technisch so aufgebaut, dass eine Analyse und Aufklärung erschwert wird. Organisationen in sensiblen Bereichen sollten ihre Reaktionsgeschwindigkeit bei neu veröffentlichten Sicherheitslücken erhöhen und priorisieren, dort Phishing-resistente Schutzmaßnahmen zu implementieren, wo Angreifer mit maßgeschneiderten Ködern auf reale Ereignisse setzen.